Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

Neste artigo, você aprenderá a criar uma rede virtual e usá-la com uma instância do Azure Managed Redis com um ponto de extremidade privado. O Ponto Final Privado do Azure é uma interface de rede que o liga de forma privada e segura ao Azure Managed Redis com tecnologia Azure Private Link.

O processo é realizado em duas etapas:

Primeiro, crie uma rede virtual para usar com um cache.

Em seguida, dependendo se você já tem um cache:

- Adicione a rede virtual ao criar um novo cache.

- Adicione a rede virtual ao cache existente.

Importante

Usar endpoint privado para se ligar a uma rede virtual é a solução recomendada para proteger o seu recurso Azure Managed Redis na camada de rede.

Pré-requisitos

- Subscrição do Azure - crie uma gratuitamente

Criar uma rede virtual com uma sub-rede

Primeiro, crie uma rede virtual usando o portal. Utilize esta rede virtual ao criar uma cache nova ou com uma cache existente.

Entre no portal do Azure e selecione Criar um recurso.

No painel Novo , selecione Rede e, em seguida, selecione Rede virtual.

Selecione Adicionar para criar uma rede virtual.

Em Criar rede virtual, insira ou selecione essas informações no painel Noções básicas :

Configurações Valor sugerido Descrição Subscrição Desça e selecione a sua subscrição. A subscrição onde cria esta rede virtual. Grupo de recursos Drop-down e selecione um grupo de recursos, ou selecione Criar novo e insira um novo nome de grupo de recursos. Nome para o grupo de recursos no qual criar sua rede virtual e outros recursos. Ao colocar todos os recursos do seu aplicativo em um grupo de recursos, você pode facilmente gerenciá-los ou excluí-los juntos. Nome da rede virtual Insira um nome de rede virtual. O nome deve: começar com uma letra ou número; terminar com uma letra, número ou traço inferior; e conter apenas letras, números, traços inferiores, pontos ou hífenes. Região Abra o menu e selecione uma região. Selecione uma região perto de outros serviços que usam sua rede virtual. Selecione o painel Endereços IP ou selecione o botão Próximo: Endereços IP na parte inferior do painel.

No painel Endereços IP , especifique o espaço de endereçamento IPv4 ou o espaço de endereçamento IPv6. Para este procedimento, use o espaço de endereçamento IPv4.

Selecione Adicionar uma sub-rede. Em Nome da sub-rede, selecione padrão ou adicione um nome. Você também pode editar as propriedades da sub-rede conforme necessário para seu aplicativo.

Selecione Adicionar.

Selecione o painel Rever + criar ou selecione o botão Rever + criar .

Verifique se todas as informações estão corretas e selecione Criar para criar a rede virtual.

Criar uma instância do Azure Managed Redis com um ponto de extremidade privado conectado a uma Sub-rede de Rede Virtual

Para criar uma instância de gestão de cache Redis do Azure e adicionar um ponto de extremidade privado, siga estas etapas. Primeiro, você deve criar uma rede virtual para usar com seu cache.

Vá para a home page do portal do Azure ou abra o menu da barra lateral e selecione Criar um recurso.

Na caixa de pesquisa, digite Azure Managed Redis. Refine a sua pesquisa apenas para os serviços do Azure e selecione Azure Managed Redis.

No painel Novo Redis Gerenciado do Azure , defina as configurações básicas para seu novo cache.

Selecione a guia Rede ou selecione Avançar: Rede na parte inferior do painel de trabalho.

No painel Rede , selecione Ponto de extremidade privado para o método de conectividade.

Selecione Adicionar ponto de extremidade privado para adicionar seu ponto de extremidade privado.

No painel Criar ponto de extremidade privado , defina as configurações para seu ponto de extremidade privado com a rede virtual e a sub-rede que você criou na última seção e selecione Adicionar.

Proceda com as outras guias para preencher as definições de configuração conforme necessário.

Selecione Verificar + criar. Você é levado para o painel Revisão + criação, onde o Azure valida sua configuração.

Depois que a mensagem verde Validação passada for exibida, selecione Criar.

Demora um pouco para o cache ser criado. Você pode monitorar o progresso no painel Visão Geral do Redis Gerenciado do Azure. Quando Status é exibido como Em execução, o cache está pronto para uso.

Adicionar um ponto de extremidade privado a uma instância existente do Azure Managed Redis

Nesta seção, você adiciona um ponto de extremidade privado a uma instância existente do Azure Managed Redis.

Crie uma rede virtual para usar com a sua cache existente.

Abre a tua cache no portal e adiciona a sub-rede que criaste no primeiro passo.

Depois de criar um ponto de extremidade privado, siga estas etapas:

No portal do Azure, selecione a instância de cache à qual você deseja adicionar um ponto de extremidade privado.

Selecione Ponto de extremidade privado no menu de recursos em Administração para criar seu ponto de extremidade privado para seu cache.

No painel Ponto de extremidade privado , selecione + Ponto de extremidade privado para adicionar as configurações do ponto de extremidade privado.

Configurações Valor sugerido Descrição Subscrição Desça e selecione a sua subscrição. A subscrição onde criou a sua rede virtual. Grupo de recursos Drop-down e selecione um grupo de recursos, ou selecione Criar novo e insira um novo nome de grupo de recursos. Nome para o grupo de recursos no qual criar seu ponto de extremidade privado e outros recursos. Ao colocar todos os recursos do seu aplicativo em um grupo de recursos, você pode facilmente gerenciá-los ou excluí-los juntos. Nome Insira um nome de ponto de extremidade privado. O nome deve: começar com uma letra ou número; terminar com uma letra, número ou sublinhado; e pode conter apenas letras, números, sublinhados, pontos ou hífenes. Nome da interface de rede Gerado automaticamente com base no Nome. O nome deve: começar com uma letra ou número; terminar com uma letra, número ou sublinhado; e pode conter apenas letras, números, sublinhados, pontos ou hífenes. Região Abra o menu e selecione uma região. Selecione uma região perto de outros serviços que usam seu ponto de extremidade privado. Selecionar Próximo: Recurso na parte inferior do painel.

No painel Recurso , selecione sua Assinatura.

- Escolha o tipo de recurso como

Microsoft.Cache/redisEnterprise. - Selecione a cache à qual quer ligar o endpoint privado para a propriedade Resource .

- Escolha o tipo de recurso como

Selecione o botão Next: Virtual Network na parte inferior do painel.

No painel Rede Virtual , selecione a Rede Virtual e a Sub-rede que você criou na seção anterior.

Selecione o botão Next: Tags na parte inferior do painel.

Opcionalmente, no painel Marcas , insira o nome e o valor se desejar categorizar o recurso.

Selecione Verificar + criar. Você é levado para o painel Revisão + criação , onde o Azure valida sua configuração.

Depois que a mensagem verde Validação passada for exibida, selecione Criar.

Permitir o acesso à rede pública

Com esta publicNetworkAccess propriedade, pode restringir o tráfego IP público independentemente das ligações privadas a redes virtuais (VNets).

Anteriormente, o Azure Managed Redis foi concebido com duas configurações de rede exclusivas: permitir que o tráfego público exigisse a desativação dos endpoints privados; e a ativação de endpoints privados restringia automaticamente todo o acesso público. Esta configuração garantia limites claros da rede, mas limitava a flexibilidade para cenários como migrações, onde tanto o acesso público como privado são necessários simultaneamente.

Com publicNetworkAccess, são agora suportadas as seguintes configurações de rede:

- Tráfego público sem ligações privadas

- Tráfego público com conexões privadas

- Tráfego privado sem ligações privadas

- Tráfego privado com ligações privadas

Desabilitar publicNetworkAccess e proteger a sua cache usando um VNet juntamente com um Endpoint Privado e Links Privados é a opção mais segura. Um VNet permite controlos de rede e adiciona uma camada extra de segurança. As Ligações Privadas restringem o tráfego à comunicação unidirecional da rede virtual, oferecendo um isolamento de rede melhorado. Isto significa que, mesmo que o recurso Azure Managed Redis seja comprometido, outros recursos dentro da rede virtual permanecem seguros.

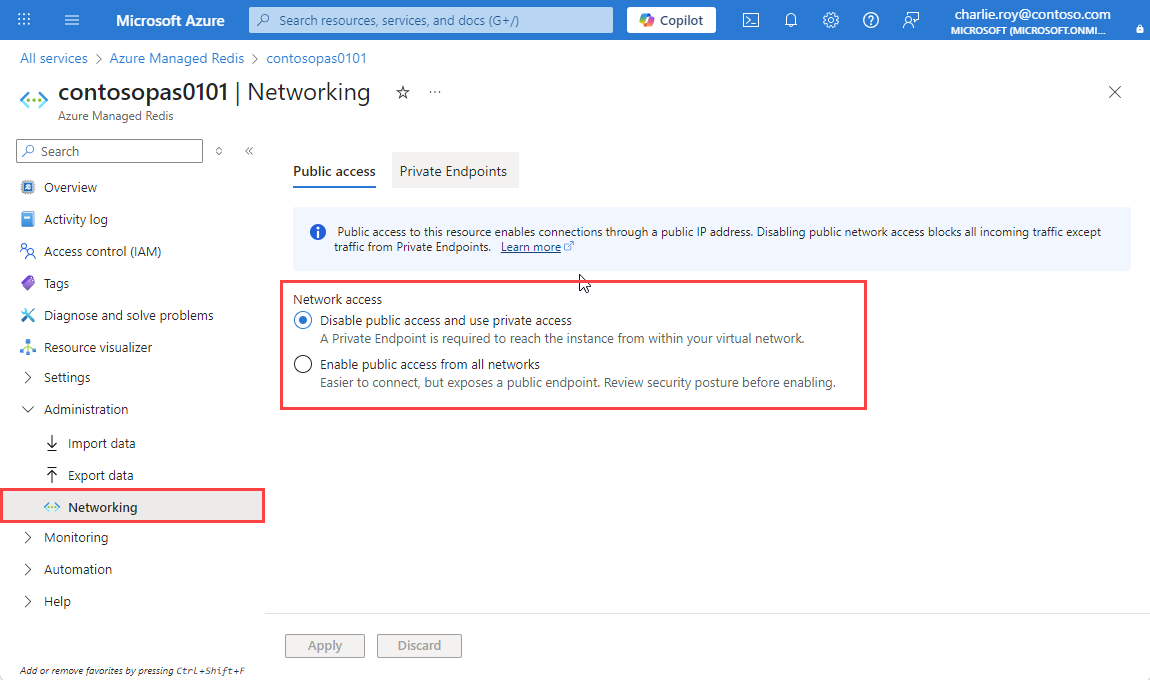

Atualizar uma cache para usar publicNetworkAccess usando o portal

Usa o portal Azure para seguir as instruções e adicionar publicNetworkAccess à tua cache existente.

Vai para o portal Azure.

Navegue para o seu recurso Azure Managed Redis | Administração | Rede no menu de recursos.

Selecione Permitir acesso público a partir de todas as redes para permitir o acesso público. Para desativar o acesso público, selecione Desativar acesso público e use acesso privado.

Alterações da API

A publicNetworkAccess propriedade é introduzida no Microsoft.Cache redisEnterprise 2025-07-01. Como esta alteração é uma alteração relacionada com a segurança, as versões da API anteriores a 01-07-2025 serão descontinuadas em outubro de 2026.

O valor da publicNetworkAccess propriedade é efetivamente NULL nas caches criadas antes de 01-07-2025. Depois de definir o valor para Enabled ou Disabled, não pode reiniciar para NULL.

Após outubro de 2026:

- Só pode definir

publicNetworkAccesspropriedades usando as versões da API 2025-07-01 ou posteriores. - Já não pode enviar chamadas API com versões anteriores a 01-07-2025.

- As suas caches antigas provisionadas com as versões antigas das APIs continuam a funcionar, mas outras operações nelas exigem chamadas com as versões da API 2025-07-01 ou posteriores.

Criar um cache Redis gerido do Azure conectado a um endpoint privado usando o Azure PowerShell

Para criar um ponto de extremidade privado chamado MyPrivateEndpoint para uma instância existente do Azure Managed Redis, execute o seguinte script do PowerShell. Substitua os valores das variáveis pelos detalhes do seu ambiente:

$SubscriptionId = "<your Azure subscription ID>"

# Resource group where the Azure Managed Redis instance and virtual network resources are located

$ResourceGroupName = "myResourceGroup"

# Name of the Azure Managed Redis instance

$redisCacheName = "mycacheInstance"

# Name of the existing virtual network

$VNetName = "myVnet"

# Name of the target subnet in the virtual network

$SubnetName = "mySubnet"

# Name of the private endpoint to create

$PrivateEndpointName = "MyPrivateEndpoint"

# Location where the private endpoint can be created. The private endpoint should be created in the same location where your subnet or the virtual network exists

$Location = "westcentralus"

$redisCacheResourceId = "/subscriptions/$($SubscriptionId)/resourceGroups/$($ResourceGroupName)/providers/Microsoft.Cache/redisEnterprise/$($redisCacheName)"

$privateEndpointConnection = New-AzPrivateLinkServiceConnection -Name "myConnectionPS" -PrivateLinkServiceId $redisCacheResourceId -GroupId "redisEnterprise"

$virtualNetwork = Get-AzVirtualNetwork -ResourceGroupName $ResourceGroupName -Name $VNetName

$subnet = $virtualNetwork | Select -ExpandProperty subnets | Where-Object {$_.Name -eq $SubnetName}

$privateEndpoint = New-AzPrivateEndpoint -ResourceGroupName $ResourceGroupName -Name $PrivateEndpointName -Location "westcentralus" -Subnet $subnet -PrivateLinkServiceConnection $privateEndpointConnection

Recuperar um endpoint privado usando o Azure PowerShell

Para obter os detalhes de um ponto de extremidade privado, use este comando do PowerShell:

Get-AzPrivateEndpoint -Name $PrivateEndpointName -ResourceGroupName $ResourceGroupName

Remover um ponto de extremidade privado usando o Azure PowerShell

Para remover um ponto de extremidade privado, use o seguinte comando do PowerShell:

Remove-AzPrivateEndpoint -Name $PrivateEndpointName -ResourceGroupName $ResourceGroupName

Criar um cache Redis gerenciado do Azure conectado a um ponto de extremidade privado usando a CLI do Azure

Para criar um ponto de extremidade privado chamado myPrivateEndpoint para uma instância existente do Azure Managed Redis, execute o seguinte script da CLI do Azure. Substitua os valores das variáveis pelos detalhes do seu ambiente:

# Resource group where the Azure Managed Redis and virtual network resources are located

ResourceGroupName="myResourceGroup"

# Subscription ID where the Azure Managed Redis and virtual network resources are located

SubscriptionId="<your Azure subscription ID>"

# Name of the existing Azure Managed Redis instance

redisCacheName="mycacheInstance"

# Name of the virtual network to create

VNetName="myVnet"

# Name of the subnet to create

SubnetName="mySubnet"

# Name of the private endpoint to create

PrivateEndpointName="myPrivateEndpoint"

# Name of the private endpoint connection to create

PrivateConnectionName="myConnection"

az network vnet create \

--name $VNetName \

--resource-group $ResourceGroupName \

--subnet-name $SubnetName

az network vnet subnet update \

--name $SubnetName \

--resource-group $ResourceGroupName \

--vnet-name $VNetName \

--disable-private-endpoint-network-policies true

az network private-endpoint create \

--name $PrivateEndpointName \

--resource-group $ResourceGroupName \

--vnet-name $VNetName \

--subnet $SubnetName \

--private-connection-resource-id "/subscriptions/$SubscriptionId/resourceGroups/$ResourceGroupName/providers/Microsoft.Cache/redisEnterprise/$redisCacheName" \

--group-ids "redisEnterprise" \

--connection-name $PrivateConnectionName

Obter um ponto final privado usando a CLI do Azure

Para obter os detalhes de um ponto de extremidade privado, use o seguinte comando da CLI:

az network private-endpoint show --name MyPrivateEndpoint --resource-group MyResourceGroup

Remover um ponto de extremidade privado usando a CLI do Azure

Para remover um ponto de extremidade privado, use o seguinte comando da CLI:

az network private-endpoint delete --name MyPrivateEndpoint --resource-group MyResourceGroup

Valor da zona DNS privada do Endpoint Privado do Azure Redis Gerido

Seu aplicativo deve se conectar à <cachename>.<region>.redis.azure.net porta 10000. Uma zona DNS privado, denominada *.privatelink.redis.azure.net, é criada automaticamente na sua subscrição. A zona DNS privado é essencial para estabelecer a ligação TLS ao ponto final privado. Evite usar <cachename>.privatelink.redis.azure.net em configuração para ligação ao cliente.

Para obter mais informações, veja Configuração da zona DNS dos serviços do Azure.

FAQ

- Porque não consigo ligar-me a um endpoint privado?

- Quais as funcionalidades que não são suportadas pelos pontos finais privados?

- Como verifico se o meu ponto final privado está configurado corretamente?

- Como posso alterar o ponto final privado para ser desativado ou ativado a partir do acesso à rede pública?

- Como posso ter vários pontos finais em diferentes redes virtuais?

- O que acontece se eliminar todos os pontos finais privados na minha cache?

- Os grupos de segurança de rede (NSG) estão ativos para pontos finais privados?

- Se a minha instância de ponto final privado não está na minha VNet, como está associada à minha VNet?

Porque não consigo ligar-me a um ponto de extremidade privado?

Não podes usar endpoints privados com a tua instância de cache se a tua cache já for uma cache injetada por rede virtual (VNet).

Os caches Redis Gerenciados do Azure são limitados a 84 links privados.

Tenta persistir os dados na conta de armazenamento, mas as regras de firewall aplicadas podem impedi-lo de criar a Ligação Privada.

Poderá não se ligar ao seu ponto final privado se a sua instância de cache estiver a utilizar uma funcionalidade não suportada.

Quais as funcionalidades que não são suportadas pelos pontos finais privados?

- Não há restrições ao uso do ponto de extremidade privado com o Redis Gerido da Azure.

Como verifico se o meu ponto final privado está configurado corretamente?

Aceda a Descrição Geral no menu Recursos do portal. Vê o nome do host para a sua cache no painel de trabalho. Para verificar se o comando é resolvido para o endereço IP privado do cache, execute um comando como nslookup <hostname> na VNet vinculada ao ponto de extremidade privado.

Como posso alterar o ponto final privado para ser desativado ou ativado a partir do acesso à rede pública?

Para alterar o valor no portal do Azure, siga estes passos:

No portal do Azure, procure Azure Managed Redis. Em seguida, prima Enter ou selecione-o nas sugestões de pesquisa.

Selecione a instância de cache na qual pretende alterar o valor de acesso à rede pública.

No lado esquerdo do ecrã, selecione Ponto Final Privado.

Exclua o ponto de extremidade privado.

Como posso ter vários pontos finais em diferentes redes virtuais?

Para ter múltiplos endpoints privados em diferentes redes virtuais, deve configurar manualmente a zona DNS privada para as múltiplas redes virtuais antes de criar o endpoint privado. Para obter mais informações, veja Configuração do DNS do Ponto Final Privado do Azure.

O que acontece se eliminar todos os pontos finais privados na minha cache?

Se você excluir todos os pontos de extremidade privados em seu cache Redis gerenciado do Azure, o padrão de rede será ter acesso à rede pública.

Os grupos de segurança de rede (NSG) estão ativos para pontos finais privados?

As políticas de rede estão desativadas para pontos de extremidade privados. Para aplicar as regras do Network Security Group (NSG) e User-Defined Route (UDR) no tráfego de endpoints privados, deve ativar as políticas de rede na sub-rede. Quando as políticas de rede estão desativadas (necessárias para implementar endpoints privados), as regras NSG e UDR não se aplicam ao tráfego processado pelo endpoint privado. Para obter mais informações, consulte Gerir políticas de rede para endpoints privados. As regras NSG e UDR continuam a aplicar-se normalmente a outras cargas de trabalho na mesma sub-rede.

O tráfego de sub-redes de clientes para endereços de endpoints privados usa um prefixo /32. Para substituir esse comportamento de roteamento padrão, crie um UDR correspondente com uma rota /32.

A minha instância de ponto final privado não está na minha VNet, então como está associada à minha VNet?

Seu ponto de extremidade privado está vinculado apenas à sua rede virtual. Como não está no teu VNet, não precisas de modificar as regras NSG para endpoints dependentes.

Conteúdo relacionado

- Para mais informações sobre o Azure Private Link, consulte a documentação do Azure Private Link.

- Para uma comparação das diferentes opções de isolamento de rede para a sua cache, consulte a documentação de opções de isolamento de rede do Azure Cache for Redis.