Implantar o conector de dados do Microsoft Sentinel for SAP usando SNC

Este artigo mostra como implantar o conector de dados Microsoft Sentinel for SAP para ingerir logs SAP NetWeaver e SAP ABAP em uma conexão segura usando Secure Network Communications (SNC).

O agente do conector de dados SAP normalmente se conecta a um servidor SAP ABAP usando uma conexão RFC (chamada de função remota) e um nome de usuário e senha para autenticação.

No entanto, alguns ambientes podem exigir que a conexão seja feita em um canal criptografado e alguns ambientes podem exigir que certificados de cliente sejam usados para autenticação. Nesses casos, você pode usar o SNC da SAP para conectar com segurança seu conector de dados. Conclua as etapas conforme descritas neste artigo.

Pré-requisitos

Para implantar o conector de dados do Microsoft Sentinel for SAP usando o SNC, você precisa:

- A biblioteca criptográfica SAP.

- Conectividade de rede. O SNC usa a porta 48xx (onde xx é o número da instância SAP) para se conectar ao servidor ABAP.

- Um servidor SAP configurado para suportar autenticação SNC.

- Um certificado autoassinado ou emitido pela autoridade de certificação (CA) empresarial para autenticação do usuário.

Nota

Este artigo descreve um exemplo de caso para configurar o SNC. Em um ambiente de produção, é altamente recomendável consultar os administradores SAP para criar um plano de implantação.

Exportar o certificado do servidor

Para começar, exporte o certificado do servidor:

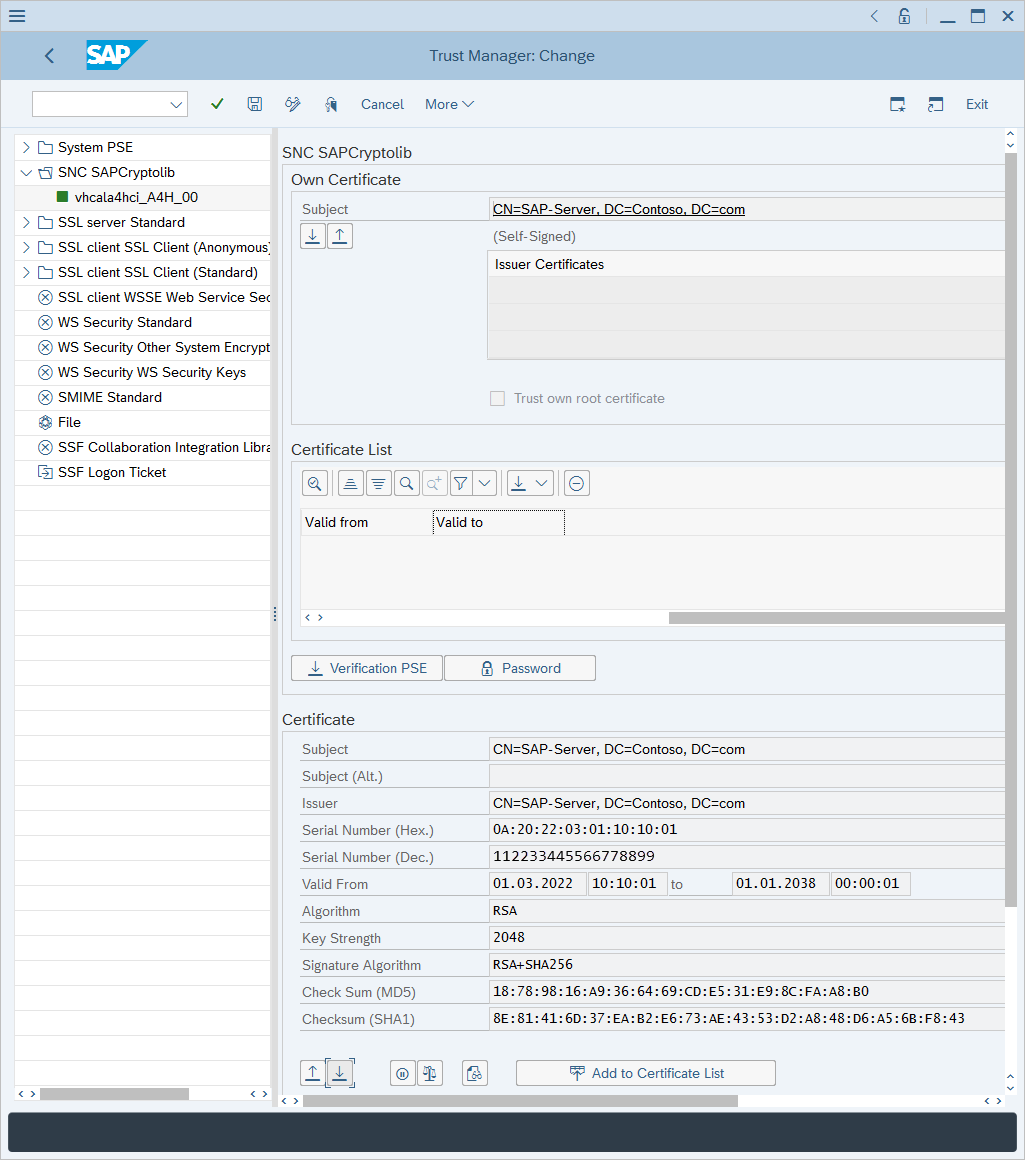

Faça login no seu cliente SAP e execute a transação STRUST .

No painel esquerdo, vá para SNC SAPCryptolib e expanda a seção .

Selecione o sistema e, em seguida, selecione um valor para Assunto.

As informações do certificado do servidor são mostradas na seção Certificado .

Selecione Exportar certificado.

Na caixa de diálogo Exportar Certificado:

Para o formato de arquivo, selecione Base64.

Ao lado de Caminho do arquivo, selecione o ícone de caixas duplas.

Selecione um nome de arquivo para exportar o certificado.

Selecione a marca de seleção verde para exportar o certificado.

Importe o seu certificado

Esta seção explica como importar um certificado para que ele seja confiável pelo seu servidor ABAP. É importante entender qual certificado precisa ser importado para o sistema SAP. Somente as chaves públicas dos certificados precisam ser importadas para o sistema SAP.

Se o certificado de usuário for autoassinado: importe um certificado de usuário.

Se o certificado de usuário for emitido por uma autoridade de certificação corporativa: importe um certificado de autoridade de certificação corporativa. Se forem usados servidores de autoridade de certificação raiz e subordinada, importe os certificados públicos de autoridade de certificação raiz e subordinada.

Para importar o seu certificado:

Execute a transação STRUST .

Selecione Display-Change><.

Selecione Importar certificado.

Na caixa de diálogo Importar certificado:

Ao lado de Caminho do arquivo, selecione o ícone de caixas duplas e vá para o certificado.

Vá para o arquivo que contém o certificado (apenas para uma chave pública) e selecione a marca de seleção verde para importar o certificado.

As informações do certificado são exibidas na seção Certificado .

Selecione Adicionar à Lista de Certificados.

O certificado aparece na seção Lista de certificados.

Associar o certificado a uma conta de utilizador

Para associar o certificado a uma conta de usuário:

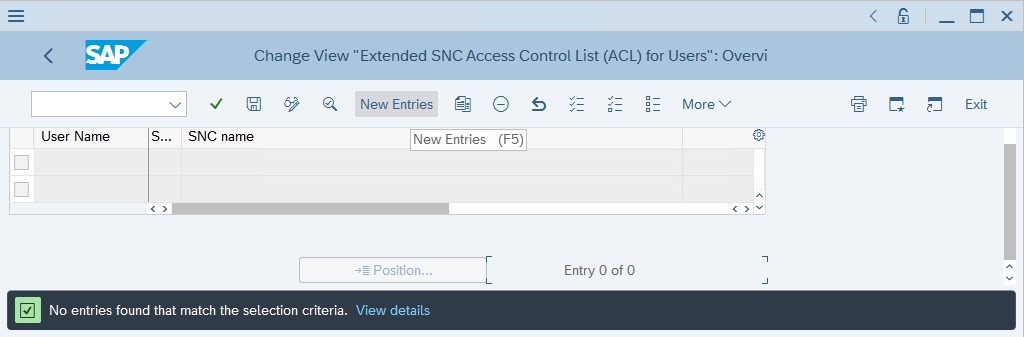

Execute a transação SM30 .

Em Tabela/Vista, introduza USRACLAX e, em seguida, selecione Manter.

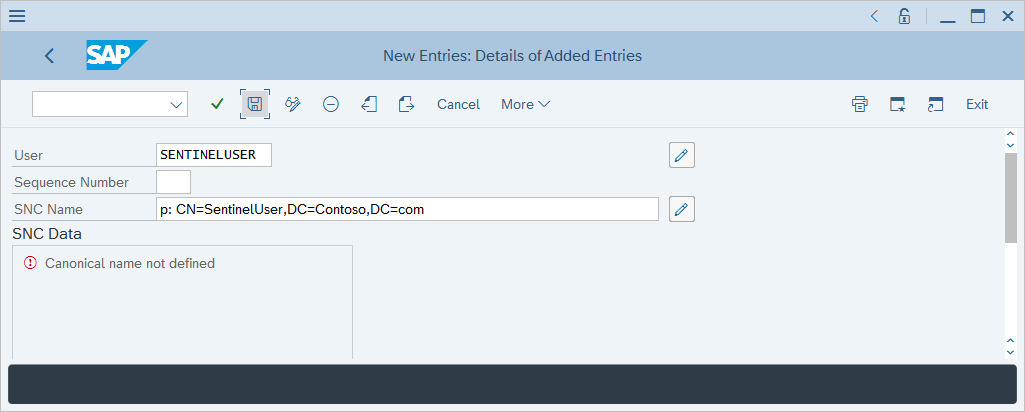

Revise a saída e identifique se o usuário de destino já tem um nome SNC associado. Se nenhum nome SNC estiver associado ao usuário, selecione Novas entradas.

Em Usuário, insira o nome de usuário do usuário. Em Nome SNC, insira o nome do assunto do certificado do usuário prefixado com p:, e selecione Salvar.

Conceder direitos de logon usando o certificado

Para conceder direitos de logon:

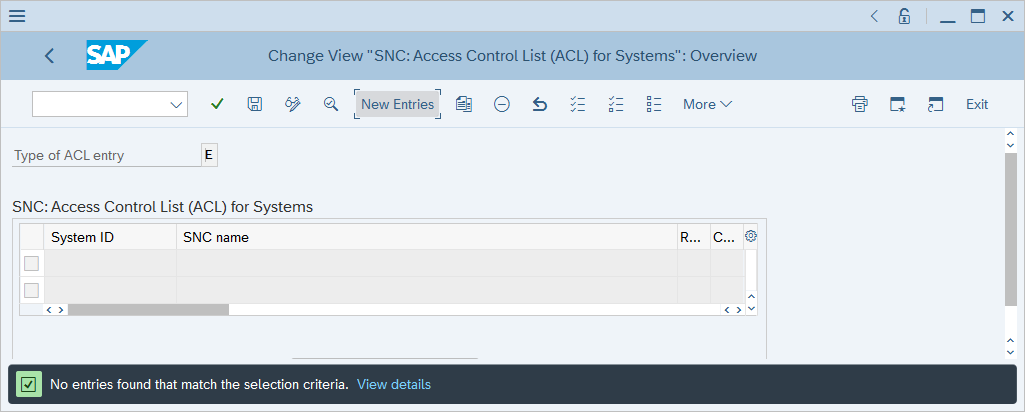

Execute a transação SM30 .

Em Tabela/Vista, introduza VSNCSYSACL e, em seguida, selecione Manter.

No prompt informativo exibido, confirme se a tabela é cross-client.

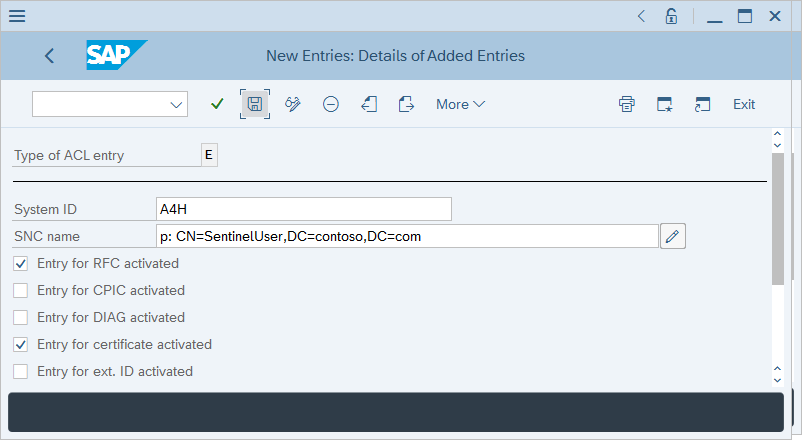

Em Determinar Área de Trabalho: Entrada, digite E para Tipo de entrada ACL e selecione a marca de seleção verde.

Revise a saída e identifique se o usuário de destino já tem um nome SNC associado. Se o usuário não tiver um nome SNC associado, selecione Novas entradas.

Insira o ID do sistema e o nome do assunto do certificado de usuário com um prefixo p: .

Verifique se as caixas de seleção Entrada para RFC ativada e Entrada para certificado ativado estão marcadas e selecione Salvar.

Mapear usuários do provedor de serviços ABAP para IDs de usuários externos

Para mapear usuários do provedor de serviços ABAP para IDs de usuários externos:

Execute a transação SM30 .

Em Tabela/Vista, introduza VUSREXTID e, em seguida, selecione Manter.

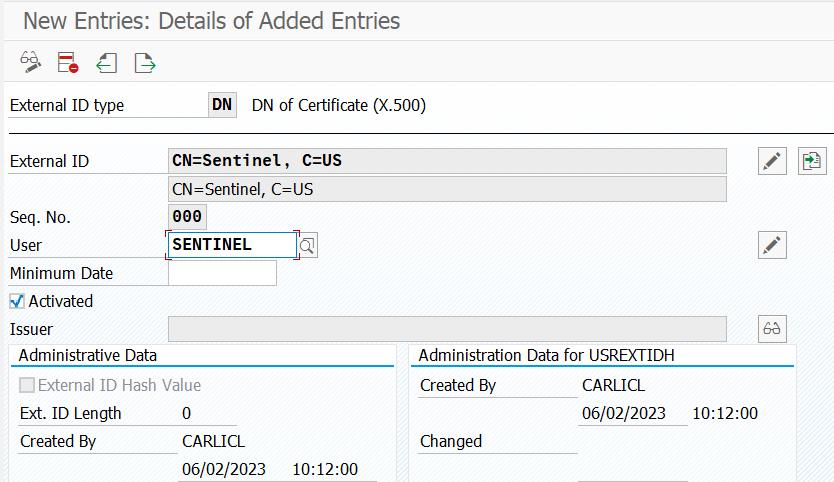

Em Determinar Área de Trabalho: Entrada, selecione o tipo de ID DN para Área de Trabalho.

Introduza os seguintes valores:

- Para ID externo, digite CN=Sentinel, C=US.

- Para Seq. Não, digite 000.

- Para Usuário, digite SENTINEL.

Selecione Guardar e, em seguida, selecione Enter.

Configurar o contentor

Nota

Se você configurar o contêiner do agente do conector de dados SAP usando a interface do usuário, não conclua as etapas descritas nesta seção. Em vez disso, continue a configurar o conector na página do conector.

Para configurar o contêiner:

Transfira os arquivos libsapcrypto.so e sapgenpse para o sistema onde o contêiner será criado.

Transfira o certificado do cliente (chaves privada e pública) para o sistema onde o contêiner será criado.

O certificado e a chave do cliente podem estar no formato .p12, .pfx ou Base64 .crt e .key .

Transfira o certificado do servidor (somente chave pública) para o sistema onde o contêiner será criado.

O certificado do servidor deve estar no formato .crt Base64.

Se o certificado do cliente tiver sido emitido por uma autoridade de certificação corporativa, transfira os certificados de CA emissores e de autoridade de certificação raiz para o sistema onde o contêiner será criado.

Obtenha o script de kickstart do repositório GitHub do Microsoft Sentinel:

wget https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/Solutions/SAP/sapcon-sentinel-kickstart.shAltere as permissões do script para torná-lo executável:

chmod +x ./sapcon-sentinel-kickstart.shExecute o script e especifique os seguintes parâmetros básicos:

./sapcon-sentinel-kickstart.sh \ --use-snc \ --cryptolib <path to sapcryptolib.so> \ --sapgenpse <path to sapgenpse> \ --server-cert <path to server certificate public key> \Se o certificado do cliente estiver no formato .crt ou .key , use as seguintes opções:

--client-cert <path to client certificate public key> \ --client-key <path to client certificate private key> \Se o certificado do cliente estiver no formato .pfx ou .p12 , use estas opções:

--client-pfx <pfx filename> --client-pfx-passwd <password>Se o certificado do cliente tiver sido emitido por uma autoridade de certificação corporativa, adicione esta opção para cada autoridade de certificação na cadeia de confiança:

--cacert <path to ca certificate>Por exemplo:

./sapcon-sentinel-kickstart.sh \ --use-snc \ --cryptolib /home/azureuser/libsapcrypto.so \ --sapgenpse /home/azureuser/sapgenpse \ --client-cert /home/azureuser/client.crt \ --client-key /home/azureuser/client.key \ --cacert /home/azureuser/issuingca.crt --cacert /home/azureuser/rootca.crt --server-cert /home/azureuser/server.crt \

Para obter mais informações sobre as opções disponíveis no script kickstart, consulte Reference: Kickstart script.

Solução de problemas e referência

Para obter informações sobre solução de problemas, consulte estes artigos:

- Solucionar problemas de implantação da solução Microsoft Sentinel para aplicativos SAP

- Soluções Microsoft Sentinel

Para referência, consulte estes artigos:

- Referência de dados da solução Microsoft Sentinel para aplicativos SAP

- Solução Microsoft Sentinel para aplicativos SAP: referência de conteúdo de segurança

- Referência de script do Kickstart

- Referência de script de atualização

- Systemconfig.ini referência de arquivo