Firewall de Aplicativo Web do Azure na Rede de Entrega de Conteúdo do Azure da Microsoft

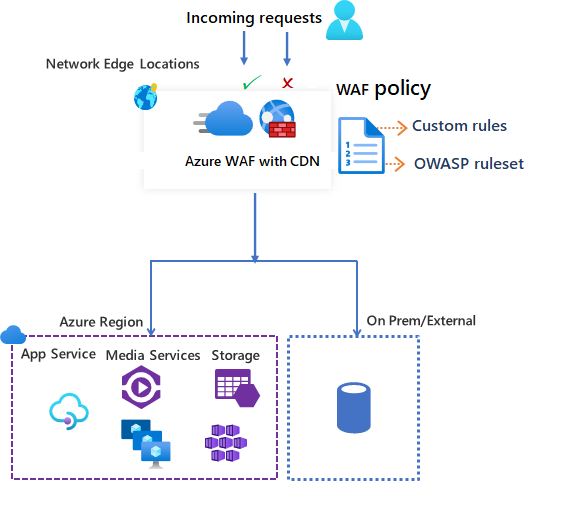

O Azure Web Application Firewall (WAF) na Rede de Distribuição de Conteúdo (CDN) do Azure da Microsoft fornece proteção centralizada para seu conteúdo da Web. O WAF defende seus serviços da Web contra exploits e vulnerabilidades comuns. Ele mantém seu serviço altamente disponível para seus usuários e ajuda você a atender aos requisitos de conformidade.

Importante

O Azure WAF na CDN do Azure a partir da pré-visualização da Microsoft já não está a aceitar novos clientes. Em vez disso, os clientes são incentivados a usar o WAF do Azure na Porta da Frente do Azure. Os clientes WAF CDN existentes recebem um contrato de nível de serviço de visualização. Algumas funcionalidades poderão não ser suportadas ou poderão ter capacidades limitadas. Veja os Termos Suplementares de Utilização para Pré-visualizações do Microsoft Azure para obter mais informações.

O WAF na CDN do Azure é uma solução global e centralizada. Ele é implantado em pontos de presença de rede do Azure em todo o mundo. O WAF impede ataques maliciosos perto das fontes de ataque, antes que eles cheguem à sua origem. Você obtém proteção global em escala sem sacrificar o desempenho.

Uma política WAF vincula-se facilmente a qualquer ponto de extremidade CDN em sua assinatura. Novas regras podem ser implantadas em poucos minutos, para que você possa responder rapidamente às mudanças nos padrões de ameaça.

Política e regras do WAF

Você pode configurar uma política WAF e associá-la a um ou mais pontos de extremidade CDN para proteção. Uma política WAF consiste em dois tipos de regras de segurança:

regras personalizadas que você pode criar.

conjuntos de regras gerenciadas que são uma coleção de regras pré-configuradas gerenciadas pelo Azure.

Quando ambos estão presentes, as regras personalizadas são processadas antes de processar as regras em um conjunto de regras gerenciado. Uma regra é feita de uma condição de correspondência, uma prioridade e uma ação. Os tipos de ação suportados são: ALLOW, BLOCK, LOG e REDIRECT. Você pode criar uma política totalmente personalizada que atenda aos seus requisitos específicos de proteção de aplicativos combinando regras gerenciadas e personalizadas.

As regras dentro de uma política são processadas em uma ordem de prioridade. Prioridade é um número único que define a ordem das regras a processar. Números menores são uma prioridade maior e essas regras são avaliadas antes de regras com um valor maior. Quando uma regra é correspondida, a ação correspondente que foi definida na regra é aplicada à solicitação. Uma vez que essa correspondência é processada, as regras com prioridades mais baixas não são processadas.

Um aplicativo Web hospedado na CDN do Azure pode ter apenas uma política WAF associada a ele de cada vez. No entanto, você pode ter um ponto de extremidade CDN sem nenhuma política WAF associada a ele. Se uma política WAF estiver presente, ela será replicada para todos os nossos pontos de presença para garantir políticas de segurança consistentes em todo o mundo.

Modos WAF

A política WAF pode ser configurada para ser executada nos dois modos a seguir:

Modo de deteção: Quando executado no modo de deteção, o WAF não executa nenhuma outra ação além de monitorar e registrar a solicitação e sua regra WAF correspondente em logs WAF. Você pode ativar o diagnóstico de log para CDN. Quando você usar o portal, vá para a seção Diagnóstico .

Modo de prevenção: no modo de prevenção, o WAF executa a ação especificada se uma solicitação corresponder a uma regra. Se uma correspondência for encontrada, nenhuma outra regra com uma prioridade menor será avaliada. Todas as solicitações correspondentes também são registradas nos logs do WAF.

Ações do WAF

Você pode escolher uma das seguintes ações quando uma solicitação corresponde às condições de uma regra:

- Permitir: A solicitação passa pelo WAF e é encaminhada para back-end. Nenhuma outra regra de prioridade inferior pode bloquear este pedido.

- Bloquear: A solicitação é bloqueada e o WAF envia uma resposta ao cliente sem encaminhar a solicitação para o back-end.

- Log: A solicitação é registrada nos logs do WAF e o WAF continua avaliando as regras de prioridade mais baixa.

- Redirecionamento: o WAF redireciona a solicitação para o URI especificado. O URI especificado é uma configuração de nível de política. Uma vez configuradas, todas as solicitações que correspondem à ação Redirecionar são enviadas para esse URI.

Regras WAF

Uma política WAF pode consistir em dois tipos de regras de segurança:

- Regras personalizadas: regras que você mesmo pode criar.

- conjuntos de regras gerenciadas: conjunto de regras pré-configuradas gerenciadas do Azure que você pode habilitar.

Regras personalizadas

As regras personalizadas podem ter regras de correspondência e regras de controle de taxa.

Você pode configurar as seguintes regras de correspondência personalizadas:

Lista de permissões e listas de bloqueio de IP: Você pode controlar o acesso aos seus aplicativos da Web com base em uma lista de endereços IP de clientes ou intervalos de endereços IP. Os tipos de endereços IPv4 e IPv6 são suportados. As regras de lista de IP usam o IP RemoteAddress contido no cabeçalho da solicitação X-Forwarded-For e não o SocketAddress que o WAF vê. As listas de IP podem ser configuradas para bloquear ou permitir solicitações em que o IP RemoteAddress corresponda a um IP na lista. Se você tiver um requisito para bloquear a solicitação no endereço IP de origem que o WAF vê, por exemplo, o endereço do servidor proxy se o usuário estiver atrás de um proxy, você deve usar as camadas padrão ou premium do Azure Front Door. Para obter mais informações, consulte Configurar uma regra de restrição de IP com um Firewall de Aplicativo Web para a Porta da Frente do Azure para obter detalhes.

Controle de acesso baseado em geografia: você pode controlar o acesso aos seus aplicativos da Web com base no código do país associado ao endereço IP de um cliente.

Controle de acesso baseado em parâmetros HTTP: você pode basear regras em correspondências de cadeia de caracteres em parâmetros de solicitação HTTP/HTTPS. Por exemplo, cadeias de caracteres de consulta, args POST, URI de solicitação, Cabeçalho da solicitação e Corpo da solicitação.

Controle de acesso baseado em método de solicitação: você baseia as regras no método de solicitação HTTP da solicitação. Por exemplo, GET, PUT ou HEAD.

Restrição de tamanho: você pode basear as regras nos comprimentos de partes específicas de uma solicitação, como cadeia de caracteres de consulta, Uri ou corpo da solicitação.

Uma regra de controle de taxa limita o tráfego anormalmente alto de qualquer endereço IP do cliente.

- Regras de limitação de taxa: Você pode configurar um limite no número de solicitações da Web permitidas a partir de um endereço IP do cliente durante uma duração de um minuto. Esta regra é distinta de uma regra personalizada de permissão/bloqueio baseada em lista de IP que permite todas ou bloqueia todas as solicitações de um endereço IP do cliente. Os limites de taxa podem ser combinados com mais condições de correspondência, como correspondências de parâmetros HTTP(S) para controle granular de taxa.

Conjuntos de regras gerenciados pelo Azure

Os conjuntos de regras gerenciados pelo Azure fornecem uma maneira fácil de implantar proteção contra um conjunto comum de ameaças à segurança. Como o Azure gerencia esses conjuntos de regras, as regras são atualizadas conforme necessário para proteger contra novas assinaturas de ataque. O Conjunto de Regras Padrão gerenciado do Azure inclui regras contra as seguintes categorias de ameaça:

- Scripting entre sites

- Ataques Java

- Inclusão de ficheiro local

- Ataques de injeção PHP

- Execução remota de comandos

- Inclusão de ficheiro remoto

- Fixação de sessão

- Proteção contra injeção de SQL

- Atacantes de protocolo

O número da versão do Conjunto de Regras Padrão aumenta quando novas assinaturas de ataque são adicionadas ao conjunto de regras. O Conjunto de Regras Padrão é habilitado por padrão no modo de Deteção em suas políticas WAF. Você pode desabilitar ou habilitar regras individuais dentro do Conjunto de Regras Padrão para atender aos requisitos do seu aplicativo. Você também pode definir ações específicas (ALLOW/BLOCK/REDIRECT/LOG) por regra. A ação padrão para o Conjunto de Regras Padrão gerenciado é Bloquear.

As regras personalizadas são sempre aplicadas antes que as regras no Conjunto de Regras Padrão sejam avaliadas. Se uma solicitação corresponder a uma regra personalizada, a ação de regra correspondente será aplicada. A solicitação é bloqueada ou passada para o back-end. Nenhuma outra regra personalizada ou as regras no Conjunto de Regras Padrão são processadas. Você também pode remover o Conjunto de Regras Padrão de suas políticas WAF.

Configuração

Você pode configurar e implantar todos os tipos de regras WAF usando o portal do Azure, APIs REST, modelos do Azure Resource Manager e Azure PowerShell.

Monitorização

O monitoramento do WAF com CDN é integrado ao Azure Monitor para rastrear alertas e monitorar facilmente as tendências de tráfego.

Próximos passos

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários