As macros da Internet são bloqueadas por padrão no Office

As macros VBA são uma maneira comum de atores mal-intencionados obterem acesso para implantar malware e ransomware. Portanto, para ajudar a melhorar a segurança no Office, estamos alterando o comportamento padrão dos aplicativos do Office para bloquear macros em arquivos da Internet.

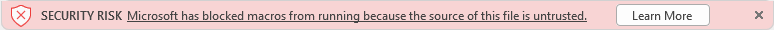

Essa alteração afeta a forma como os usuários interagem com arquivos da Internet, como anexos de email que contêm macros. Agora, quando os usuários abrem esse arquivo, eles veem a seguinte mensagem:

O botão Learn More vai para um artigo para usuários finais e trabalhadores de informações que contém informações sobre o risco de segurança de maus atores usando macros, práticas seguras para evitar phishing e malware e instruções sobre como habilitar essas macros (se necessário).

Em alguns casos, os usuários também verão a mensagem se o arquivo for de um local dentro de sua intranet e não for identificado como sendo confiável. Por exemplo, se os usuários estiverem acessando arquivos em um compartilhamento de rede usando o endereço IP do compartilhamento. Para obter mais informações, consulte Arquivos localizados centralmente em um compartilhamento de rede ou site confiável.

Importante

Mesmo antes dessa alteração que estamos introduzindo, as organizações poderiam usar as macros block de execução em arquivos do Office da política da Internet para impedir que os usuários abram inadvertidamente arquivos da Internet que contêm macros. Recomendamos habilitar essa política como parte da linha de base de segurança para Microsoft 365 Apps para Grandes Empresas. Se você configurar a política, sua organização não será afetada por essa alteração padrão.

Para obter mais informações, consulte Usar políticas para gerenciar como o Office lida com macros.

Prepare-se para essa alteração

Prepare-se para essa alteração trabalhando com as unidades de negócios em sua organização que utilizam macros nos arquivos do Office. Esses arquivos geralmente são abertos de locais como compartilhamentos de rede intranet ou sites de intranet. Você deseja identificar essas macros e determinar quais etapas tomar para continuar usando essas macros. Trabalhe com ISVs (fornecedores de software independentes) que fornecem macros em arquivos do Office desses locais. Por exemplo, para ver se eles podem assinar digitalmente seu código e você pode tratá-los como um editor confiável.

Além disso, examine as seguintes informações:

| Ação de preparação | Mais informações |

|---|---|

| Entender qual versão em cada canal de atualização tem essa alteração | Versões do Office afetadas por essa alteração |

| Consulte um fluxograma do processo que o Office usa para determinar se deve executar macros em um arquivo | Como o Office determina se deve executar macros em arquivos da Internet |

| Saiba mais sobre as políticas que você pode usar para controlar a execução da macro VBA | Usar políticas para gerenciar como o Office lida com macros |

Etapas a serem tomadas para permitir que as macros VBA sejam executadas em arquivos em que você confia

Como você permite que as macros VBA sejam executadas em arquivos em que você confia depende de onde esses arquivos estão localizados ou do tipo de arquivo.

A tabela a seguir lista diferentes cenários comuns e possíveis abordagens a serem tomadas para desbloquear macros VBA e permitir que elas sejam executadas. Você não precisa fazer todas as abordagens possíveis para um determinado cenário. Nos casos em que listamos várias abordagens, escolha a que melhor se adequa à sua organização.

| Cenário | Possíveis abordagens a serem tomadas |

|---|---|

| Arquivos individuais |

• Selecione a caixa de seleção Desbloquear na guia Geral da caixa de diálogo Propriedades para o arquivo • Usar o cmdlet Unblock-File no PowerShell Para obter mais informações, confira Remover marca da Web de um arquivo. |

| Arquivos localizados centralmente em um compartilhamento de rede ou site confiável | Desbloqueie o arquivo usando uma abordagem listada em "Arquivos individuais". Se não houver uma caixa de seleção Desbloquear e você quiser confiar em todos os arquivos nesse local de rede: • Designar o local como um site confiável • Adicionar o local à zona de intranet local Para obter mais informações, consulte Arquivos localizados centralmente em um compartilhamento de rede ou site confiável. |

| Arquivos armazenados no OneDrive ou no SharePoint, incluindo um site usado por um canal do Teams | • Fazer com que os usuários abram diretamente o arquivo usando a opção Abrir no Aplicativo de Área de Trabalho • Se os usuários baixarem o arquivo localmente antes de abri-lo, remova Mark da Web da cópia local do arquivo (consulte as abordagens em "Arquivos individuais") • Designar o local como um site confiável Para obter mais informações, consulte Arquivos no OneDrive ou no SharePoint. |

| Arquivos de modelo habilitados para macro para Word, PowerPoint e Excel | Se o arquivo de modelo for armazenado no dispositivo do usuário: • Remover a marca da Web do arquivo de modelo (consulte as abordagens em "Arquivos individuais") • Salvar o arquivo de modelo em um local confiável Se o arquivo de modelo for armazenado em um local de rede: • Usar uma assinatura digital e confiar no editor • Confie no arquivo de modelo (consulte as abordagens em "Arquivos localizados centralmente em um compartilhamento de rede ou site confiável") Para obter mais informações, confira Arquivos de modelo habilitados para macro para Word, PowerPoint e Excel. |

| Arquivos de suplemento habilitados para macro para o PowerPoint | • Remover a marca da Web do arquivo de suplemento • Usar uma assinatura digital e confiar no editor • Salvar o arquivo de suplemento em um local confiável Para obter mais informações, confira Arquivos de suplemento habilitados para Macro para PowerPoint e Excel. |

| Arquivos de suplemento habilitados para macro para Excel | • Remover a marca da Web do arquivo de suplemento • Salvar o arquivo de suplemento em um local confiável Para obter mais informações, confira Arquivos de suplemento habilitados para Macro para PowerPoint e Excel. |

| Macros que são assinadas por um editor confiável | • [recomendado] Implantar o certificado público de assinatura de código para o editor confiável para seus usuários e impedir que seus usuários adicionem editores confiáveis. • Remova a marca da Web do arquivo e faça com que o usuário adicione o editor da macro como um editor confiável. Para obter mais informações, consulte Macros que são assinadas por um editor confiável. |

| Grupos de arquivos salvos em pastas no dispositivo do usuário | Designar a pasta como Um Local Confiável Para obter mais informações, consulte Locais Confiáveis. |

Versões do Office afetadas por essa alteração

Essa alteração afeta apenas o Office em dispositivos que executam o Windows e afeta apenas os seguintes aplicativos: Access, Excel, PowerPoint, Visio e Word.

A tabela a seguir mostra quando essa alteração ficou disponível em cada canal de atualização.

| Canal de Atualização | Versão | Data |

|---|---|---|

| Canal Atual (Visualização) | Versão 2203 | Começou a ser lançado em 12 de abril de 2022 |

| Canal Atual | Versão 2206 | Começou a ser lançado em 27 de julho de 2022 |

| Canal Empresarial Mensal | Versão 2208 | 11 de outubro de 2022 |

| Canal Empresarial Semestral (Visualização) | Versão 2208 | 11 de outubro de 2022 |

| Canal Empresarial Semestral | Versão 2208 | 10 de janeiro de 2023 |

A alteração não afeta o Office em um Mac, Office em dispositivos Android ou iOS ou Office na Web.

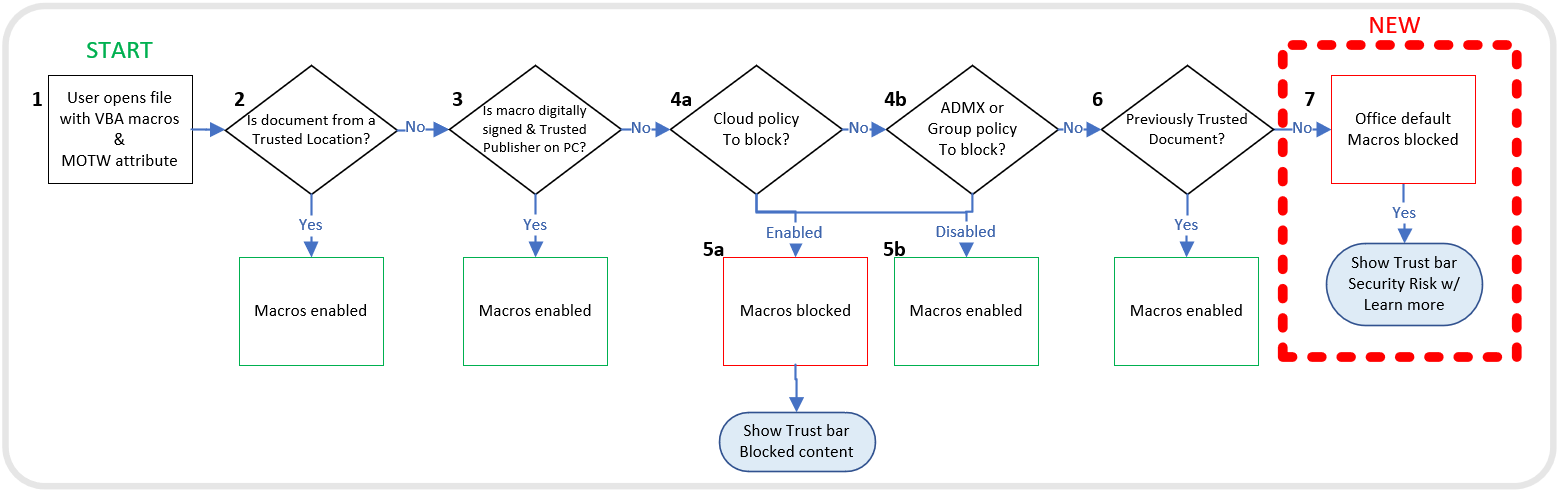

Como o Office determina se deve executar macros em arquivos da Internet

O gráfico de fluxograma a seguir mostra como o Office determina se deve executar macros em um arquivo da Internet.

As etapas a seguir explicam as informações no gráfico de fluxograma, exceto para arquivos de suplemento do Excel. Para obter mais informações sobre esses arquivos, consulte Arquivos de suplemento habilitados para Macro para PowerPoint e Excel. Além disso, se um arquivo estiver localizado em um compartilhamento de rede que não esteja na zona de intranet local ou não for um site confiável, as macros serão bloqueadas nesse arquivo.

- Um usuário abre um arquivo do Office contendo macros obtidas da Internet. Por exemplo, um anexo de email. O arquivo tem Marca da Web (MOTW).

Observação

- A marca da Web é adicionada pelo Windows a arquivos de um local não confiável, como a Internet ou a Zona Restrita. Por exemplo, o navegador baixa ou anexos de email. Para obter mais informações, consulte Marca da Web e zonas.

- A marca da Web só se aplica a arquivos salvos em um sistema de arquivos NTFS, não a arquivos salvos em dispositivos formatados fat32.

Se o arquivo for de um Local Confiável, o arquivo será aberto com as macros habilitadas. Se o arquivo não for de um Local Confiável, a avaliação continuará.

Se as macros tiverem uma assinatura digital e seu dispositivo tiver o certificado de Publicador Confiável correspondente, o arquivo será aberto com as macros habilitadas. Caso contrário, a avaliação continuará.

As políticas são verificadas para ver se as macros são permitidas ou bloqueadas. Se as políticas forem definidas como Não Configuradas, a avaliação continuará como Etapa 6.

(a) Se as macros forem bloqueadas pela política, as macros serão bloqueadas. (b) Se as macros estiverem habilitadas pela política, as macros estarão habilitadas.

Se o usuário abriu o arquivo anteriormente, antes dessa alteração no comportamento padrão e selecionou Habilitar conteúdo na Barra de Confiança, as macros serão habilitadas porque o arquivo é considerado confiável.

Observação

- Para obter mais informações, confira Novas políticas de endurecimento de segurança para documentos confiáveis.

- Para versões perpétuas do Office, como Office LTSC 2021 ou Office 2019, essa etapa ocorre após a Etapa 3 e antes da Etapa 4 e não é afetada pela alteração no comportamento padrão.

- Esta etapa é onde a alteração no comportamento padrão do Office entra em vigor. Com essa alteração, as macros nos arquivos da Internet são bloqueadas e os usuários veem a faixa risco de segurança quando abrem o arquivo.

Observação

Anteriormente, antes dessa alteração no comportamento padrão, o aplicativo marcar para ver se a política de Configurações de Notificação de Macro do VBA estava habilitada e como ela foi configurada.

Se a política foi definida como Desabilitada ou Não Configurada, o aplicativo marcar as configurações emConfigurações do Centro deConfiança> do Centro de Confiançade Opções> de Arquivo>...>Configurações de macro. O padrão é definido como "Desabilitar todas as macros com notificação", o que permite que os usuários habilitem o conteúdo na Barra de Confiança.

Diretrizes sobre como permitir que macros VBA sejam executadas em arquivos em que você confia

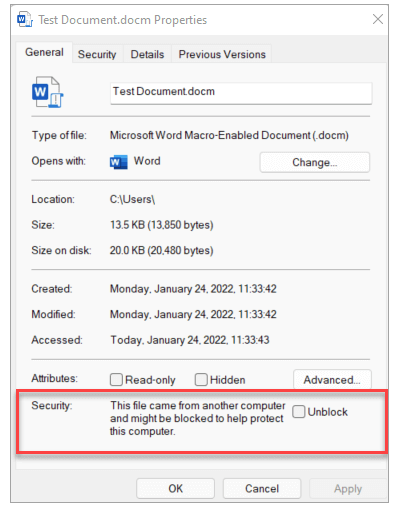

Remover a marca da Web de um arquivo

Para desbloquear macros em um arquivo, como uma da Internet ou um anexo de email, remova a Marca da Web em seu dispositivo local. Para remover, clique com o botão direito do mouse no arquivo, escolha Propriedades e selecione a caixa de seleção Desbloquear na guia Geral .

Observação

- Em alguns casos, geralmente para arquivos em um compartilhamento de rede, os usuários podem não ver a caixa de seleção Desbloquear para um arquivo em que as macros estão sendo bloqueadas. Para esses casos, consulte Arquivos localizados centralmente em um compartilhamento de rede ou site confiável.

- Mesmo que a caixa de seleção Desbloquear esteja disponível para um arquivo em um compartilhamento de rede, a seleção da caixa de seleção não terá efeito se o compartilhamento for considerado na zona da Internet . Para obter mais informações, consulte Marca da Web e zonas.

Você também pode usar o cmdlet Unblock-File no PowerShell para remover o valor ZoneId do arquivo. A remoção do valor ZoneId permite que as macros VBA sejam executadas por padrão. Usar o cmdlet faz a mesma coisa que selecionar a caixa de seleção Desbloquear na guia Geral da caixa de diálogo Propriedades do arquivo. Para obter mais informações sobre o valor ZoneId, consulte Marca da Web e zonas.

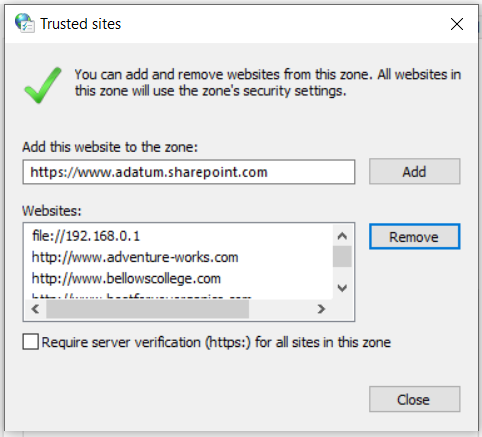

Arquivos localizados centralmente em um compartilhamento de rede ou site confiável

Se você tiver seus usuários acessando arquivos de um site confiável ou de um servidor de arquivos interno, você poderá fazer qualquer uma das etapas a seguir para que as macros desses locais não sejam bloqueadas.

- Designar o local como um site confiável

- Se o local da rede estiver na intranet, adicione o local à zona de intranet local

Observação

- Se você adicionar algo como um site confiável, também fornecerá permissões elevadas a todo o site para cenários não relacionados ao Office.

- Para a abordagem da zona de intranet local , recomendamos que você salve os arquivos em um local que já é considerado parte da zona de intranet local , em vez de adicionar novos locais a essa zona.

- Em geral, recomendamos que você use sites confiáveis, pois eles têm alguma segurança adicional em comparação com a zona de intranet local .

Por exemplo, se os usuários estiverem acessando um compartilhamento de rede usando seu endereço IP, as macros nesses arquivos serão bloqueadas, a menos que o compartilhamento de arquivos esteja nos sites confiáveis ou na zona de intranet local .

Dica

- Para ver uma lista de sites confiáveis ou o que está na zona de intranet local, acesse Painel de Controle>Internet Options>Alterar configurações de segurança em um dispositivo Windows.

- Para marcar se um arquivo individual for de um site confiável ou local de intranet local, consulte Marca da Web e zonas.

Por exemplo, você pode adicionar um servidor de arquivos ou compartilhamento de rede como um site confiável, adicionando seu endereço FQDN ou IP à lista de sites confiáveis.

Se você quiser adicionar URLs que começam com http:// ou compartilhamentos de rede, desmarque a caixa de seleção Exigir verificação de servidor (https:) para todos os sites nesta caixa de seleção de zona.

Importante

Como as macros não são bloqueadas em arquivos desses locais, você deve gerenciar esses locais cuidadosamente. Certifique-se de controlar quem tem permissão para salvar arquivos nesses locais.

Você pode usar Política de Grupo e a política "Lista de Atribuição de Site para Zona" para adicionar locais como sites confiáveis ou à zona de intranet local para dispositivos Windows em sua organização. Essa política é encontrada em Componentes do Windows\Internet Explorer\Internet Painel de Controle\Página de Segurança no Console de Gerenciamento de Política de Grupo. Ele está disponível em Configuração do Computador\Políticas\Modelos Administrativos e Configuração do Usuário\Políticas\Modelos Administrativos.

Arquivos no OneDrive ou no SharePoint

Se um usuário baixar um arquivo no OneDrive ou no SharePoint usando um navegador da Web, a configuração da zona de segurança da Internet do Windows (Painel de Controle>Internet Options>Security) determinará se o navegador define a Marca da Web. Por exemplo, o Microsoft Edge define a Marca da Web em um arquivo se for da zona da Internet.

Se um usuário selecionar Abrir no Aplicativo de Área de Trabalho em um arquivo aberto no site do OneDrive ou em um site do SharePoint (incluindo um site usado por um canal do Teams), o arquivo não terá a Marca da Web.

Se um usuário tiver o Sincronização do OneDrive cliente em execução e o cliente de sincronização baixar um arquivo, o arquivo não terá a Marca da Web.

Os arquivos que estão em pastas conhecidas do Windows (Desktop, Documentos, Imagens, Capturas de Tela e Rolo de Câmera) e são sincronizados com o OneDrive, não têm Marca da Web.

Se você tiver um grupo de usuários, como o departamento de Finanças que precisa usar arquivos do OneDrive ou do SharePoint sem que as macros sejam bloqueadas, veja algumas opções possíveis:

Fazer com que eles abram o arquivo usando a opção Abrir no Aplicativo de Área de Trabalho

Faça com que eles baixem o arquivo em um Local Confiável.

Defina a atribuição da zona de segurança da Internet do Windows para domínios do OneDrive ou do SharePoint como Sites Confiáveis. Os administradores podem usar a política "Lista de Atribuição de Site para Zona" e configurar a política a ser colocada

https://{your-domain-name}.sharepoint.com(para SharePoint) ouhttps://{your-domain-name}-my.sharepoint.com(para o OneDrive) na zona Sites Confiáveis.Essa política é encontrada em Componentes do Windows\Internet Explorer\Internet Painel de Controle\Página de Segurança no Console de Gerenciamento de Política de Grupo. Ele está disponível em Configuração do Computador\Políticas\Modelos Administrativos e Configuração do Usuário\Políticas\Modelos Administrativos.

As permissões do SharePoint e o compartilhamento do OneDrive não são alterados adicionando esses locais a Sites Confiáveis. Manter o controle de acesso é importante. Qualquer pessoa com permissões para adicionar arquivos ao SharePoint pode adicionar arquivos com conteúdo ativo, como macros. Os usuários que baixam arquivos de domínios na zona Sites Confiáveis ignoram o padrão para bloquear macros.

Arquivos de modelo habilitados para macro para Word, PowerPoint e Excel

Os arquivos de modelo habilitados para macro para Word, PowerPoint e Excel baixados da Internet têm a Marca da Web. Por exemplo, arquivos de modelo com as seguintes extensões:

- .dot

- .Dotm

- .Pote

- .Potm

- .Xlt

- .Xltm

Quando o usuário abre o arquivo de modelo habilitado para macro, o usuário é impedido de executar as macros no arquivo de modelo. Se o usuário confiar na origem do arquivo de modelo, ele poderá remover a Marca da Web do arquivo de modelo e reabrir o arquivo de modelo no aplicativo do Office.

Se você tiver um grupo de usuários que precisam usar modelos habilitados para macro sem que as macros sejam bloqueadas, você poderá executar uma das seguintes ações:

- Use uma assinatura digital e confie no editor.

- Se você não estiver usando assinaturas digitais, poderá salvar o arquivo de modelo em um Local Confiável e fazer com que os usuários obtenham o arquivo de modelo desse local.

Arquivos de suplemento habilitados para macro para PowerPoint e Excel

Arquivos de suplemento habilitados para macro para PowerPoint e Excel que são baixados da Internet têm Marca da Web. Por exemplo, arquivos de suplemento com as seguintes extensões:

- .Ppa

- .ppam

- .Xla

- .Xlam

Quando o usuário tenta instalar o Suplemento habilitado para macro, usandoSuplementos de Opções> de Arquivo> ou usando a faixa de opções do Desenvolvedor, o Suplemento é carregado em um estado desabilitado e o usuário é impedido de usar o Suplemento. Se o usuário confiar na origem do arquivo Suplemento, ele poderá remover a Marca da Web do arquivo Suplemento e reabrir o PowerPoint ou o Excel para usar o Suplemento.

Se você tiver um grupo de usuários que precisam usar arquivos de suplemento habilitados para macro sem que as macros sejam bloqueadas, você poderá executar as ações a seguir.

Para arquivos de suplemento do PowerPoint:

- Remova a marca da Web do arquivo .ppa ou .ppam.

- Use uma assinatura digital e confie no editor.

- Salve o arquivo Suplemento em um Local Confiável para os usuários recuperarem.

Para arquivos de suplemento do Excel:

- Remova a marca da Web do arquivo .xla ou .xlam.

- Salve o arquivo Suplemento em um Local Confiável para os usuários recuperarem.

Observação

Usar uma assinatura digital e confiar no editor não funciona para arquivos de suplemento do Excel que têm a Marca da Web. Esse comportamento não é novo para arquivos de suplemento do Excel que têm a Marca da Web. Ele funciona assim desde 2016, como resultado de um esforço anterior de endurecimento de segurança (relacionado ao Microsoft Security Bulletin MS16-088).

Macros que são assinadas por um editor confiável

Se a macro for assinada e você validar o certificado e confiar na origem, você poderá fazer dessa origem um editor confiável. Recomendamos, se possível, que você gerencie editores confiáveis para seus usuários. Para obter mais informações, consulte Editores confiáveis para arquivos do Office.

Se você tiver apenas alguns usuários, poderá removê-los da Marca da Web do arquivo e adicionar a origem da macro como um editor confiável em seus dispositivos.

Aviso

- Todas as macros assinadas com o mesmo certificado são reconhecidas como provenientes de um editor confiável e são executadas.

- Adicionar um editor confiável pode afetar cenários além daqueles relacionados ao Office, pois um editor confiável é uma configuração em todo o Windows, não apenas uma configuração específica do Office.

Locais Confiáveis.

Salvar arquivos da Internet para um Local Confiável no dispositivo de um usuário ignora o marcar para Mark da Web e abre com macros VBA habilitadas. Por exemplo, uma linha de aplicativo de negócios poderia enviar relatórios com macros de forma recorrente. Se arquivos com macros forem salvos em um Local Confiável, os usuários não precisarão acessar as Propriedades do arquivo e selecionar Desbloquear para permitir que as macros sejam executadas.

Como as macros não são bloqueadas em arquivos salvos em um Local Confiável, você deve gerenciar locais confiáveis cuidadosamente e usá-los com moderação. Os locais de rede também podem ser definidos como um Local Confiável, mas não é recomendado. Para obter mais informações, consulte Locais confiáveis para arquivos do Office.

Informações adicionais sobre Mark da Web

Marca da Web e documentos confiáveis

Quando um arquivo é baixado em um dispositivo que executa o Windows, a Marca da Web é adicionada ao arquivo, identificando sua origem como sendo da Internet. Atualmente, quando um usuário abre um arquivo com a Marca da Web, uma faixa de AVISO DE SEGURANÇA é exibida, com um botão Habilitar conteúdo . Se o usuário selecionar Habilitar conteúdo, o arquivo será considerado um Documento Confiável e as macros poderão ser executadas. As macros continuarão a ser executadas mesmo depois que a alteração do comportamento padrão para bloquear macros em arquivos da Internet for implementada, pois o arquivo ainda é considerado um Documento Confiável.

Após a alteração do comportamento padrão para bloquear macros em arquivos da Internet, os usuários verão um banner diferente na primeira vez que abrirem um arquivo com macros da Internet. Essa faixa DE RISCO DE SEGURANÇA não tem a opção de Habilitar conteúdo. Mas os usuários podem acessar a caixa de diálogo Propriedades do arquivo e selecionar Desbloquear, que removerá a Marca da Web do arquivo e permitirá que as macros sejam executadas, desde que nenhuma política ou configuração do Trust Center esteja bloqueando.

Marca da Web e zonas

Por padrão, a Marca da Web é adicionada a arquivos somente das zonas de sites da Internet ou de sites restritos .

Dica

Para ver essas zonas em um dispositivo Windows, acesse Painel de Controle>Opçõesinternet>Alterar configurações de segurança.

Você pode exibir o valor ZoneId para um arquivo executando o comando a seguir em um prompt de comando e substituindo {nome do arquivo} pelo nome do arquivo.

notepad {name of file}:Zone.Identifier

Ao executar esse comando, o Bloco de Notas abrirá e exibirá o ZoneId na seção [ZoneTransfer].

Aqui está uma lista de valores ZoneId e para qual zona eles mapeiam.

- 0 = Meu computador

- 1 = Intranet local

- 2 = Sites confiáveis

- 3 = Internet

- 4 = Sites restritos

Por exemplo, se o ZoneId for 2, as macros VBA nesse arquivo não serão bloqueadas por padrão. Mas se o ZoneId for 3, as macros nesse arquivo serão bloqueadas por padrão.

Você pode usar o cmdlet Unblock-File no PowerShell para remover o valor ZoneId do arquivo. A remoção do valor ZoneId permite que as macros VBA sejam executadas por padrão. Usar o cmdlet faz a mesma coisa que selecionar a caixa de seleção Desbloquear na guia Geral da caixa de diálogo Propriedades do arquivo.

Usar políticas para gerenciar como o Office lida com macros

Você pode usar políticas para gerenciar como o Office lida com macros. Recomendamos que você use as macros bloquear da execução em arquivos do Office da política da Internet . Mas se essa política não for apropriada para sua organização, a outra opção será a política Configurações de Notificação de Macro do VBA .

Para obter mais informações sobre como implantar essas políticas, consulte Ferramentas disponíveis para gerenciar políticas.

Importante

Você só pode usar políticas se estiver usando Microsoft 365 Apps para Grandes Empresas. As políticas não estão disponíveis para Microsoft 365 Apps para Pequenos e Médios negócios.

Bloquear a execução de macros em arquivos do Office da Internet

Essa política impede que os usuários abram arquivos inadvertidamente contendo macros da Internet. Quando um arquivo é baixado em um dispositivo que executa o Windows ou aberto de um local de compartilhamento de rede, Mark da Web é adicionado ao arquivo que identifica que ele foi proveniente da Internet.

Recomendamos habilitar essa política como parte da linha de base de segurança para Microsoft 365 Apps para Grandes Empresas. Você deve habilitar essa política para a maioria dos usuários e apenas criar exceções para determinados usuários, conforme necessário.

Há uma política separada para cada um dos cinco aplicativos. A tabela a seguir mostra onde cada política pode ser encontrada no Console de Gerenciamento de Política de Grupo em Configuração do Usuário\Políticas\Modelos Administrativos:

| Application | Local da política |

|---|---|

| Access | Microsoft Access 2016\Application Settings\Security\Trust Center |

| Excel | Microsoft Excel 2016\Excel Options\Security\Trust Center |

| PowerPoint | Microsoft PowerPoint 2016\PowerPoint Options\Security\Trust Center |

| Visio | Microsoft Visio 2016\Visio Options\Security\Trust Center |

| Word | Microsoft Word 2016\Word Options\Security\Trust Center |

Qual estado você escolhe para a política determina o nível de proteção que você está fornecendo. A tabela a seguir mostra o nível atual de proteção que você obtém com cada estado antes que a alteração no comportamento padrão seja implementada.

| Ícone | Nível de Proteção | Estado da política | Descrição |

|---|---|---|---|

| Protegido [recomendado] | Habilitado | Os usuários são impedidos de executar macros em arquivos obtidos da Internet. Parte da linha de base de segurança recomendada pela Microsoft. |

|

| Não protegido | Desabilitado | Respeitará as configurações configuradas em Configurações doCentro de Confiança do Centro>de Confiançade Opções> de Arquivo>...>Configurações de macro. | |

| Não protegido | Não configurado | Respeitará as configurações configuradas em Configurações doCentro de Confiança do Centro>de Confiançade Opções> de Arquivo>...>Configurações de macro. |

Observação

- Se você definir essa política como Desabilitado, os usuários verão, por padrão, um aviso de segurança quando abrirem um arquivo com uma macro. Esse aviso informará aos usuários que as macros foram desabilitadas, mas permitirá que eles executem as macros escolhendo o botão Habilitar conteúdo .

- Esse aviso é o mesmo aviso que os usuários já foram mostrados anteriormente, antes dessa alteração recente que estamos implementando para bloquear macros.

- Não recomendamos definir essa política como Desabilitada permanentemente. Mas, em alguns casos, pode ser prático fazer isso temporariamente enquanto você testa como o novo comportamento de bloqueio de macro afeta sua organização e à medida que você desenvolve uma solução para permitir o uso seguro de macros.

Depois que implementamos a alteração no comportamento padrão, o nível de proteção muda quando a política é definida como Não Configurada.

| Ícone | Nível de Proteção | Estado da política | Descrição |

|---|---|---|---|

| Protegido | Não configurado | Os usuários são impedidos de executar macros em arquivos obtidos da Internet. Os usuários veem a faixa risco de segurança com um botão Saiba mais |

Configurações de notificação de macro do VBA

Se você não usar a política "Bloquear macros de execução em arquivos do Office da Internet", poderá usar a política "Configurações de Notificação de Macro do VBA" para gerenciar como as macros são tratadas pelo Office.

Essa política impede que os usuários sejam atraídos para habilitar macros mal-intencionadas. Por padrão, o Office é configurado para bloquear arquivos que contêm macros VBA e exibir uma Barra de Confiança com um aviso de que as macros estão presentes e foram desabilitadas. Os usuários podem inspecionar e editar os arquivos, se apropriado, mas não podem usar nenhuma funcionalidade desabilitada até selecionar Habilitar Conteúdo na Barra de Confiança. Se o usuário selecionar Habilitar Conteúdo, o arquivo será adicionado como um Documento Confiável e as macros poderão ser executadas.

Há uma política separada para cada um dos cinco aplicativos. A tabela a seguir mostra onde cada política pode ser encontrada no Console de Gerenciamento de Política de Grupo em Configuração do Usuário\Políticas\Modelos Administrativos:

| Application | Local da política |

|---|---|

| Access | Microsoft Access 2016\Application Settings\Security\Trust Center |

| Excel [1] | Microsoft Excel 2016\Excel Options\Security\Trust Center |

| PowerPoint | Microsoft PowerPoint 2016\PowerPoint Options\Security\Trust Center |

| Visio | Microsoft Visio 2016\Visio Options\Security\Trust Center |

| Word | Microsoft Word 2016\Word Options\Security\Trust Center |

Observação

- [1] Para o Excel, a política se chama Configurações de Notificação macro.

- A política "Configurações de Notificação de Macro do VBA" também está disponível para Projeto e Editor.

Qual estado você escolhe para a política determina o nível de proteção que você está fornecendo. A tabela a seguir mostra o nível de proteção que você obtém com cada estado.

| Ícone | Nível de Proteção | Estado da política | Valor da política |

|---|---|---|---|

| Protegido [recomendado] | Habilitado | Desabilite todas, exceto macros assinadas digitalmente (e selecione "Exigir que as macros sejam assinadas por um editor confiável") | |

| Protegido | Habilitado | Desabilitar tudo sem notificação | |

| Parcialmente protegido | Habilitado | Desabilitar tudo com a notificação | |

| Parcialmente protegido | Desabilitado | (Mesmo comportamento de "Desabilitar tudo com notificação") | |

| Não protegido | Habilitado | Habilitar todas as macros (não recomendadas) |

Importante

Proteger macros é importante. Para usuários que não precisam de macros, desative todas as macros escolhendo "Desabilitar tudo sem notificação".

Nossa recomendação de linha de base de segurança é que você faça o seguinte:

- Habilite a política "Configurações de Notificação de Macro do VBA".

- Para usuários que precisam de macros, escolha "Desabilitar todas, exceto macros assinadas digitalmente" e selecione "Exigir que as macros sejam assinadas por um editor confiável". O certificado precisa ser instalado como um Publicador Confiável nos dispositivos dos usuários.

Se você não configurar a política, os usuários poderão configurar as configurações de proteção de macro emConfigurações do Centro de Confiança do Centro deConfiança>de Opções> de Arquivo>...>Configurações de macro.

A tabela a seguir mostra as opções que os usuários podem fazer em Configurações de Macro e o nível de proteção que cada configuração fornece.

| Ícone | Nível de Proteção | Configuração escolhida |

|---|---|---|

| Protegido | Desabilitar todas as macros, exceto as digitalmente assinadas | |

| Protegido | Desabilitar todas as macros sem notificação | |

| Parcialmente protegido | Desabilitar todas as macros com notificação (padrão) | |

| Não protegido | Habilitar todas as macros (não recomendável; pode ser executado código possivelmente perigoso) |

Observação

Nos valores de configuração de política e na interface do usuário do produto para Excel, a palavra "todos" é substituída por "VBA". Por exemplo, "Desabilitar macros VBA sem notificação".

Ferramentas disponíveis para gerenciar políticas

Há várias ferramentas disponíveis para você configurar e implantar configurações de política para usuários em sua organização.

- Política de Nuvem

- Microsoft Intune centro de administração

- Console de Gerenciamento de Política de Grupo

Política de Nuvem

Você pode usar a Política de Nuvem para configurar e implantar configurações de política em dispositivos em sua organização, mesmo que o dispositivo não esteja ingressado no domínio. O Cloud Policy é uma ferramenta baseada na Web e é encontrada no Microsoft 365 Apps centro de administração.

No Cloud Policy, você cria uma configuração de política, atribua-a a um grupo e selecione políticas a serem incluídas na configuração da política. Para selecionar uma política a ser incluída, você pode pesquisar pelo nome da política. A Política de Nuvem também mostra quais políticas fazem parte da linha de base de segurança recomendada pela Microsoft. As políticas disponíveis no Cloud Policy são as mesmas políticas de Configuração de Usuário disponíveis no Console de Gerenciamento Política de Grupo.

Para obter mais informações, confira Visão geral do serviço de Política de Nuvem para Microsoft 365.

Microsoft Intune centro de administração

No centro de administração Microsoft Intune, você pode usar o catálogo configurações (versão prévia) ou Modelos Administrativos para configurar e implantar configurações de política para seus usuários para dispositivos que executam Windows 10 ou posteriores.

Para começar, acesse Perfil deConfiguração de Dispositivos>>Create perfil. Para Plataforma, escolha Windows 10 e posterior e escolha o tipo de perfil.

Para saber mais, confira os seguintes artigos:

- Usar o catálogo de configurações para definir configurações em dispositivos Windows e macOS – versão prévia

- Usar Windows 10/11 para definir configurações de política de grupo no Microsoft Intune

Console de Gerenciamento de Política de Grupo

Se você tiver o Windows Server e Active Directory Domain Services (AD DS) implantados em sua organização, você poderá configurar políticas usando Política de Grupo. Para usar Política de Grupo, baixe os arquivos de Modelo Administrativo mais atuais (ADMX/ADML) para o Office, que incluem as configurações de política para Microsoft 365 Apps para Grandes Empresas. Depois de copiar os arquivos do Modelo Administrativo para o AD DS, você pode usar o console de gerenciamento Política de Grupo para criar GPOs (objetos Política de Grupo) que incluem configurações de política para seus usuários e para dispositivos ingressados no domínio.

Artigos relacionados

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários