Investigue caminhos de movimento lateral com ATA

Aplica-se a: Advanced Threat Analytics versão 1.9

Mesmo quando você faz o seu melhor para proteger seus usuários confidenciais e seus administradores têm senhas complexas que mudam com frequência, suas máquinas são reforçadas e seus dados são armazenados de forma segura, os invasores ainda podem usar caminhos de movimento laterais para acessar contas confidenciais. Em ataques de movimento lateral, o invasor aproveita as instâncias em que usuários confidenciais entram em uma máquina na qual um usuário não confidencial tem direitos locais. Os invasores podem então se mover lateralmente, acessando o usuário menos sensível e, em seguida, movendo-se pelo computador para obter credenciais para o usuário sensível.

O que é uma trajetória de movimento lateral?

Movimento lateral é quando um invasor usa contas não confidenciais para obter acesso a contas confidenciais. Isso pode ser feito usando os métodos descritos no Guia de atividades suspeitas. Os atacantes usam o movimento lateral para identificar os administradores em sua rede e saber quais máquinas eles podem acessar. Com essas informações e outros movimentos, o invasor pode tirar proveito dos dados em seus controladores de domínio.

O ATA permite que você tome medidas preventivas em sua rede para evitar que invasores tenham sucesso em movimentos laterais.

Descubra as suas contas sensíveis ao risco

Para descobrir quais contas confidenciais em sua rede são vulneráveis devido à conexão com contas ou recursos não confidenciais, em um período de tempo específico, siga estas etapas:

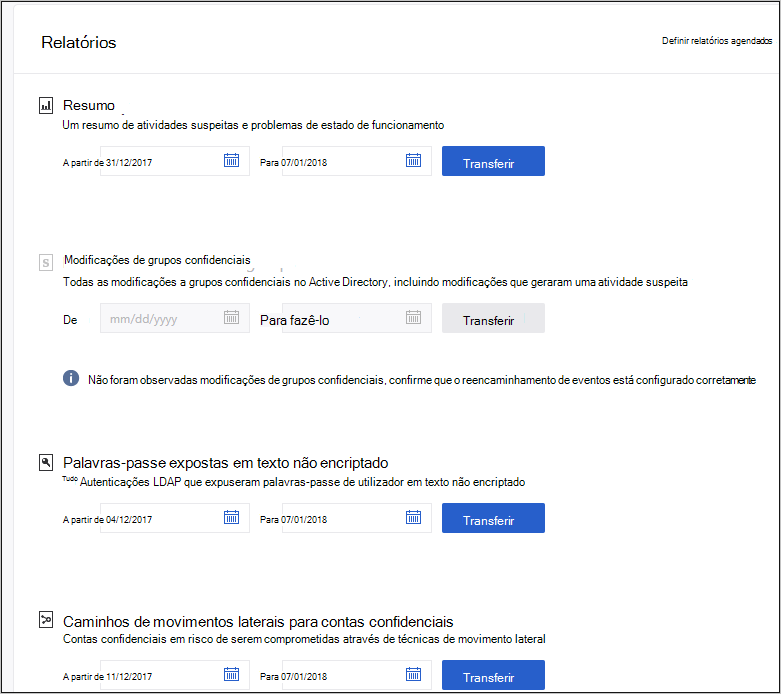

No menu do console do ATA, selecione o ícone

de relatórios .

de relatórios .Em Caminhos de movimentos laterais para contas confidenciais, se não forem encontrados caminhos de movimento lateral, o relatório ficará acinzentado. Se houver caminhos de movimento laterais, as datas do relatório selecionam automaticamente a primeira data em que há dados relevantes.

Selecione Transferir.

O arquivo do Excel criado fornece detalhes sobre suas contas confidenciais em risco. A guia Resumo fornece gráficos que detalham o número de contas confidenciais, computadores e médias de recursos em risco. A guia Detalhes fornece uma lista das contas confidenciais com as quais você deve se preocupar. Observe que os caminhos são caminhos que existiam anteriormente e podem não estar disponíveis hoje.

Investigar

Agora que você sabe quais contas confidenciais estão em risco, você pode se aprofundar no ATA para saber mais e tomar medidas preventivas.

No console do ATA, procure o selo de movimento lateral que é adicionado ao perfil da entidade quando a entidade está em um caminho

de movimento lateral ou

de movimento lateral ou  . Isso está disponível se houve uma trajetória de movimento lateral nos últimos dois dias.

. Isso está disponível se houve uma trajetória de movimento lateral nos últimos dois dias.Na página de perfil de usuário que é aberta, selecione a guia Caminhos de movimento lateral.

O gráfico exibido fornece um mapa dos caminhos possíveis para o usuário sensível. O gráfico mostra as conexões que foram feitas nos últimos dois dias.

Revise o gráfico para ver o que você pode aprender sobre a exposição das credenciais de seu usuário confidencial. Por exemplo, neste mapa, você pode seguir as setas Conectado por cinza para ver onde Samira entrou com suas credenciais privilegiadas. Neste caso, as credenciais confidenciais de Samira foram salvas no computador REDMOND-WA-DEV. Em seguida, veja quais outros usuários entraram em quais computadores que criaram mais exposição e vulnerabilidade. Você pode ver isso olhando para o Administrador nas setas pretas para ver quem tem privilégios de administrador no recurso. Neste exemplo, todos no grupo Contoso All têm a capacidade de acessar as credenciais do usuário a partir desse recurso.

Melhores práticas preventivas

A melhor maneira de evitar movimentos laterais é certificar-se de que os usuários confidenciais usem suas credenciais de administrador somente quando entrarem em computadores protegidos onde não há nenhum usuário não confidencial que tenha direitos de administrador no mesmo computador. No exemplo, certifique-se de que, se Samira precisar de acesso a REDMOND-WA-DEV, ela entre com um nome de usuário e senha diferentes de suas credenciais de administrador ou remova o grupo Contoso All do grupo de administradores locais em REDMOND-WA-DEV.

Também é recomendável que você se certifique de que ninguém tenha permissões administrativas locais desnecessárias. No exemplo, verifique se todos na Contoso All realmente precisam de direitos de administrador em REDMOND-WA-DEV.

Certifique-se de que as pessoas só têm acesso aos recursos necessários. No exemplo, Oscar Posada amplia significativamente a exposição de Samira. É necessário que eles sejam incluídos no grupo Contoso All? Existem subgrupos que você poderia criar para minimizar a exposição?

Gorjeta

Se a atividade não for detetada durante os últimos dois dias, o gráfico não aparecerá, mas o relatório de trajetória de movimento lateral ainda estará disponível para fornecer informações sobre trajetórias de movimento lateral nos últimos 60 dias.

Gorjeta

Para obter instruções sobre como configurar seus servidores para permitir que o ATA execute as operações SAM-R necessárias para a deteção de caminho de movimento lateral, configure o SAM-R.