Gerenciar o registro de cluster HCI do Azure Stack

Aplica-se a: Azure Stack HCI, versão 22H2

Importante

O Azure Stack HCI agora faz parte do Azure Local. A renomeação da documentação do produto está em andamento. No entanto, as versões mais antigas do Azure Stack HCI, por exemplo 22H2, continuarão a fazer referência ao Azure Stack HCI e não refletirão a alteração de nome. Mais informações.

Dependendo da configuração e dos requisitos do cluster, talvez seja necessário executar etapas adicionais depois de registrar o cluster no Azure. Este artigo descreve como gerenciar seu registro de cluster usando o Windows Admin Center, o PowerShell ou o portal do Azure. Ele também fornece respostas para as perguntas frequentes sobre o registro de cluster.

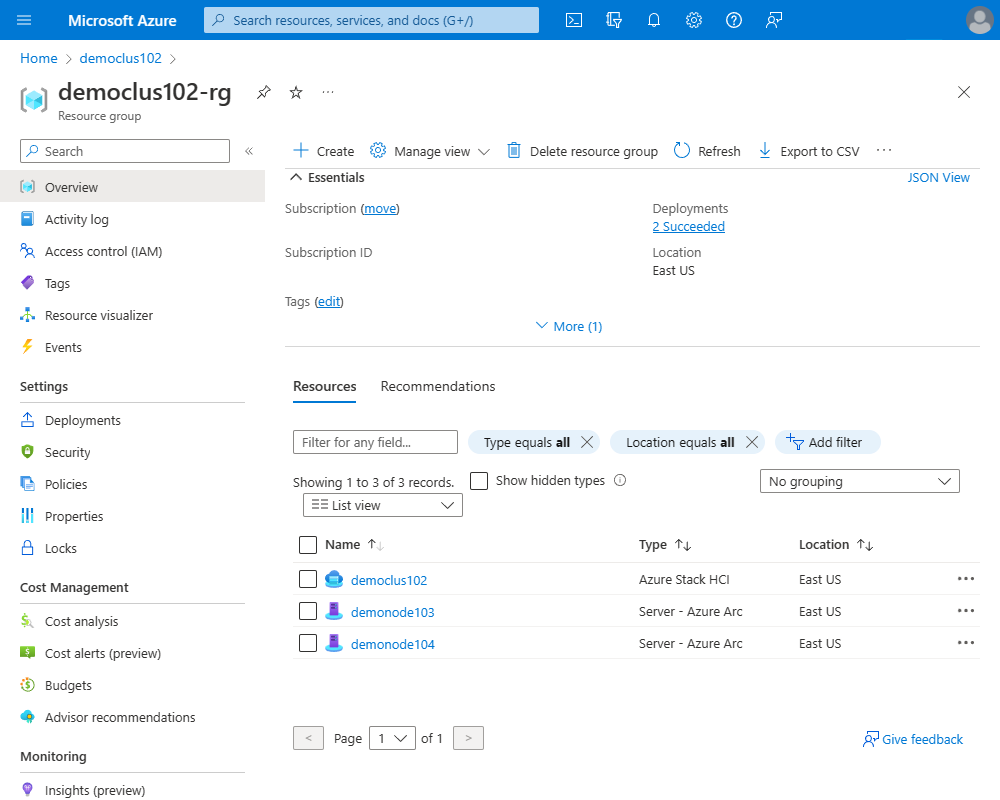

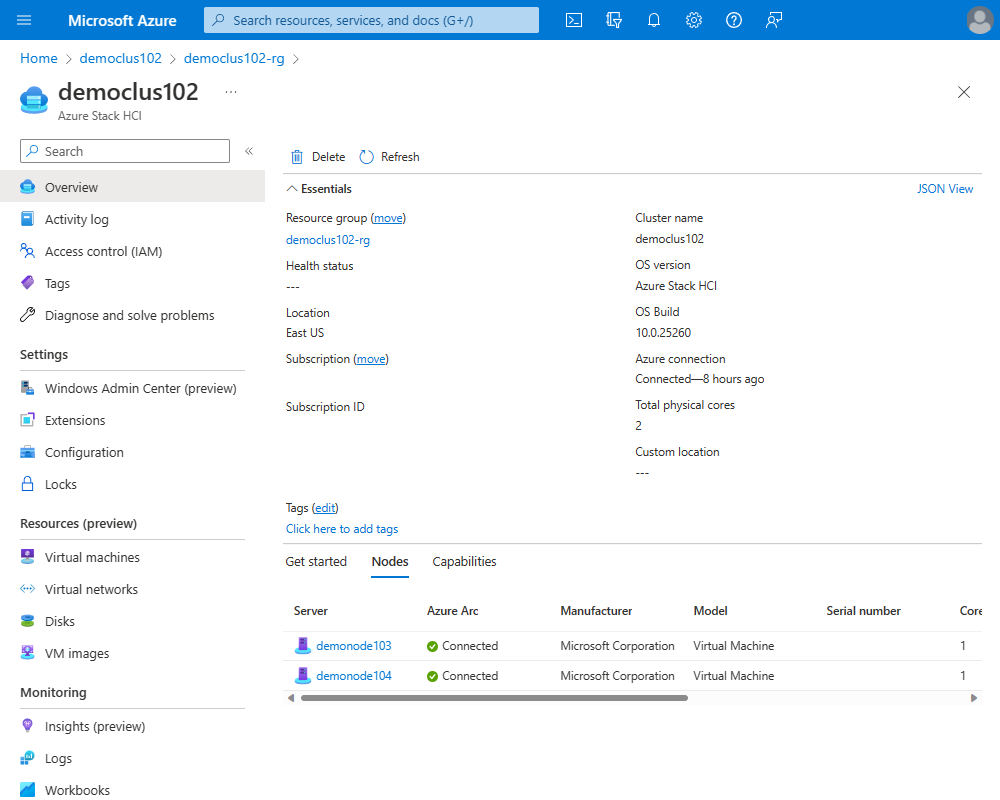

Quando você registra seu cluster no Azure, um recurso do Azure Resource Manager é criado para representar o cluster HCI do Azure Stack local. A partir do Azure Stack HCI, versão 21H2, o registro de um cluster cria automaticamente um Azure Arc do recurso de servidor para cada servidor no cluster HCI do Azure Stack. Essa integração do Azure Arc estende o plano de gerenciamento do Azure para o Azure Stack HCI. A integração do Azure Arc permite a sincronização periódica de informações entre o recurso do Azure e os clusters locais.

Exibir status de registro e servidores habilitados para Arc

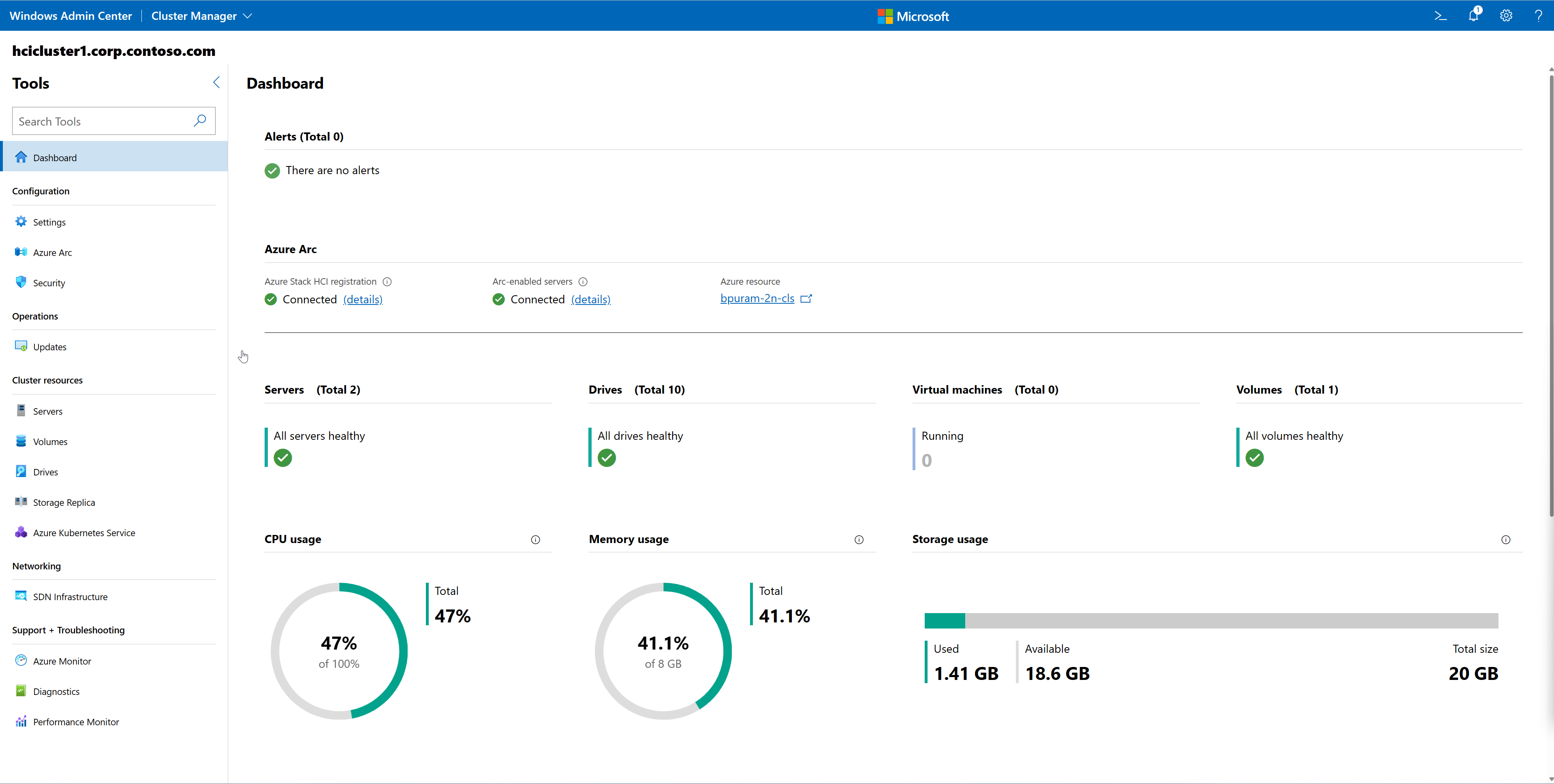

Ao se conectar a um cluster usando o Windows Admin Center, você verá o painel, que exibe o registro HCI do Azure Stack e o status dos servidores habilitados para Arc.

Para o registro HCI do Azure Stack, Conectado significa que o cluster já está registrado no Azure e foi sincronizado com êxito com a nuvem no último dia.

Para servidores habilitados para Arc, Connected significa que todos os servidores físicos são habilitados para Arc e podem ser gerenciados a partir do portal do Azure.

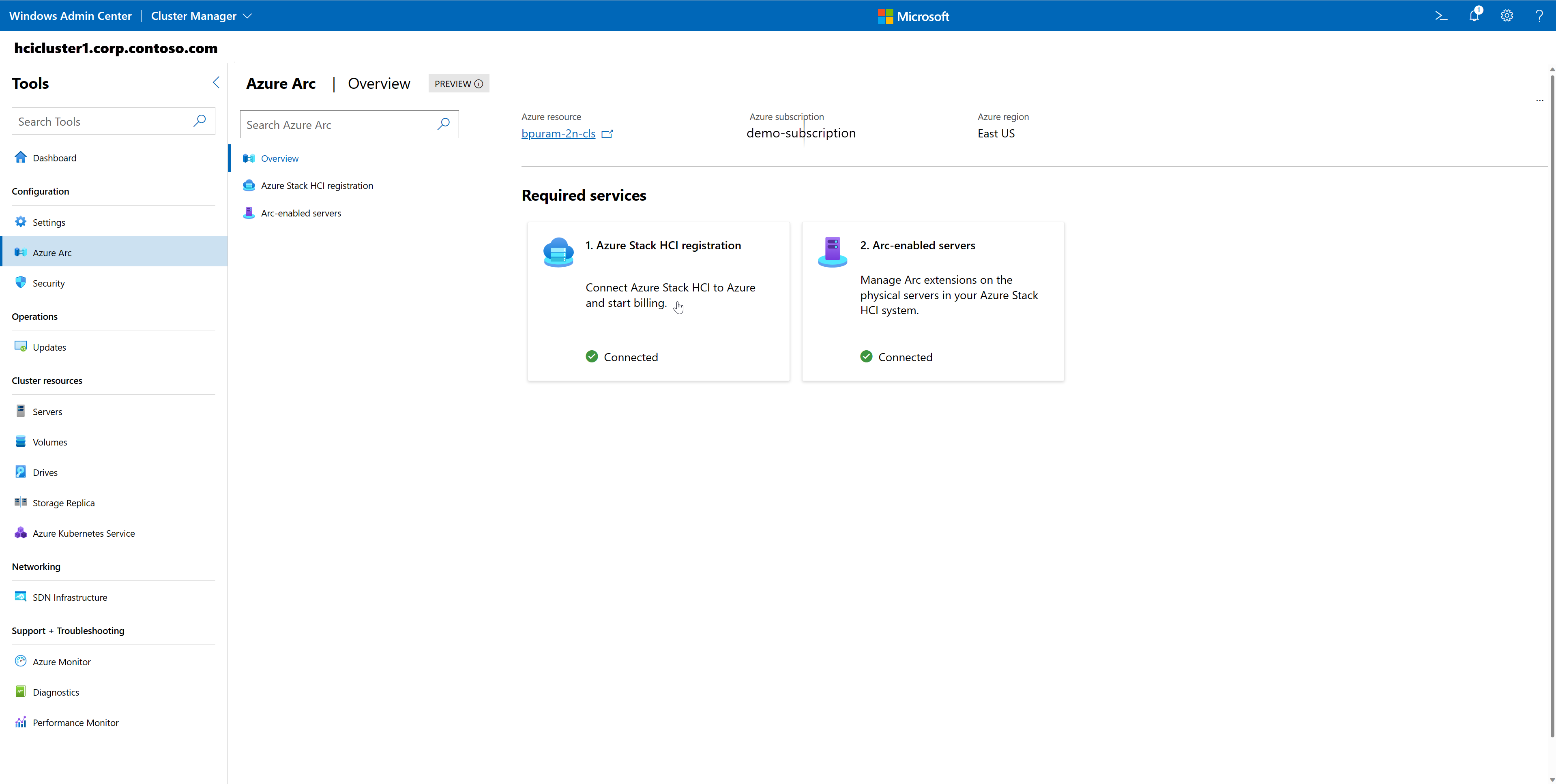

Você pode obter mais informações selecionando Azure Arc no menu Ferramentas à esquerda.

Nota

O painel do Azure Arc está atualmente em visualização pública.

Na página Visão geral, você encontrará informações de status de alto nível sobre o registro HCI do Azure Stack e os servidores habilitados para Arc. Você pode clicar em qualquer bloco para ser levado para as páginas individuais.

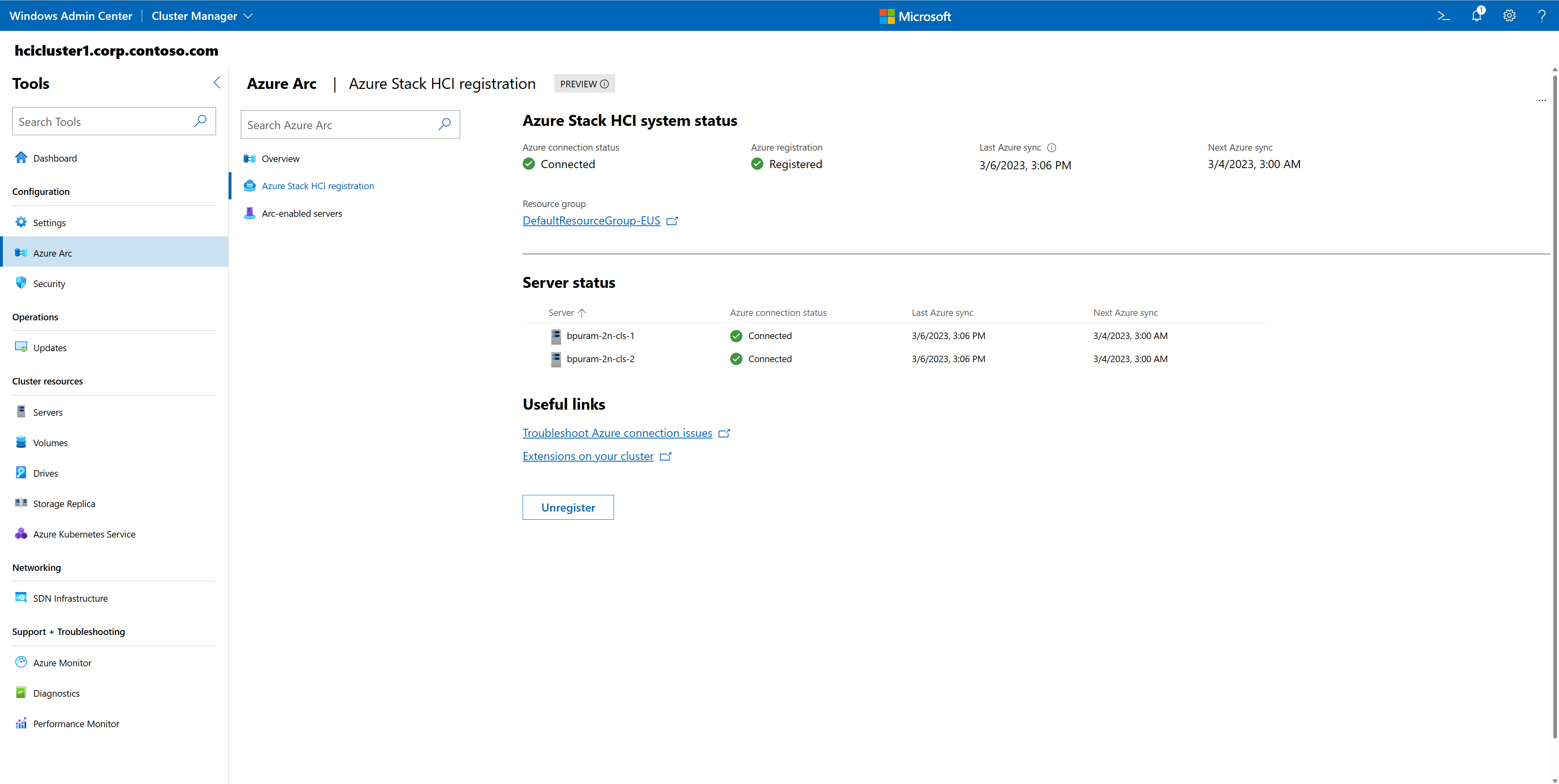

Na página de registro do Azure Stack HCI, você pode exibir o sistema HCI do Azure Stack e o status do servidor. Isso inclui o status da conexão do Azure e a última sincronização do Azure. Você pode encontrar links úteis para documentação de solução de problemas e extensões de cluster. Você pode cancelar o registro , se necessário.

Se o cluster estiver registrado no Azure, mas os servidores físicos ainda não estiverem habilitados para Arc, você poderá fazê-lo na página Servidores habilitados para Arc. Se os servidores físicos estiverem habilitados para Arc, você poderá exibir o status do Azure Arc e a ID de versão de cada servidor. Você também pode encontrar links úteis para informações de solução de problemas.

Habilitar a integração do Azure Arc

A partir do Azure Stack HCI, versão 21H2, os clusters são automaticamente habilitados para Arc no registro. A integração do Azure Arc não está disponível no Azure Stack HCI, versão 20H2.

Você precisa habilitar manualmente a integração do Azure Arc nos seguintes cenários:

- Você atualizou seus servidores de cluster do Azure Stack HCI, versão 20H2 (que anteriormente não eram habilitados para Arc manualmente) para a versão 21H2.

- Se você já habilitou seus clusters 20H2 e depois de atualizar para 21H2 a ativação do Arc ainda está falhando, consulte as orientações aqui para solucionar problemas.

- Você desabilitou a ativação do Arc anteriormente e agora pretende habilitar o cluster HCI do Azure Stack 21H2 ou posterior.

Siga estas etapas para habilitar a integração do Azure Arc:

Instale a versão mais recente do

Az.Resourcesmódulo no seu PC de gestão:Install-Module -Name Az.ResourcesInstale a versão mais recente do

Az.StackHCImódulo no seu PC de gestão:Install-Module -Name Az.StackHCIExecute novamente o cmdlet e especifique sua ID de

Register-AzStackHCIassinatura do Azure, que deve ser a mesma ID com a qual o cluster foi originalmente registrado. O-ComputerNameparâmetro pode ser o nome de qualquer servidor no cluster. Esta etapa habilita a integração do Azure Arc em todos os servidores do cluster. Isso não afetará seu registro de cluster atual com o Azure, e você não precisa cancelar o registro do cluster primeiro:Register-AzStackHCI -SubscriptionId "<subscription_ID>" -ComputerName Server1 -Region <region> -TenantId "<tenant_id>"Importante

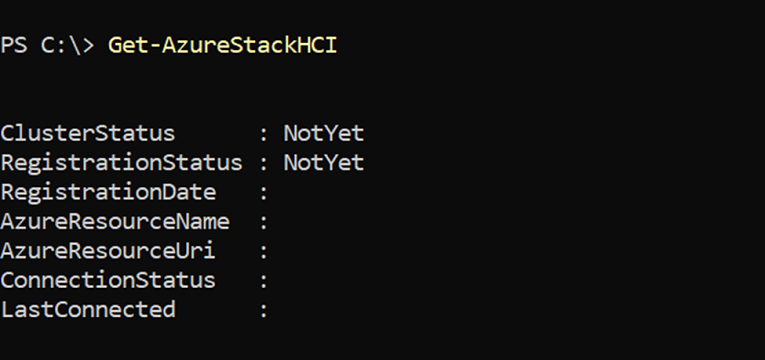

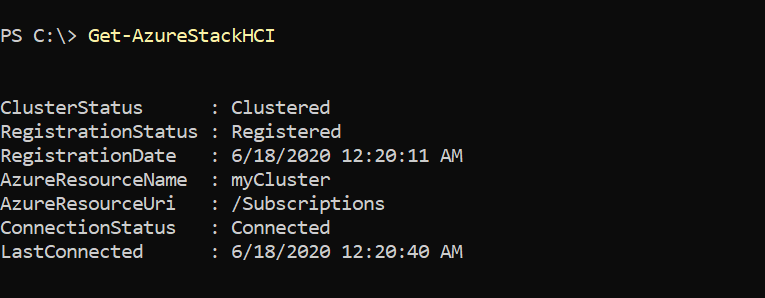

Se o cluster foi originalmente registrado usando um

-Region,-ResourceNameou-ResourceGroupNameque é diferente das configurações padrão, você deve especificar esses mesmos parâmetros e valores aqui. A execuçãoGet-AzureStackHCIexibirá esses valores.

Para falhas ao ativar o Arc, consulte as orientações aqui para solução de problemas.

Atualizar o agente Arc em servidores de cluster

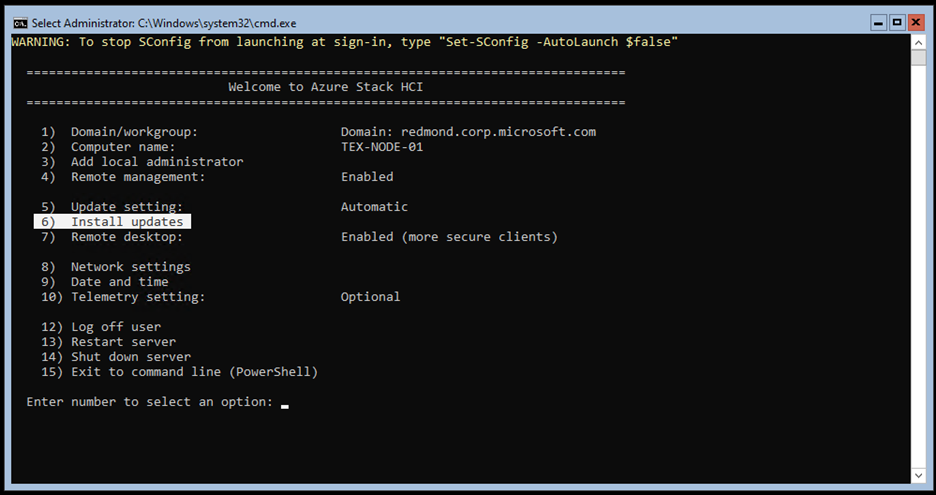

A partir do Azure Stack HCI, versão 21H2, para atualizar automaticamente o agente Arc quando uma nova versão estiver disponível, verifique se os servidores de cluster estão configurados com o Microsoft Update. Para obter mais informações, consulte Configuração do Microsoft Update.

Siga estas etapas para atualizar o agente Arc em servidores de cluster:

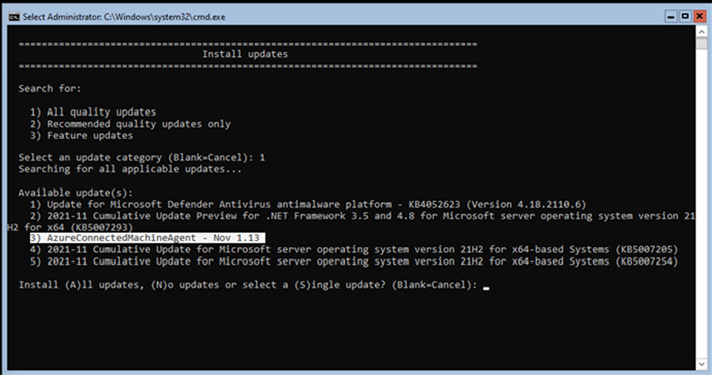

Na Ferramenta de Configuração do Servidor (SConfig), selecione a opção Instalar Atualizações (opção 6):

Selecione a opção Todas as atualizações de qualidade (opção 1).

Você pode optar por atualizar especificamente o agente Arc ou instalar todas as atualizações disponíveis:

Execute

azcmagent versiona partir do PowerShell em cada nó para verificar a versão do agente Arc.

Cancelar o registro do Azure Stack HCI

Você pode cancelar o registro do Azure Stack HCI usando o Windows Admin Center ou o PowerShell.

O processo de cancelamento de registro limpa automaticamente o recurso do Azure que representa o cluster, o grupo de recursos do Azure (se o grupo foi criado durante o registro e não contém outros recursos) e a identidade do aplicativo Microsoft Entra. Esta limpeza interrompe todas as funcionalidades de monitorização, suporte e faturação através do Azure Arc.

Siga estas etapas para cancelar o registro do cluster HCI do Azure Stack por meio do Windows Admin Center:

Conecte-se ao cluster usando o Windows Admin Center.

Selecione Azure Arc no menu do lado esquerdo.

Selecione Registro HCI do Azure Stack, selecione o botão Cancelar registro e selecione Cancelar registro novamente.

Nota

Se o gateway do Windows Admin Center estiver registrado em uma ID de locatário diferente do Microsoft Entra que foi usada inicialmente para registrar o cluster, você poderá encontrar problemas ao tentar cancelar o registro do cluster usando o Windows Admin Center. Se isso acontecer, você pode usar as instruções do PowerShell na próxima seção.

Limpeza após um cluster que não foi devidamente cancelado

Se um usuário destruir um cluster HCI do Azure Stack sem cancelar o registro, por exemplo, criando uma nova imagem dos servidores host ou excluindo nós de cluster virtual, os artefatos sobrarão no Azure. Esses artefatos são inofensivos e não incorrem em cobrança ou usam recursos, mas podem sobrecarregar o portal do Azure. Para limpá-los, você pode excluí-los manualmente.

Para excluir o recurso HCI do Azure Stack, navegue até o recurso no portal do Azure e selecione Excluir na barra de ações. Você pode obter os detalhes do recurso executando o Get-AzureStackHCI cmdlet.

O Azure Stack HCI cria dois aplicativos Microsoft Entra como parte do registro: resourceName e resourceName.arc. Para excluí-los, vá para Microsoft Entra ID>>All Applications. Selecione Eliminar e confirme.

Você também pode excluir o recurso HCI do Azure Stack usando o PowerShell:

Remove-AzResource -ResourceId "<resource_name>"

Talvez seja necessário instalar o Az.Resources módulo:

Install-Module -Name Az.Resources

Se o grupo de recursos tiver sido criado durante o registo e não contiver quaisquer outros recursos, pode eliminá-lo também:

Remove-AzResourceGroup -Name "<resourceGroupName>"

Resolução de Problemas

Para obter informações sobre erros comuns e etapas de mitigação para resolvê-los, consulte Solucionar problemas de registro HCI do Azure Stack.

FAQs

Encontre respostas para algumas perguntas frequentes:

Como faço para usar uma função de permissões personalizadas mais restrita?

Você pode reduzir ainda mais as permissões necessárias para executar o registro HCI do Azure Stack, conforme descrito em Atribuir permissões do Azure usando o PowerShell, desde que algumas das operações descritas abaixo já sejam executadas fora da banda por um usuário com funções de colaborador e administrador de acesso de usuário.

Registre os provedores de recursos necessários. Inicie sessão na subscrição que irá utilizar para registar o cluster. Em Configurações > de Provedores de Recursos, selecione os seguintes provedores de recursos e, em seguida, selecione Registrar:

- Microsoft.AzureStackHCI

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

Crie os grupos de recursos. Verifique se os grupos de recursos nos quais os recursos HCI do Azure Stack serão projetados são pré-criados por um usuário privilegiado. Para obter mais detalhes, consulte a seção de pré-requisitos.

Depois que esses dois pré-requisitos estiverem configurados, crie uma função personalizada e use-a para registro, conforme descrito abaixo. Primeiro, crie um arquivo JSON chamado customHCIRole.json com o seguinte conteúdo. Certifique-se de alterar

<subscriptionID>para a ID da sua assinatura do Azure. Para obter a sua ID de subscrição, visite o portal do Azure, aceda a Subscrições e, em seguida, copie/cole a sua ID da lista:{ "Name": "Azure Stack HCI registration role", "Id": null, "IsCustom": true, "Description": "Custom Azure role to allow subscription-level access to register Azure Stack HCI", "Actions": [ "Microsoft.Resources/subscriptions/resourceGroups/read", "Microsoft.AzureStackHCI/clusters/*", "Microsoft.Authorization/roleAssignments/write", "Microsoft.Authorization/roleAssignments/read" ], "NotActions": [ ], "AssignableScopes": [ "/subscriptions/<subscriptionId>" ] }Crie a função personalizada:

New-AzRoleDefinition -InputFile <path to customHCIRole.json>Atribua a função personalizada ao usuário:

$user = get-AzAdUser -DisplayName <userdisplayname> $role = Get-AzRoleDefinition -Name "Azure Stack HCI registration role" New-AzRoleAssignment -ObjectId $user.Id -RoleDefinitionId $role.Id -Scope /subscriptions/<subscriptionid>Agora você pode registrar o cluster usando Register-AzStackHCI.

Se você precisar cancelar o registro desse cluster, adicione a permissão Microsoft.Resources/subscriptions/resourceGroups/delete ao arquivo JSON ao criar a função personalizada.

Como faço para registrar um cluster usando ArmAccessToken/SPN?

Antes do registo, certifique-se de que os pré-requisitos são cumpridos.

Nota

Essas credenciais SPN são usadas para integração inicial ao Azure Stack HCI. O Azure Stack HCI ainda cria credenciais SPN separadas para a integração do Arc. Para usar um SPN personalizado para integração do Arc, consulte Como registrar um cluster usando o SPN para integração do Arc?.

Execute 'Connect-AzAccount' para se conectar ao Azure. Para usar o SPN para se conectar, você pode usar:

- Autenticação baseada em código de dispositivo. Use

-DeviceCodeno cmdlet. - Autenticação baseada em certificado.

Consulte este artigo para configurar o SPN para autenticação baseada em certificado. Em seguida, use parâmetros apropriados no cmdlet que aceitam informações de

Connect-AzAccountcertificado. O SPN que você usa deve ter todas as permissões necessárias nas assinaturas , conforme listado aqui.

- Autenticação baseada em código de dispositivo. Use

Atribuir

$token = Get-AzAccessToken.Use o Register-AzStackHCI com os

TenantIdparâmetros ,SubscriptionId,ArmAccessTokeneAccountIdda seguinte maneira:Register-AzStackHCI -TenantId "<tenant_ID>" -SubscriptionId "<subscription_ID>" -ComputerName Server1 -Region <region> -ArmAccessToken $token.Token -AccountId $token.UserId

Como faço para registrar um cluster usando o SPN para Arc onboarding?

As diretrizes a seguir são para o usuário que executa o cmdlet de registro que não pode obter a permissão Microsoft.Authorization/roleAssignments/write atribuída. Nesses casos, eles podem usar o SPN pré-criado com funções de integração do Arc (Azure Connected Machine Onboarding e Azure Connected Machine Resource Administrator) atribuídas ao SPN e especificar as credenciais para o cmdlet de registro usando a -ArcSpnCredential opção.

Nota

O Azure Stack HCI não atualiza as credenciais do SPN criado dessa maneira. Quando as credenciais do SPN estiverem perto do vencimento, você deverá regenerá-las e executar o fluxo de "registro de reparo" para atualizar as credenciais do SPN no cluster.

Nota

Use o módulo PowerShell versão 1.4.1 ou anterior para usar credenciais SPN para integração do Arc se não puder atribuir a permissão Microsoft.Authorization/roleAssignments/write à função de registro.

Antes do registo, certifique-se de que os pré-requisitos e pré-verificações são cumpridos. O usuário que registra o cluster tem a função de "colaborador" atribuída para a assinatura que é usada para o registro do cluster ou tem a seguinte lista de permissões se uma função personalizada for atribuída:

- "Microsoft.Resources/subscriptions/resourceGroups/read",

- "Microsoft.Resources/subscriptions/resourceGroups/write",

- "Microsoft.AzureStackHCI/register/action",

- "Microsoft.AzureStackHCI/Unregister/Action",

- "Microsoft.AzureStackHCI/clusters/*",

- "Microsoft.Authorization/roleAssignments/read",

- "Microsoft.HybridCompute/register/action",

- "Microsoft.GuestConfiguration/register/action",

- "Microsoft.HybridConnectivity/register/action"

Para cancelar o registro, verifique se você também tem a permissão Microsoft.Resources/subscriptions/resourceGroups/delete .

Para registrar o cluster e habilitar o Arc para os servidores, execute os seguintes comandos do PowerShell depois de atualizá-los com as informações do seu ambiente. Os comandos a seguir exigem Az.Resources (versão mínima 5.6.0) e Az.Accounts (versão mínima 2.7.6). Você pode usar o get-installedModule <module name> cmdlet para verificar a versão instalada de um módulo do PowerShell.

#Connect to subscription

Connect-AzAccount -TenantId <tenant_id> -SubscriptionId <Subscription_ID> -Scope Process

#Create a new application registration

$app = New-AzADApplication -DisplayName "<unique_name>"

#Create a new SPN corresponding to the application registration

$sp = New-AzADServicePrincipal -ApplicationId $app.AppId -Role "Reader"

#Roles required on SPN for Arc onboarding

$AzureConnectedMachineOnboardingRole = "Azure Connected Machine Onboarding"

$AzureConnectedMachineResourceAdministratorRole = "Azure Connected Machine Resource Administrator"

#Assign roles to the created SPN

New-AzRoleAssignment -ObjectId $sp.Id -RoleDefinitionName $AzureConnectedMachineOnboardingRole | Out-Null

New-AzRoleAssignment -ObjectId $sp.Id -RoleDefinitionName $AzureConnectedMachineResourceAdministratorRole | Out-Null

# Set password validity time. SPN must be updated on the HCI cluster after this timeframe.

$pwdExpiryInYears = 300

$start = Get-Date

$end = $start.AddYears($pwdExpiryInYears)

$pw = New-AzADSpCredential -ObjectId $sp.Id -StartDate $start -EndDate $end

$password = ConvertTo-SecureString $pw.SecretText -AsPlainText -Force

# Create SPN credentials object to be used in the register-azstackhci cmdlet

$spnCred = New-Object System.Management.Automation.PSCredential ($app.AppId, $password)

Disconnect-AzAccount -ErrorAction Ignore | Out-Null

# Use the SPN credentials created previously in the register-azstackhci cmdlet

Register-AzStackHCI -SubscriptionId < Subscription_ID> -Region <region> -ArcSpnCredential:$spnCred

A movimentação de recursos é suportada para recursos HCI do Azure Stack?

Não damos suporte à movimentação de recursos para nenhum recurso HCI do Azure Stack. Para alterar o local dos recursos, você deve cancelar o registro do cluster primeiro e, em seguida, registrá-lo novamente no novo local passando os parâmetros apropriados no cmdlet Register-AzStackHCI .

Quais são alguns dos cmdlets de registro e Arc mais usados?

- Para cmdlets do módulo Az.StackHCI PowerShell, consulte a documentação do HCI PowerShell.

- Get-AzureStackHCI: retorna a conexão do nó atual e as informações de política para o Azure Stack HCI.

- Get-AzureStackHCIArcIntegration: retorna o status da integração do nó Arc.

-

Sync-AzureStackHCI:

- Executa a sincronização de cobrança, licenciamento e censo com o Azure.

- O sistema executa esse cmdlet automaticamente a cada 12 horas.

- Você só deve usar esse cmdlet quando a conexão com a Internet de um cluster estiver indisponível por um longo período.

- Não execute este cmdlet imediatamente após a reinicialização do servidor; Deixe a sincronização automática acontecer. Caso contrário, pode resultar em um mau estado.

Próximos passos

Para obter informações mais detalhadas, consulte também: