Implementar o Lançamento fidedigno para VMs do Azure Arc no Azure Stack HCI, versão 23H2

Aplica-se a: Azure Stack HCI, versão 23H2

Este artigo descreve como implementar o Lançamento fidedigno para máquinas virtuais (VMs) do Azure Arc no Azure Stack HCI, versão 23H2.

Pré-requisitos

Certifique-se de que tem acesso a um cluster do Azure Stack HCI, versão 23H2 que está implementado e registado no Azure. Para obter mais informações, veja Implementar com o portal do Azure.

Criar uma VM do Arc de lançamento fidedigno

Pode criar uma VM de iniciação Fidedigna com portal do Azure ou com a Interface de Command-Line (CLI) do Azure. Utilize os separadores abaixo para selecionar um método.

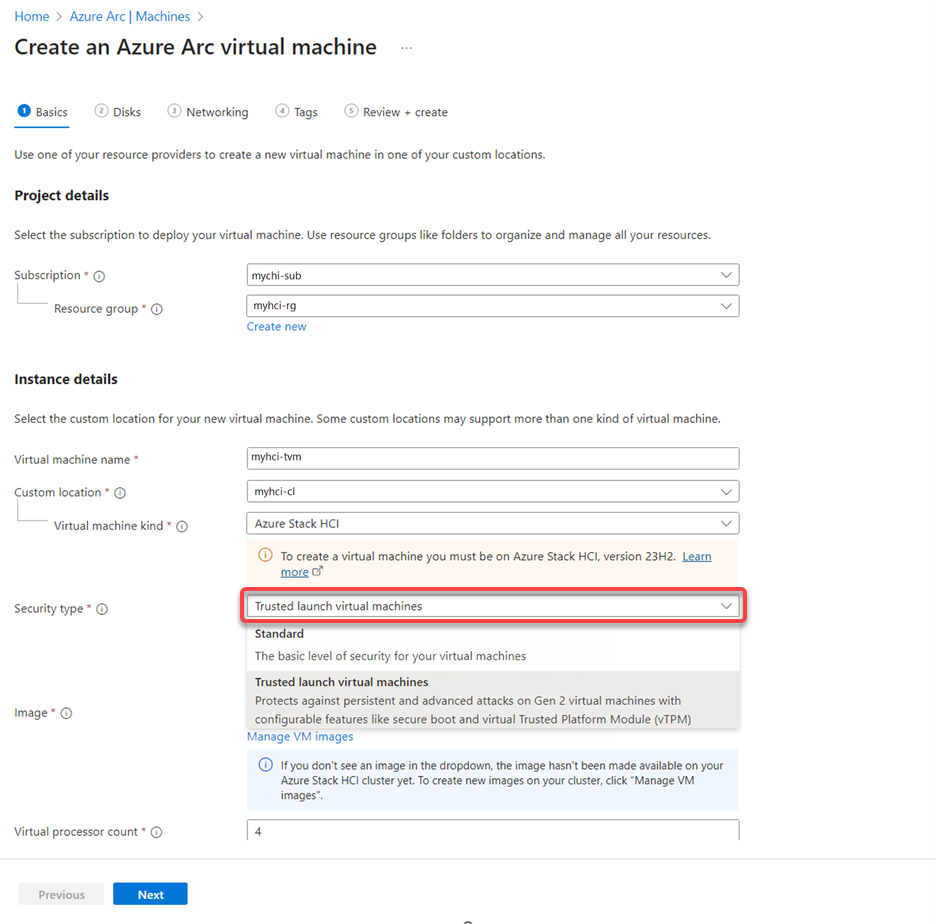

Para criar uma VM do Arc de lançamento fidedigno no Azure Stack HCI, siga os passos descritos em Criar máquinas virtuais do Arc no Azure Stack HCI com portal do Azure, com as seguintes alterações:

Ao criar a VM, selecione Máquinas virtuais de iniciação fidedignas para tipo de segurança.

Selecione uma imagem do SO convidado da VM na lista de imagens suportadas:

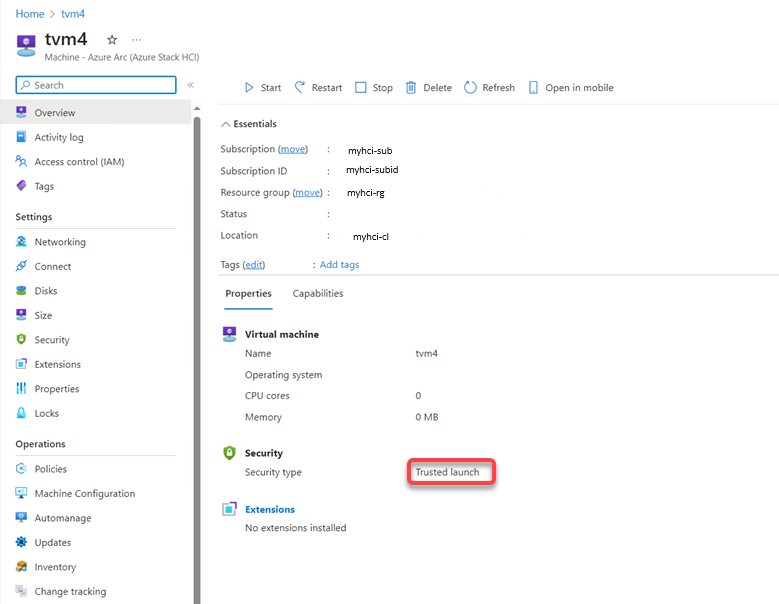

Assim que uma VM for criada, aceda à página de propriedades da VM e verifique se o tipo de segurança apresentado é Lançamento fidedigno.

Exemplo

Este exemplo mostra uma VM do Arc de iniciação fidedigna em execução Windows 11 convidado com a encriptação BitLocker ativada. Eis os passos para exercer o cenário:

Crie uma VM arc de iniciação fidedigna com um sistema operativo convidado Windows 11 suportado.

Ative a encriptação BitLocker para o volume do SO no convidado win 11.

Inicie sessão na Windows 11 convidado e ative a encriptação BitLocker (para o volume do SO): na caixa de pesquisa na barra de tarefas, escreva Gerir BitLocker e, em seguida, selecione-a na lista de resultados. Selecione Ativar BitLocker e, em seguida, siga as instruções para encriptar o volume do SO (C:). O BitLocker utilizará o vTPM como um protetor de chaves para o volume do SO.

Migrar a VM para outro nó no cluster. Execute o seguinte comando do PowerShell:

Move-ClusterVirtualMachineRole -Name $vmName -Node <destination node name> -MigrationType ShutdownConfirme que o nó proprietário da VM é o nó de destino especificado:

Get-ClusterGroup $vmNameApós a conclusão da migração da VM, verifique se a VM está disponível e se o BitLocker está ativado.

Verifique se consegue iniciar sessão no Windows 11 convidado na VM e se a encriptação BitLocker para o volume do SO permanece ativada. Se o conseguir fazer, isto confirma que o estado do vTPM foi preservado durante a migração da VM.

Se o estado do vTPM não tiver sido preservado durante a migração da VM, o arranque da VM teria resultado na recuperação do BitLocker durante o arranque do convidado. Ou seja, teria sido-lhe pedida a palavra-passe de recuperação bitLocker quando tentou iniciar sessão no convidado Windows 11. Tal deveu-se ao facto de as medições de arranque (armazenadas no vTPM) da VM migrada no nó de destino serem diferentes das da VM original.

Forçar a VM a efetuar a ativação pós-falha para outro nó no cluster.

Confirme o nó proprietário da VM com este comando:

Get-ClusterGroup $vmNameUtilize o Gestor de Clusters de Ativação Pós-falha para parar o serviço de cluster no nó proprietário da seguinte forma: selecione o nó do proprietário, conforme apresentado no Gestor de Clusters de Ativação Pós-falha. No painel Direito das Ações , selecione Mais Ações e, em seguida, selecione Parar Serviço de Cluster.

Parar o serviço de cluster no nó do proprietário fará com que a VM seja migrada automaticamente para outro nó disponível no cluster. Reinicie o serviço de cluster posteriormente.

Após a conclusão da ativação pós-falha, verifique se a VM está disponível e se o BitLocker está ativado após a ativação pós-falha.

Confirme que o nó proprietário da VM é o nó de destino especificado:

Get-ClusterGroup $vmName