Infrastructure Backup Service best practices (Melhores práticas do Infrastructure Backup Service)

Siga estas melhores práticas quando implementar e gerir o Azure Stack Hub para ajudar a mitigar a perda de dados em caso de falha catastrófica.

Reveja as melhores práticas regularmente para verificar se a instalação ainda está em conformidade quando forem efetuadas alterações ao fluxo de operação. Se se deparar com problemas durante a implementação destas melhores práticas, contacte Suporte da Microsoft para obter ajuda.

Melhores práticas de configuração

Implementação

Ative a Cópia de Segurança da Infraestrutura após a implementação de cada Cloud do Azure Stack Hub. Com o PowerShell do Azure Stack Hub, pode agendar cópias de segurança de qualquer cliente/servidor com acesso ao ponto final da API de gestão de operadores.

Rede

A cadeia UNC (Universal Naming Convention) para o caminho tem de utilizar um nome de domínio completamente qualificado (FQDN). O endereço IP pode ser utilizado se a resolução de nomes não for possível. Uma cadeia UNC especifica a localização dos recursos, como ficheiros ou dispositivos partilhados.

Encriptação

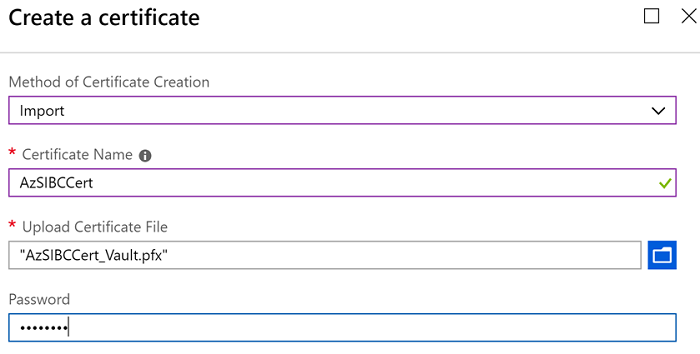

O certificado de encriptação é utilizado para encriptar dados de cópia de segurança que são exportados para o armazenamento externo. O certificado pode ser um certificado autoassinado, uma vez que o certificado só é utilizado para transportar chaves. Consulte New-SelfSignedCertificate para obter mais informações sobre como criar um certificado.

A chave tem de ser armazenada numa localização segura (por exemplo, certificado global do Azure Key Vault). O formato CER do certificado é utilizado para encriptar dados. O formato PFX tem de ser utilizado durante a implementação da recuperação na cloud do Azure Stack Hub para desencriptar dados de cópia de segurança.

Melhores práticas operacionais

Cópias de segurança

- As tarefas de cópia de segurança são executadas enquanto o sistema está em execução para que não haja tempo de inatividade nas experiências de gestão ou nas aplicações de utilizador. As tarefas de cópia de segurança demoram entre 20 e 40 minutos para uma solução que esteja sob carga razoável.

- As cópias de segurança automáticas não serão iniciadas durante as operações patch e update e FRU. As tarefas de cópias de segurança agendadas serão ignoradas por predefinição. Os pedidos a pedido de cópias de segurança também são bloqueados durante estas operações.

- Com as instruções fornecidas pelo OEM, os comutadores de rede com cópias de segurança manualmente e o anfitrião do ciclo de vida do hardware (HLH) devem ser armazenados na mesma partilha de cópia de segurança onde o Controlador de Cópia de Segurança de Infraestrutura armazena dados de cópia de segurança do plano de controlo. Considere armazenar as configurações do comutador e do HLH na pasta região. Se tiver várias instâncias do Azure Stack Hub na mesma região, considere utilizar um identificador para cada configuração que pertença a uma unidade de escala.

Nomes de Pastas

- A infraestrutura cria automaticamente a pasta MASBACKUP. Esta é uma partilha gerida pela Microsoft. Pode criar partilhas ao mesmo nível que MASBACKUP. Não é recomendado criar pastas ou dados de armazenamento dentro do MASBACKUP que o Azure Stack Hub não cria.

- FQDN de utilizador e região no nome da pasta para diferenciar os dados de cópia de segurança de clouds diferentes. O FQDN da implementação e dos pontos finais do Azure Stack Hub é a combinação do parâmetro Região e do parâmetro Nome de Domínio Externo. Para obter mais informações, veja Integração do datacenter do Azure Stack Hub – DNS.

Por exemplo, a partilha de cópia de segurança é AzSBackups alojada no fileserver01.contoso.com. Nessa partilha de ficheiros, pode existir uma pasta por implementação do Azure Stack Hub com o nome de domínio externo e uma subpasta que utiliza o nome da região.

FQDN: contoso.com

Região: nyc

\\fileserver01.contoso.com\AzSBackups

\\fileserver01.contoso.com\AzSBackups\contoso.com

\\fileserver01.contoso.com\AzSBackups\contoso.com\nyc

\\fileserver01.contoso.com\AzSBackups\contoso.com\nyc\MASBackup

A pasta MASBackup é onde o Azure Stack Hub armazena os respetivos dados de cópia de segurança. Não utilize esta pasta para armazenar os seus próprios dados. Os OEMs também não devem utilizar esta pasta para armazenar quaisquer dados de cópia de segurança.

Os OEMs são incentivados a armazenar dados de cópia de segurança dos respetivos componentes na pasta região. Cada comutador de rede, anfitrião de ciclo de vida de hardware (HLH), etc., pode ser armazenado na sua própria subpasta. Por exemplo:

\\fileserver01.contoso.com\AzSBackups\contoso.com\nyc\HLH

\\fileserver01.contoso.com\AzSBackups\contoso.com\nyc\Switches

\\fileserver01.contoso.com\AzSBackups\contoso.com\nyc\DeploymentData

\\fileserver01.contoso.com\AzSBackups\contoso.com\nyc\Registration

Monitorização

Os seguintes alertas são suportados pelo sistema:

| Alerta | Description | Remediação |

|---|---|---|

| A cópia de segurança falhou porque a partilha de ficheiros está sem capacidade. | A partilha de ficheiros está sem capacidade e o controlador de cópia de segurança não consegue exportar ficheiros de cópia de segurança para a localização. | Adicione mais capacidade de armazenamento e tente fazer uma cópia de segurança novamente. Elimine as cópias de segurança existentes (começando do mais antigo primeiro) para libertar espaço. |

| A cópia de segurança falhou devido a problemas de conectividade. | A rede entre o Azure Stack Hub e a partilha de ficheiros está a ter problemas. | Resolva o problema de rede e tente fazer a cópia de segurança novamente. |

| A cópia de segurança falhou devido a uma falha no caminho. | Não é possível resolver o caminho da partilha de ficheiros. | Mapeie a partilha a partir de um computador diferente para garantir que a partilha está acessível. Poderá ter de atualizar o caminho se este já não for válido. |

| A cópia de segurança falhou devido a um problema de autenticação. | Pode haver um problema com as credenciais ou um problema de rede que afeta a autenticação. | Mapeie a partilha a partir de um computador diferente para garantir que a partilha está acessível. Poderá ter de atualizar as credenciais se já não forem válidas. |

| A cópia de segurança falhou devido a uma falha geral. | O pedido com falha pode dever-se a um problema intermitente. Tente fazer uma cópia de segurança novamente. | Contacte o suporte. |

Passos seguintes

Reveja o material de referência do Serviço de Cópia de Segurança da Infraestrutura.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários