Preparar certificados PKI do Azure Stack Hub para implementação ou rotação

Nota

Este artigo diz respeito apenas à preparação de certificados externos, que são utilizados para proteger pontos finais em infraestruturas e serviços externos. Os certificados internos são geridos separadamente durante o processo de rotação do certificado.

Nota

Se estiver a instalar Azure Container Registry (ACR), recomendamos que alinhe as datas de expiração dos certificados ACR externos com as datas de expiração dos outros certificados externos do Azure Stack Hub. Além disso, recomendamos que proteja o seu PFX para ACR com a mesma palavra-passe que utiliza para proteger os seus outros PFXs de certificado externo.

Os ficheiros de certificado obtidos a partir da autoridade de certificação (AC) têm de ser importados e exportados com propriedades que correspondam aos requisitos de certificado do Azure Stack Hub.

Neste artigo, irá aprender a importar, empacotar e validar certificados externos, para se preparar para a implementação ou rotação de segredos do Azure Stack Hub.

Pré-requisitos

O sistema deve cumprir os seguintes pré-requisitos antes de empacotar certificados PKI para uma implementação do Azure Stack Hub:

- Os certificados devolvidos pela Autoridade de Certificação são armazenados num único diretório, no formato .cer (outros formatos configuráveis, como .cert, .sst ou .pfx).

- Windows 10 ou Windows Server 2016 ou posterior.

- Utilize o mesmo sistema que gerou o Pedido de Assinatura de Certificados (a menos que esteja a direcionar um certificado pré-embalado para PFXs).

- Utilize sessões elevadas do PowerShell.

Continue para a secção Preparar certificados (verificador de preparação do Azure Stack) ou Preparar certificados (passos manuais ).

Preparar certificados (verificador de preparação do Azure Stack)

Utilize estes passos para empacotar certificados com os cmdlets do PowerShell do verificador de preparação do Azure Stack:

Instale o módulo do verificador de preparação do Azure Stack a partir de uma linha de comandos do PowerShell (5.1 ou superior), executando o seguinte cmdlet:

Install-Module Microsoft.AzureStack.ReadinessChecker -Force -AllowPrereleaseEspecifique o Caminho para os ficheiros de certificado. Por exemplo:

$Path = "$env:USERPROFILE\Documents\AzureStack"Declare o pfxPassword. Por exemplo:

$pfxPassword = Read-Host -AsSecureString -Prompt "PFX Password"Declare o ExportPath para o qual os PFX resultantes serão exportados. Por exemplo:

$ExportPath = "$env:USERPROFILE\Documents\AzureStack"Converter certificados em Certificados do Azure Stack Hub. Por exemplo:

ConvertTo-AzsPFX -Path $Path -pfxPassword $pfxPassword -ExportPath $ExportPathReveja o resultado:

ConvertTo-AzsPFX v1.2005.1286.272 started. Stage 1: Scanning Certificates Path: C:\Users\[*redacted*]\Documents\AzureStack Filter: CER Certificate count: 11 adminmanagement_east_azurestack_contoso_com_CertRequest_20200710235648.cer adminportal_east_azurestack_contoso_com_CertRequest_20200710235645.cer management_east_azurestack_contoso_com_CertRequest_20200710235644.cer portal_east_azurestack_contoso_com_CertRequest_20200710235646.cer wildcard_adminhosting_east_azurestack_contoso_com_CertRequest_20200710235649.cer wildcard_adminvault_east_azurestack_contoso_com_CertRequest_20200710235642.cer wildcard_blob_east_azurestack_contoso_com_CertRequest_20200710235653.cer wildcard_hosting_east_azurestack_contoso_com_CertRequest_20200710235652.cer wildcard_queue_east_azurestack_contoso_com_CertRequest_20200710235654.cer wildcard_table_east_azurestack_contoso_com_CertRequest_20200710235650.cer wildcard_vault_east_azurestack_contoso_com_CertRequest_20200710235647.cer Detected ExternalFQDN: east.azurestack.contoso.com Stage 2: Exporting Certificates east.azurestack.contoso.com\Deployment\ARM Admin\ARMAdmin.pfx east.azurestack.contoso.com\Deployment\Admin Portal\AdminPortal.pfx east.azurestack.contoso.com\Deployment\ARM Public\ARMPublic.pfx east.azurestack.contoso.com\Deployment\Public Portal\PublicPortal.pfx east.azurestack.contoso.com\Deployment\Admin Extension Host\AdminExtensionHost.pfx east.azurestack.contoso.com\Deployment\KeyVaultInternal\KeyVaultInternal.pfx east.azurestack.contoso.com\Deployment\ACSBlob\ACSBlob.pfx east.azurestack.contoso.com\Deployment\Public Extension Host\PublicExtensionHost.pfx east.azurestack.contoso.com\Deployment\ACSQueue\ACSQueue.pfx east.azurestack.contoso.com\Deployment\ACSTable\ACSTable.pfx east.azurestack.contoso.com\Deployment\KeyVault\KeyVault.pfx Stage 3: Validating Certificates. Validating east.azurestack.contoso.com-Deployment-AAD certificates in C:\Users\[*redacted*]\Documents\AzureStack\east.azurestack.contoso.com\Deployment Testing: KeyVaultInternal\KeyVaultInternal.pfx Thumbprint: E86699****************************4617D6 PFX Encryption: OK Expiry Date: OK Signature Algorithm: OK DNS Names: OK Key Usage: OK Key Length: OK Parse PFX: OK Private Key: OK Cert Chain: OK Chain Order: OK Other Certificates: OK Testing: ARM Public\ARMPublic.pfx ... Log location (contains PII): C:\Users\[*redacted*]\AppData\Local\Temp\AzsReadinessChecker\AzsReadinessChecker.log ConvertTo-AzsPFX CompletedNota

Para utilização adicional, utilize Get-help ConvertTo-AzsPFX -Full para utilização adicional, como desativar a validação ou filtragem para diferentes formatos de certificado.

Seguir um certificado de validação bem-sucedido pode ser apresentado para Implementação ou Rotação sem quaisquer passos adicionais.

Preparar certificados (passos manuais)

Utilize estes passos para empacotar certificados para novos certificados PKI do Azure Stack Hub com passos manuais.

Importar o certificado

Copie as versões de certificado originais obtidas a partir da sua AC de eleição para um diretório no anfitrião de implementação.

Aviso

Não copie ficheiros que já tenham sido importados, exportados ou alterados de qualquer forma a partir dos ficheiros fornecidos diretamente pela AC.

Clique com o botão direito do rato no certificado e selecione Instalar Certificado ou Instalar PFX, dependendo de como o certificado foi entregue a partir da sua AC.

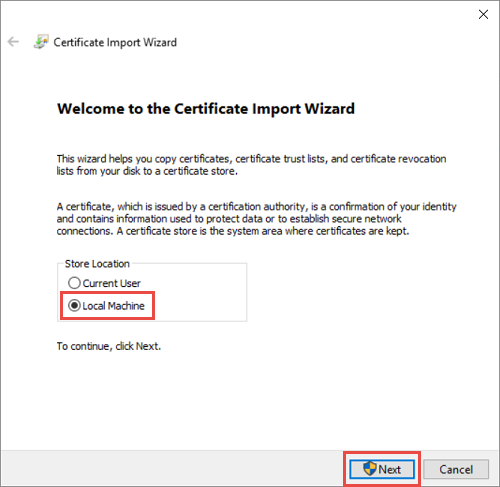

No Assistente de Importação de Certificados, selecione Máquina Local como a localização de importação. Selecione Seguinte. No ecrã seguinte, selecione novamente seguinte.

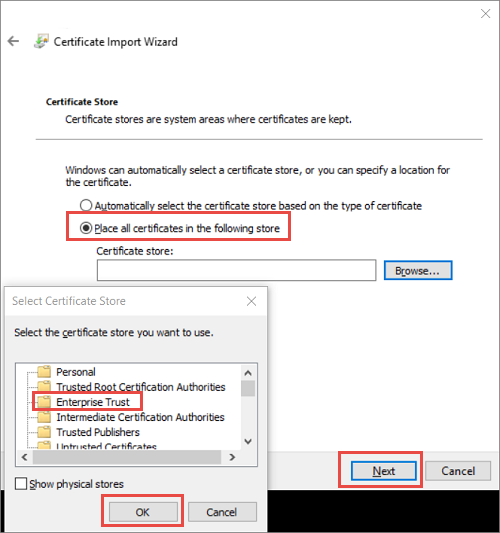

Selecione Colocar todo o certificado no seguinte arquivo e, em seguida, selecione Confiança Empresarial como a localização. Selecione OK para fechar a caixa de diálogo de seleção do arquivo de certificados e, em seguida, selecione Seguinte.

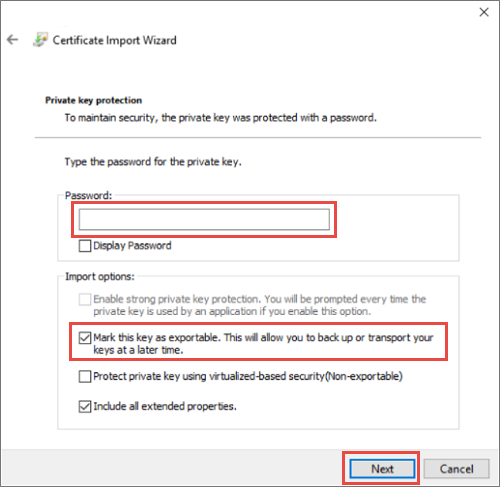

a. Se estiver a importar um PFX, ser-lhe-á apresentada uma caixa de diálogo adicional. Na página Proteção de chaves privadas , introduza a palavra-passe dos ficheiros de certificado e, em seguida, ative a opção Marcar esta chave como exportável, permitindo-lhe fazer uma cópia de segurança ou transportar as chaves mais tarde. Selecione Seguinte.

Selecione Concluir para concluir a importação.

Nota

Depois de importar um certificado para o Azure Stack Hub, a chave privada do certificado é armazenada como um ficheiro PKCS 12 (PFX) no armazenamento em cluster.

Exportar o certificado

Abra a consola MMC do Gestor de Certificados e ligue-se ao arquivo de certificados do Computador Local.

Abra a Consola de Gestão da Microsoft. Para abrir a consola no Windows 10, clique com o botão direito do rato no Menu Iniciar, selecione Executar e, em seguida, escreva mmc e prima Enter.

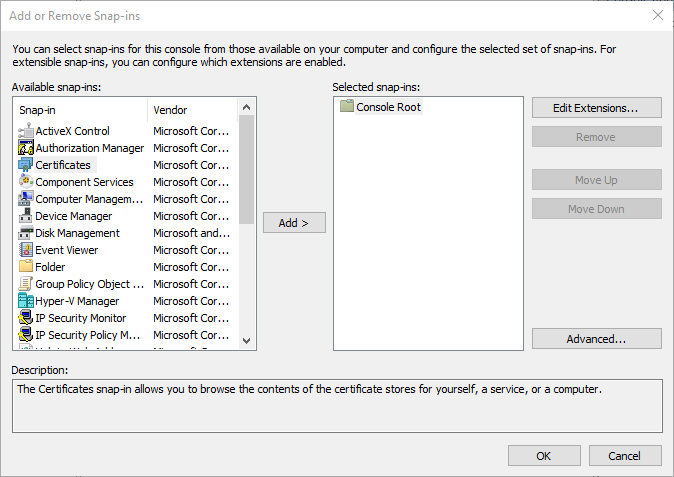

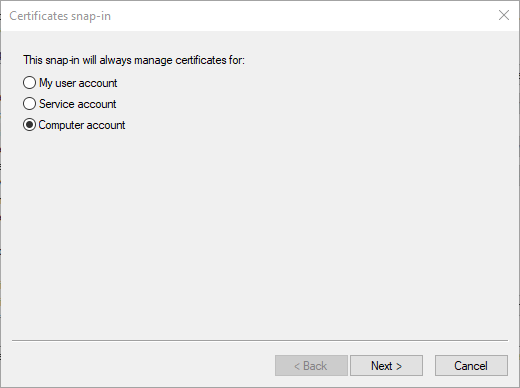

SelecioneAdicionar/Remover Snap-In deFicheiros> e, em seguida, selecione Certificados e selecione Adicionar.

Selecione Conta de computador e, em seguida, selecione Seguinte. Selecione Computador local e , em seguida, Concluir. Selecione OK para fechar a página Adicionar/Remover Snap-In.

Navegue até Localização do Certificado deFidedignidade>Empresarialdos Certificados de Certificados> de Empresa. Verifique se vê o certificado à direita.

Na barra de tarefas Consola do Gestor de Certificados, selecione Ações>Todas as Tarefas>Exportar. Selecione Seguinte.

Nota

Dependendo do número de certificados do Azure Stack Hub que tem, poderá ter de concluir este processo mais do que uma vez.

Selecione Sim, Exportar a Chave Privada e, em seguida, selecione Seguinte.

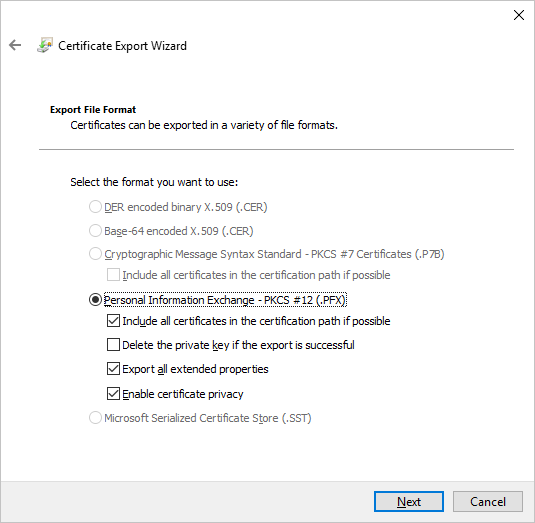

Na secção Exportar Formato de Ficheiro:

Selecione Incluir todos os certificados no certificado, se possível.

Selecione Exportar todas as Propriedades Expandidas.

Selecione Ativar privacidade do certificado.

Selecione Seguinte.

Selecione Palavra-passe e forneça uma palavra-passe para os certificados. Crie uma palavra-passe que cumpra os seguintes requisitos de complexidade de palavras-passe:

- Um comprimento mínimo de oito carateres.

- Pelo menos três dos seguintes carateres: letra em maiúscula, letra minúscula, números de 0-9, carateres especiais, caráter alfabético que não seja maiúscula ou minúscula.

Tome nota desta palavra-passe. Irá utilizá-lo como um parâmetro de implementação.

Selecione Seguinte.

Escolha um nome de ficheiro e localização para o ficheiro PFX exportar. Selecione Seguinte.

Selecione Concluir.

Passos seguintes

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários