Configurar as definições do gateway de VPN para o Azure Stack Hub

Um gateway VPN é um tipo de gateway de rede virtual que envia tráfego criptografado entre sua rede virtual no Azure Stack Hub e um gateway VPN remoto. O gateway VPN remoto pode estar no Azure, um dispositivo no seu datacenter ou um dispositivo em outro site. Se houver conectividade de rede entre os dois pontos de extremidade, você pode estabelecer uma conexão VPN Site-to-Site (S2S) segura entre as duas redes.

Um gateway VPN depende da configuração de vários recursos, cada um dos quais contém configurações configuráveis. Este artigo descreve os recursos e as configurações relacionados a um gateway VPN para uma rede virtual que você cria no modelo de implantação do Resource Manager. Você pode encontrar descrições e diagramas de topologia para cada solução de conexão em Criar gateways VPN para o Azure Stack Hub.

Configurações do gateway VPN

Tipos de gateway

Cada rede virtual do Azure Stack Hub dá suporte a um único gateway de rede virtual, que deve ser do tipo Vpn. Esse suporte é diferente do Azure, que dá suporte a tipos adicionais.

Ao criar um gateway de rede virtual, você deve certificar-se de que o tipo de gateway está correto para sua configuração. Um gateway VPN requer o -GatewayType Vpn sinalizador, por exemplo:

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig -GatewayType Vpn `

-VpnType RouteBased

SKUs de gateway sem VPN Fast Path ativado

Ao criar um gateway de rede virtual, você deve especificar a SKU que deseja usar. Selecione as SKUs que satisfazem seus requisitos com base nos tipos de cargas de trabalho, taxa de transferência, recursos e SLAs.

Você pode ter 10 gateways de alto desempenho ou 20 básicos e padrão antes de atingir a capacidade máxima.

O Azure Stack Hub oferece as SKUs de gateway VPN mostradas na tabela a seguir:

| SKU | Taxa de transferência máxima da conexão VPN | Máximo # de conexões por VM GW ativa | Max # de conexões VPN por carimbo |

|---|---|---|---|

| Básica | 100 Mbps Tx/Rx | 10 | 20 |

| Standard | 100 Mbps Tx/Rx | 10 | 20 |

| Alto desempenho | 200 Mbps Tx/Rx | 5 | 10 |

SKUs de gateway com VPN Fast Path ativada

Com o lançamento da visualização pública do VPN Fast Path, o Azure Stack Hub dá suporte a três novas SKUs com taxa de transferência mais alta.

Novos limites e taxa de transferência serão habilitados assim que o VPN Fast Path estiver habilitado em seu carimbo do Azure Stack.

O Azure Stack Hub oferece as SKUs de gateway VPN mostradas na tabela a seguir:

| SKU | Taxa de transferência máxima da conexão VPN | Máximo # de conexões por VM GW ativa | Max # de conexões VPN por carimbo |

|---|---|---|---|

| Básica | 100 Mbps Tx/Rx | 25 | 50 |

| Standard | 100 Mbps Tx/Rx | 25 | 50 |

| Alto desempenho | 200 Mbps Tx/Rx | 12 | 24 |

| VPNGw1 | 650 Mbps Tx/Rx | 3 | 6 |

| VPNGw2 | 1000 Mbps Tx/Rx | 2 | 4 |

| VPNGw3 | 1250 Mbps Tx/Rx | 2 | 4 |

Redimensionamento de gateways de rede virtual SKUs

O Azure Stack Hub não suporta um redimensionamento de uma SKU herdada suportada (Basic, Standard e HighPerformance) para uma SKU mais recente suportada pelo Azure (VpnGw1, VpnGw2 e VpnGw3).

Novos gateways de rede virtual e conexões devem ser criados para usar as novas SKUs habilitadas pelo VPN Fast Path.

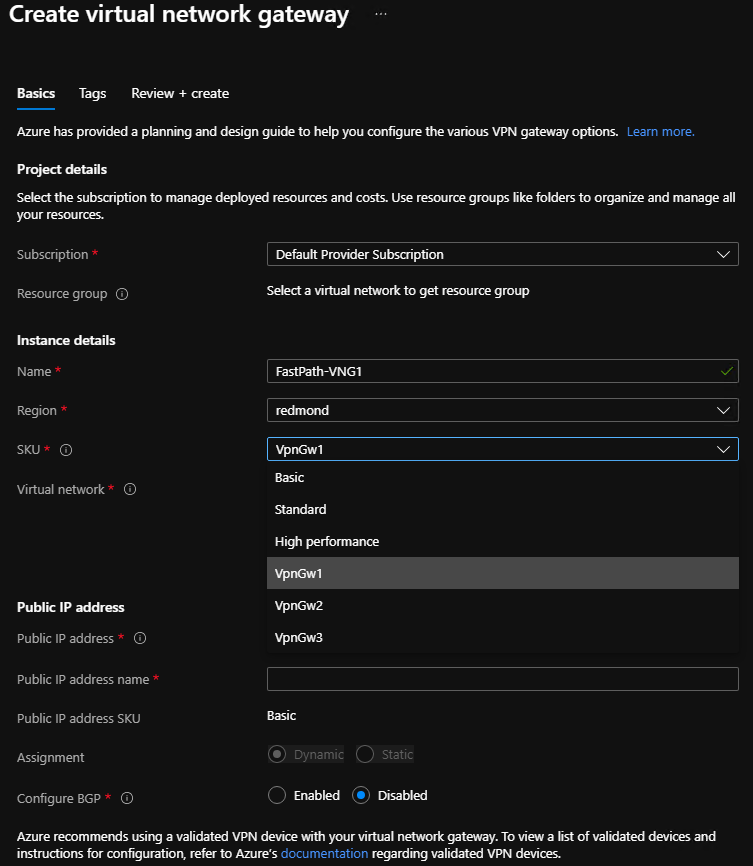

Configurar a SKU do gateway de rede virtual

Portal do Azure Stack Hub

Se você usar o portal do Azure Stack Hub para criar um gateway de rede virtual, a SKU poderá ser selecionada usando a lista suspensa. Os novos SKUs VPN Fast Path (VpnGw1, VpnGw2, VpnGw3) só estarão visíveis depois de adicionar o parâmetro de consulta "?azurestacknewvpnskus=true" à URL e atualizar.

O exemplo de URL a seguir torna as novas SKUs de gateway de rede virtual visíveis no portal do usuário do Azure Stack Hub:

https://portal.local.azurestack.local/?azurestacknewvpnskus=true

Antes de criar esses recursos, o operador deve ter habilitado o Caminho Rápido da VPN no carimbo do Hub de Pilha do Azure. Para obter mais informações, consulte VPN Fast Path para operadores.

PowerShell

O exemplo do PowerShell a seguir especifica o -GatewaySku parâmetro como Standard:

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig -GatewaySku Standard `

-GatewayType Vpn -VpnType RouteBased

Tipos de ligação

No modelo de implantação do Resource Manager, cada configuração requer um tipo de conexão de gateway de rede virtual específico. Os valores disponíveis do PowerShell do Gerenciador de Recursos para -ConnectionType são IPsec.

No exemplo do PowerShell a seguir, é criada uma conexão S2S que requer o tipo de conexão IPsec:

New-AzVirtualNetworkGatewayConnection -Name localtovon -ResourceGroupName testrg `

-Location 'West US' -VirtualNetworkGateway1 $gateway1 -LocalNetworkGateway2 $local `

-ConnectionType IPsec -RoutingWeight 10 -SharedKey 'abc123'

Tipos de VPN

Ao criar o gateway de rede virtual para uma configuração de gateway VPN, você deve especificar um tipo de VPN. O tipo de VPN escolhido depende da topologia de conexão que você deseja criar. Um tipo de VPN também pode depender do hardware que você está usando. As configurações S2S requerem um dispositivo VPN. Alguns dispositivos VPN suportam apenas um determinado tipo de VPN.

Importante

Atualmente, o Azure Stack Hub suporta apenas o tipo de VPN baseado em rota. Se o seu dispositivo suportar apenas VPNs baseadas em políticas, as ligações a esses dispositivos a partir do Azure Stack Hub não são suportadas.

Além disso, o Azure Stack Hub não oferece suporte ao uso de seletores de tráfego baseados em políticas para gateways baseados em rota no momento, porque o Azure Stack Hub não oferece suporte a seletores de tráfego baseados em políticas, embora eles tenham suporte no Azure.

Baseado em políticas: VPNs baseadas em políticas criptografam e direcionam pacotes por meio de túneis IPsec com base nas políticas IPsec configuradas com as combinações de prefixos de endereço entre sua rede local e a VNet do Azure Stack Hub. A política, ou seletor de tráfego, geralmente é uma lista de acesso na configuração do dispositivo VPN.

Nota

PolicyBased tem suporte no Azure, mas não no Azure Stack Hub.

RouteBased: VPNs baseadas em rota usam rotas configuradas na tabela de encaminhamento ou roteamento IP para direcionar pacotes para suas interfaces de túnel correspondentes. As interfaces de túnel, em seguida, encriptam ou desencriptam os pacotes dentro e fora dos túneis. A política, ou seletor de tráfego, para VPNs RouteBased são configuradas como any-to-any (ou usam curingas). Por padrão, eles não podem ser alterados. O valor para um tipo de VPN RouteBased é RouteBased.

O exemplo do PowerShell a seguir especifica o -VpnType como RouteBased. Ao criar um gateway, você deve certificar-se de que o -VpnType está correto para sua configuração.

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig `

-GatewayType Vpn -VpnType RouteBased

Gateways de rede virtual suportados configurações quando VPN Fast Path não está habilitado

| SKU | Tipo de VPN | Connection type | Suporte de roteamento ativo (BGP) | Ponto de extremidade remoto habilitado para NAT-T |

|---|---|---|---|---|

| SKU VNG básico | VPN baseada em rota | Chave pré-partilhada IPSec | Não suportado | Não obrigatório |

| SKU VNG padrão | VPN baseada em rota | Chave pré-partilhada IPSec | Suportado, até 150 rotas | Não obrigatório |

| SKU VNG de alto desempenho | VPN baseada em rota | Chave pré-partilhada IPSec | Suportado, até 150 rotas | Não obrigatório |

Gateways de rede virtual suportados configurações quando VPN Fast Path está ativado

| SKU | Tipo de VPN | Connection type | Suporte de encaminhamento ativo (BGP) | Ponto de extremidade remoto habilitado para NAT-T |

|---|---|---|---|---|

| SKU VNG básico | VPN baseada em rota | Chave pré-partilhada IPSec | Não suportado | Necessário |

| SKU VNG padrão | VPN baseada em rota | Chave pré-partilhada IPSec | Suportado, até 150 rotas | Necessário |

| SKU VNG de alto desempenho | VPN baseada em rota | Chave pré-partilhada IPSec | Suportado, até 150 rotas | Necessário |

| VPNGw1 VNG SKU | VPN baseada em rota | Chave pré-partilhada IPSec | Suportado, até 150 rotas | Necessário |

| VPNGw2 VNG SKU | VPN baseada em rota | Chave pré-partilhada IPSec | Suportado, até 150 rotas | Necessário |

| VPNGw2 VNG SKU | VPN baseada em rota | Chave pré-partilhada IPSec | Suportado, até 150 rotas | Necessário |

Sub-rede de gateway

Antes de criar um gateway VPN, você deve criar uma sub-rede de gateway. A sub-rede do gateway tem os endereços IP que as VMs e os serviços do gateway de rede virtual usam. Quando você cria seu gateway de rede virtual e a conexão, a VM de Gateway proprietária da conexão será vinculada à sub-rede do gateway e será configurada com as configurações de gateway VPN necessárias. Não implante mais nada (por exemplo, VMs adicionais) na sub-rede do gateway.

Importante

Para funcionar corretamente, a sub-rede do gateway tem de ter o nome GatewaySubnet. O Azure Stack Hub usa esse nome para identificar a sub-rede na qual implantar as VMs e serviços do gateway de rede virtual.

Quando cria a sub-rede do gateway, especifica o número de endereços IP que a sub-rede contém. Os endereços IP na sub-rede do gateway são alocados para as VMs e serviços de gateway do gateway. Algumas configurações requerem mais endereços IP do que outras. Observe as instruções para a configuração que você deseja criar e verifique se a sub-rede do gateway que você deseja criar atende a esses requisitos.

Além disso, você deve certificar-se de que a sub-rede do gateway tenha endereços IP suficientes para lidar com configurações futuras adicionais. Embora você possa criar uma sub-rede de gateway tão pequena quanto /29, recomendamos que você crie uma sub-rede de gateway de /28 ou maior (/28, /27, /26 e assim por diante). Dessa forma, se você adicionar funcionalidade no futuro, não precisará derrubar seu gateway, excluir e recriar a sub-rede do gateway para permitir mais endereços IP.

O exemplo do PowerShell do Gerenciador de Recursos a seguir mostra uma sub-rede de gateway chamada GatewaySubnet. Você pode ver que a notação CIDR especifica um /27, que permite endereços IP suficientes para a maioria das configurações que existem atualmente.

Add-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -AddressPrefix 10.0.3.0/27

Importante

Ao trabalhar com sub-redes de gateway, evite associar um grupo de segurança de rede (NSG) à sub-rede do gateway. Associar um grupo de segurança de rede a essa sub-rede pode fazer com que seu gateway VPN pare de funcionar conforme o esperado. Para obter mais informações sobre grupos de segurança de rede, consulte O que é um grupo de segurança de rede?.

Gateways de rede local

Ao criar uma configuração de gateway VPN no Azure, o gateway de rede local geralmente representa seu local local. No Azure Stack Hub, ele representa qualquer dispositivo VPN remoto que fica fora do Azure Stack Hub. Esse dispositivo pode ser um dispositivo VPN em seu datacenter (ou um datacenter remoto) ou um gateway VPN no Azure.

Você dá ao gateway de rede local um nome, o endereço IP público do dispositivo VPN remoto e especifica os prefixos de endereço que estão no local local. O Azure Stack Hub examina os prefixos de endereço de destino para o tráfego de rede, consulta a configuração que você especificou para seu gateway de rede local e roteia os pacotes de acordo.

Este exemplo do PowerShell cria um novo gateway de rede local:

New-AzLocalNetworkGateway -Name LocalSite -ResourceGroupName testrg `

-Location 'West US' -GatewayIpAddress '198.51.100.101' -AddressPrefix '10.5.51.0/24'

Às vezes, você precisa modificar as configurações do gateway de rede local; por exemplo, quando você adiciona ou modifica o intervalo de endereços ou se o endereço IP do dispositivo VPN é alterado. Para obter mais informações, consulte Modificar configurações de gateway de rede local usando o PowerShell.

Parâmetros de IPsec/IKE

Ao configurar uma conexão VPN no Azure Stack Hub, você deve configurar a conexão em ambas as extremidades. Se você estiver configurando uma conexão VPN entre o Azure Stack Hub e um dispositivo de hardware, como um switch ou roteador que esteja atuando como um gateway VPN, esse dispositivo poderá solicitar configurações adicionais.

Ao contrário do Azure, que dá suporte a várias ofertas como iniciador e respondente, o Azure Stack Hub dá suporte a apenas uma oferta por padrão. Se precisar de utilizar diferentes definições IPSec/IKE para trabalhar com o seu dispositivo VPN, existem mais definições disponíveis para configurar a sua ligação manualmente. Para obter mais informações, consulte Configurar a política IPsec/IKE para conexões VPN site a site.

Importante

Ao usar o túnel S2S, os pacotes são encapsulados com cabeçalhos adicionais, o que aumenta o tamanho geral do pacote. Nesses cenários, você deve fixar TCP MSS em 1350. Ou, se os seus dispositivos VPN não suportarem fixação MSS, pode alternativamente definir a MTU na interface do túnel para 1400 bytes. Para obter mais informações, consulte Ajuste de desempenho TCPIP de rede virutal.

Parâmetros de IKE Fase 1 (Modo Principal)

| Property | valor |

|---|---|

| Versão do IKE | IKEv2 |

| Grupo Diffie-Hellman* | ECP384 |

| Método de autenticação | Chave Pré-partilhada |

| Encriptação & Algoritmos de hash* | AES256, SHA384 |

| Duração de SA (Tempo) | 28 800 segundos |

Parâmetros de IKE Fase 2 (Modo Rápido)

| Property | valor |

|---|---|

| Versão do IKE | IKEv2 |

| Encriptação & Algoritmos de hash (Encriptação) | GCMAES256 |

| Algoritmos de criptografia e hash (autenticação) | GCMAES256 |

| Duração de SA (Tempo) | 27,000 segundos |

| Tempo de vida do SA (kilobytes) | 33,553,408 |

| Sigilo de Encaminhamento Perfeito (PFS)* | ECP384 |

| Deteção de Elemento Inutilizado | Suportado |

* Parâmetro novo ou alterado.