Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Importante

A partir de 1º de maio de 2025, o Azure AD B2C não estará mais disponível para compra para novos clientes. Saiba mais nas nossas Perguntas Frequentes.

Antes de começar, use o seletor Escolha um tipo de política na parte superior desta página para escolher o tipo de política que você está configurando. O Azure Ative Directory B2C oferece dois métodos para definir como os usuários interagem com seus aplicativos: por meio de fluxos de usuário predefinidos ou por meio de políticas personalizadas totalmente configuráveis. As etapas exigidas neste artigo são diferentes para cada método.

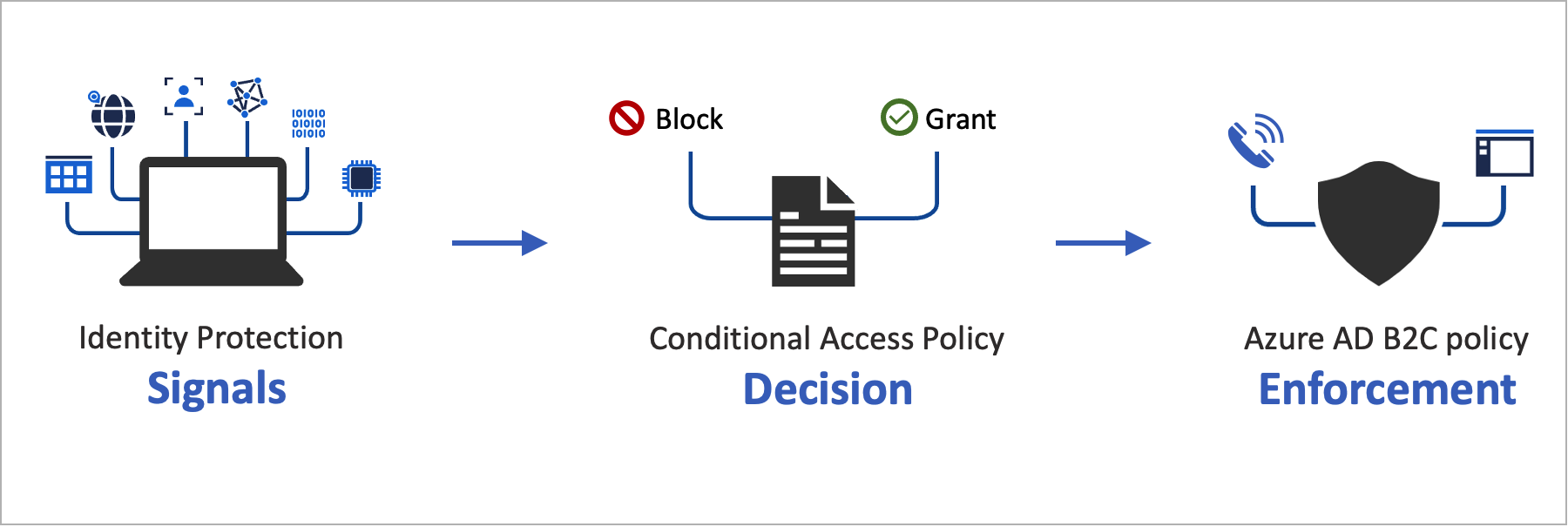

O Acesso Condicional pode ser adicionado aos seus fluxos de usuário do Azure Ative Directory B2C (Azure AD B2C) ou políticas personalizadas para gerenciar entradas arriscadas em seus aplicativos. O Acesso Condicional do Microsoft Entra é a ferramenta usada pelo Azure AD B2C para reunir sinais, tomar decisões e aplicar políticas organizacionais.

Automatizar a avaliação de risco com condições de política significa que entradas arriscadas são identificadas imediatamente e, em seguida, corrigidas ou bloqueadas.

Automatizar a avaliação de risco com condições de política significa que entradas arriscadas são identificadas imediatamente e, em seguida, corrigidas ou bloqueadas.

Visão geral do serviço

O Azure AD B2C avalia cada evento de entrada e garante que todos os requisitos de política sejam atendidos antes de conceder acesso ao usuário. Durante esta fase de Avaliação, o serviço de Acesso Condicional avalia os sinais recolhidos pelas deteções de risco da Proteção de Identidade durante eventos de início de sessão. O resultado desse processo de avaliação é um conjunto de declarações que indica se o login deve ser concedido ou bloqueado. A política do Azure AD B2C usa essas declarações para agir dentro do fluxo de usuário. Um exemplo é bloquear o acesso ou desafiar o usuário com uma correção específica, como a autenticação multifator (MFA). "Bloquear acesso" substitui todas as outras configurações.

O exemplo a seguir mostra um perfil técnico de Acesso Condicional usado para avaliar a ameaça de entrada.

<TechnicalProfile Id="ConditionalAccessEvaluation">

<DisplayName>Conditional Access Provider</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" />

<Metadata>

<Item Key="OperationType">Evaluation</Item>

</Metadata>

...

</TechnicalProfile>

Para garantir que os sinais de Proteção de Identidade sejam avaliados corretamente, você precisa chamar o perfil técnico ConditionalAccessEvaluation para todos os usuários, incluindo contas locais e sociais. Caso contrário, a Proteção de Identidade indica um grau incorreto de risco associado aos usuários.

Na fase de remediação que se segue, o utilizador é desafiado com MFA na fase. Depois de concluído, o Azure AD B2C informa a Proteção de Identidade de que a ameaça de entrada identificada foi corrigida e por qual método. Neste exemplo, o Azure AD B2C sinaliza que o usuário concluiu com êxito o desafio de autenticação multifator. A remediação também pode acontecer através de outros canais. Por exemplo, quando a senha da conta é redefinida, seja pelo administrador ou pelo usuário. Você pode verificar o de estado de risco do usuário no relatório usuários arriscados.

Importante

Para remediar com sucesso o risco ao longo da jornada, certifique-se de que o perfil técnico de Remediação seja chamado após o perfil técnico de Avaliação ser executado. Se Avaliação for invocada sem Remediação , o estado de risco indica Em risco.

Quando a recomendação do perfil técnico Avaliação retorna Block, a chamada para o perfil técnico Avaliação não é necessária. O estado de risco está definido como Em risco.

O exemplo a seguir mostra um perfil técnico de Acesso Condicional usado para remediar a ameaça identificada:

<TechnicalProfile Id="ConditionalAccessRemediation">

<DisplayName>Conditional Access Remediation</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null"/>

<Metadata>

<Item Key="OperationType">Remediation</Item>

</Metadata>

...

</TechnicalProfile>

Componentes da solução

Estes são os componentes que habilitam o Acesso Condicional no Azure AD B2C:

- Fluxo de utilizador ou política personalizada que orienta o utilizador através do processo de início de sessão e registo.

- política de Acesso Condicional que reúne sinais para tomar decisões e aplicar políticas organizacionais. Quando um usuário entra em seu aplicativo por meio de uma política do Azure AD B2C, a política de Acesso Condicional usa sinais de Proteção de ID do Microsoft Entra para identificar entradas arriscadas e apresenta a ação de correção apropriada.

- de aplicativo registrado que direciona os usuários para o fluxo de usuário ou política personalizada apropriada do Azure AD B2C.

- Navegador TOR para simular um início de sessão arriscado.

Limitações e considerações do serviço

Ao usar o Acesso Condicional do Microsoft Entra, considere o seguinte:

- A Proteção de Identidade está disponível para identidades locais e sociais, como Google ou Facebook. Para identidades sociais, você precisa ativar manualmente o Acesso Condicional. A deteção é limitada porque as credenciais da conta social são gerenciadas pelo provedor de identidade externo.

- Nos locatários do Azure AD B2C, apenas um subconjunto de políticas de de Acesso Condicional do Microsoft Entra está disponível.

Pré-requisitos

- Conclua as etapas em Iniciar com políticas personalizadas no Active Directory B2C. Este tutorial orienta você sobre como atualizar arquivos de política personalizados para usar sua configuração de locatário do Azure AD B2C.

- Se você ainda não registrou um aplicativo Web, registre um usando as etapas em registrar um aplicativo Web.

Nível de preços

O Azure AD B2C Premium P2 é necessário para criar políticas de entrada arriscadas, mas agora foi preterido a partir de 1º de maio de 2025. Os locatários Premium P1 podem criar uma política baseada em localização, em aplicação, no usuário ou em grupo.

Preparar o seu inquilino do Azure AD B2C

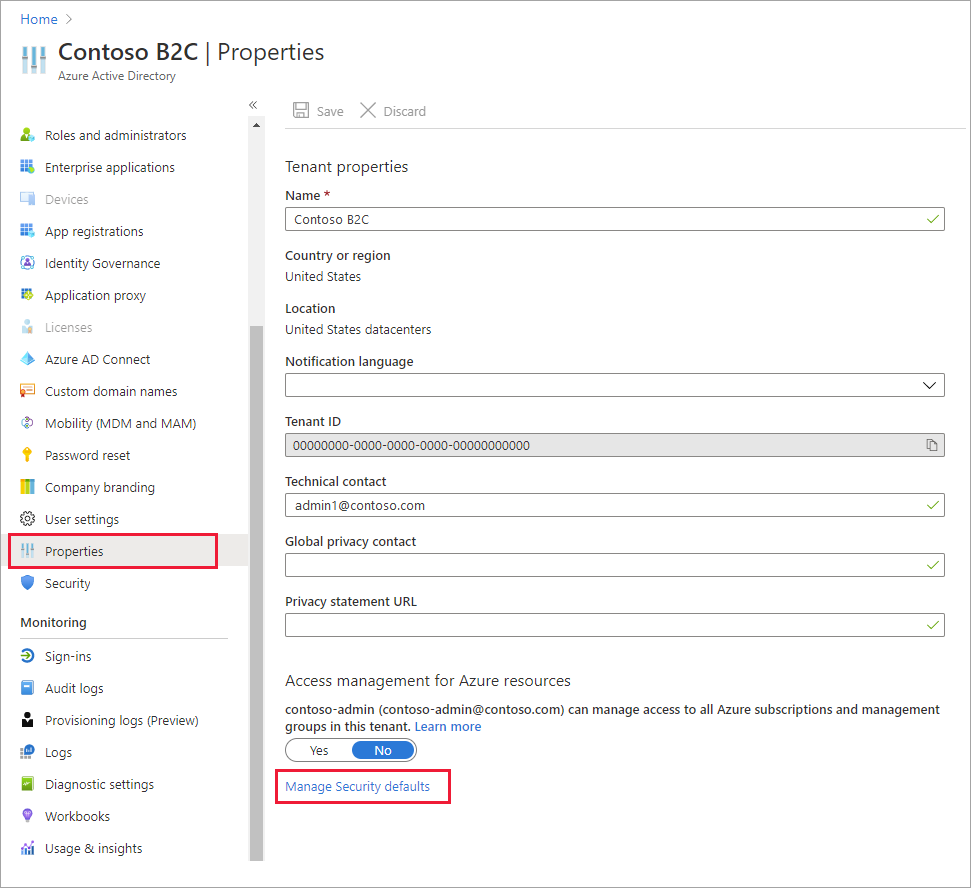

Para adicionar uma política de Acesso Condicional, desative as predefinições de segurança.

Inicie sessão no portal Azure.

Se tiver acesso a vários inquilinos, selecione o ícone Definições no menu superior para mudar para o inquilino do Azure AD B2C no menu Diretórios + subscrições.

Em Serviços do Azure, selecione Microsoft Entra ID. Ou utilize a caixa de pesquisa para encontrar e selecionar Microsoft Entra ID.

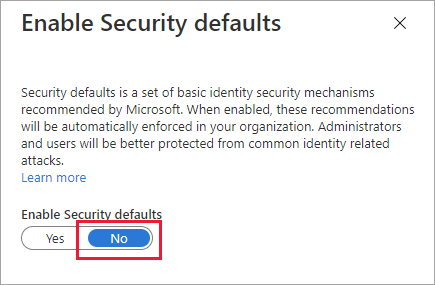

Selecione Propriedadese, em seguida, selecione Gerenciar padrões de segurança.

Em Ativar predefinições de segurança, selecione Não.

Adicionar uma política de Acesso Condicional

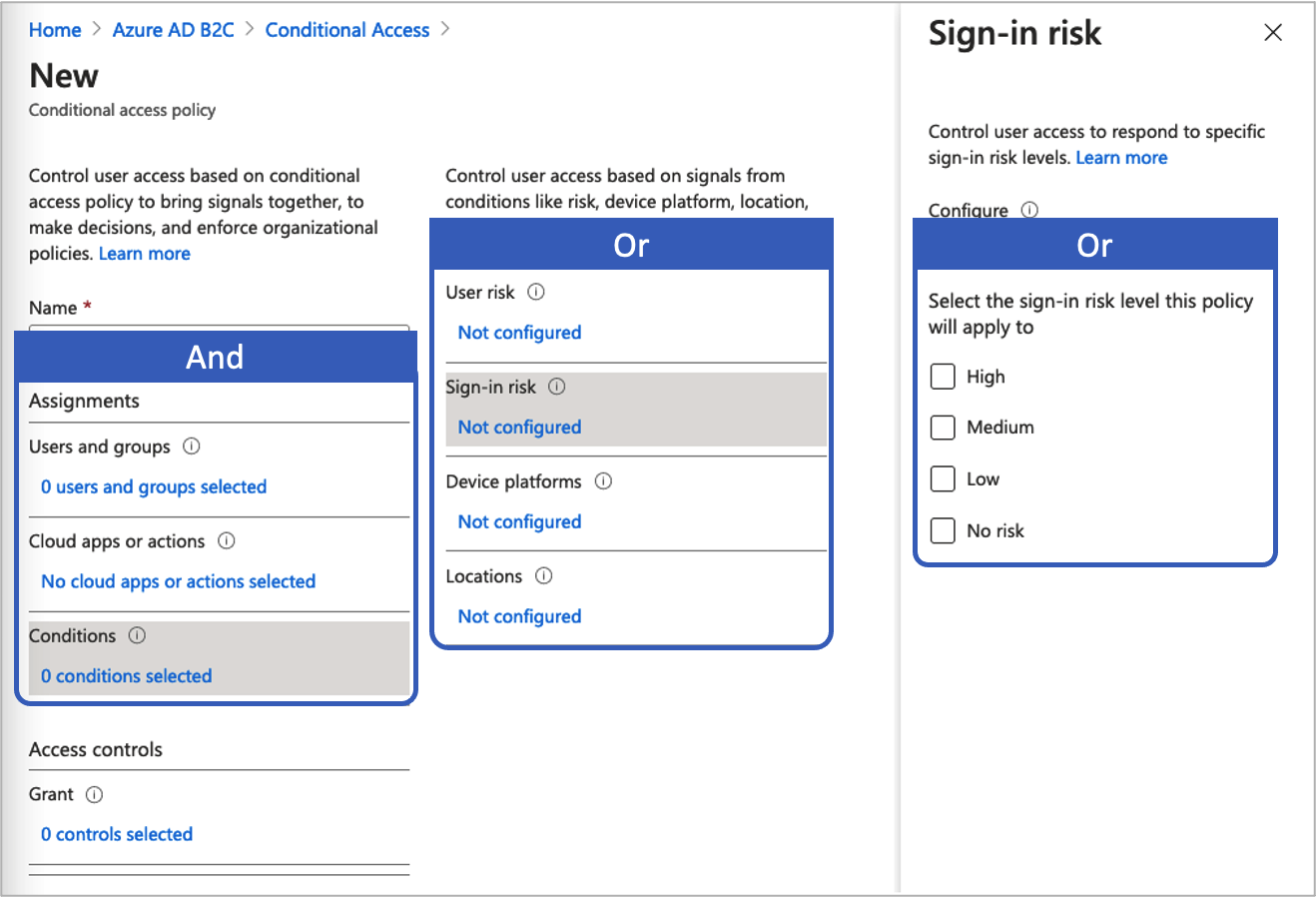

Uma política de Acesso Condicional é uma regra de atribuições e controles de acesso baseada em condições. Uma política de Acesso Condicional reúne sinais para tomar decisões e aplicar políticas organizacionais.

Sugestão

Nesta etapa, você configura a política de acesso condicional. Recomendamos que você use um dos seguintes modelos: Modelo 1: Acesso condicional baseado em risco de entrada, Modelo 2: Acesso condicional baseado em risco do usuárioou Modelo 3: Bloquear locais com acesso condicional. Você pode configurar a política de acesso condicional por meio do portal do Azure ou da API do MS Graph.

O operador lógico entre as atribuições é E. O operador em cada atribuição é Ou.

Para adicionar uma política de Acesso Condicional:

Para adicionar uma política de Acesso Condicional:

No portal do Azure, procure e selecione Azure AD B2C.

Em Segurança, selecione Acesso Condicional. A página Políticas de Acesso Condicional é aberta.

Selecione + Nova Política.

Insira um nome para a política, como Bloquear entrada arriscada.

Em Atribuições, escolha Utilizadores e grupos, e em seguida, selecione uma das seguintes configurações suportadas:

Incluir Licença Observações Todos os utilizadores P1, P2 Esta política afeta todos os seus utilizadores. Para garantir que não se bloqueie, exclua a sua conta administrativa selecionando Excluir, depois selecionando Funções de diretórioe, em seguida, escolhendo Administrador Global na lista. Também pode selecionar Utilizadores e Grupos e, em seguida, selecionar a sua conta na lista Selecionar utilizadores excluídos. Selecione Aplicações ou ações na nuveme, em seguida, Selecionar aplicações. Procure seu aplicativo de terceira parte confiável .

Selecione Condiçõese, em seguida, selecione uma das seguintes condições. Por exemplo, selecione risco de início de sessão e níveis de risco Alto, Médio, e Baixo.

Condição Licença Observações Risco do utilizador Pág. 2 O risco do utilizador representa a probabilidade de uma determinada identidade ou conta ser comprometida. Risco de entrada Pág. 2 O risco de início de sessão representa a probabilidade de uma determinada solicitação de autenticação não ser autorizada pelo proprietário da identidade. Plataformas de dispositivos Não suportado Caracterizado pelo sistema operacional que é executado em um dispositivo. Para obter mais informações, consulte Plataformas de dispositivos. Localizações P1, P2 Os locais nomeados podem incluir as informações de rede IPv4 pública, país ou região, ou áreas desconhecidas que não são mapeadas para países ou regiões específicos. Para obter mais informações, consulte Locais. Em Controlo de Acesso, selecione Conceder. Em seguida, selecione se deseja bloquear ou conceder acesso:

Opção Licença Observações Bloquear acesso P1, P2 Impede o acesso com base nas condições especificadas nesta política de acesso condicional. Conceder acesso com Exigir autenticação multifator P1, P2 Com base nas condições especificadas nesta política de acesso condicional, o usuário precisa passar pela autenticação multifator do Azure AD B2C. Na política Ativar, selecione uma das seguintes opções:

Opção Licença Observações apenas relatório P1, P2 Somente relatório permite que os administradores avaliem o impacto das políticas de Acesso Condicional antes de habilitá-las em seu ambiente. Recomendamos que você verifique a política com esse estado e determine o impacto para os usuários finais sem exigir autenticação multifator ou bloquear usuários. Para obter mais informações, consulte Examinar os resultados do Acesso Condicional no relatório de auditoria Em P1, P2 A política de acesso é avaliada e não imposta. Desligado P1, P2 A política de acesso não está ativada e não tem efeito sobre os usuários. Habilite sua política de Acesso Condicional de teste selecionando Criar.

Modelo 1: Acesso condicional baseado no risco de entrada

A maioria dos utilizadores tem um comportamento normal que pode ser controlado. Quando fugirem a esta norma, pode ser arriscado permitir-lhes iniciar sessão. Você pode querer bloquear esse usuário ou talvez apenas pedir-lhe para executar a autenticação multifator para provar que ele é realmente quem ele diz ser. Um risco de início de sessão representa a probabilidade de uma determinada solicitação de autenticação não ser autorizada pelo proprietário da identidade. Os locatários do Azure AD B2C com licenças P2 podem criar políticas de Acesso Condicional incorporando deteções de risco de entrada do Microsoft Entra ID Protection.

Observe as limitações das deteções de Proteção de Identidade para B2C. Se o risco for detetado, os usuários poderão executar a autenticação multifator para auto-corrigir e fechar o evento de entrada arriscado para evitar ruídos desnecessários para os administradores.

Configure o Acesso Condicional através do portal do Azure ou das APIs do Microsoft Graph para ativar uma política de Acesso Condicional baseada no risco de início de sessão que exija MFA quando o risco de início de sessão for médio ou elevado.

- Em Incluir, selecione Todos os usuários.

- Em Excluir, selecione Usuários e grupos e escolha as contas de acesso de emergência ou de quebra-vidro da sua organização.

- Selecione Concluído.

- Em Aplicações ou ações na nuvem>Incluir, selecione Todas as aplicações na nuvem.

- Em Condições>Risco de início de sessão, defina Configurar como Sim. Em Selecione o nível de risco de início de sessão a que esta política se aplicará

- Selecione Alto e Médio .

- Selecione Concluído.

- Em Controles de acesso>Conceder, selecione Conceder acesso, Requerer autenticação multifatore depois clique em Selecionar.

- Confirme suas configurações e defina Ativar política como Ativado.

- Selecione Criar para criar para habilitar sua política.

Habilitar o modelo 1 com APIs de Acesso Condicional (opcional)

Crie uma política de Acesso Condicional baseada em risco de entrada com APIs do MS Graph. Para obter mais informações, consulte APIs de acesso condicional. O modelo a seguir pode ser usado para criar uma política de Acesso Condicional com o nome de exibição "Modelo 1: Exigir MFA para risco de entrada médio+ " no modo somente relatório.

{

"displayName": "Template 1: Require MFA for medium+ sign-in risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"signInRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

]

}

}

Modelo 2: Acesso condicional baseado no risco do utilizador

A Proteção de Identidade pode calcular o que acredita ser normal para o comportamento de um usuário e usá-lo para basear as decisões em seu risco. O risco do usuário é um cálculo de probabilidade de que uma identidade tenha sido comprometida. Os locatários B2C com licenças P2 podem criar políticas de Acesso Condicional incorporando o risco do usuário. Quando um usuário é detetado como em risco, você pode exigir que ele altere sua senha com segurança para corrigir o risco e obter acesso à sua conta. É altamente recomendável configurar uma política de risco do usuário para exigir uma alteração de senha segura para que os usuários possam se auto-corrigir.

Saiba mais sobre risco do usuário no Identity Protection, levando em consideração as limitações de nas deteções de Proteção de Identidade para B2C.

Configure o Acesso Condicional por meio do portal do Azure ou das APIs do Microsoft Graph para habilitar uma política de Acesso Condicional baseada em risco do usuário que exija autenticação multifator (MFA) e alteração de senha quando o risco do usuário for médio OU alto.

Para configurar o acesso condicional baseado no usuário:

- Inicie sessão no portal Azure.

- Navegue até Azure AD B2C>Security>Conditional Access.

- Selecione Nova política.

- Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes de suas políticas.

- Em Atribuições, selecione Utilizadores e grupos.

- Em Incluir, selecione Todos os usuários.

- Em Excluir, selecione Usuários e grupos e escolha as contas de acesso de emergência ou de quebra-vidro da sua organização.

- Selecione Concluído.

- Em Aplicações ou ações na nuvem>Incluir, selecione Todas as aplicações na nuvem.

- Em Condições>Risco do usuário, defina Configurar como Sim. Em Configure os níveis de risco do usuário necessários para que a política seja imposta

- Selecione Alto e Médio .

- Selecione Concluído.

- Em Controles de acesso>Conceder, selecione Conceder acesso, Exigir alteração de senhae selecione Selecionar. Exigir autenticação multifator também é exigido por padrão.

- Confirme suas configurações e defina Ativar política como Ativado.

- Selecione Criar para criar para habilitar sua política.

Habilitar o modelo 2 com APIs de Acesso Condicional (opcional)

Para criar uma política de Acesso Condicional baseada no risco do utilizador com as APIs de Acesso Condicional, consulte a documentação de APIs de Acesso Condicional.

O modelo a seguir pode ser usado para criar uma política de Acesso Condicional com o nome de exibição "Modelo 2: Exigir alteração segura de senha para risco de usuário médio+ " no modo somente relatório.

{

"displayName": "Template 2: Require secure password change for medium+ user risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"userRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "AND",

"builtInControls": [

"mfa",

"passwordChange"

]

}

}

Modelo 3: Bloquear locais com acesso condicional

Com a condição de localização no Acesso Condicional, pode controlar o acesso às aplicações na cloud com base na localização da rede de um utilizador. Configure o Acesso Condicional por meio do portal do Azure ou das APIs do Microsoft Graph para habilitar uma política de Acesso Condicional bloqueando o acesso a locais específicos. Para obter mais informações, consulte Utilizando a condição de local numa política de Acesso Condicional

Definir localizações

- Inicie sessão no portal Azure.

- Navegue até Azure AD B2C>Segurança>Acesso Condicional>Locais Nomeados.

- Selecione de localização de países ou de localização de intervalos de IP

- Dê um nome à sua localização.

- Forneça os intervalos de IP ou selecione os Países/Regiões para o local que você está especificando. Se escolher Países/Regiões, pode opcionalmente optar por incluir áreas desconhecidas.

- Escolha Guardar.

Para ativar uma política de acesso condicional:

- Inicie sessão no portal Azure.

- Navegue até Azure AD B2C>Security>Conditional Access.

- Selecione Nova política.

- Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes de suas políticas.

- Em Atribuições, selecione Utilizadores e grupos.

- Em Incluir, selecione Todos os usuários.

- Em Excluir, selecione Usuários e grupos e escolha as contas de acesso de emergência ou de quebra-vidro da sua organização.

- Selecione Concluído.

- Em Aplicações ou ações na nuvem>Incluir, selecione Todas as aplicações na nuvem.

- Sob Condições>Localização

- Defina Configurar como Sim.

- Em Incluir, selecione Locais selecionados

- Selecione o local nomeado que você criou.

- Clique e Selecione

- Em Controles de acesso> selecione Bloquear acessoe selecione Selecionar.

- Confirme suas configurações e defina Ativar política como Ativado.

- Selecione Criar para criar para habilitar sua política.

Habilitar o modelo 3 com APIs de Acesso Condicional (opcional)

Para criar uma política de Acesso Condicional baseada na localização com as APIs de Acesso Condicional, consulte a documentação para APIs de Acesso Condicional. Para configurar Locais Nomeados, consulte a documentação de Locais Nomeados.

O modelo a seguir pode ser usado para criar uma política de Acesso Condicional com o nome de exibição "Modelo 3: Bloquear locais não permitidos" no modo somente relatório.

{

"displayName": "Template 3: Block unallowed locations",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

},

"locations": {

"includeLocations": [

"b5c47916-b835-4c77-bd91-807ec08bf2a3"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"block"

]

}

}

Adicionar acesso condicional a um fluxo de usuário

Depois de adicionar a política de Acesso Condicional do Microsoft Entra, habilite o Acesso Condicional em seu fluxo de usuário ou política personalizada. Ao habilitar o Acesso Condicional, você não precisa especificar um nome de política. Várias políticas de Acesso Condicional podem ser aplicadas a um usuário individual a qualquer momento. Neste caso, a política de controle de acesso mais rigorosa tem precedência. Por exemplo, se uma política requer MFA enquanto a outra bloqueia o acesso, o usuário é bloqueado.

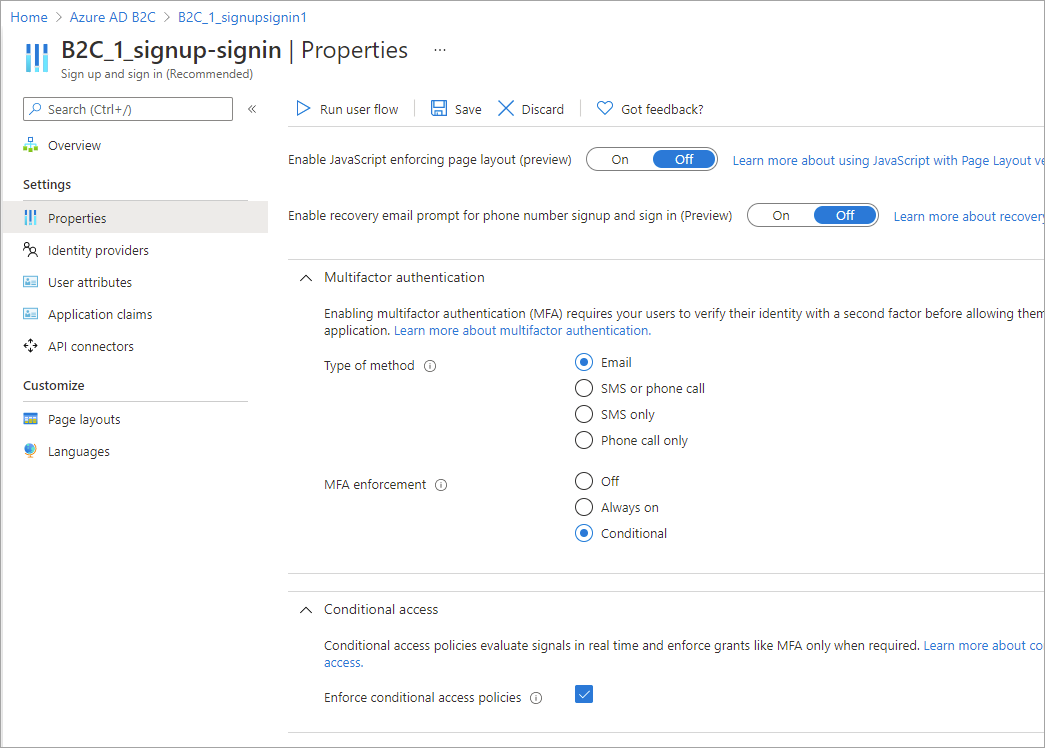

Ativar autenticação multifator (opcional)

Ao adicionar o Acesso Condicional a um fluxo de usuário, considere usar autenticação multifator (MFA). Os usuários podem usar um código único via SMS ou voz, uma senha única via e-mail ou um código de senha única baseada no tempo (TOTP) por meio de um aplicativo autenticador para autenticação multifator. As configurações de MFA são definidas separadamente das configurações de Acesso Condicional. Você pode escolher entre estas opções de MFA:

- Off - MFA nunca é imposta durante o início de sessão e os utilizadores não são solicitados a ativar o MFA durante o registo ou início de sessão.

- Always on - MFA é sempre necessária, independentemente da sua configuração de Acesso Condicional. Durante a inscrição, os usuários são solicitados a se inscrever no MFA. Durante o início de sessão, se os utilizadores ainda não estiverem inscritos no MFA, ser-lhes-á pedido que se inscrevam.

-

condicional - Durante o registo e o início de sessão, os utilizadores são solicitados a inscrever-se no MFA (tanto os novos utilizadores como os utilizadores existentes que não estão inscritos no MFA). Durante o início de sessão, a autenticação multifator é aplicada apenas quando isso é requerido por uma avaliação ativa de uma política de Acesso Condicional.

- Se o resultado for um desafio de MFA sem risco, a MFA é aplicada. Se o usuário ainda não estiver inscrito no MFA, ele será solicitado a se inscrever.

- Se o resultado for um desafio de MFA devido ao risco e, e o usuário não tiver inscrição no MFA, o login será bloqueado.

Observação

Com a disponibilidade geral do Acesso Condicional no Azure AD B2C, os usuários agora são solicitados a se inscrever em um método MFA durante a inscrição. Todos os fluxos de usuário de inscrição criados antes da disponibilidade geral não refletirão automaticamente esse novo comportamento, mas você pode incluir o comportamento criando novos fluxos de usuário.

Para habilitar o Acesso Condicional para um fluxo de usuário, verifique se a versão oferece suporte ao Acesso Condicional. Essas versões de fluxo de usuário são rotuladas Recommended.

- Inicie sessão no portal Azure.

- Se tiver acesso a vários inquilinos, selecione o ícone Definições no menu superior para mudar para o inquilino do Azure AD B2C no menu Diretórios + subscrições.

- Em de serviços do Azure , selecione Azure AD B2C. Ou use a caixa de pesquisa para localizar e selecionar Azure AD B2C.

- Em Políticas, selecione Fluxos de utilizadores. Em seguida, selecione o fluxo do usuário.

- Selecione Propriedades e verifique se o fluxo do usuário oferece suporte ao Acesso Condicional procurando a configuração rotulada Acesso Condicional.

- Na secção de autenticação multifatorial , selecione o tipo de método desejadoe, em seguida, na imposição de MFA , selecione condicional.

- Na seção de acesso condicional, marque a caixa de seleção Impor políticas de acesso condicional.

- Selecione Guardar.

Adicionar acesso condicional à sua política

- Obtenha o exemplo de uma política de acesso condicional em GitHub.

- Em cada arquivo, substitua a cadeia de caracteres

yourtenantpelo nome do locatário do Azure AD B2C. Por exemplo, se o nome do seu cliente B2C for contosob2c, todas as instâncias deyourtenant.onmicrosoft.comtornar-se-ãocontosob2c.onmicrosoft.com. - Carregue os ficheiros de política.

Configurar atributo diferente do número de telefone a ser usado para MFA

Na política de Acesso Condicional acima, o método de transformação de declaração DoesClaimExist verifica se uma declaração contém um valor, por exemplo, se a declaração strongAuthenticationPhoneNumber contém um número de telefone.

A transformação das reivindicações não se limita à reivindicação strongAuthenticationPhoneNumber. Dependendo do cenário, podes usar qualquer outra reivindicação. No trecho XML a seguir, a declaração strongAuthenticationEmailAddress é verificada. A reivindicação escolhida deve ter um valor válido, caso contrário, a reivindicação IsMfaRegistered será definida como False. Quando definida como False, a avaliação da política de Acesso Condicional retorna um tipo de concessão Block, impedindo que o usuário conclua o fluxo do usuário.

<ClaimsTransformation Id="IsMfaRegisteredCT" TransformationMethod="DoesClaimExist">

<InputClaims>

<InputClaim ClaimTypeReferenceId="strongAuthenticationEmailAddress" TransformationClaimType="inputClaim" />

</InputClaims>

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="IsMfaRegistered" TransformationClaimType="outputClaim" />

</OutputClaims>

</ClaimsTransformation>

Testar sua política personalizada

- Selecione a política

B2C_1A_signup_signin_with_caouB2C_1A_signup_signin_with_ca_whatifpara abrir a sua página de visão geral. Em seguida, selecione Executar fluxo de usuário. Em Application, selecione webapp1. O URL de resposta deve mostrarhttps://jwt.ms. - Copie a URL em Executar endpoint de fluxo do usuário.

- Para simular um início de sessão arriscado, abra o do Navegador Tor e utilize o URL copiado no passo anterior para iniciar sessão na aplicação registada.

- Introduza as informações solicitadas na página de início de sessão e, em seguida, tente iniciar sessão. O token é devolvido ao

https://jwt.mse deve ser exibido para você. No jwt.ms token decodificado, você verá que o login foi bloqueado.

Teste seu fluxo de usuários

- Selecione o fluxo de usuário que você criou para abrir sua página de visão geral e, em seguida, selecione Executar fluxo de usuário. Em Application, selecione webapp1. O URL de resposta deve mostrar

https://jwt.ms. - Copie a URL em Executar endpoint de fluxo do usuário.

- Para simular um início de sessão arriscado, abra o do Navegador Tor e utilize o URL copiado no passo anterior para iniciar sessão na aplicação registada.

- Introduza as informações solicitadas na página de início de sessão e, em seguida, tente iniciar sessão. O token é devolvido ao

https://jwt.mse deve ser exibido para você. No jwt.ms token decodificado, você verá que o login foi bloqueado.

Rever os resultados do Acesso Condicional no relatório de auditoria

Para rever o resultado de um evento de Acesso Condicional:

- Inicie sessão no portal Azure.

- Se tiver acesso a vários inquilinos, selecione o ícone Definições no menu superior para mudar para o inquilino do Azure AD B2C no menu Diretórios + subscrições.

- Em de serviços do Azure , selecione Azure AD B2C. Ou use a caixa de pesquisa para localizar e selecionar Azure AD B2C.

- Em Atividades, selecione Logs de auditoria.

- Filtre o log de auditoria definindo a Categoria como B2C e o Tipo de Recurso de Atividade como IdentityProtection. Em seguida, selecione Aplicar.

- Revise a atividade de auditoria até os últimos sete dias. Incluem-se os seguintes tipos de atividades:

- Avaliar políticas de acesso condicional: Esta entrada de log de auditoria indica que uma avaliação de Acesso Condicional foi executada durante uma autenticação.

- Remediardo usuário: Esta entrada indica que a concessão ou os requisitos de uma política de Acesso Condicional foram atendidos pelo usuário final e essa atividade foi relatada ao mecanismo de risco para mitigar (reduzir o risco de) o usuário.

- Selecione uma Avaliar política de acesso condicional entrada de log na lista para abrir a página Detalhes da atividade: do log de auditoria, que mostra os identificadores do log de auditoria, juntamente com essas informações na seção Detalhes Adicionais:

- ConditionalAccessResult: A subvenção exigida pela avaliação condicional da política.

- AppliedPolicies: Uma lista de todas as políticas de Acesso Condicional onde as condições foram atendidas e as políticas estão ATIVADAS.

- ReportingPolicies: Uma lista das políticas de Acesso Condicional que foram definidas para o modo somente relatório e onde as condições foram atendidas.

Conteúdo relacionado

Personalizar a interface do usuário em um fluxo de usuário do Azure AD B2C