Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Importante

A partir de 1º de maio de 2025, o Azure AD B2C não estará mais disponível para compra para novos clientes. Saiba mais nas nossas Perguntas Frequentes.

Antes de começar, use o seletor Escolha um tipo de política na parte superior desta página para escolher o tipo de política que você está configurando. O Azure Ative Directory B2C oferece dois métodos para definir como os usuários interagem com seus aplicativos: por meio de fluxos de usuário predefinidos ou por meio de políticas personalizadas totalmente configuráveis. As etapas exigidas neste artigo são diferentes para cada método.

Ao configurar o início de sessão para a sua aplicação utilizando o Azure Ative Directory B2C (Azure AD B2C), pode pré-preencher o nome de início de sessão ou iniciar sessão diretamente num fornecedor de identidade social específico, como o Facebook, o LinkedIn ou uma conta Microsoft.

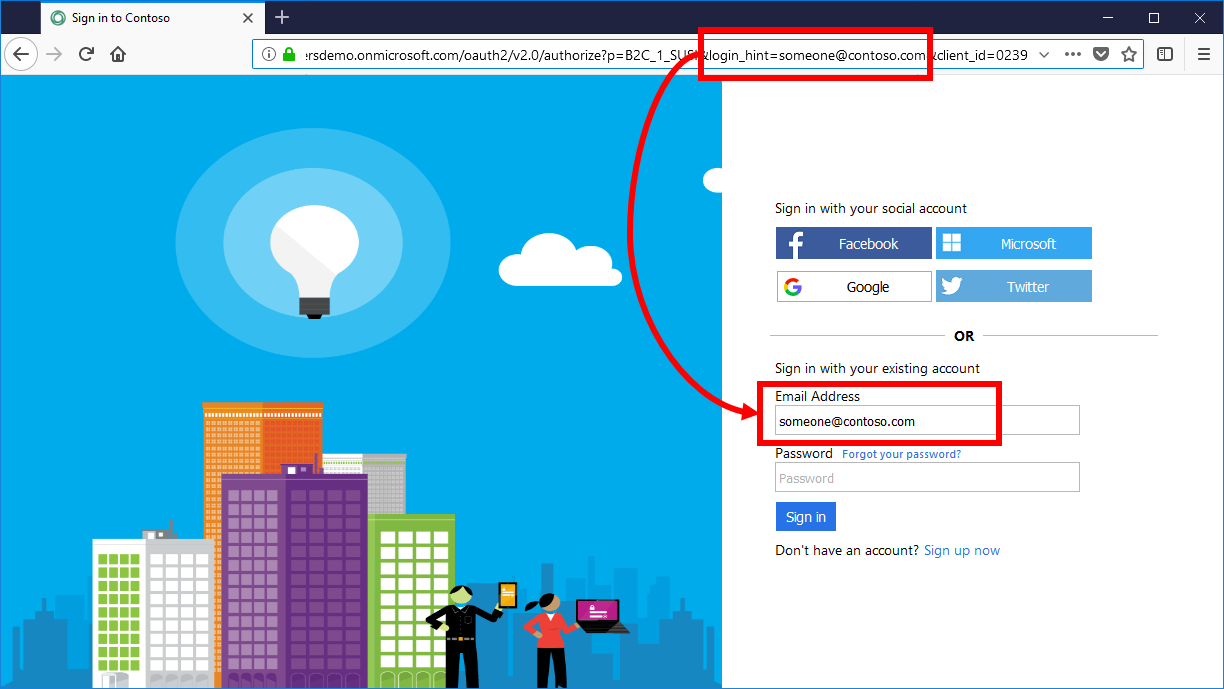

Pré-preencher automaticamente o nome de utilizador

Durante um processo de início de sessão, uma aplicação de parte confiável pode destinar-se a um utilizador ou nome de domínio específico. Ao focar num utilizador, uma aplicação pode especificar, na solicitação de autorização, o login_hint parâmetro de consulta com o nome de início de sessão do utilizador. O Azure AD B2C preenche automaticamente o nome de entrada, enquanto o usuário só precisa fornecer a senha.

O usuário pode alterar o valor na caixa de texto de entrada.

Para suportar o parâmetro de sugestão de início de sessão, substitua o SelfAsserted-LocalAccountSignin-Email perfil técnico.

<InputClaims> Na seção , defina o DefaultValue da declaração signInName como {OIDC:LoginHint}. A {OIDC:LoginHint} variável contém o valor do login_hint parâmetro. O Azure AD B2C lê o valor da declaração signInName e preenche previamente a caixa de texto signInName.

<ClaimsProvider>

<DisplayName>Local Account</DisplayName>

<TechnicalProfiles>

<TechnicalProfile Id="SelfAsserted-LocalAccountSignin-Email">

<InputClaims>

<!-- Add the login hint value to the sign-in names claim type -->

<InputClaim ClaimTypeReferenceId="signInName" DefaultValue="{OIDC:LoginHint}" />

</InputClaims>

</TechnicalProfile>

</TechnicalProfiles>

</ClaimsProvider>

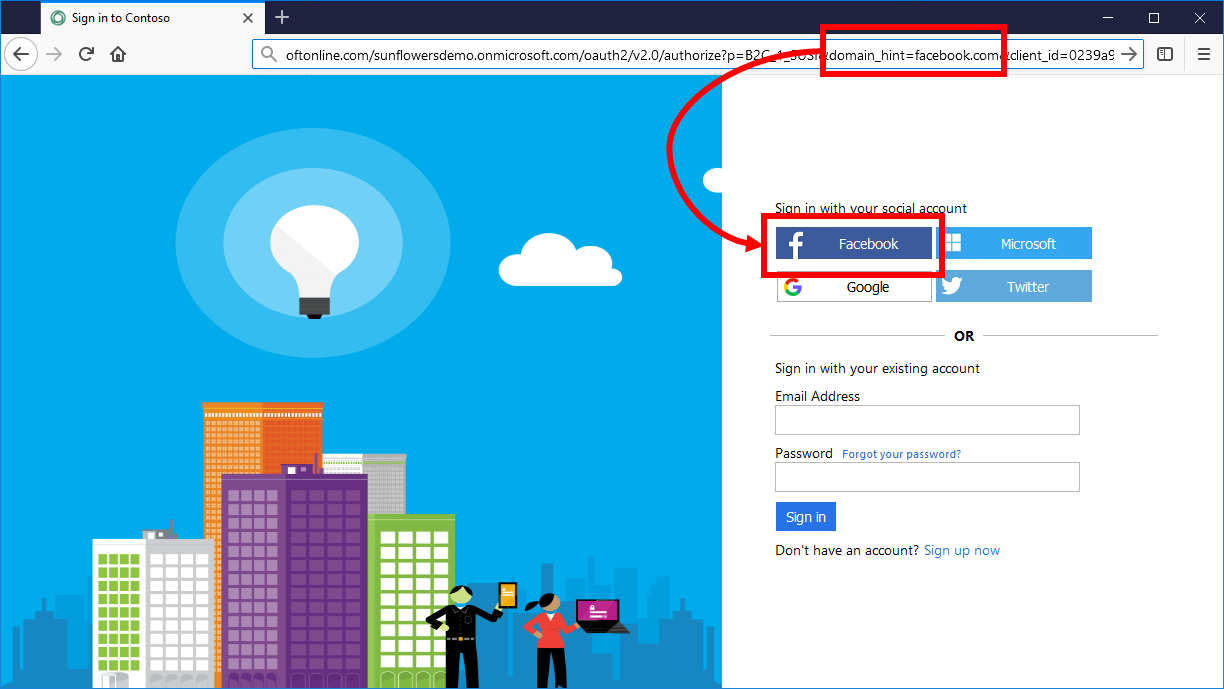

Redirecionar o login para um provedor social

Se você configurou a jornada de entrada para seu aplicativo para incluir contas sociais, como Facebook, LinkedIn ou Google, você pode especificar o domain_hint parâmetro. Este parâmetro de consulta fornece uma dica para o Azure AD B2C sobre o provedor de identidade social que deve ser usado para entrar. Por exemplo, se o aplicativo especificar domain_hint=facebook.com, o login vai diretamente para a página de login do Facebook.

O parâmetro de cadeia de caracteres de consulta de dica de domínio pode ser definido como um dos seguintes domínios:

- amazon.com

- facebook.com

- github.com

- google.com

- linkedin.com

- microsoft.com

- qq.com

- wechat.com

- weibo.com

- x.com

- Para Generic OpenID Connect, consulte Dica de domínio.

Para dar suporte ao parâmetro de dica de domínio, pode-se configurar o nome de domínio usando o <Domain>domain name</Domain> elemento XML de qualquer <ClaimsProvider>.

<ClaimsProvider>

<!-- Add the domain hint value to the claims provider -->

<Domain>facebook.com</Domain>

<DisplayName>Facebook</DisplayName>

<TechnicalProfiles>

...