Configurar o Asignio com o Azure Active Directory B2C para autenticação multifator

Saiba como integrar a autenticação Microsoft Entra ID (Azure AD B2C) com o Asignio. Com esta integração, forneça experiência de autenticação multifator e biométrica sem palavra-passe e sem palavra-passe aos clientes. O Asignio utiliza a Assinatura Asignio patenteada e a verificação facial em direto para a autenticação do utilizador. A assinatura biométrica alterável ajuda a reduzir palavras-passe, fraude, phishing e reutilização de credenciais através da autenticação omnicanal.

Antes de começar

Escolha um seletor de tipo de política para indicar a configuração do tipo de política. Azure AD B2C tem dois métodos para definir a forma como os utilizadores interagem com as suas aplicações:

- Fluxos de utilizador predefinidos

- Políticas personalizadas configuráveis

Os passos neste artigo diferem para cada método.

Saiba mais:

- Descrição geral dos fluxos de utilizadores e das políticas personalizadas

- Azure AD descrição geral da política personalizada B2C

Pré-requisitos

Uma subscrição do Azure.

Se não tiver ativado, obtenha uma conta gratuita do Azure

Um inquilino B2C Azure AD ligado à subscrição do Azure

Veja Tutorial: Criar um inquilino do Azure Active Directory B2C

Um ID de Cliente asignio e Um Segredo do Cliente emitidos pelo Asignio.

Estes tokens são obtidos ao registar as suas aplicações móveis ou Web com o Asignio.

Para políticas personalizadas

Tutorial Completo: Criar fluxos de utilizador e políticas personalizadas no Azure AD B2C

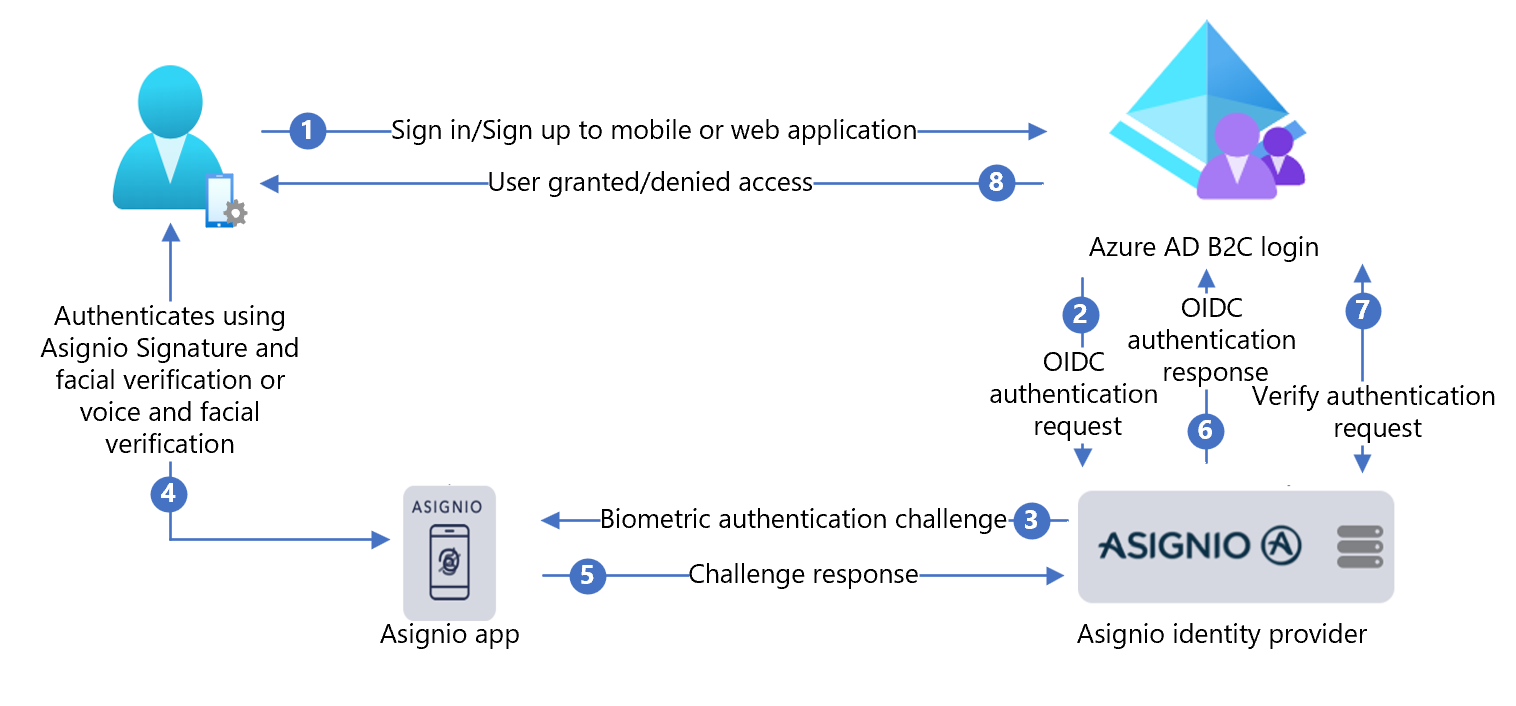

Descrição do cenário

Esta integração inclui os seguintes componentes:

- Azure AD B2C – servidor de autorização que verifica as credenciais do utilizador

- Aplicações Web ou móveis – para proteger com a MFA do Asignio

- Aplicação Web Asignio – coleção biométrica de assinatura no dispositivo tátil do utilizador

O diagrama seguinte ilustra a implementação.

- O utilizador abre Azure AD página de início de sessão B2C na respetiva aplicação móvel ou Web e, em seguida, inicia sessão ou inscreve-se.

- Azure AD B2C redireciona o utilizador para o Asignio com um pedido openID Connect (OIDC).

- O utilizador é redirecionado para a aplicação Web Asignio para iniciar sessão biométrica. Se o utilizador não tiver registado a respetiva Assinatura asignio, pode utilizar um SMS One-Time-Password (OTP) para autenticar. Após a autenticação, o utilizador recebe uma ligação de registo para criar a respetiva Assinatura Asignio.

- O utilizador autentica-se com Asignio Signature e verificação facial, ou verificação de voz e facial.

- A resposta ao desafio vai para Asignio.

- Asignio devolve a resposta OIDC ao Azure AD início de sessão B2C.

- Azure AD B2C envia um pedido de verificação de autenticação para o Asignio para confirmar a receção dos dados de autenticação.

- É concedido ou negado acesso ao utilizador à aplicação.

Configurar uma aplicação com o Asignio

Configurar uma aplicação com o Asignio é com o site de Administração de Parceiros do Asignio.

- Aceda a asignio.com página Administração de Parceiros do Asignio para pedir acesso à sua organização.

- Com as credenciais, inicie sessão na Administração de Parceiros do Asignio.

- Crie um registo para o Azure AD aplicação B2C com o seu inquilino Azure AD B2C. Quando utiliza Azure AD B2C com o Asignio, Azure AD B2C gere aplicações ligadas. As aplicações asignio representam aplicações no portal do Azure.

- No site Administração de Parceiros do Asignio, gere um ID de Cliente e Um Segredo do Cliente.

- Anote e armazene o ID de Cliente e o Segredo do Cliente. Irá utilizá-los mais tarde. O Asignio não armazena Segredos do Cliente.

- Introduza o URI de redirecionamento no seu site ao qual o utilizador é devolvido após a autenticação. Utilize o seguinte padrão de URI.

[https://<your-b2c-domain>.b2clogin.com/<your-b2c-domain>.onmicrosoft.com/oauth2/authresp].

- Carregar um logótipo da empresa. Aparece na autenticação Asignio quando os utilizadores iniciam sessão.

Registar uma aplicação Web no Azure AD B2C

Registe aplicações num inquilino que gere e, em seguida, podem interagir com Azure AD B2C.

Saiba mais: Tipos de aplicações que podem ser utilizados no Active Directory B2C

Neste tutorial, está a registar , uma aplicação https://jwt.msWeb da Microsoft com conteúdos de tokens descodificados que não saem do browser.

Registar uma aplicação Web e ativar a concessão implícita de tokens de ID

Tutorial Completo: Registar uma aplicação Web no Azure Active Directory B2C

Configurar o Asignio como um fornecedor de identidade no Azure AD B2C

Para obter as seguintes instruções, utilize o inquilino Microsoft Entra com a subscrição do Azure.

- Inicie sessão no portal do Azure como Administrador Global do inquilino do Azure AD B2C.

- Na barra de ferramentas portal do Azure, selecione Diretórios + subscrições.

- Definições do portal | Diretórios + subscrições, na lista Nome do diretório, localize o seu diretório Microsoft Entra.

- Selecione Mudar.

- No canto superior esquerdo do portal do Azure, selecione Todos os serviços.

- Procure e selecione Azure AD B2C.

- No portal do Azure, procure e selecione Azure AD B2C.

- No menu esquerdo, selecione Fornecedores de identidade.

- Selecione Novo Fornecedor de Ligação OpenID.

- Selecione Fornecedor de identidade tipo>OpenID Connect.

- Em Nome, introduza o início de sessão do Asignio ou um nome que escolher.

- Para o URL de Metadados, introduza

https://authorization.asignio.com/.well-known/openid-configuration. - Para o ID de Cliente, introduza o ID de Cliente que gerou.

- Para Segredo do Cliente, introduza o Segredo do Cliente que gerou.

- Em Âmbito, utilize o perfil de e-mail openid.

- Para Tipo de resposta, utilize código.

- Para o Modo de resposta, utilize a consulta.

- Para sugestão de domínio, utilize

https://asignio.com. - Selecione OK.

- Selecione Mapear as afirmações deste fornecedor de identidade.

- Para O ID de Utilizador, utilize o sub.

- Para Nome a Apresentar, utilize o nome.

- Para Nome Especificado, utilize given_name.

- Para Apelido, utilize family_name.

- Para Email, utilize o e-mail.

- Selecione Guardar.

SCriar uma política de fluxo de utilizador

- Na sua Azure AD inquilino B2C, em Políticas, selecione Fluxos de utilizador.

- Selecione Novo fluxo de utilizador.

- Selecione Inscrever-se e inicie sessão no tipo de fluxo de utilizador.

- Selecione Versão Recomendada.

- Selecione Criar.

- Introduza um nome de fluxo de utilizador, como

AsignioSignupSignin. - Em Fornecedores de identidade, para Contas Locais, selecione Nenhuma. Esta ação desativa a autenticação por e-mail e palavra-passe.

- Para Fornecedores de identidade personalizados, selecione o fornecedor de Identidade Asignio criado.

- Selecione Criar.

Testar o fluxo de utilizador

- No seu Azure AD inquilino B2C, selecione Fluxos de utilizador.

- Selecione o fluxo de utilizador criado.

- Em Aplicação, selecione a aplicação Web que registou. O URL de Resposta é

https://jwt.ms. - Selecione Executar fluxo de utilizador.

- O browser é redirecionado para a página de início de sessão do Asignio.

- É apresentado um ecrã de início de sessão.

- Na parte inferior, selecione Autenticação asignio .

Se tiver uma Assinatura asignio, conclua o pedido de autenticação. Caso contrário, forneça o número de telefone do dispositivo para autenticar através de SMS OTP. Utilize a ligação para registar a Sua Assinatura de Asignio.

- O browser é redirecionado para

https://jwt.ms. Os conteúdos do token devolvidos pelo Azure AD B2C são apresentados.

Criar chave de política do Asignio

- Armazene o Segredo do Cliente gerado no inquilino Azure AD B2C.

- Inicie sessão no portal do Azure.

- Na barra de ferramentas do portal, selecione Diretórios + subscrições.

- Definições do portal | Diretórios + subscrições, na lista Nome do diretório, localize a sua Azure AD diretório B2C.

- Selecione Mudar.

- No canto superior esquerdo do portal do Azure, selecione Todos os serviços.

- Procure e selecione Azure AD B2C.

- Na página Descrição geral, selecione Identity Experience Framework.

- Selecione Chaves de Política.

- Selecione Adicionar.

- Para Opções, selecione Manual.

- Introduza uma chave de política Nome para a chave de política. O prefixo

B2C_1A_é anexado ao nome da chave. - Em Segredo, introduza o Segredo do Cliente que anotou.

- Para Utilização de chaves, selecione Assinatura.

- Selecione Criar.

Configurar o Asignio como um fornecedor de Identidade

Dica

Antes de começar, certifique-se de que o Azure AD política B2C está configurado. Caso contrário, siga as instruções no pacote De arranque da política personalizada.

Para que os utilizadores iniciem sessão com o Asignio, defina o Asignio como um fornecedor de afirmações com o qual Azure AD B2C comunica através de um ponto final. O ponto final fornece afirmações Azure AD B2C utiliza para verificar a autenticação do utilizador com o ID digital no dispositivo.

Adicionar o Asignio como um fornecedor de afirmações

Obtenha os pacotes de iniciação de políticas personalizadas a partir do GitHub e, em seguida, atualize os ficheiros XML no pacote inicial LocalAccounts com o seu nome de inquilino Azure AD B2C:

Transfira o zip active-directory-b2c-custom-policy-starterpack ou clone o repositório:

git clone https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpackNos ficheiros no diretório LocalAccounts, substitua a cadeia

yourtenantpelo Azure AD nome do inquilino B2C.Abra a TrustFrameworkExtensions.xmlLocalAccounts/ .

Localize o elemento ClaimsProviders . Se não existir uma, adicione-a no elemento raiz ,

TrustFrameworkPolicy.Adicione um novo ClaimsProvider semelhante ao exemplo seguinte:

<ClaimsProvider> <Domain>contoso.com</Domain> <DisplayName>Asignio</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="Asignio-Oauth2"> <DisplayName>Asignio</DisplayName> <Description>Login with your Asignio account</Description> <Protocol Name="OAuth2" /> <Metadata> <Item Key="ProviderName">authorization.asignio.com</Item> <Item Key="authorization_endpoint">https://authorization.asignio.com/authorize</Item> <Item Key="AccessTokenEndpoint">https://authorization.asignio.com/token</Item> <Item Key="ClaimsEndpoint">https://authorization.asignio.com/userinfo</Item> <Item Key="ClaimsEndpointAccessTokenName">access_token</Item> <Item Key="BearerTokenTransmissionMethod">AuthorizationHeader</Item> <Item Key="HttpBinding">POST</Item> <Item Key="scope">openid profile email</Item> <Item Key="UsePolicyInRedirectUri">0</Item> <!-- Update the Client ID below to the Asignio Application ID --> <Item Key="client_id">00000000-0000-0000-0000-000000000000</Item> <Item Key="IncludeClaimResolvingInClaimsHandling">true</Item> <!-- trying to add additional claim--> <!--Insert b2c-extensions-app application ID here, for example: 11111111-1111-1111-1111-111111111111--> <Item Key="11111111-1111-1111-1111-111111111111"></Item> <!--Insert b2c-extensions-app application ObjectId here, for example: 22222222-2222-2222-2222-222222222222--> <Item Key="22222222-2222-2222-2222-222222222222"></Item> <!-- The key below allows you to specify each of the Azure AD tenants that can be used to sign in. Update the GUIDs below for each tenant. --> <!--<Item Key="ValidTokenIssuerPrefixes">https://login.microsoftonline.com/11111111-1111-1111-1111-111111111111</Item>--> <!-- The commented key below specifies that users from any tenant can sign-in. Uncomment if you would like anyone with an Azure AD account to be able to sign in. --> <Item Key="ValidTokenIssuerPrefixes">https://login.microsoftonline.com/</Item> </Metadata> <CryptographicKeys> <Key Id="client_secret" StorageReferenceId="B2C_1A_AsignioSecret" /> </CryptographicKeys> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="tenantId" PartnerClaimType="tid" AlwaysUseDefaultValue="true" DefaultValue="{Policy:TenantObjectId}" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" DefaultValue="https://authorization.asignio.com" /> <OutputClaim ClaimTypeReferenceId="identityProviderAccessToken" PartnerClaimType="{oauth2:access_token}" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="given_name" /> <OutputClaim ClaimTypeReferenceId="surName" PartnerClaimType="family_name" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="name" /> <OutputClaim ClaimTypeReferenceId="email" PartnerClaimType="email" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> <OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Defina client_id com o ID da Aplicação Asignio que anotou.

Atualize client_secret secção com a chave de política que criou. Por exemplo,

B2C_1A_AsignioSecret:<Key Id="client_secret" StorageReferenceId="B2C_1A_AsignioSecret" />Guarde as alterações.

Adicionar um percurso de utilizador

O fornecedor de identidade não está nas páginas de início de sessão.

- Se tiver um percurso de utilizador personalizado, continue para Configurar a política de entidade confiadora, caso contrário, copie um percurso de utilizador de modelo:

- A partir do pacote de arranque, abra o TrustFrameworkBase.xmlLocalAccounts/ .

- Localize e copie o conteúdo do elemento UserJourney que inclui

Id=SignUpOrSignIn. - Abra a TrustFrameworkExtensions.xmlLocalAccounts/ .

- Localize o elemento UserJourneys . Se não existir uma, adicione uma.

- Cole o conteúdo do elemento UserJourney como um subordinado do elemento UserJourneys.]

- Mude o nome do ID de percurso do utilizador. Por exemplo,

Id=AsignioSUSI.

Saiba mais: Percursos de utilizador

Adicionar o fornecedor de identidade a um percurso de utilizador

Adicione o novo fornecedor de identidade ao percurso do utilizador.

- Localize o elemento do passo de orquestração que inclui

Type=CombinedSignInAndSignUpouType=ClaimsProviderSelectionno percurso do utilizador. Normalmente é o primeiro passo de orquestração. O elemento ClaimsProviderSelections tem uma lista de fornecedores de identidade com a qual os utilizadores iniciam sessão. A ordem dos elementos controla a ordem dos botões de início de sessão. - Adicione um elemento ClaimsProviderSelection XML.

- Defina o valor de TargetClaimsExchangeId como um nome amigável.

- Adicione um elemento ClaimsExchange .

- Defina o ID para o valor do ID de troca de afirmações de destino.

- Atualize o valor de TechnicalProfileReferenceId para o ID do perfil técnico que criou.

O XML seguinte demonstra a orquestração de percursos de utilizador com o fornecedor de identidade.

<UserJourney Id="AsignioSUSI">

<OrchestrationSteps>

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

<ClaimsProviderSelection TargetClaimsExchangeId="AsignioExchange" />

<ClaimsProviderSelection ValidationClaimsExchangeId="LocalAccountSigninEmailExchange" />

</ClaimsProviderSelections>

<ClaimsExchanges>

<ClaimsExchange Id="LocalAccountSigninEmailExchange" TechnicalProfileReferenceId="SelfAsserted-LocalAccountSignin-Email" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- Check if the user has selected to sign in using one of the social providers -->

<OrchestrationStep Order="2" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AsignioExchange" TechnicalProfileReferenceId="Asignio-Oauth2" />

<ClaimsExchange Id="SignUpWithLogonEmailExchange" TechnicalProfileReferenceId="LocalAccountSignUpWithLogonEmail" />

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="3" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimEquals" ExecuteActionsIf="true">

<Value>authenticationSource</Value>

<Value>localAccountAuthentication</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadUsingAlternativeSecurityId" TechnicalProfileReferenceId="AAD-UserReadUsingAlternativeSecurityId-NoError" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- Show self-asserted page only if the directory does not have the user account already (i.e. we do not have an objectId). This can only happen when authentication happened using a social IDP. If local account was created or authentication done using ESTS in step 2, then an user account must exist in the directory by this time. -->

<OrchestrationStep Order="4" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="SelfAsserted-Social" TechnicalProfileReferenceId="SelfAsserted-Social" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- This step reads any user attributes that we may not have received when authenticating using ESTS so they can be sent in the token. -->

<OrchestrationStep Order="5" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimEquals" ExecuteActionsIf="true">

<Value>authenticationSource</Value>

<Value>socialIdpAuthentication</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadWithObjectId" TechnicalProfileReferenceId="AAD-UserReadUsingObjectId" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- The previous step (SelfAsserted-Social) could have been skipped if there were no attributes to collect from the user. So, in that case, create the user in the directory if one does not already exist (verified using objectId which would be set from the last step if account was created in the directory. -->

<OrchestrationStep Order="6" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserWrite" TechnicalProfileReferenceId="AAD-UserWriteUsingAlternativeSecurityId" />

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="7" Type="SendClaims" CpimIssuerTechnicalProfileReferenceId="JwtIssuer" />

</OrchestrationSteps>

<ClientDefinition ReferenceId="DefaultWeb" />

</UserJourney>

Configurar a política da entidade confiadora

A política de entidade confiadora, por exemplo SignUpSignIn.xml, especifica o percurso do utilizador Azure AD B2C é executado.

- Na entidade confiadora, localize o elemento DefaultUserJourney .

- Atualize o ReferenceId para corresponder ao ID de percurso do utilizador, no qual adicionou o fornecedor de identidade.

No exemplo seguinte, para o percurso do AsignioSUSI utilizador, o ReferenceId está definido como AsignioSUSI:

<RelyingParty>

<DefaultUserJourney ReferenceId="AsignioSUSI" />

<TechnicalProfile Id="PolicyProfile">

<DisplayName>PolicyProfile</DisplayName>

<Protocol Name="OpenIdConnect" />

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="displayName" />

<OutputClaim ClaimTypeReferenceId="givenName" />

<OutputClaim ClaimTypeReferenceId="surname" />

<OutputClaim ClaimTypeReferenceId="email" />

<OutputClaim ClaimTypeReferenceId="objectId" PartnerClaimType="sub"/>

<OutputClaim ClaimTypeReferenceId="identityProvider" />

<OutputClaim ClaimTypeReferenceId="tenantId" AlwaysUseDefaultValue="true" DefaultValue="{Policy:TenantObjectId}" />

<OutputClaim ClaimTypeReferenceId="correlationId" DefaultValue="{Context:CorrelationId}" />

</OutputClaims>

<SubjectNamingInfo ClaimType="sub" />

</TechnicalProfile>

</RelyingParty>

Carregar a política personalizada

- Inicie sessão no portal do Azure.

- Na barra de ferramentas do portal, selecione Diretórios + subscrições.

- Definições do portal | Diretórios + subscrições, na lista Nome do diretório, localize a sua Azure AD diretório B2C.

- Selecione Mudar.

- No portal do Azure, procure e selecione Azure AD B2C.

- Em Políticas, selecione Identity Experience Framework.

- Selecione Carregar Política Personalizada.

- Carregue os dois ficheiros de política que alterou pela seguinte ordem:

- Política de extensão, por exemplo

TrustFrameworkExtensions.xml - Política de entidade confiadora, como

SignUpOrSignin.xml

Testar a sua política personalizada

- No seu Azure AD inquilino B2C e, em Políticas, selecione Identity Experience Framework.

- Em Políticas personalizadas, selecione AsignioSUSI.

- Em Aplicação, selecione a aplicação Web que registou. O URL de Resposta é

https://jwt.ms. - Selecione Executar agora.

- O browser é redirecionado para a página de início de sessão do Asignio.

- É apresentado um ecrã de início de sessão.

- Na parte inferior, selecione Autenticação asignio .

Se tiver uma Assinatura Asignio, ser-lhe-á pedido que se autentique com a sua Assinatura Asignio. Caso contrário, forneça o número de telefone do dispositivo para autenticar através de SMS OTP. Utilize a ligação para registar a sua Assinatura Asignio.

- O browser é redirecionado para

https://jwt.ms. Os conteúdos do token devolvidos pelo Azure AD B2C são apresentados.

Passos seguintes

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários