Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Importante

A partir de 1º de maio de 2025, o Azure AD B2C não estará mais disponível para compra para novos clientes. Saiba mais nas nossas Perguntas Frequentes.

Neste tutorial, saiba como integrar o Azure Ative Directory B2C (Azure AD B2C) com o Datawiza Access Proxy (DAP), que permite o logon único (SSO) e o controle de acesso granular, ajudando o Azure AD B2C a proteger aplicativos herdados locais. Com essa solução, as empresas podem fazer a transição do legado para o Azure AD B2C sem reescrever aplicativos.

Pré-requisitos

Para começar, você precisará:

- Uma subscrição do Microsoft Entra

- Se não tiver uma, pode obter uma conta gratuita do Azure

- Um locatário do Azure AD B2C vinculado à sua assinatura do Azure

-

O Docker, uma plataforma aberta para desenvolvimento, envio e execução de aplicativos, é necessário para executar o DAB

- Os seus aplicativos podem ser executados em plataformas como máquinas virtuais e hardware físico.

- Um aplicativo local para fazer a transição de um sistema de identidade herdado para o Azure AD B2C

- Neste tutorial, o DAB é implantado no mesmo servidor que o aplicativo

- A aplicação é executada no localhost: 3001 e o DAP proxy o tráfego para as aplicações através do localhost: 9772

- O tráfego do aplicativo atinge o DAB primeiro e, em seguida, é intermediado por proxy para o aplicativo

Descrição do cenário

A integração Datawiza inclui os seguintes componentes:

-

Azure AD B2C: O servidor de autorização para verificar as credenciais do usuário

- Usuários autenticados acessam aplicativos locais usando uma conta local armazenada no diretório do Azure AD B2C

- Datawiza Access Proxy (DAP): O serviço que passa identidade para aplicativos por meio de cabeçalhos HTTP

- Datawiza Cloud Management Console (DCMC): Um console de gerenciamento para DAB. DCMC UI e APIs RESTful ajudam a gerenciar configurações de DAB e políticas de controle de acesso

O diagrama de arquitetura a seguir mostra a implementação.

- O usuário solicita acesso a um aplicativo local. O DAB faz o proxy da solicitação para o aplicativo.

- O DAP verifica o estado de autenticação do usuário. Sem token de sessão ou um token inválido, o usuário vai para o Azure AD B2C para autenticação.

- O Azure AD B2C envia a requisição do utilizador para o endpoint especificado durante o registo do DAP no tenant do Azure AD B2C.

- O DAP avalia políticas de acesso e calcula valores de atributo em cabeçalhos HTTP encaminhados para o aplicativo. O DAP pode chamar o provedor de identidade (IdP) para recuperar informações e definir os valores de cabeçalho. O DAP define os valores de cabeçalho e envia a solicitação para o aplicativo.

- O usuário é autenticado com acesso ao aplicativo.

A bordo com Datawiza

Para integrar seu aplicativo local herdado ao Azure AD B2C, contate a Datawiza.

Configurar seu locatário do Azure AD B2C

Vá para docs.datawiza.com para:

Saiba como registrar seu aplicativo Web em um locatário do Azure AD B2C e configurar um fluxo de usuário de inscrição e entrada. Para obter mais informações, consulte Azure AD B2C.

Configure um fluxo de usuário no portal do Azure.

Observação

Ao configurar o DAB no DCM, você precisa do nome do locatário, do nome do fluxo de usuário, da ID do cliente e do segredo do cliente.

Criar um aplicativo no DCMC

No DCMC, crie um aplicativo e gere um par de chaves de

PROVISIONING_KEYePROVISIONING_SECRETpara este aplicativo. Consulte Datawiza Cloud Management Console.Configure o IdP com o Azure AD B2C. Consulte Parte I: Configuração do Azure AD B2C.

Executar DAB com uma aplicação baseada em cabeçalho

Você pode usar o Docker ou o Kubernetes para executar o DAP. Use a imagem do Docker para que os usuários criem um aplicativo baseado em cabeçalho de exemplo.

Saiba mais: Para configurar a integração de DAP e SSO, consulte Implantar o proxy de acesso Datawiza com seu aplicativo

Uma imagem docker-compose.yml file de exemplo do docker é fornecida. Entre no registro de contêiner para baixar imagens DAP e o aplicativo baseado em cabeçalho.

Implante o Datawiza Access Proxy com seu aplicativo.

version: '3' services: datawiza-access-broker: image: registry.gitlab.com/datawiza/access-broker container_name: datawiza-access-broker restart: always ports: - "9772:9772" environment: PROVISIONING_KEY: ############################# PROVISIONING_SECRET: ############################# header-based-app: image: registry.gitlab.com/datawiza/header-based-app container_name: ab-demo-header-app restart: always environment: CONNECTOR: B2C ports: - "3001:3001"O aplicativo baseado em cabeçalho tem o SSO habilitado com o Azure AD B2C.

Abra um navegador e digite

http://localhost:9772/.É apresentada uma página de início de sessão do Azure AD B2C.

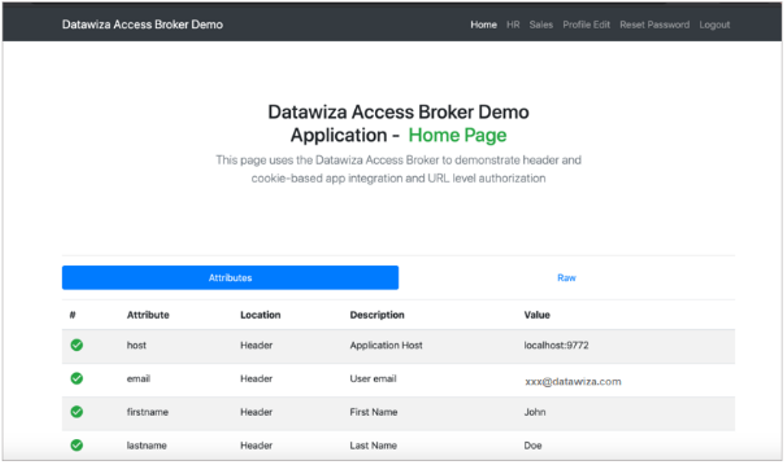

Passar atributos de usuário para o aplicativo baseado em cabeçalho

O DAB obtém atributos de usuário do IdP e os passa para o aplicativo com cabeçalho ou cookie. Depois de configurar os atributos do usuário, o sinal de verificação verde aparece para os atributos do usuário.

Saiba mais: Passe atributos do usuário , como endereço de e-mail, nome e sobrenome, para o aplicativo baseado em cabeçalho.

Testar o fluxo

- Navegue até a URL do aplicativo local.

- O DAP redireciona para a página que você configurou no fluxo de usuário.

- Selecione o IdP da lista.

- No prompt, insira suas credenciais. Se necessário, inclua um token de autenticação multifator do Microsoft Entra.

- Você será redirecionado para o Azure AD B2C, que encaminha a solicitação do aplicativo para o URI de redirecionamento do DAP.

- O DAB avalia políticas, calcula cabeçalhos e envia o usuário para o aplicativo upstream.

- O aplicativo solicitado é exibido.