Tutorial: Configurar o Experian com o Azure Active Directory B2C

Neste tutorial, saiba como integrar o Azure Active Directory B2C (Azure AD B2C) com o Experian CrossCore, um serviço que verifica a identificação do utilizador. Faz uma análise de risco com base nas informações fornecidas pelo utilizador durante a inscrição. O CrossCore permite ou não que os utilizadores iniciem sessão.

Saiba mais sobre soluções, serviços, etc. experianos .

Neste tutorial, pode utilizar os seguintes atributos na análise de risco CrossCore:

- Endereço IP

- Nome Próprio

- Segundo Nome

- Apelido

- Rua

- City

- Distrito

- Código Postal

- País ou Região

- Número de Telefone

Pré-requisitos

Para começar, precisará de:

- Uma subscrição Microsoft Entra

- Se não tiver uma, pode obter uma conta gratuita do Azure

- Um inquilino Azure AD B2C associado à sua subscrição do Azure

Descrição do cenário

A integração do Experian inclui os seguintes componentes:

- Azure AD B2C: o servidor de autorização que verifica as credenciais do utilizador, também conhecido como o fornecedor de identidade (IdP)

- Experian CrossCore: o serviço recebe entradas do utilizador e verifica a respetiva identidade

- API REST personalizada: esta ação implementa a integração entre Azure AD B2C e CrossCore

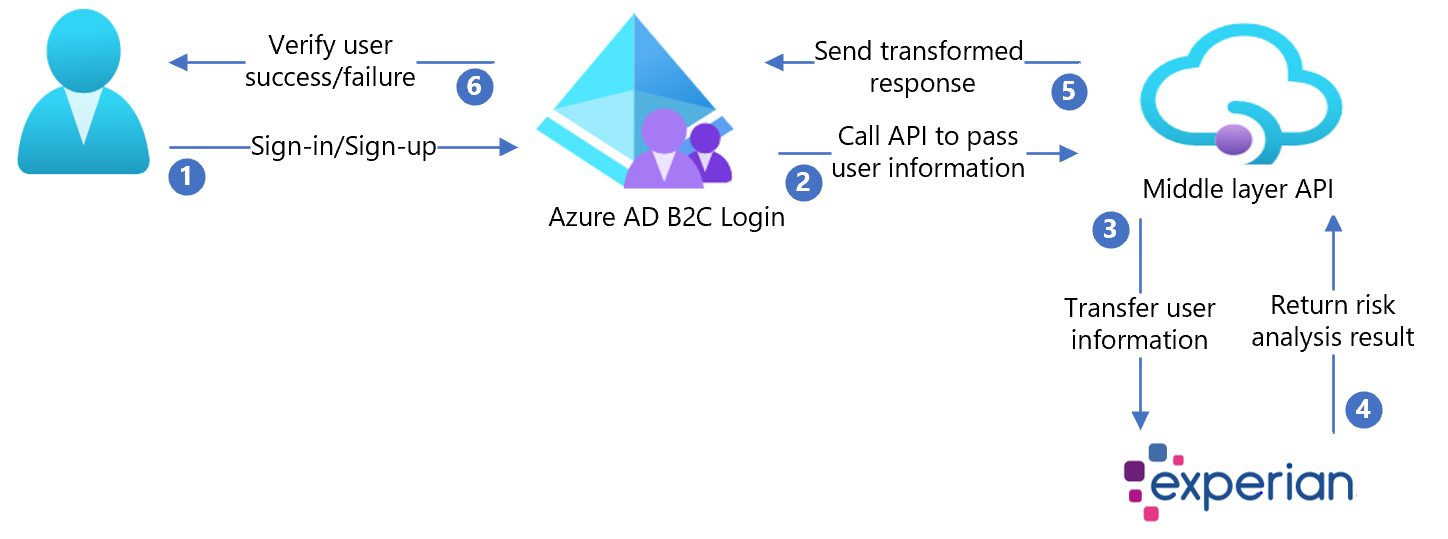

O diagrama de arquitetura seguinte mostra a implementação.

- O utilizador chega à página de início de sessão, cria uma nova conta e introduz informações. Azure AD B2C recolhe atributos de utilizador.

- Azure AD B2C chama a API de camada média e transmite os atributos do utilizador.

- A API de camada média recolhe atributos de utilizador e transforma-os num formato preparado para CrossCore Experian. Em seguida, envia-o para o Experian CrossCore.

- O Experian consome as informações que validam a identificação do utilizador com base na análise de riscos. Em seguida, devolve o resultado à API de camada média.

- A API de camada média processa as informações e envia informações relevantes num formato JSON para Azure AD B2C.

- Azure AD B2C recebe informações da API de camada média. Com uma falha, é apresentada uma mensagem de erro. Com êxito, o utilizador é autenticado e escrito no diretório.

Integrar com o Experian

- Crie uma conta Experian. Para começar, aceda a Experian e desloque-se para a parte inferior do formulário de contacto.

- Quando uma conta é criada, recebe informações sobre a configuração da API. As secções seguintes continuam o processo.

Configurar Azure AD B2C com o Experian

Implementar a API

- Implementar a integração de parceiros num serviço do Azure: aceda a /CrossCoreIntegrationApi.sln.

- Publique o código a partir do Visual Studio.

Nota

Utilize o URL do serviço implementado para configurar Microsoft Entra ID com as definições necessárias.

Implementar o certificado de cliente

A chamada à API Experian está protegida por um certificado de cliente, fornecido pelo Experian.

- Siga as instruções em Certificado de cliente privado.

- Carregue o certificado para o serviço Aplicação Azure AD.

A política de exemplo tem dois passos:

- Carregue o certificado.

- Defina a

WEBSITE_LOAD_ROOT_CERTIFICATESchave com o thumbprint do certificado.

Configurar a API

As definições da aplicação podem ser configuradas no Serviço de aplicações no Azure. Utilize este método para configurar as definições sem as verificar num repositório.

Forneça as seguintes definições de aplicação à API REST:

| Definições da aplicação | Origem | Notas |

|---|---|---|

| CrossCoreConfig:TenantId | Configuração da conta Experian | N/D |

| CrossCoreConfig:OrgCode | Configuração da conta Experian | N/D |

| CrossCore:ApiEndpoint | Configuração da conta Experian | N/D |

| CrossCore:ClientReference | Configuração da conta Experian | N/D |

| CrossCore:ModelCode | Configuração da conta Experian | N/D |

| CrossCore:OrgCode | Configuração da conta Experian | N/D |

| CrossCore:SignatureKey | Configuração da conta Experian | N/D |

| CrossCore:TenantId | Configuração da conta Experian | N/D |

| CrossCore:CertificateThumbprint | Certificado experiano | N/D |

| BasicAuth:ApiUsername | Definir um nome de utilizador para a API | Utilizado na configuração do ExtId |

| BasicAuth:ApiPassword | Definir uma palavra-passe para a API | Utilizado na configuração do ExtId |

Criar chaves de política de API

Veja Pacote de introdução de políticas personalizadas para criar duas chaves de política, uma para cada uma para:

- Nome de utilizador da API

- Palavra-passe de API que definiu para autenticação básica HTTP

Nota

Mais tarde, precisará das chaves para configurar as políticas.

Substituir os valores de configuração

Nas políticas personalizadas de integração de parceiros, localize os seguintes marcadores de posição e substitua pelos valores correspondentes da sua instância

| Marcador de posição | Substituir por valor | Exemplo |

|---|---|---|

| {your_tenant_name} | Nome abreviado do inquilino | "yourtenant" de yourtenant.onmicrosoft.com |

| {your_trustframeworkbase_policy} | Azure AD nome B2C da política TrustFrameworkBase | B2C_1A_experian_TrustFrameworkBase |

| {your_tenant_IdentityExperienceFramework_appid} | ID da aplicação IdentityExperienceFramework configurada no inquilino do Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_ ProxyIdentityExperienceFramework_appid} | ID da aplicação ProxyIdentityExperienceFramework configurada no inquilino do Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_appid} | ID da aplicação de armazenamento do inquilino | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_app_objectid} | ID do Objeto da sua aplicação de armazenamento de inquilinos | 01234567-89ab-cdef-0123-456789abcdef |

| {your_api_username_key_name} | Nome de chave de nome de utilizador, feito em Criar chaves de política de API | B2C_1A_RestApiUsername |

| {your_api_password_key_name} | Nome da chave de palavra-passe, feito em Criar chaves de política da API | B2C_1A_RestApiPassword |

| {your_app_service_URL} | URL do serviço de aplicações que configurou | https://yourapp.azurewebsites.net |

Configurar a política Azure AD B2C

Veja Pacote de iniciação de políticas personalizadas para obter instruções para configurar o inquilino do Azure AD B2C e configurar políticas.

Nota

Esta política de exemplo baseia-se no starterpack de política personalizada do Active Directory B2C/LocalAccounts.

Dica

Recomendamos que os clientes adicionem notificação de consentimento na página de coleção de atributos. Notifique os utilizadores de que as informações vão para serviços de terceiros para verificação de identidade.

Testar o fluxo de utilizador

- Abra o Azure AD inquilino B2C e, em Políticas, selecione Fluxos de utilizador.

- Selecione o Fluxo de Utilizador criado anteriormente.

- Selecione Executar fluxo de utilizador.

- Aplicação: a aplicação registada (por exemplo, JWT).

- URL de resposta: URL de redirecionamento.

- Selecione Executar fluxo de utilizador.

- Conclua o fluxo de inscrição e crie uma conta.

- Termine a sessão.

- Fluxo de início de sessão completo.

- Selecionar continuar

- É apresentado o puzzle CrossCore.

Passos seguintes

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários