Migrar aplicações com a autenticação baseada em cabeçalhos para o Azure Active Directory B2C com o proxy de aplicações do Grit

Neste tutorial de exemplo, saiba como migrar uma aplicação legada com a autenticação baseada em cabeçalhos para o Azure Active Directory B2C (Azure AD B2C) com o proxy de aplicações do Grit.

As vantagens de utilizar o proxy de aplicações do Grit são as seguintes:

Sem alteração do código da aplicação e implementação fácil, o que resulta num ROI mais rápido

Permite que os utilizadores utilizem experiências de autenticação modernas, como autenticação multifator, biometria e sem palavra-passe, o que resulta numa segurança melhorada.

Poupanças significativas no custo da licença da solução de autenticação legada

Pré-requisitos

Para começar, precisará de:

Licença para o proxy de aplicações do Grit. Contacte o suporte do Grit para obter detalhes da licença. Para este tutorial, não precisa de uma licença.

Uma subscrição do Azure. Se não tiver uma, obtenha uma conta gratuita.

Um Azure AD inquilino B2C associado à sua subscrição do Azure.

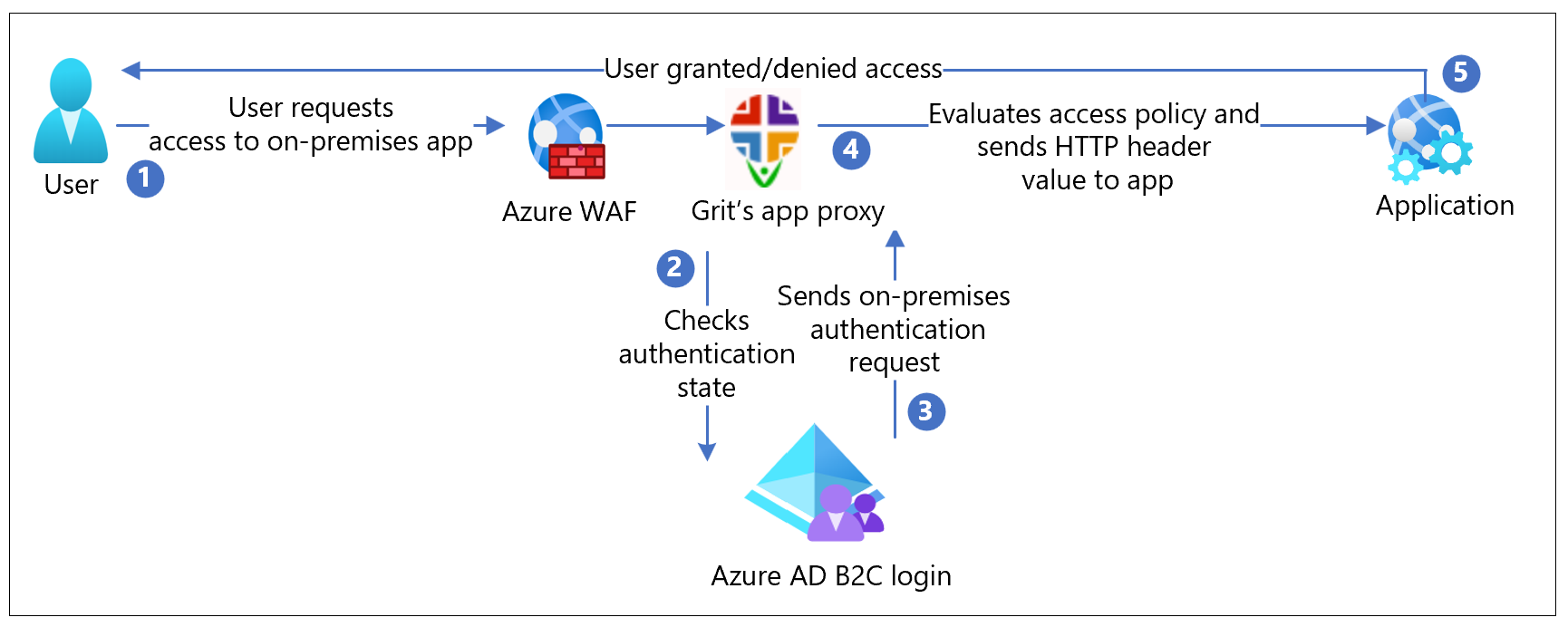

Descrição do cenário

A integração do Grit inclui os seguintes componentes:

Azure AD B2C: o servidor de autorização para verificar as credenciais de utilizador – os utilizadores autenticados acedem às aplicações no local com uma conta local armazenada no diretório Azure AD B2C.

Proxy da aplicação Grit: o serviço que transmite a identidade às aplicações através de cabeçalhos HTTP.

Aplicação Web: a aplicação legada à qual o utilizador pede acesso.

O diagrama de arquitetura seguinte mostra a implementação.

O utilizador pede acesso a uma aplicação no local.

O proxy da aplicação Grit recebe o pedido através do Azure Firewall de Aplicações Web (WAF) e envia-o para a aplicação.

O proxy da aplicação Grit verifica o estado de autenticação do utilizador. Sem token de sessão ou token inválido, o utilizador acede a Azure AD B2C para autenticação.

Azure AD B2C envia o pedido do utilizador para o ponto final especificado durante o registo do proxy da aplicação Grit no inquilino do Azure AD B2C.

O proxy da aplicação Grit avalia as políticas de acesso e calcula os valores dos atributos em cabeçalhos HTTP reencaminhados para a aplicação. O proxy da aplicação Grit define os valores do cabeçalho e envia o pedido para a aplicação.

O utilizador é autenticado com acesso concedido/negado à aplicação.

Integrar com o proxy da aplicação Grit

Contacte o suporte do Grit para obter detalhes para ser integrado.

Configurar a solução de proxy de aplicações do Grit com o Azure AD B2C

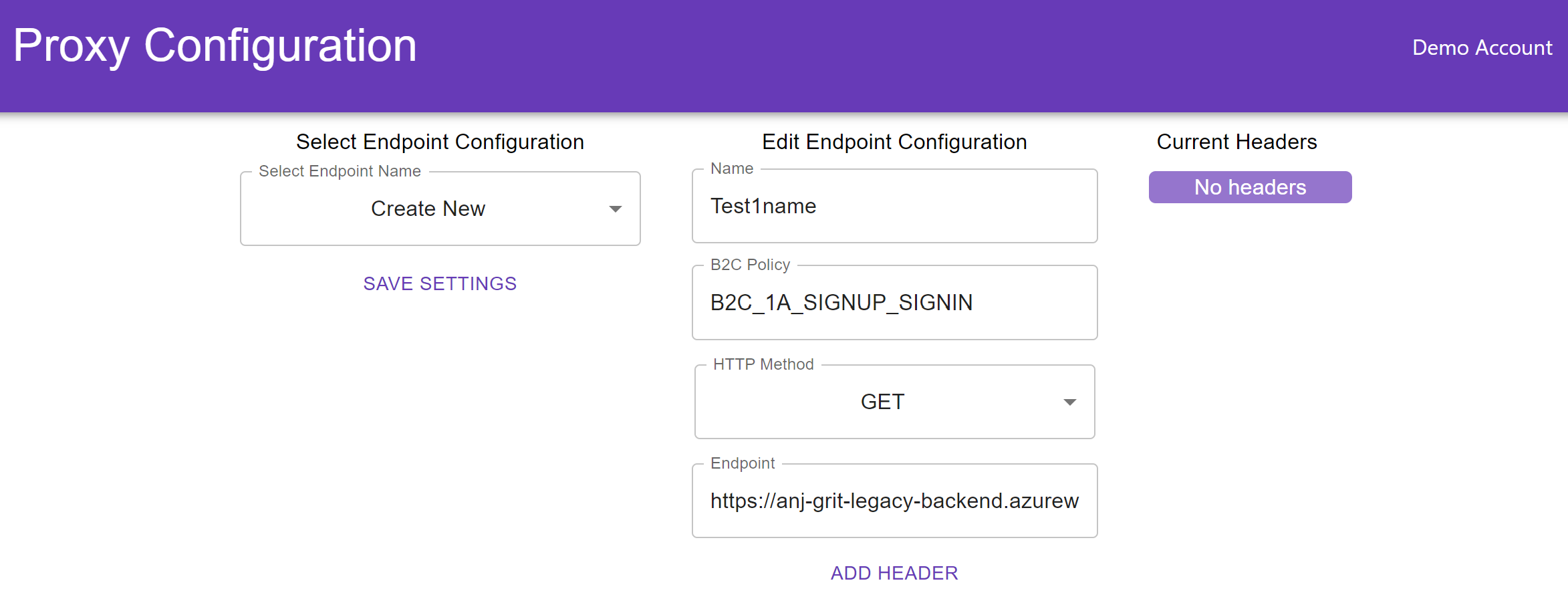

Neste tutorial, o Grit já tem uma aplicação de back-end e uma política Azure AD B2C. Este tutorial será sobre a configuração do proxy para aceder à aplicação de back-end.

Pode utilizar a UX para configurar cada página da aplicação de back-end para segurança. Pode configurar o tipo de autenticação necessário para cada página e os valores de cabeçalho necessários.

Se os utilizadores precisarem de ter permissão para determinadas páginas com base na associação a grupos ou noutros critérios, é processada pelo percurso do utilizador de autenticação.

Navegue para https://proxyeditor.z13.web.core.windows.net/.

Assim que a lista pendente for apresentada, selecione a lista pendente e selecione Criar Novo.

Introduza um nome para a página que contenha apenas letras e números.

Introduza B2C_1A_SIGNUP_SIGNIN na caixa Política B2C.

Selecione GET no método HTTP.

Introduza "https://anj-grit-legacy-backend.azurewebsites.net/Home/Page" no campo de ponto final e esse será o ponto final da sua aplicação legada.

Nota

Esta demonstração está disponível publicamente, os valores que introduzir estarão visíveis para o público. Não configure uma aplicação segura com esta demonstração.

Selecione ADICIONAR CABEÇALHO.

Introduza x-iss no campo de cabeçalho de destino para configurar o cabeçalho HTTP válido que tem de ser enviado para a aplicação.

Introduza given_name no campo Valor que é o nome de uma afirmação na política B2C. O valor da afirmação será transmitido para o cabeçalho.

Selecione Token como a origem.

Selecione GUARDAR DEFINIÇÕES.

Selecione a ligação no pop-up. Irá levá-lo a uma página de início de sessão. Selecione a ligação de inscrição e introduza as informações necessárias. Depois de concluir o processo de inscrição, será redirecionado para a aplicação legada. A aplicação apresenta o nome que indicou no campo Nome dado durante a inscrição.

Testar o fluxo

Navegue para o URL da aplicação no local.

O proxy da aplicação Grit redireciona para a página que configurou no fluxo de utilizador. Na lista, selecione o IdP.

Na linha de comandos, introduza as suas credenciais. Se necessário, inclua um token de autenticação multifator Microsoft Entra.

É redirecionado para Azure AD B2C, que reencaminha o pedido de aplicação para o URI de redirecionamento do proxy de aplicações do Grit.

O proxy de aplicações do Grit avalia as políticas, calcula os cabeçalhos e envia o utilizador para a aplicação a montante.

É apresentada a aplicação pedida.

Recursos adicionais

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários