Tutorial: Configurar o Keyless com o Azure Active Directory B2C

Saiba como configurar o Azure Active Directory B2C (Azure AD B2C) com a solução sem palavra-passe Sem chave sift. Com Azure AD B2C como um fornecedor de identidade (IdP), integre o Keyless com aplicações de cliente para fornecer autenticação sem palavra-passe. O Keyless Zero-Knowledge Biometric (ZKB) é uma autenticação multifator sem palavra-passe que ajuda a eliminar fraudes, phishing e reutilização de credenciais, ao mesmo tempo que melhora a experiência do cliente e protege a privacidade.

Aceda a keyless.io para saber mais:

- Sift Keyless

- Como o Keyless utiliza provas de conhecimento zero para proteger os seus dados biométricos

Pré-requisitos

Para começar, terá de:

- Uma subscrição do Azure

- Se não tiver uma, obtenha uma conta gratuita do Azure

- Um inquilino B2C Azure AD ligado à subscrição do Azure

- Um inquilino da cloud sem chave

- Aceda a keyless.io para Pedir uma demonstração

- A aplicação Autenticador Sem Chave instalada num dispositivo de utilizador

Descrição do cenário

A integração sem chave inclui os seguintes componentes:

- Azure AD B2C – servidor de autorização que verifica as credenciais do utilizador. Também conhecido como IdP.

- Aplicações Web e móveis – aplicações móveis ou Web para proteger com Keyless e Azure AD B2C

- A aplicação móvel Keyless Authenticator – aplicação móvel Sift para autenticação no Azure AD aplicações ativadas para B2C

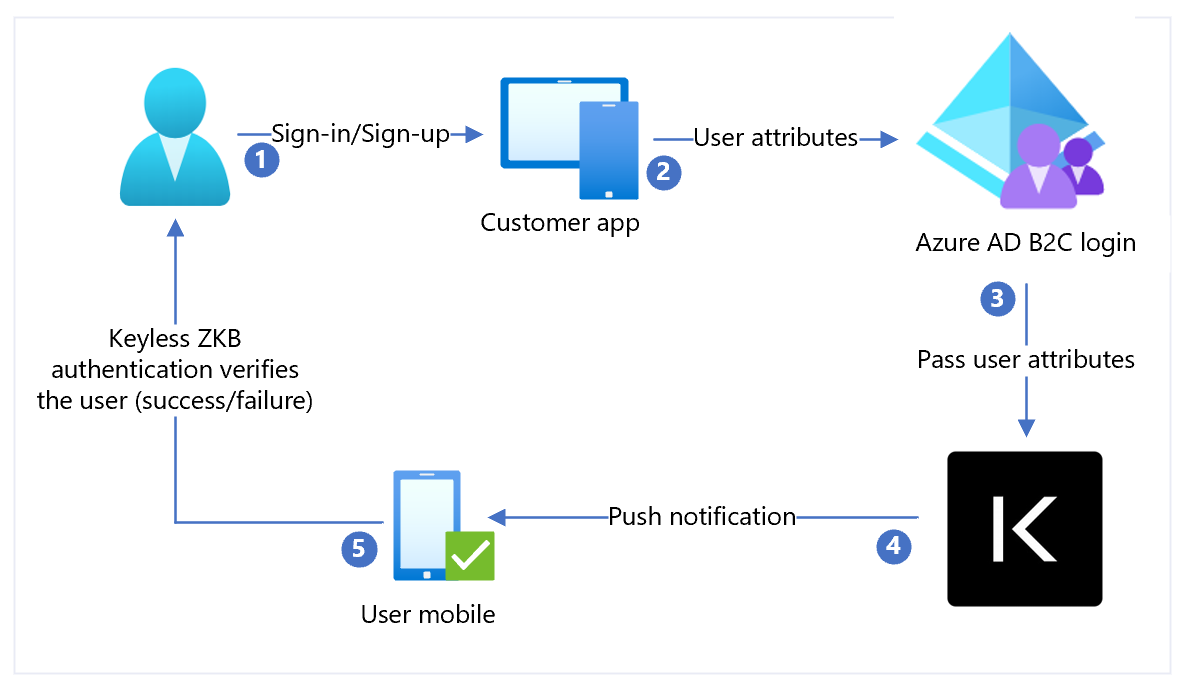

O seguinte diagrama de arquitetura ilustra uma implementação.

- O utilizador chega a uma página de início de sessão. O utilizador seleciona o início de sessão/inscrição e introduz o nome de utilizador.

- A aplicação envia atributos de utilizador para Azure AD B2C para verificação de identidade.

- Azure AD B2C envia atributos de utilizador para Keyless para autenticação.

- O Keyless envia uma notificação push para o dispositivo móvel registado dos utilizadores para autenticação, uma análise biométrica facial.

- O utilizador responde à notificação push e é concedido ou negado acesso.

Adicionar um IdP, configurar o IdP e criar uma política de fluxo de utilizador

Utilize as secções seguintes para adicionar um IdP, configurar o IdP e criar uma política de fluxo de utilizador.

Adicionar um novo fornecedor de Identidade

Para adicionar um novo fornecedor de Identidade:

- Inicie sessão no portal do Azure como Administrador Global do inquilino Azure AD B2C.

- Selecione Diretórios + subscrições.

- Na página Definições do portal, Diretórios + subscrições, na lista Nome do diretório, localize a sua Azure AD diretório B2C.

- Selecione Mudar.

- No canto superior esquerdo do portal do Azure, selecione Todos os serviços.

- Procure e selecione Azure AD B2C.

- Navegue para FornecedoresdeIdentidade B2C >do Azure Active Directory do Dashboard>.

- Selecione Fornecedores de identidade.

- Selecione Adicionar.

Configurar um fornecedor de identidade

Para configurar um IdP:

- Selecione Fornecedor de identidade tipo>OpenID Connect (Pré-visualização).

- Em Nome, selecione Sem chave.

- Para o URL de Metadados, insira o URI da aplicação de Autenticação Sem Chave alojada, seguido do caminho, como

https://keyless.auth/.well-known/openid-configuration. - Para Segredo do Cliente, selecione o segredo associado à instância autenticação sem chave. O segredo é utilizado mais tarde na configuração do Contentor Sem Chave.

- Para ID de Cliente, selecione o ID do cliente. O ID de Cliente é utilizado mais tarde na configuração do Contentor Sem Chave.

- Em Âmbito, selecione openid.

- Para Tipo de resposta, selecione id_token.

- Em Modo de resposta, selecione form_post.

- Selecione OK.

- Selecione Mapear as afirmações deste fornecedor de identidade.

- Para UserID, selecione A partir da subscrição.

- Em Nome a apresentar, selecione A partir da subscrição.

- Em Modo de resposta, selecione A partir da subscrição.

- Selecione Guardar.

Criar uma política de fluxo de utilizador

O IDP sem chave é apresentado como um novo IDP do OpenID Connect (OIDC) com fornecedores de identidade B2C.

- Abra o inquilino Azure AD B2C.

- Em Políticas, selecione Fluxos de utilizador.

- Selecione Novo fluxo de utilizador.

- Selecione Inscrever-se e inicie sessão.

- Selecione uma versão.

- Selecione Criar.

- Introduza um Nome para a sua política.

- Na secção Fornecedores de identidade, selecione o Fornecedor de Identidade Sem Chave criado.

- Introduza um nome.

- Selecione o IdP que criou.

- Adicione um endereço de e-mail. O Azure não redireciona o início de sessão para Sem Chave; é apresentado um ecrã com uma opção de utilizador.

- Deixe o campo Autenticação Multifator .

- Selecione Impor políticas de acesso condicional.

- Em Atributos de utilizador e afirmações de token, na opção Recolher atributo, selecione Email Endereço.

- Adicione atributos de utilizador Microsoft Entra ID recolhe com afirmações Azure AD B2C regressa à aplicação cliente.

- Selecione Criar.

- Selecione o novo Fluxo de utilizador.

- No painel esquerdo, selecione Afirmações da Aplicação.

- Em opções, selecione a caixa de verificação de e-mail .

- Selecione Guardar.

Testar o fluxo de utilizador

- Abra o inquilino Azure AD B2C.

- Em Políticas , selecione Estrutura de Experiência de Identidade.

- Selecione o SignUpSignIn criado.

- Selecione Executar fluxo de utilizador.

- Para Aplicação, selecione a aplicação registada (o exemplo é JWT).

- Para URL de Resposta, selecione o URL de redirecionamento.

- Selecione Executar fluxo de utilizador.

- Conclua o fluxo de inscrição e crie uma conta.

- Depois de o atributo de utilizador ser criado, o Keyless é chamado durante o fluxo.

Se o fluxo estiver incompleto, confirme que o utilizador está ou não guardado no diretório.