Tutorial para configurar a LexisNexis com o Azure Active Directory B2C

Neste tutorial, saiba como integrar o Azure Active Directory B2C (Azure AD B2C) com LexisNexis ThreatMetrix. Saiba mais sobre os métodos de contacto LexisNexis e ThreatMetix, o serviço de criação de perfis e validação de identidades que também fornece avaliações de risco abrangentes com base em dispositivos de utilizador.

A criação de perfis desta integração baseia-se nas informações de utilizador fornecidas durante o fluxo de inscrição. ThreatMetrix permite que o utilizador inicie sessão ou não.

Atributos de análise de risco ThreatMetrix:

- Número de telefone

- Informações de criação de perfis recolhidas a partir do dispositivo de utilizador

Pré-requisitos

Para começar, terá de:

Uma subscrição do Azure

- Se não tiver uma, pode obter uma conta gratuita do Azure

- Um inquilino B2C Azure AD ligado à sua subscrição do Azure

Descrição do cenário

A integração do ThreatMetrix inclui os seguintes componentes:

- Azure AD B2C – o servidor de autorização que verifica as credenciais de utilizador, também conhecido como fornecedor de identidade (IdP)

- ThreatMetrix – combina a entrada do utilizador com informações de criação de perfis do dispositivo de utilizador para verificar a segurança da interação

- API REST Personalizada – utilize para implementar a integração Azure AD B2C e ThreatMetrix

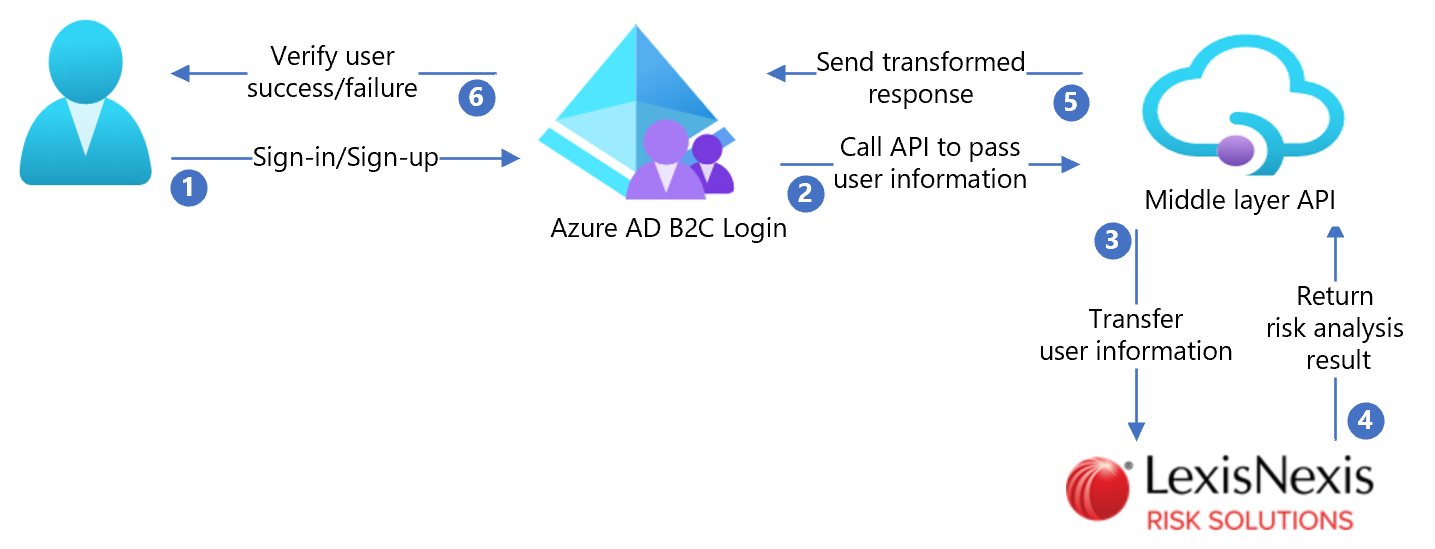

O seguinte diagrama de arquitetura mostra a implementação.

- O utilizador seleciona inscrição para criar uma nova conta e introduz atributos. Azure AD B2C recolhe os atributos.

- Azure AD B2C chama a API de camada média e transmite os atributos do utilizador.

- A API de camada média transforma atributos num formato de API consumível e envia-os para LexisNexis.

- LexisNexis valida a identificação do utilizador com base na análise de risco e devolve os resultados à API de camada média.

- A API de camada média processa os resultados e envia informações relevantes para Azure AD B2C.

- Azure AD B2C recebe informações da API de camada média. Se a resposta falhar, será apresentada uma mensagem de erro. Se a resposta for bem-sucedida, o utilizador será autenticado e terá acesso concedido.

Criar uma conta e uma política LexisNexis

- Para criar uma conta LexisNexis, aceda a lexisnexis.com e selecione Contactar-nos.

- Crie uma política com a documentação LexisNexis.

- Após a criação da conta, receberá informações de configuração da API. Utilize as secções seguintes para concluir o processo.

Nota

Irá utilizar o nome da política mais tarde.

Configurar Azure AD B2C com LexisNexis

Implementar a API

Para implementar o código da API num serviço do Azure, aceda a /samples/ThreatMetrix/Api. Pode publicar o código a partir do Visual Studio.

Nota

Precisará de um URL de serviço implementado para configurar Microsoft Entra ID.

Configurar a API

Pode configurar as definições da aplicação no serviço Aplicação Azure AD sem as verificar num repositório. Irá fornecer as seguintes definições à API REST:

| Definições da aplicação | Origem | Notas |

|---|---|---|

| ThreatMetrix:Url | Configuração da conta ThreatMetrix | N/D |

| ThreatMetrix:OrgId | Configuração da conta ThreatMetrix | N/D |

| ThreatMetrix:ApiKey | Configuração da conta ThreatMetrix | N/D |

| ThreatMetrix:Policy | Nome da política criado no ThreatMetrix | N/D |

| BasicAuth:ApiUsername | Introduzir um nome de utilizador da API | O nome de utilizador é utilizado no Azure AD configuração B2C |

| BasicAuth:ApiPassword | Introduzir uma palavra-passe de API | A palavra-passe é utilizada na configuração do Azure AD B2C |

Implementar a IU

Esta solução utiliza modelos de IU personalizados carregados pelo Azure AD B2C. Estes modelos fazem a criação de perfis que vai para ThreatMetrix.

Utilize as instruções em instruções de conteúdo de página personalizada para implementar os ficheiros de IU em /samples/ThreatMetrix/ui-template numa conta de armazenamento de blobs. As instruções incluem a configuração de uma conta de armazenamento de blobs, a configuração da partilha de recursos entre origens (CORS) e a ativação do acesso público.

A IU baseia-se no modelo azul oceânico em /samples/ThreatMetrix/ui-template/ocean_blue. Atualize as ligações de IU para se referir à localização implementada. Na pasta IU, localize e substitua https://yourblobstorage/blobcontainer pela localização implementada.

Criar chaves de política de API

Para criar duas chaves de política, siga as instruções em adicionar chaves de política de nome de utilizador e palavra-passe da API REST. Uma política destina-se ao nome de utilizador da API, a outra é para a palavra-passe da API que criou.

Nomes de chaves de política de exemplo:

- B2C_1A_RestApiUsername

- B2C_1A_RestApiPassword

Atualizar o URL da API

Em exemplos/ThreatMetrix/policy/TrustFrameworkExtensions.xml, localize o Rest-LexisNexus-SessionQuery perfil técnico e atualize o ServiceUrl item de metadados com a localização da API implementada.

Atualizar o URL da IU

Em /samples/ThreatMetrix/policy/TrustFrameworkExtensions.xml, procure e substitua https://yourblobstorage/blobcontainer/ pela localização do ficheiro de IU.

Nota

Recomendamos que adicione uma notificação de consentimento na página da coleção de atributos. Notifique os utilizadores de que as informações vão para serviços de terceiros para verificação de identidade.

Configurar a política Azure AD B2C

Aceda ao pacote de arranque da política personalizada para transferir LocalAccounts. Configure a política em exemplos/ThreatMetrix/policy/ para o inquilino Azure AD B2C.

Nota

Atualize as políticas relacionadas com o seu inquilino.

Testar o fluxo de utilizador

- Abra o inquilino Azure AD B2C.

- Em Políticas, selecione Fluxos de utilizador.

- Selecione o Fluxo de Utilizador criado.

- Selecione Executar fluxo de utilizador.

- Para Aplicação, selecione a aplicação registada (por exemplo, JWT).

- Para URL de Resposta, selecione o URL de redirecionamento.

- Selecione Executar fluxo de utilizador.

- Conclua o fluxo de inscrição.

- Criar uma conta.

- Termine a sessão.

- Conclua o fluxo de início de sessão.

- Selecione Continuar.

- O puzzle ThreatMetrix é apresentado.

Passos seguintes

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários