Tutorial: Configurar o Nok Nok Passport com o Azure Active Directory B2C para autenticação FIDO2 sem palavra-passe

Saiba como integrar o Nok Nok S3 Authentication Suite no inquilino do Azure Active Directory B2C (Azure AD B2C). As soluções Nok Nok permitem a autenticação multifator certificada FIDO, como FIDO UAF, FIDO U2F, WebAuthn e FIDO2 para aplicações móveis e Web. As soluções Nok Nok melhoram a postura de segurança ao equilibrar a experiência do utilizador.

Para noknok.com para saber mais: Nok Nok Labs, Inc.

Pré-requisitos

Para começar, precisa do seguinte:

- Uma subscrição do Azure

- Se não tiver uma, obtenha uma conta gratuita do Azure

- Um inquilino B2C Azure AD ligado à subscrição do Azure

- Aceda a noknok.com. No menu superior, selecione Demonstração.

Descrição do cenário

Para ativar a autenticação FIDO sem palavra-passe para os seus utilizadores, ative o Nok Nok como um fornecedor de identidade (IdP) no seu inquilino Azure AD B2C. A integração da solução Nok Nok inclui os seguintes componentes:

- Azure AD B2C – servidor de autorização que verifica as credenciais do utilizador

- Aplicações Web e móveis – aplicações móveis ou Web para proteger com soluções Nok Nok e Azure AD B2C

- Aplicação Nok Nok SDK ou aplicação Passport – autentice Azure AD aplicações ativadas para B2C.

- Aceda ao Apple App Store for Nok Nok Passport

- Ou, Google Play Nok Nok Passport

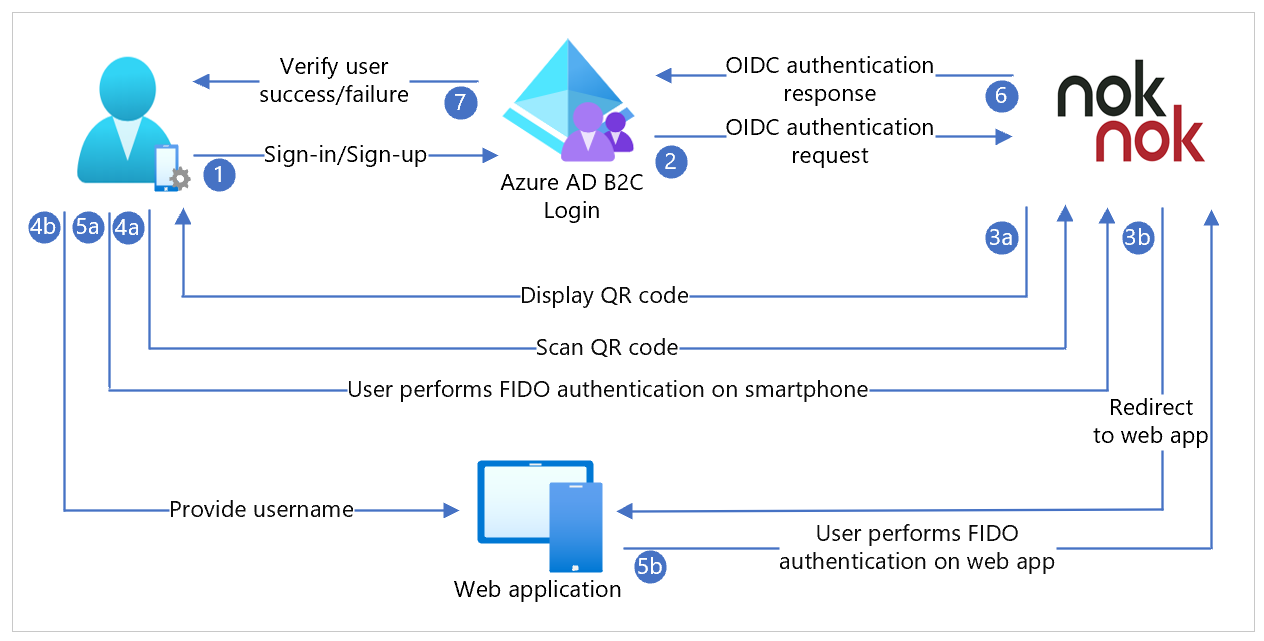

O diagrama seguinte ilustra a solução Nok Nok como IdP para Azure AD B2C com o OpenID Connect (OIDC) para autenticação sem palavra-passe.

- Na página de início de sessão, o utilizador seleciona iniciar sessão ou inscrever-se e introduz o nome de utilizador.

- Azure AD B2C redireciona o utilizador para o fornecedor de autenticação OIDC Nok Nok.

- Para autenticações móveis, é apresentado um código QR ou a notificação push é enviada para o dispositivo de utilizador. Para o início de sessão no ambiente de trabalho, o utilizador é redirecionado para a página de início de sessão da aplicação Web para autenticação sem palavra-passe.

- O utilizador analisa o código QR com o SDK da aplicação Nok Nok ou a aplicação Passport. Em alternativa, o nome de utilizador é a entrada da página de início de sessão.

- É pedido ao utilizador para autenticação. O utilizador faz autenticação sem palavra-passe: biometria, PIN do dispositivo ou qualquer autenticador de roaming. O pedido de autenticação é apresentado na aplicação Web. O utilizador faz autenticação sem palavra-passe: biometria, PIN do dispositivo ou qualquer autenticador de roaming.

- O servidor Nok Nok valida a asserção FIDO e envia a resposta de autenticação OIDC para Azure AD B2C.

- É concedido ou negado acesso ao utilizador.

Introdução ao Nok Nok

- Aceda à página noknok.com Contacto .

- Preencha o formulário de um inquilino Nok Nok.

- É recebido um e-mail com informações de acesso ao inquilino e ligações para a documentação.

- Utilize a documentação de integração do Nok Nok para concluir a configuração do OIDC do inquilino.

Integrar com o Azure AD B2C

Utilize as seguintes instruções para adicionar e configurar um IdP e, em seguida, configurar um fluxo de utilizador.

Adicionar um novo fornecedor de Identidade

Para obter as seguintes instruções, utilize o diretório com o inquilino Azure AD B2C. Para adicionar um novo IdP:

- Inicie sessão no portal do Azure como Administrador Global do inquilino Azure AD B2C.

- Na barra de ferramentas do portal, selecione Diretórios + subscrições.

- Nas definições do portal, Diretórios + subscrições, na lista Nome do diretório, localize o diretório Azure AD B2C.

- Selecione Mudar.

- No canto superior esquerdo do portal do Azure, selecione Todos os serviços.

- Procure e selecione Azure AD B2C.

- Navegue para FornecedoresdeIdentidade B2C >do Azure Active Directory do Dashboard>.

- Selecione Fornecedores de identidade.

- Selecione Adicionar.

Configurar um fornecedor de Identidade

Para configurar um IdP:

- Selecione Fornecedor de identidade tipo>OpenID Connect (Pré-visualização).

- Em Nome, introduza Nok Nok Authentication Provider ou outro nome.

- Para o URL de Metadados, introduza o URI da aplicação Nok Authentication alojada, seguido do caminho, como

https://demo.noknok.com/mytenant/oidc/.well-known/openid-configuration - Para Segredo do Cliente, utilize o Segredo do Cliente do Nok Nok.

- Para o ID de Cliente, utilize o ID de cliente fornecido pelo Nok Nok.

- Em Âmbito, utilize o e-mail do perfil OpenID.

- Para Tipo de resposta, utilize código.

- Para o Modo de resposta, utilize form_post.

- Selecione OK.

- Selecione Mapear as afirmações deste fornecedor de identidade.

- Para UserID, selecione A partir da subscrição.

- Em Nome a apresentar, selecione A partir da subscrição.

- Em Modo de resposta, selecione A partir da subscrição.

- Selecione Guardar.

Criar uma política de fluxo de utilizador

Para obter as seguintes instruções, o Nok Nok é um novo IdP OIDC na lista de fornecedores de identidade B2C.

- Na sua Azure AD inquilino B2C, em Políticas, selecione Fluxos de utilizador.

- Selecione Nova.

- Selecione Inscrever-se e inicie sessão.

- Selecione uma versão.

- Selecione Criar.

- Introduza um Nome de política.

- Em Fornecedores de identidade, selecione o IdP nok nok criado.

- Pode adicionar um endereço de e-mail. O Azure não redireciona o início de sessão para o Nok Nok; é apresentado um ecrã com opções de utilizador.

- Deixe o campo Autenticação Multifator .

- Selecione Impor políticas de acesso condicional.

- Em Atributos de utilizador e afirmações de token, na opção Recolher atributo, selecione Email Endereço.

- Adicione atributos de utilizador para Microsoft Entra ID a recolher, com afirmações que Azure AD B2C devolvem à aplicação cliente.

- Selecione Criar.

- Selecione o novo Fluxo de utilizador.

- No painel esquerdo, selecione Afirmações da Aplicação.

- Em opções, selecione a caixa de verificação de e-mail

- Selecione Guardar.

Testar o fluxo de utilizador

- Abra o Azure AD inquilino B2C e, em Políticas, selecione Identity Experience Framework.

- Selecione o SignUpSignIn criado.

- Selecione Executar fluxo de utilizador.

- Em Aplicação, selecione a aplicação registada. O exemplo é JWT.

- Para URL de Resposta, selecione o URL de redirecionamento.

- Selecione Executar fluxo de utilizador.

- Execute um fluxo de inscrição e crie uma conta.

- Depois de o atributo de utilizador ser criado, o Nok Nok é chamado.

Se o fluxo estiver incompleto, confirme que o utilizador está ou não guardado no diretório.

Passos seguintes

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários