Atenuar ataques de credenciais no Azure AD B2C com bloqueio inteligente

Os ataques de credenciais levam ao acesso não autorizado aos recursos. As senhas definidas pelos usuários devem ser razoavelmente complexas. O Azure AD B2C tem técnicas de mitigação em vigor para ataques de credenciais. A mitigação inclui a deteção de ataques de credenciais de força bruta e ataques de credenciais de dicionário. Usando vários sinais, o Azure Ative Directory B2C (Azure AD B2C) analisa a integridade das solicitações. O Azure AD B2C foi projetado para diferenciar de forma inteligente os usuários pretendidos de hackers e botnets.

Como funciona o bloqueio inteligente

O Azure AD B2C usa uma estratégia sofisticada para bloquear contas. As contas são bloqueadas com base no IP do pedido e nas palavras-passe introduzidas. A duração do bloqueio também aumenta com base na probabilidade de ser um ataque. Depois que uma senha é tentada 10 vezes sem sucesso (o limite de tentativa padrão), ocorre um bloqueio de um minuto. Da próxima vez que um login não for bem-sucedido depois que a conta for desbloqueada (ou seja, depois que a conta tiver sido desbloqueada automaticamente pelo serviço quando o período de bloqueio expirar), outro bloqueio de um minuto ocorrerá e continuará para cada login malsucedido. Digitar a mesma senha ou semelhante repetidamente não conta como vários logins malsucedidos.

Nota

Esse recurso é suportado por fluxos de usuário, políticas personalizadas e fluxos ROPC . Ele é ativado por padrão para que você não precise configurá-lo em seus fluxos de usuário ou políticas personalizadas.

Desbloquear contas

Os primeiros 10 períodos de bloqueio têm um minuto de duração. Os próximos 10 períodos de bloqueio são um pouco mais longos e aumentam de duração após cada 10 períodos de bloqueio. O contador de bloqueio é redefinido para zero após um login bem-sucedido quando a conta não está bloqueada. Os períodos de bloqueio podem durar até cinco horas. Os usuários devem aguardar a duração do bloqueio expirar. No entanto, o usuário pode desbloquear usando o fluxo de usuário de senha de autoatendimento.

Gerenciar configurações de bloqueio inteligente

Para gerenciar as configurações de bloqueio inteligente, incluindo o limite de bloqueio:

Inicie sessão no portal do Azure.

Se você tiver acesso a vários locatários, selecione o ícone Configurações no menu superior para alternar para seu locatário do Azure AD B2C no menu Diretórios + assinaturas .

No menu à esquerda, selecione Azure AD B2C. Ou, selecione Todos os serviços e procure e selecione Azure AD B2C.

Em Segurança, selecione Métodos de autenticação (Pré-visualização) e, em seguida, selecione Proteção por palavra-passe.

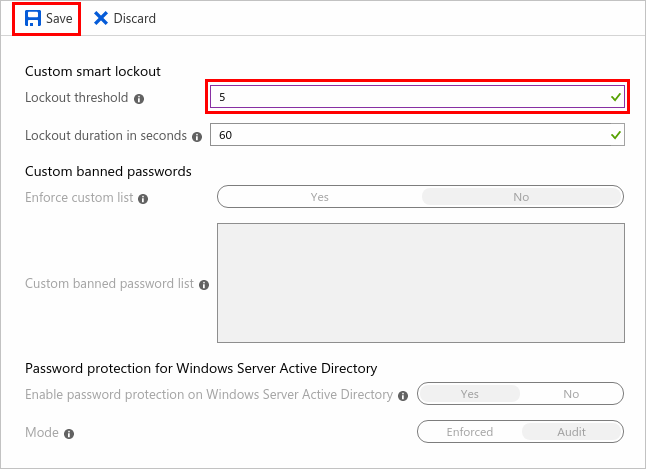

Em Bloqueio inteligente personalizado, insira as configurações de bloqueio inteligente desejadas:

Limite de bloqueio: o número de tentativas de entrada com falha permitidas antes que a conta seja bloqueada pela primeira vez. Se o primeiro login após um bloqueio também falhar, a conta será bloqueada novamente.

Duração do bloqueio em segundos: A duração mínima de cada bloqueio em segundos. Se uma conta for bloqueada repetidamente, essa duração aumenta.

Definir o limite de bloqueio como 5 em Configurações de proteção por senha.

Selecione Guardar.

Testando o bloqueio inteligente

O recurso de bloqueio inteligente usa muitos fatores para determinar quando uma conta deve ser bloqueada, mas o principal fator é o padrão de senha. O recurso de bloqueio inteligente considera pequenas variações de uma senha como um conjunto, e elas são contadas como uma única tentativa. Por exemplo:

- Palavras-passe como 12456! e 1234567! (ou newAccount1234 e newaccount1234) são tão semelhantes que o algoritmo os interpreta como erro humano e os conta como uma única tentativa.

- Variações maiores no padrão, como 12456! e ABCD2!, são contados como tentativas separadas.

Ao testar o recurso de bloqueio inteligente, use um padrão distinto para cada senha inserida. Considere o uso de aplicativos Web de geração de senha, como https://password-gen.com/.

Quando o limite de bloqueio inteligente for atingido, você verá a seguinte mensagem enquanto a conta estiver bloqueada: A sua conta está temporariamente bloqueada para impedir a utilização não autorizada. Tente novamente mais tarde. As mensagens de erro podem ser localizadas.

Nota

Quando você testa o bloqueio inteligente, suas solicitações de entrada podem ser tratadas por datacenters diferentes devido à natureza distribuída geograficamente e com balanceamento de carga do serviço de autenticação Microsoft Entra. Nesse cenário, como cada datacenter do Microsoft Entra rastreia o bloqueio de forma independente, pode levar mais do que o número limite de tentativas de bloqueio definido para causar um bloqueio. Um usuário tem um número máximo de (threshold_limit * datacenter_count) de tentativas incorretas antes de ser completamente bloqueado. Para obter mais informações, consulte Infraestrutura global do Azure.

Ver contas bloqueadas

Para obter informações sobre contas bloqueadas, você pode verificar o relatório de atividade de entrada do Ative Directory. Em Estado, selecione Falha. Tentativas de início de sessão falhadas com um código de erro de início de sessão de 50053 indicar uma conta bloqueada:

Para saber mais sobre como exibir o relatório de atividade de entrada na ID do Microsoft Entra, consulte Códigos de erro do relatório de atividade de entrada.