Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

Para comunicar com o domínio gerido do Microsoft Entra Domain Services, é utilizado o protocolo LDAP (Lightweight Directory Access Protocol). Por predefinição, o tráfego LDAP não é encriptado, o que é uma preocupação de segurança em muitos ambientes.

Com o Microsoft Entra Domain Services, pode configurar o domínio gerido para utilizar o protocolo LDAPS. Quando você usa LDAP seguro, o tráfego é criptografado. LDAP seguro também é conhecido como LDAP sobre Secure Sockets Layer (SSL) / Transport Layer Security (TLS).

Este tutorial mostra como configurar LDAPS para um domínio gerenciado dos Serviços de Domínio.

Neste tutorial, irá aprender a:

- Criar um certificado digital para uso com os Serviços de Domínio Microsoft Entra

- Habilitar LDAP seguro para Serviços de Domínio Microsoft Entra

- Configurar LDAP seguro para uso na Internet pública

- Vincular e testar LDAP seguro para um domínio gerenciado

Se você não tiver uma assinatura do Azure, crie uma conta antes de começar.

Pré-requisitos

Para concluir este tutorial, você precisa dos seguintes recursos e privilégios:

- Uma subscrição ativa do Azure.

- Se você não tiver uma assinatura do Azure, crie uma conta.

- Um locatário do Microsoft Entra associado à sua assinatura, sincronizado com um diretório local ou um diretório somente na nuvem.

- Se necessário, crie um locatário do Microsoft Entra ou associe uma assinatura do Azure à sua conta.

- Um domínio gerenciado dos Serviços de Domínio Microsoft Entra habilitado e configurado em seu locatário do Microsoft Entra.

- Se necessário, crie e configure um domínio gerenciado dos Serviços de Domínio Microsoft Entra.

- A ferramenta LDP.exe instalada no seu computador.

- Se necessário, instale as Ferramentas de Administração de Servidor Remoto (RSAT) para Serviços de Domínio Ative Directory e LDAP.

- Você precisa das funções de Administrador de Aplicativos e Administrador de Grupos Microsoft Entra em seu locatário para habilitar o LDAP seguro.

Inicie sessão no Centro de administração do Microsoft Entra.

Neste tutorial, você configura o LDAP seguro para o domínio gerenciado usando o centro de administração do Microsoft Entra. Para começar, primeiro entre no centro de administração do Microsoft Entra.

Criar um certificado para LDAP seguro

Para usar o LDAP seguro, um certificado digital é usado para criptografar a comunicação. Esse certificado digital é aplicado ao seu domínio gerenciado e permite que ferramentas como LDP.exe usem comunicação criptografada segura ao consultar dados. Há duas maneiras de criar um certificado para acesso LDAP seguro ao domínio gerenciado:

- Um certificado de uma autoridade de certificação pública (CA) ou de uma autoridade de certificação corporativa.

- Se sua organização obtiver certificados de uma CA pública, obtenha o certificado LDAP seguro dessa CA pública. Se você usar uma autoridade de certificação corporativa em sua organização, obtenha o certificado LDAP seguro da autoridade de certificação corporativa.

- Uma autoridade de certificação pública só funciona quando você usa um nome DNS personalizado com seu domínio gerenciado. Se o nome de domínio DNS do seu domínio gerenciado terminar em .onmicrosoft.com, você não poderá criar um certificado digital para proteger a conexão com esse domínio padrão. A Microsoft é proprietária do domínio .onmicrosoft.com , portanto, uma autoridade de certificação pública não emitirá um certificado. Nesse cenário, crie um certificado autoassinado e use-o para configurar o LDAP seguro.

- Um certificado autoassinado que você mesmo cria.

- Essa abordagem é boa para fins de teste e é o que este tutorial mostra.

O certificado solicitado ou criado deve atender aos seguintes requisitos. Seu domínio gerenciado encontrará problemas se você ativar o LDAP seguro com um certificado inválido:

- Emissor confiável - O certificado deve ser emitido por uma autoridade confiável pelos computadores que se conectam ao domínio gerenciado usando LDAP seguro. Essa autoridade pode ser uma autoridade de certificação pública ou uma autoridade de certificação corporativa confiável por esses computadores.

- Vida útil - O certificado deve ser válido por pelo menos os próximos 3-6 meses. O acesso LDAP seguro ao seu domínio gerenciado é interrompido quando o certificado expira.

-

Nome da entidade - O nome da entidade no certificado deve ser seu domínio gerenciado. Por exemplo, se o seu domínio tiver o nome aaddscontoso.com, o nome do assunto do certificado deverá ser *.aaddscontoso.com.

- O nome DNS ou o nome alternativo da entidade do certificado deve ser um certificado curinga para garantir que o LDAP seguro funcione corretamente com os Serviços de Domínio. Os controladores de domínio usam nomes aleatórios e podem ser removidos ou adicionados para garantir que o serviço permaneça disponível.

- Uso de chave - O certificado deve ser configurado para assinaturas digitais e codificação de chave.

- Finalidade do certificado - O certificado deve ser válido para autenticação do servidor TLS.

Há várias ferramentas disponíveis para criar certificados autoassinados, como OpenSSL, Keytool, MakeCert, cmdlet New-SelfSignedCertificate e assim por diante.

Neste tutorial, vamos criar um certificado autoassinado para LDAP seguro usando o cmdlet New-SelfSignedCertificate .

Abra uma janela do PowerShell como Administrador e execute os seguintes comandos. Substitua a variável $dnsName pelo nome DNS usado pelo seu próprio domínio gerenciado, como aaddscontoso.com:

# Define your own DNS name used by your managed domain

$dnsName="aaddscontoso.com"

# Get the current date to set a one-year expiration

$lifetime=Get-Date

# Create a self-signed certificate for use with Azure AD DS

New-SelfSignedCertificate -Subject *.$dnsName `

-NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

-Type SSLServerAuthentication -DnsName *.$dnsName, $dnsName

A saída de exemplo a seguir mostra que o certificado foi gerado com êxito e é armazenado no armazenamento de certificados local (LocalMachine\MY):

PS C:\WINDOWS\system32> New-SelfSignedCertificate -Subject *.$dnsName `

>> -NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

>> -Type SSLServerAuthentication -DnsName *.$dnsName, $dnsName.com

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\MY

Thumbprint Subject

---------- -------

959BD1531A1E674EB09E13BD8534B2C76A45B3E6 CN=aaddscontoso.com

Compreender e exportar certificados necessários

Para usar LDAP seguro, o tráfego de rede é criptografado usando a infraestrutura de chave pública (PKI).

- Uma chave privada é aplicada ao domínio gerenciado.

- Essa chave privada é usada para descriptografar o tráfego LDAP seguro. A chave privada só deve ser aplicada ao domínio gerenciado e não amplamente distribuída aos computadores clientes.

- Um certificado que inclui a chave privada usa o . Formato de arquivo PFX .

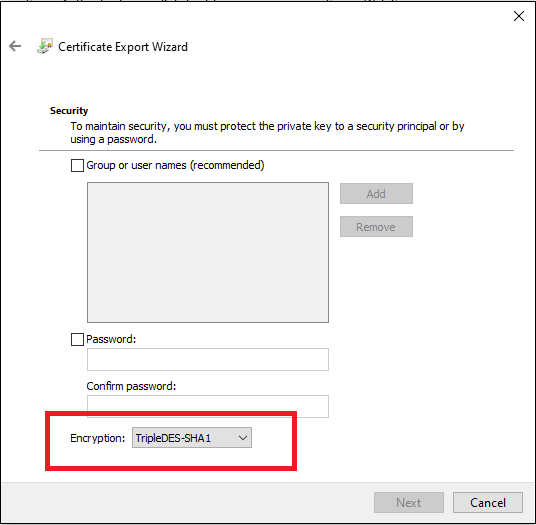

- Ao exportar o certificado, você deve especificar o algoritmo de criptografia TripleDES-SHA1 . Isso é aplicável apenas ao arquivo .pfx e não afeta o algoritmo usado pelo próprio certificado. Observe que a opção TripleDES-SHA1 está disponível somente a partir do Windows Server 2016.

- Uma chave pública é aplicada aos computadores clientes.

- Essa chave pública é usada para criptografar o tráfego LDAP seguro. A chave pública pode ser distribuída para computadores cliente.

- Os certificados sem a chave privada usam o . Formato de arquivo CER.

Estas duas chaves, as chaves privada e pública , certificam-se de que apenas os computadores apropriados podem comunicar entre si com êxito. Se você usar uma CA pública ou corporativa, receberá um certificado que inclui a chave privada e pode ser aplicado a um domínio gerenciado. A chave pública já deve ser conhecida e confiável pelos computadores clientes.

Neste tutorial, você criou um certificado autoassinado com a chave privada, portanto, precisa exportar os componentes privados e públicos apropriados.

Exportar um certificado para os Serviços de Domínio Microsoft Entra

Antes de poder usar o certificado digital criado na etapa anterior com seu domínio gerenciado, exporte o certificado para um arquivo . Arquivo de certificado PFX que inclui a chave privada.

Para abrir a caixa de diálogo Executar, selecione as teclas R.

Abra o MMC (Console de Gerenciamento Microsoft) inserindo mmc na caixa de diálogo Executar e selecione OK.

No prompt Controle de Conta de Usuário e, em seguida, selecione Sim para iniciar o MMC como administrador.

No menu Arquivo, selecione Adicionar/Remover Snap-in...

No assistente do snap-in Certificados, escolha Conta de computador e, em seguida, selecione Avançar.

Na página Selecionar Computador, escolha Computador local: (o computador em que este console está sendo executado) e selecione Concluir.

Na caixa de diálogo Adicionar ou Remover Snap-ins, selecione OK para adicionar o snap-in de certificados ao MMC.

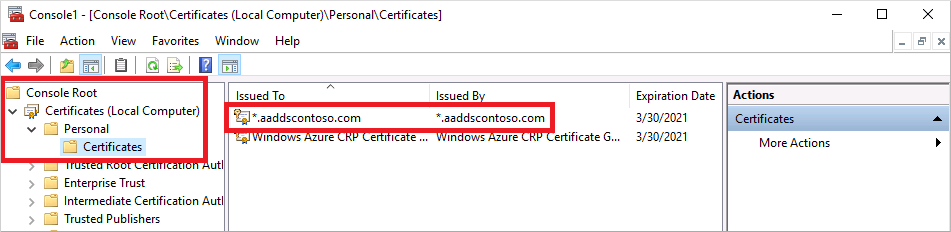

Na janela MMC, expanda Raiz do console. Selecione Certificados (Computador Local) e expanda o nó Pessoal , seguido pelo nó Certificados .

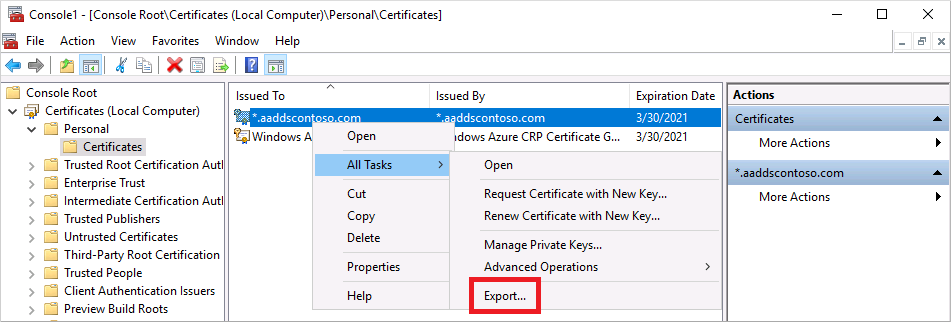

O certificado autoassinado criado na etapa anterior é mostrado, como aaddscontoso.com. Selecione este certificado com o botão direito do rato e, em seguida, selecione Todas as Tarefas > de Exportação...

No Assistente para Exportação de Certificados, selecione Avançar.

A chave privada do certificado deve ser exportada. Se a chave privada não estiver incluída no certificado exportado, a ação para ativar o LDAP seguro para seu domínio gerenciado falhará.

Na página Exportar Chave Privada, escolha Sim, exportar a chave privada e selecione Avançar.

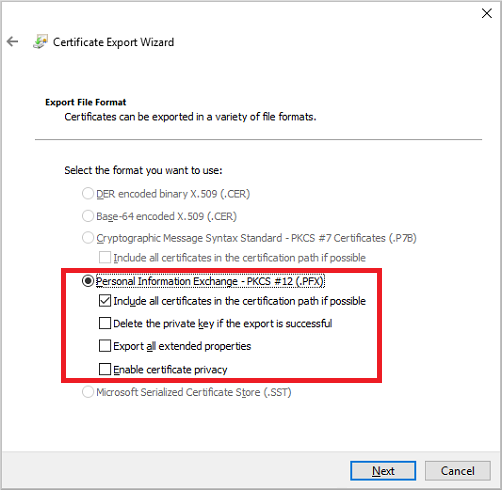

Os domínios gerenciados suportam apenas o . Formato de arquivo de certificado PFX que inclui a chave privada. Não exporte o certificado como . Formato de arquivo de certificado CER sem a chave privada.

Na página Formato de Arquivo de Exportação, selecione Troca de Informações Pessoais - PKCS #12 (. PFX) como o formato de arquivo para o certificado exportado. Marque a caixa Incluir todos os certificados no caminho de certificação, se possível:

Como este certificado é usado para desencriptar dados, deve controlar cuidadosamente o acesso. Uma senha pode ser usada para proteger o uso do certificado. Sem a senha correta, o certificado não pode ser aplicado a um serviço.

Na página Segurança, escolha a opção Senha para proteger o . Arquivo de certificado PFX. O algoritmo de encriptação deve ser TripleDES-SHA1. Introduza e confirme uma palavra-passe e, em seguida, selecione Seguinte. Essa senha é usada na próxima seção para habilitar o LDAP seguro para seu domínio gerenciado.

Se você exportar usando o cmdlet export-pfxcertificate do PowerShell, precisará passar o sinalizador -CryptoAlgorithmOption usando TripleDES_SHA1.

Na página Arquivo a Exportar, especifique o nome do arquivo e o local para exportar o certificado, como

C:\Users\<account-name>\azure-ad-ds.pfx. Anote a senha e a localização do arquivo . PFX, pois essas informações seriam necessárias nas próximas etapas.Na página de revisão, selecione Concluir para exportar o certificado para um arquivo . Arquivo de certificado PFX . Uma caixa de diálogo de confirmação é exibida quando o certificado foi exportado com êxito.

Deixe o MMC aberto para uso na seção a seguir.

Exportar um certificado para computadores clientes

Os computadores clientes devem confiar no emissor do certificado LDAP seguro para poderem se conectar com êxito ao domínio gerenciado usando LDAPS. Os computadores clientes precisam de um certificado para criptografar com êxito os dados descriptografados pelos Serviços de Domínio. Se você usar uma autoridade de certificação pública, o computador deverá confiar automaticamente nesses emissores de certificados e ter um certificado correspondente.

Neste tutorial, você usa um certificado autoassinado e gerou um certificado que inclui a chave privada na etapa anterior. Agora vamos exportar e instalar o certificado autoassinado no armazenamento de certificados confiáveis no computador cliente:

Volte para o armazenamento de Certificados>Computador Local). > O certificado autoassinado criado em uma etapa anterior é mostrado, como aaddscontoso.com. Selecione este certificado com o botão direito do rato e, em seguida, selecione Todas as Tarefas > de Exportação...

No Assistente para Exportação de Certificados, selecione Avançar.

Como você não precisa da chave privada para clientes, na página Exportar Chave Privada, escolha Não, não exporte a chave privada e selecione Avançar.

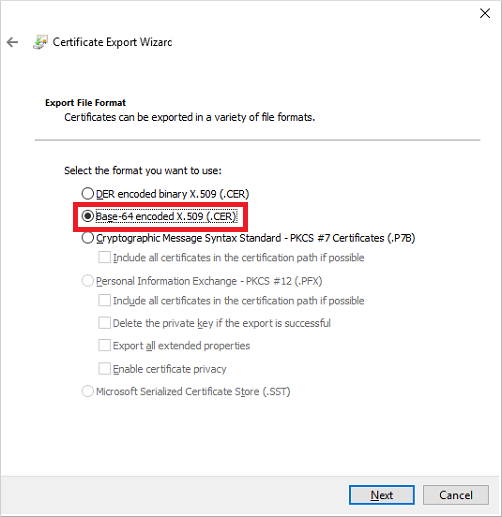

Na página Formato de Arquivo de Exportação, selecione X.509 codificado em Base-64 (. CER) como formato de ficheiro para o certificado exportado:

Na página Arquivo a Exportar, especifique o nome do arquivo e o local para exportar o certificado, como

C:\Users\<account-name>\azure-ad-ds-client.cer.Na página de revisão, selecione Concluir para exportar o certificado para um arquivo . Ficheiro de certificado CER. Uma caixa de diálogo de confirmação é exibida quando o certificado foi exportado com êxito.

O . O arquivo de certificado CER agora pode ser distribuído para computadores clientes que precisam confiar na conexão LDAP segura com o domínio gerenciado. Vamos instalar o certificado no computador local.

Abra o Explorador de Ficheiros e navegue até à localização onde guardou o ficheiro . Arquivo de certificado CER, como

C:\Users\<account-name>\azure-ad-ds-client.cer.Selecione com o botão direito do mouse o botão . Arquivo de certificado CER e, em seguida, escolha Instalar certificado.

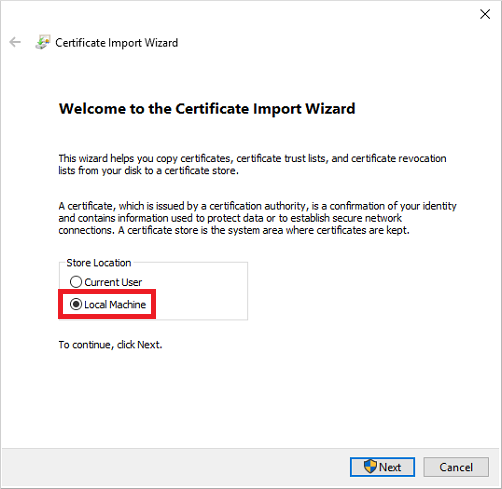

No Assistente para Importação de Certificados, escolha armazenar o certificado na máquina local e selecione Avançar:

Quando solicitado, escolha Sim para permitir que o computador faça alterações.

Escolha Selecionar automaticamente o armazenamento de certificados com base no tipo de certificado e, em seguida, selecione Avançar.

Na página de revisão, selecione Concluir para importar o arquivo . Certificado CER. arquivo Uma caixa de diálogo de confirmação é exibida quando o certificado foi importado com êxito.

Habilitar LDAP seguro para Serviços de Domínio Microsoft Entra

Com um certificado digital criado e exportado que inclui a chave privada e o computador cliente definido para confiar na conexão, agora habilite o LDAP seguro em seu domínio gerenciado. Para habilitar o LDAP seguro em um domínio gerenciado, execute as seguintes etapas de configuração:

No centro de administração do Microsoft Entra, insira serviços de domínio na caixa Recursos de pesquisa. Selecione Serviços de Domínio Microsoft Entra no resultado da pesquisa.

Escolha seu domínio gerenciado, como aaddscontoso.com.

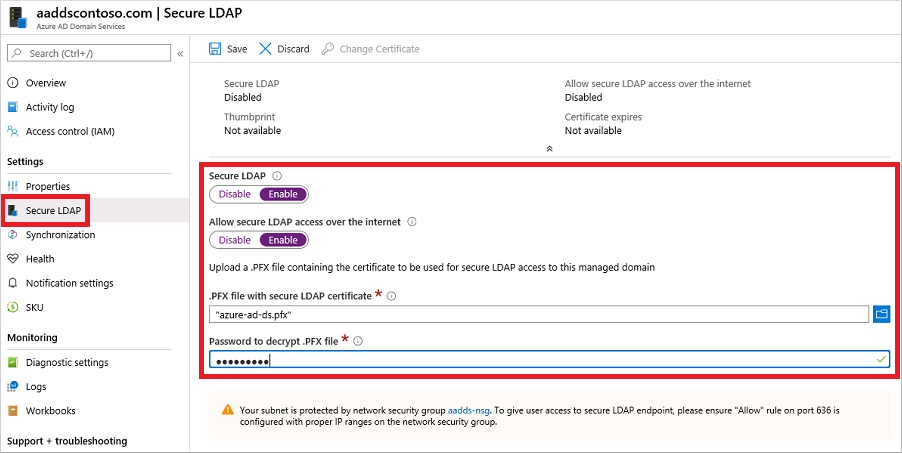

No lado esquerdo da janela Serviços de Domínio Microsoft Entra, escolha LDAP Seguro.

Por padrão, o acesso LDAP seguro ao seu domínio gerenciado está desativado. Alterne LDAP seguro para Ativar.

O acesso LDAP seguro ao seu domínio gerenciado pela Internet está desativado por padrão. Quando você habilita o acesso LDAP seguro público, seu domínio fica suscetível a ataques de força bruta por senha pela Internet. Na próxima etapa, um grupo de segurança de rede é configurado para bloquear o acesso apenas aos intervalos de endereços IP de origem necessários.

Alterne Permitir acesso LDAP seguro pela Internet para Ativar.

Selecione o ícone de pasta ao lado de . PFX com certificado LDAP seguro. Navegue até o caminho do . PFX e, em seguida, selecione o certificado criado em uma etapa anterior que inclui a chave privada.

Importante

Conforme observado na seção anterior sobre requisitos de certificado, não é possível usar um certificado de uma autoridade de certificação pública com o domínio .onmicrosoft.com padrão. A Microsoft é proprietária do domínio .onmicrosoft.com , portanto, uma autoridade de certificação pública não emitirá um certificado.

Certifique-se de que o seu certificado está no formato adequado. Se não estiver, a plataforma Azure gera erros de validação de certificado quando você habilita o LDAP seguro.

Introduza a palavra-passe para desencriptar . PFX definido em uma etapa anterior quando o certificado foi exportado para um arquivo . Arquivo PFX .

Selecione Salvar para ativar o LDAP seguro.

É exibida uma notificação informando que o LDAP seguro está sendo configurado para o domínio gerenciado. Não é possível modificar outras configurações para o domínio gerenciado até que essa operação seja concluída.

Leva alguns minutos para ativar o LDAP seguro para seu domínio gerenciado. Se o certificado LDAP seguro fornecido não corresponder aos critérios necessários, a ação para habilitar o LDAP seguro para o domínio gerenciado falhará.

Algumas razões comuns para a falha são se o nome de domínio estiver incorreto, o algoritmo de criptografia para o certificado não for TripleDES-SHA1 ou se o certificado expirar em breve ou já tiver expirado. Você pode recriar o certificado com parâmetros válidos e, em seguida, habilitar o LDAP seguro usando este certificado atualizado.

Alterar um certificado que expira

- Crie um certificado LDAP seguro de substituição seguindo as etapas para criar um certificado para LDAP seguro.

- Para aplicar o certificado de substituição aos Serviços de Domínio, no menu esquerdo dos Serviços de Domínio do Microsoft Entra no centro de administração do Microsoft Entra, selecione LDAP Seguro e, em seguida, selecione Alterar Certificado.

- Distribua o certificado para todos os clientes que se conectarem usando LDAP seguro.

Bloqueie o acesso LDAP seguro pela Internet

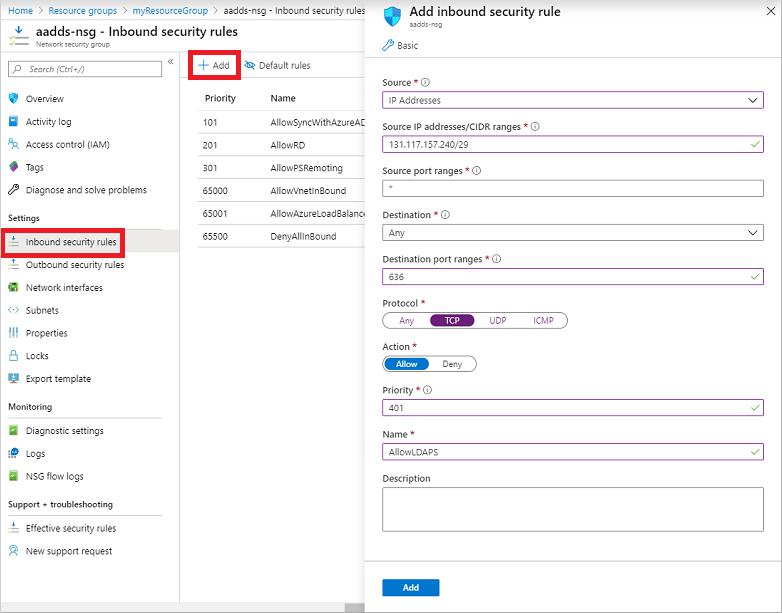

Quando você habilita o acesso LDAP seguro pela Internet ao seu domínio gerenciado, isso cria uma ameaça à segurança. O domínio gerenciado pode ser acessado a partir da Internet na porta TCP 636. É recomendável restringir o acesso ao domínio gerenciado a endereços IP conhecidos específicos para seu ambiente. Uma regra de grupo de segurança de rede do Azure pode ser usada para limitar o acesso ao LDAP seguro.

Vamos criar uma regra para permitir o acesso LDAP seguro de entrada pela porta TCP 636 a partir de um conjunto especificado de endereços IP. Uma regra DenyAll padrão com uma prioridade mais baixa aplica-se a todo o outro tráfego de entrada da Internet, portanto, apenas os endereços especificados podem chegar ao seu domínio gerenciado usando LDAP seguro.

No centro de administração do Microsoft Entra, procure e selecione Grupos de recursos.

Escolha seu grupo de recursos, como myResourceGroup, e selecione seu grupo de segurança de rede, como aaads-nsg.

A lista de regras de segurança de entrada e saída existentes é exibida. No lado esquerdo da janela do grupo de segurança de rede, escolha Configurações > Regras de segurança de entrada.

Selecione Adicionar e, em seguida, crie uma regra para permitir a porta TCP 636. Para maior segurança, escolha a origem como Endereços IP e, em seguida, especifique o seu próprio endereço IP válido ou intervalo para a sua organização.

Definição Valor Fonte Endereços IP Endereços IP de origem / intervalos CIDR Um endereço IP válido ou intervalo para o seu ambiente Intervalo de portas de origem * Destino Qualquer Intervalos de portas de destino 636 Protocolo TCP Ação Permitir Prioridade 401 Nome AllowLDAPS Quando estiver pronto, selecione Adicionar para salvar e aplicar a regra.

Configurar zona DNS para acesso externo

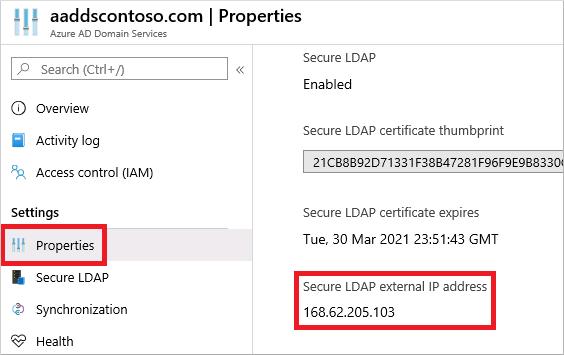

Com o acesso LDAP seguro ativado pela Internet, atualize a zona DNS para que os computadores clientes possam encontrar este domínio gerenciado. O endereço IP externo LDAP seguro está listado na guia Propriedades do seu domínio gerenciado:

Configure seu provedor de DNS externo para criar um registro de host, como ldaps, para resolver para esse endereço IP externo. Para testar localmente em sua máquina primeiro, você pode criar uma entrada no arquivo de hosts do Windows. Para editar com êxito o ficheiro de anfitriões na sua máquina local, abra o Bloco de Notas como administrador e, em seguida, abra o ficheiro C:\Windows\System32\drivers\etc\hosts.

O exemplo de entrada DNS a seguir, seja com seu provedor DNS externo ou no arquivo de hosts locais, resolve o tráfego para ldaps.aaddscontoso.com o endereço IP externo de 168.62.205.103:

168.62.205.103 ldaps.aaddscontoso.com

Testar consultas ao domínio gerenciado

Para se conectar e vincular ao seu domínio gerenciado e pesquisar por LDAP, use a ferramenta LDP.exe . Essa ferramenta está incluída no pacote RSAT (Ferramentas de Administração de Servidor Remoto). Para obter mais informações, consulte instalar as Ferramentas de Administração de Servidor Remoto.

- Abra LDP.exe e conecte-se ao domínio gerenciado. Selecione Conexão e, em seguida, escolha Conectar....

- Insira o nome de domínio DNS LDAP seguro do seu domínio gerenciado criado na etapa anterior, como ldaps.aaddscontoso.com. Para usar o LDAP seguro, defina Porta como 636 e marque a caixa SSL.

- Selecione OK para se conectar ao domínio gerenciado.

Em seguida, associe-se ao seu domínio gerenciado. Os usuários (e contas de serviço) não podem executar ligações simples LDAP se você tiver desativado a sincronização de hash de senha NTLM em seu domínio gerenciado. Para obter mais informações sobre como desativar a sincronização de hash de senha NTLM, consulte Proteger seu domínio gerenciado.

- Selecione a opção do menu Conexão e, em seguida, escolha Vincular....

- Forneça as credenciais de uma conta de usuário que pertença ao domínio gerenciado. Introduza a palavra-passe da conta de utilizador e, em seguida, introduza o seu domínio, como aaddscontoso.com.

- Em Tipo de ligação, escolha a opção para Vincular com credenciais.

- Selecione OK para vincular ao seu domínio gerenciado.

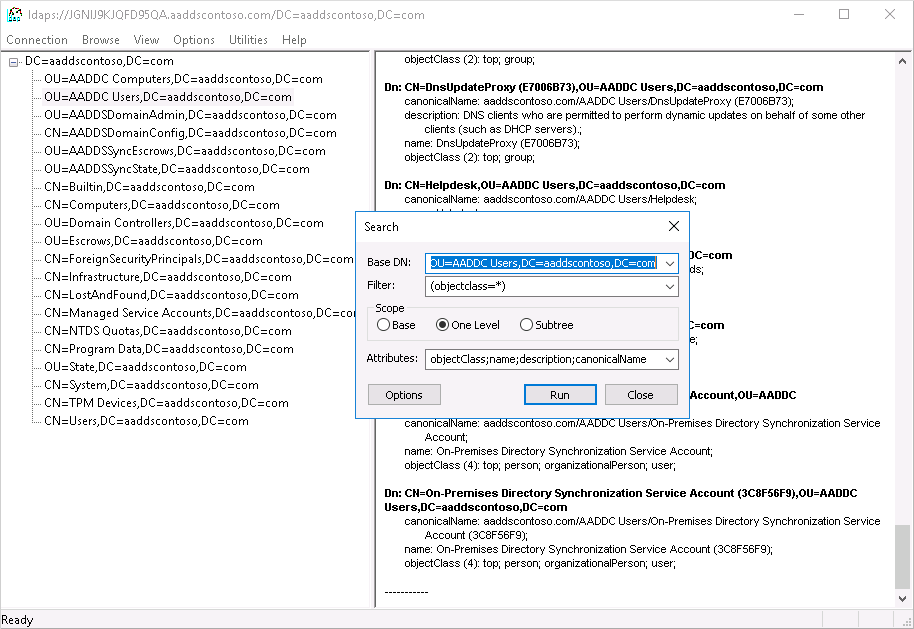

Para ver os objetos armazenados em seu domínio gerenciado:

Selecione a opção de menu Exibir e, em seguida, escolha Árvore.

Deixe o campo BaseDN em branco e selecione OK.

Escolha um contêiner, como Usuários AADDC, selecione com o botão direito do mouse o contêiner e escolha Pesquisar.

Deixe os campos pré-preenchidos definidos e selecione Executar. Os resultados da consulta são exibidos na janela do lado direito, como mostrado na saída de exemplo a seguir:

Para consultar diretamente um contêiner específico, no menu Exibir > árvore, você pode especificar um BaseDN como OU=AADDC Users,DC=AADDSCONTOSO,DC=COM ou OU=AADDC Computers,DC=AADDSCONTOSO,DC=COM. Para obter mais informações sobre como formatar e criar consultas, consulte Noções básicas de consulta LDAP.

Nota

Se um certificado autoassinado for usado, certifique-se de que o certificado autoassinado foi adicionado às autoridades de certificação raiz confiáveis para que os LDAPS funcionem com LDP.exe

Clean up resources (Limpar recursos)

Se você adicionou uma entrada DNS ao arquivo de hosts locais do seu computador para testar a conectividade deste tutorial, remova essa entrada e adicione um registro formal na zona DNS. Para remover a entrada do arquivo de hosts locais, conclua as seguintes etapas:

- Na máquina local, abra o Bloco de Notas como administrador

- Procure e abra o arquivo

C:\Windows\System32\drivers\etc\hosts. - Exclua a linha do registro que você adicionou, como

168.62.205.103 ldaps.aaddscontoso.com

Resolução de Problemas

Se você vir um erro informando que LDAP.exe não pode se conectar, tente trabalhar nos diferentes aspetos da obtenção da conexão:

- Configurando o controlador de domínio

- Configurando o cliente

- Rede

- Estabelecendo a sessão TLS

Para a correspondência do nome do assunto do certificado, o controlador de domínio usará o nome de domínio dos Serviços de Domínio (não o nome de domínio do Microsoft Entra) para procurar o certificado em seu armazenamento de certificados. Erros ortográficos, por exemplo, impedem que o DC selecione o certificado correto.

O cliente tenta estabelecer a conexão TLS usando o nome fornecido. O trânsito precisa passar por todo o caminho. O DC envia a chave pública do certificado de autenticação do servidor. O certificado precisa ter o uso correto no certificado, o nome assinado no nome do assunto deve ser compatível para que o cliente confie que o servidor é o nome DNS ao qual você está se conectando (ou seja, um curinga funcionará, sem erros ortográficos) e o cliente deve confiar no emissor. Você pode verificar se há problemas nessa cadeia no log do sistema no Visualizador de eventos e filtrar os eventos em que source é igual a Schannel. Uma vez que essas peças estão no lugar, elas formam uma chave de sessão.

Para obter mais informações, consulte Handshake TLS.

Próximos passos

Neste tutorial, ficou a saber como:

- Criar um certificado digital para uso com os Serviços de Domínio Microsoft Entra

- Habilitar LDAP seguro para Serviços de Domínio Microsoft Entra

- Configurar LDAP seguro para uso na Internet pública

- Vincular e testar LDAP seguro para um domínio gerenciado