Preparar os Serviços LDS do Ative Directory para provisionamento a partir do Microsoft Entra ID

A documentação a seguir fornece informações de tutorial demonstrando como preparar uma instalação do Ative Directory Lightweight Directory Services (AD LDS). Isso pode ser usado como um exemplo de diretório LDAP para solução de problemas ou para demonstrar como provisionar usuários do Microsoft Entra ID em um diretório LDAP.

Preparar o diretório LDAP

Se você ainda não tiver um servidor de diretório, as informações a seguir serão fornecidas para ajudar a criar um ambiente AD LDS de teste. Essa instalação usa o PowerShell e o ADAMInstall.exe com um arquivo de respostas. Este documento não abrange informações detalhadas sobre o AD LDS. Para obter mais informações, consulte Ative Directory Lightweight Directory Services.

Se já tiver o AD LDS ou outro servidor de diretórios, pode ignorar este conteúdo e continuar no Tutorial: Conector ECMA Host conector LDAP genérico para instalar e configurar o host do conector ECMA.

Crie um certificado SSL, um diretório de teste e instale o AD LDS.

Use o script PowerShell do Apêndice A. O script executa as seguintes ações:

- Cria um certificado autoassinado que será usado pelo conector LDAP.

- Cria um diretório para o log de instalação do recurso.

- Exporta o certificado no repositório pessoal para o diretório.

- Importa o certificado para a raiz confiável da máquina local.

- Instala a função AD LDS na nossa máquina virtual.

Na máquina virtual do Windows Server onde você está usando para testar o conector LDAP, edite o script para corresponder ao nome do computador e execute o script usando o Windows PowerShell com privilégios administrativos.

Criar uma instância do AD LDS

Agora que a função foi instalada, você precisa criar uma instância do AD LDS. Para criar uma instância, você pode usar o arquivo de resposta fornecido abaixo. Esse arquivo instalará a instância silenciosamente sem usar a interface do usuário.

Copie o conteúdo do Apêndice B para o bloco de notas e salve-o como answer.txt em "C:\Windows\ADAM".

Agora abra um prompt cmd com privilégios administrativos e execute o seguinte executável:

C:\Windows\ADAM> ADAMInstall.exe /answer:answer.txt

Criar contentores e uma conta de serviço para o AD LDS

O uso do script PowerShell do Apêndice C. O script executa as seguintes ações:

- Cria um contêiner para a conta de serviço que será usado com o conector LDAP.

- Cria um contêiner para os usuários da nuvem, para o qual os usuários serão provisionados.

- Cria a conta de serviço no AD LDS.

- Habilita a conta de serviço.

- Adiciona a conta de serviço à função Administradores do AD LDS.

Na máquina virtual do Windows Server, você está usando para testar o conector LDAP executar o script usando o Windows PowerShell com privilégios administrativos.

Conceder permissões de leitura ao NETWORK SERVICE para o certificado SSL

Para permitir que o SSL funcione, você precisa conceder as permissões de leitura do SERVIÇO DE REDE ao nosso certificado recém-criado. Para conceder permissões, use as etapas a seguir.

- Navegue até C:\Program Data\Microsoft\Crypto\Keys.

- Clique com o botão direito do rato no ficheiro de sistema localizado aqui. Será um guid. Este contentor está a armazenar o nosso certificado.

- Selecione propriedades.

- Na parte superior, selecione a guia Segurança .

- Selecione Editar.

- Clique em Adicionar.

- Na caixa, digite Serviço de Rede e selecione Verificar Nomes.

- Selecione SERVIÇO DE REDE na lista e clique em OK.

- Clique em OK.

- Verifique se a conta de serviço de rede tem permissões de leitura e leitura & execute e clique em Aplicar e OK.

Verificar a conectividade SSL com o AD LDS

Agora que configuramos o certificado e concedemos as permissões da conta de serviço de rede, teste a conectividade para verificar se ela está funcionando.

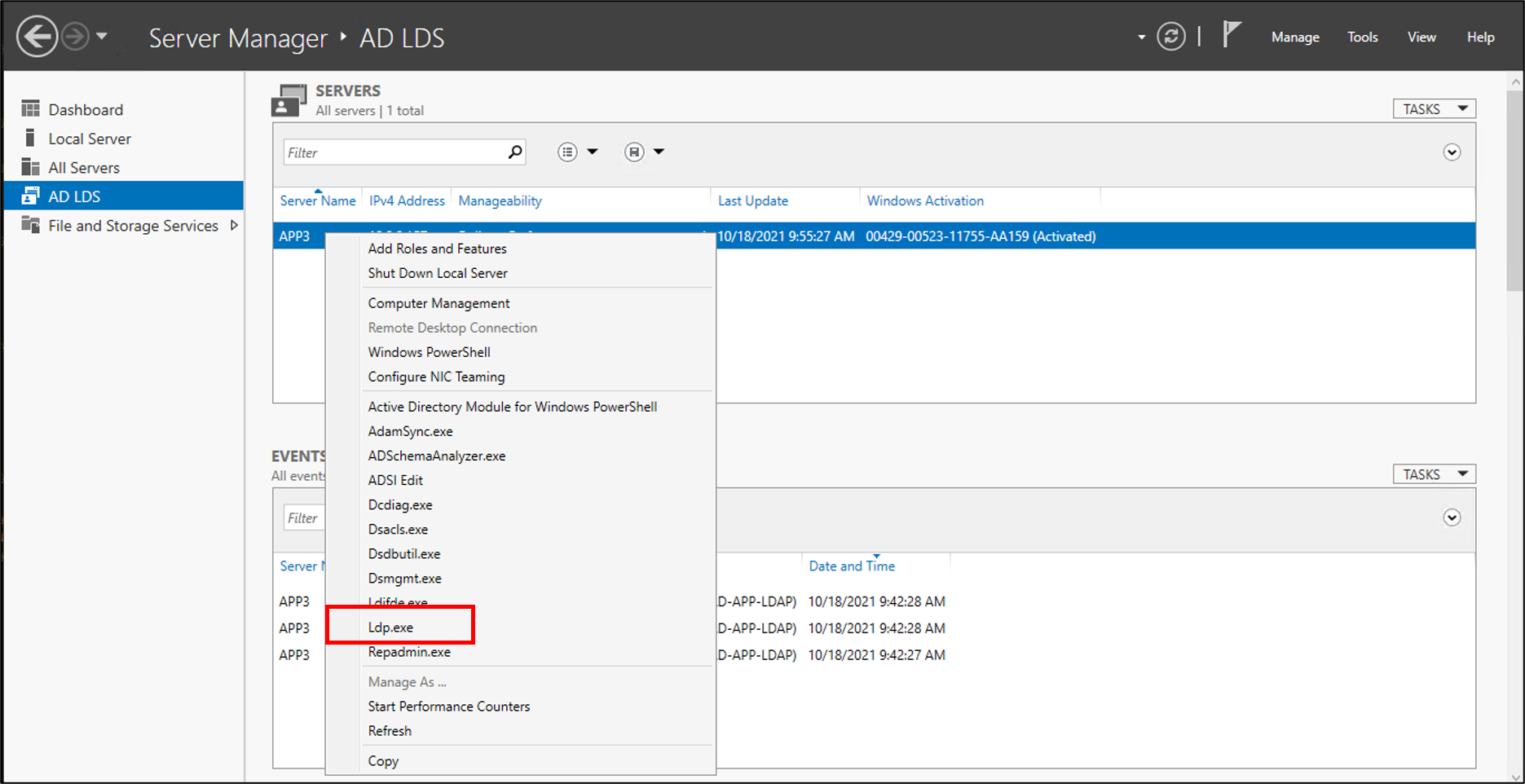

- Abra o Gerenciador do Servidor e selecione AD LDS à esquerda

- Clique com o botão direito do rato na sua instância do AD LDS e selecione ldp.exe no pop-up.

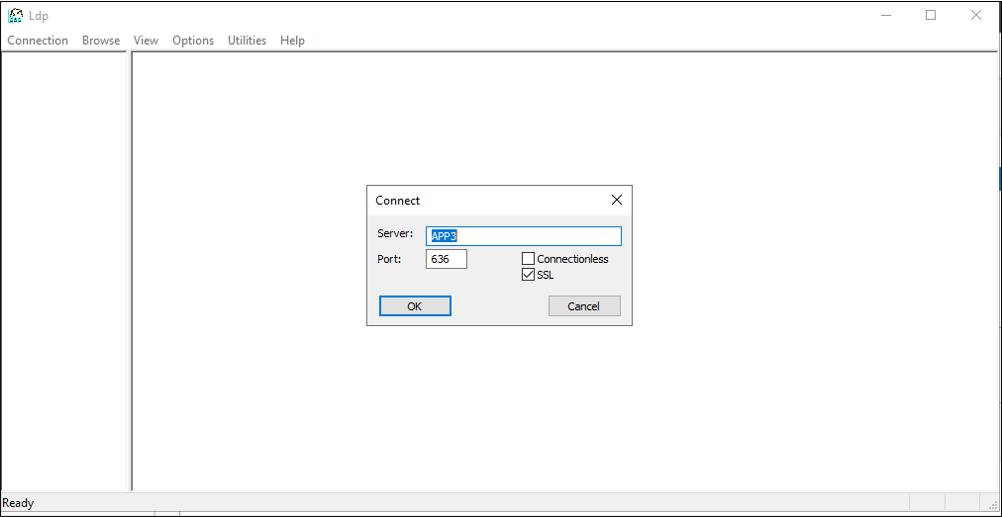

- Na parte superior da ldp.exe, selecione Conexão e Conexão.

- Insira as seguintes informações e clique em OK.

- Você verá uma resposta semelhante à captura de tela abaixo.

- Na parte superior, em Conexão, selecione Vincular.

- Deixe os padrões e clique em OK.

- Agora, você deve vincular com êxito à instância.

Desativar a política de senha local

Atualmente, o conector LDAP provisiona os usuários com uma senha em branco. Esse provisionamento não satisfará a política de senha local em nosso servidor, por isso vamos desativá-lo para fins de teste. Para desativar a complexidade da senha, em um servidor que não ingressou no domínio, use as etapas a seguir.

Importante

Como a sincronização contínua de senhas não é um recurso do provisionamento LDAP local, a Microsoft recomenda que o AD LDS seja usado especificamente com aplicativos federados, quando usado em conjunto com o AD DS ou ao atualizar usuários existentes em uma instância do AD LDS.

- No servidor, clique em Iniciar, Executar e, em seguida, gpedit.msc

- No editor de Diretiva de Grupo Local, navegue até Configuração do > Computador, Configurações > do Windows, Configurações > de Segurança, Políticas > de Conta, Diretiva de Senha

- À direita, clique duas vezes em A senha deve atender aos requisitos de complexidade e selecione Desabilitado.

- Clique em Aplicar e Ok

- Feche o editor de Diretiva de Grupo Local

Em seguida, continue na orientação para provisionar usuários do Microsoft Entra ID em um diretório LDAP para baixar e configurar o agente de provisionamento.

Apêndice A - Instalar o script do AD LDS PowerShell

O seguinte script do PowerShell pode ser usado para automatizar a instalação dos Serviços LDS do Ative Directory. Você precisará editar o script para corresponder ao seu ambiente; em particular, altere APP3 para o nome do host do seu computador.

# Filename: 1_SetupADLDS.ps1

# Description: Creates a certificate that will be used for SSL and installs Active Directory Lighetweight Directory Services.

#

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

#Declare variables

$DNSName = 'APP3'

$CertLocation = 'cert:\LocalMachine\MY'

$logpath = "c:\"

$dirname = "test"

$dirtype = "directory"

$featureLogPath = "c:\test\featurelog.txt"

#Create a new self-signed certificate

New-SelfSignedCertificate -DnsName $DNSName -CertStoreLocation $CertLocation

#Create directory

New-Item -Path $logpath -Name $dirname -ItemType $dirtype

#Export the certificate from the local machine personal store

Get-ChildItem -Path cert:\LocalMachine\my | Export-Certificate -FilePath c:\test\allcerts.sst -Type SST

#Import the certificate in to the trusted root

Import-Certificate -FilePath "C:\test\allcerts.sst" -CertStoreLocation cert:\LocalMachine\Root

#Install AD LDS

start-job -Name addFeature -ScriptBlock {

Add-WindowsFeature -Name "ADLDS" -IncludeAllSubFeature -IncludeManagementTools

}

Wait-Job -Name addFeature

Get-WindowsFeature | Where installed >>$featureLogPath

Apêndice B - Ficheiro de resposta

Este ficheiro é utilizado para automatizar e criar uma instância do AD LDS. Você editará esse arquivo para corresponder ao seu ambiente; Em particular, altere APP3 para o nome do host do seu servidor.

Importante

Este script utiliza o administrador local da conta de serviço AD LDS. Ser-lhe-á solicitada a palavra-passe durante a instalação.

Se estiver a instalar o AD LDS num controlador de domínio e não num servidor membro ou autónomo, terá de alterar LocalLDAPPortToListenOn e LocalSSLPortToListonOn para algo diferente das portas conhecidas para LDAP e LDAP sobre SSL. Por exemplo, LocalLDAPPortToListenOn=51300 e LocalSSLPortToListenOn=51301.

[ADAMInstall]

InstallType=Unique

InstanceName=AD-APP-LDAP

LocalLDAPPortToListenOn=389

LocalSSLPortToListenOn=636

NewApplicationPartitionToCreate=CN=App,DC=contoso,DC=lab

DataFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

LogFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

ServiceAccount=APP3\Administrator

ServicePassword=\*

AddPermissionsToServiceAccount=Yes

Administrator=APP3\Administrator

ImportLDIFFiles="MS-User.LDF"

SourceUserName=APP3\Administrator

SourcePassword=Pa$$Word1

Apêndice C - Preencher script do PowerShell do AD LDS

Script do PowerShell para preencher o AD LDS com contêineres e uma conta de serviço.

# Filename: 2_PopulateADLDS.ps1

# Description: Populates our AD LDS environment with 2 containers and a service account

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

# Create service accounts container

New-ADObject -Name "ServiceAccounts" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating ServiceAccounts container"

# Create cloud users container

New-ADObject -Name "CloudUsers" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating CloudUsers container"

# Create a new service account

New-ADUser -name "svcAccountLDAP" -accountpassword (ConvertTo-SecureString -AsPlainText 'Pa$$1Word' -Force) -Displayname "LDAP Service Account" -server 'APP3:389' -path "CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Creating service account"

# Enable the new service account

Enable-ADAccount -Identity "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Enabling service account"

# Add the service account to the Administrators role

Get-ADGroup -Server "APP3:389" -SearchBase "CN=Administrators,CN=Roles,CN=App,DC=contoso,DC=lab" -Filter "name -like 'Administrators'" | Add-ADGroupMember -Members "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Adding service accounnt to Administrators role"