Encontre e resolva lacunas na cobertura de autenticação forte para seus administradores

Exigir autenticação multifator (MFA) para os administradores em seu locatário é uma das primeiras etapas que você pode tomar para aumentar a segurança do seu locatário. Neste artigo, abordaremos como garantir que todos os seus administradores sejam cobertos pela autenticação multifator.

Detetar o uso atual para funções de administrador internas do Microsoft Entra

O Microsoft Entra ID Secure Score fornece uma pontuação para Exigir MFA para funções administrativas em seu locatário. Esta ação de melhoria controla o uso de MFA de Administrador global, administrador de segurança, administrador do Exchange e administrador do SharePoint.

Há diferentes maneiras de verificar se seus administradores estão cobertos por uma política de MFA.

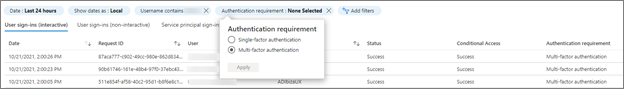

Para solucionar problemas de entrada de um administrador específico, você pode usar os logs de entrada. Os logs de entrada permitem filtrar o requisito de autenticação para usuários específicos. Qualquer entrada em que Requisito de autenticação seja Autenticação de fator único significa que não havia nenhuma política de autenticação multifator necessária para a entrada.

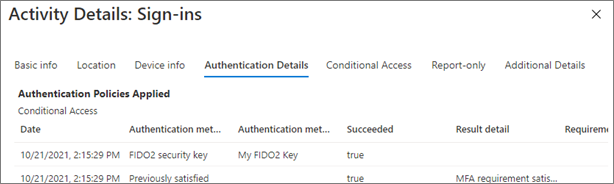

Ao visualizar os detalhes de uma entrada específica, selecione a guia Detalhes de autenticação para obter detalhes sobre os requisitos de MFA. Para obter mais informações, consulte Detalhes da atividade do log de entrada.

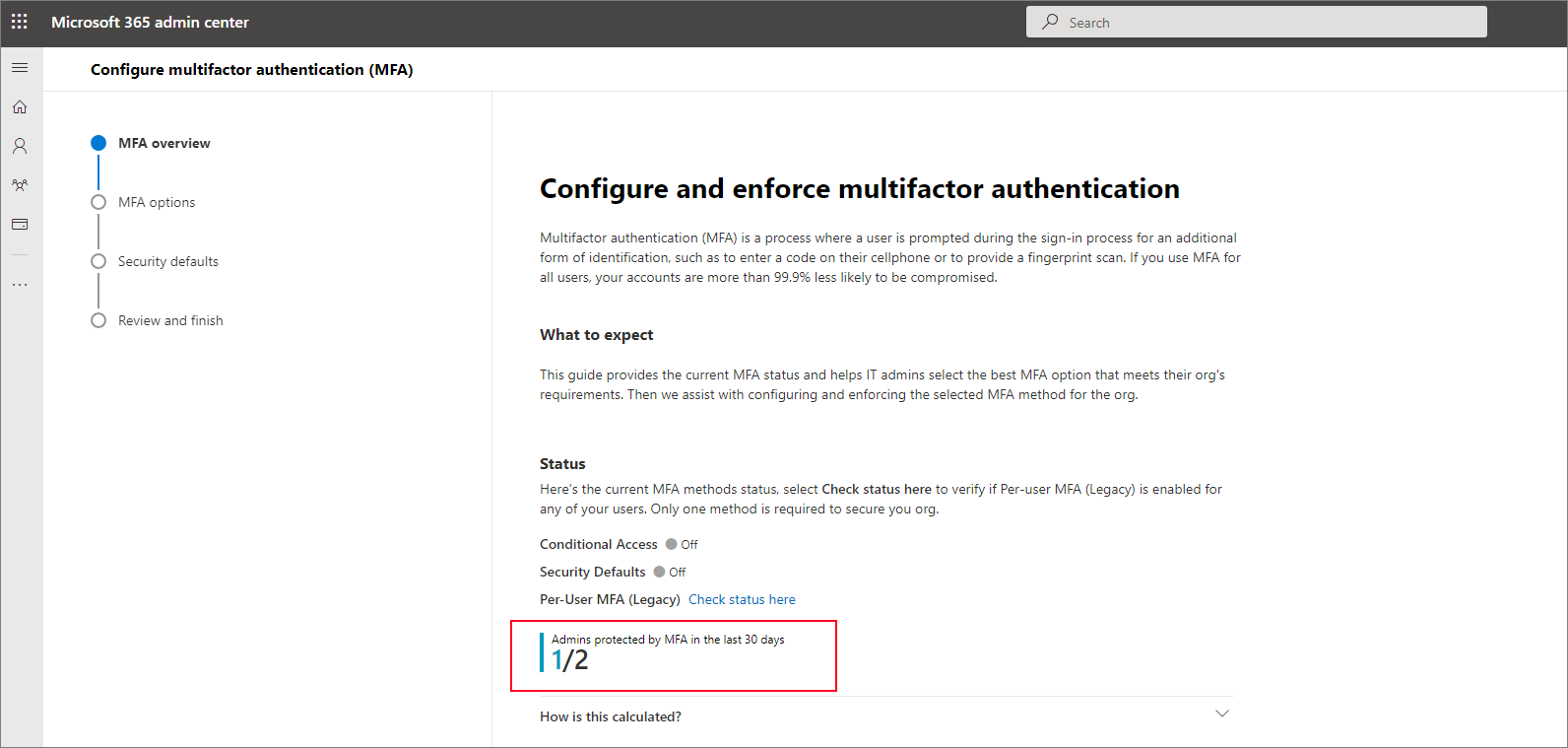

Para escolher qual política habilitar com base em suas licenças de usuário, temos um novo assistente de ativação de MFA para ajudá-lo a comparar políticas de MFA e ver quais etapas são certas para sua organização. O assistente mostra os administradores que foram protegidos pelo MFA nos últimos 30 dias.

Você pode executar esse script para gerar programaticamente um relatório de todos os usuários com atribuições de função de diretório que entraram com ou sem MFA nos últimos 30 dias. Esse script enumerará todas as atribuições de função internas e personalizadas ativas, todas as atribuições de função internas e personalizadas qualificadas e grupos com funções atribuídas.

Impor a autenticação multifator aos seus administradores

Se você encontrar administradores que não estão protegidos pela autenticação multifator, poderá protegê-los de uma das seguintes maneiras:

Se os administradores estiverem licenciados para o Microsoft Entra ID P1 ou P2, você poderá criar uma política de Acesso Condicional para impor o MFA para administradores. Você também pode atualizar essa política para exigir MFA de usuários que estão em funções personalizadas.

Execute o assistente de ativação de MFA para escolher sua política de MFA.

Se você atribuir funções de administrador personalizadas ou internas no Privileged Identity Management, exija autenticação multifator na ativação da função.

Usar métodos de autenticação sem senha e resistentes a phishing para seus administradores

Depois que seus administradores forem forçados para autenticação multifator e a usarem por um tempo, é hora de elevar o nível da autenticação forte e usar o método de autenticação sem senha e resistente a phishing:

Você pode ler mais sobre esses métodos de autenticação e suas considerações de segurança em Métodos de autenticação do Microsoft Entra.

Próximos passos

Ativar o início de sessão sem palavra-passe com o Microsoft Authenticator