Configurar o Servidor Multi-Factor Authentication do Azure para aplicações Web IIS

Utilize a secção Autenticação do IIS do Servidor do Multi-Factor Authentication (MFA) do Azure que permite ativar e configurar a autenticação do IIS para integração com aplicações Web do Microsoft IIS. O Servidor Azure Multi-Factor Authentication instala um plug-in que pode filtrar solicitações que estão sendo feitas ao servidor Web do IIS para adicionar a Autenticação Multifator do Azure. O plug-in do IIS fornece suporte para Autenticação Baseada em Formulários e Autenticação HTTP Integrada do Windows. Também podem ser configurados IPs Fidedignos para excluir os endereços IP internos da autenticação de dois fatores.

Importante

Em setembro de 2022, a Microsoft anunciou a descontinuação do Azure Multi-Factor Authentication Server. A partir de 30 de setembro de 2024, as implantações do Servidor Azure Multi-Factor Authentication não atenderão mais às solicitações de MFA (autenticação multifator), o que pode fazer com que as autenticações falhem em sua organização. Para garantir serviços de autenticação ininterruptos e permanecer em um estado com suporte, as organizações devem migrar os dados de autenticação de seus usuários para o serviço Azure Multi-Factor Authentication baseado em nuvem usando o Utilitário de Migração mais recente incluído na atualização mais recente do Servidor Azure Multi-Factor Authentication. Para obter mais informações, consulte Migração do servidor Azure Multi-Factor Authentication.

Para começar a usar o MFA baseado em nuvem, consulte Tutorial: Eventos de entrada de usuário seguro com a Autenticação Multifator do Azure.

Quando você usa a Autenticação Multifator do Azure baseada em nuvem, não há alternativa ao plug-in do IIS fornecido pelo Servidor Azure Multi-Factor Authentication (MFA). Em vez disso, use o Proxy de Aplicativo Web (WAP) com os Serviços de Federação do Ative Directory (AD FS) ou o proxy de aplicativo Microsoft Entra.

Utilizar a Autenticação do IIS Baseada em Formulários com o Servidor Multi-Factor Authentication do Azure

Para proteger uma aplicação Web IIS que utilize autenticação baseada em formulários, instale o Servidor Multi-Factor Authentication do Azure no servidor Web do IIS e configure o Servidor consoante o procedimento seguinte:

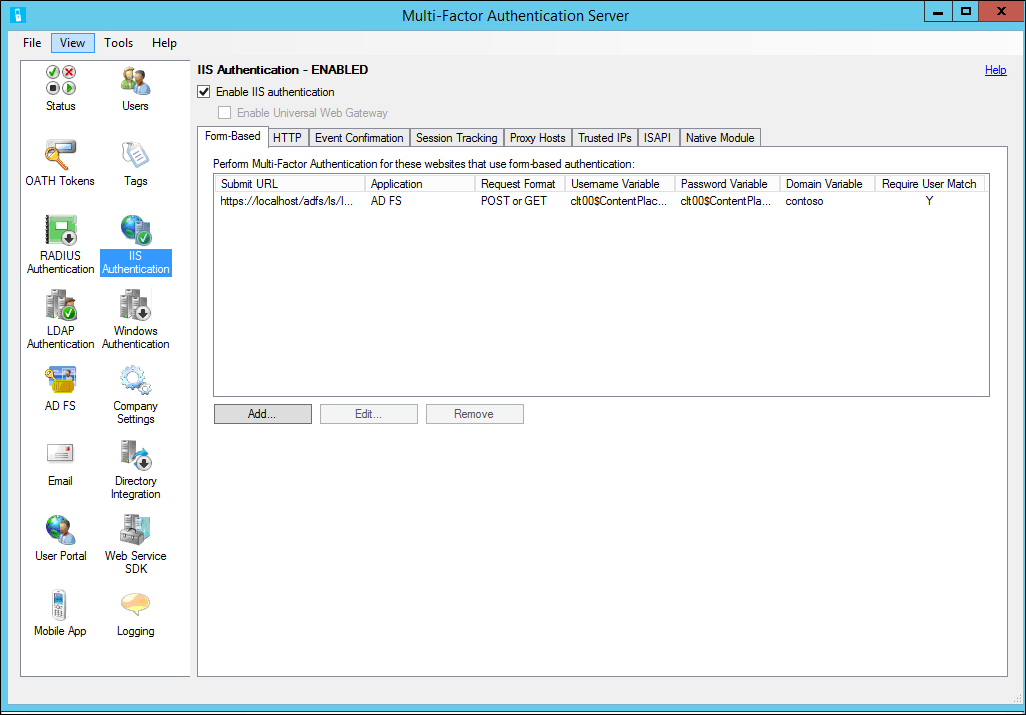

No Servidor Multi-Factor Authentication do Azure, clique no ícone Autenticação do IIS no menu da esquerda.

Clique no separador Baseado em Formulários.

Clique em Adicionar.

Para detetar automaticamente as variáveis de nome de usuário, senha e domínio, digite o URL de login (como

https://localhost/contoso/auth/login.aspx) na caixa de diálogo Auto-Configure Form-Based Website e clique em OK.Marque a caixa Exigir correspondência de utilizador Multi-Factor Authentication se todos os utilizadores tiverem sido ou forem importados para o Servidor e estiverem sujeitos à autenticação multifator. Se um número significativo de usuários ainda não tiver sido importado para o Servidor e/ou estiver isento da autenticação multifator, deixe a caixa desmarcada.

Se as variáveis de página não puderem ser detetadas automaticamente, clique em Especificar manualmente na caixa de diálogo Configurar automaticamente o site baseado em formulário.

Na caixa de diálogo Adicionar Web Site Baseado em Formulários, introduza o URL para a página de início de sessão no campo URL de Submissão e introduza um nome de Aplicação (opcional). O nome da Aplicação aparece nos relatórios do Multi-Factor Authentication do Azure e poderá ser apresentado nas mensagens de autenticação SMS ou da Aplicação Móvel.

Selecione o formato correto do Pedido. Está definido como POST ou GET para a maioria das aplicações Web.

Introduza a variável de Nome de Utilizador, Palavra-passe e Domínio (se aparecer na página de início de sessão). para localizar os nomes das caixas de entrada, navegue num browser, clique com o botão direito do rato na página e selecione Ver Origem .

Selecione a caixa de correspondência de utilizador Exigir autenticação Azure Multi-Factor Authentication se todos os utilizadores tiverem sido ou forem importados para o Servidor e estiverem sujeitos à autenticação multifator. Se um número significativo de usuários ainda não tiver sido importado para o Servidor e/ou estiver isento da autenticação multifator, deixe a caixa desmarcada.

Clique em Avançadas, para rever as definições avançadas, incluindo:

- Selecione um ficheiro de página de rejeição personalizado

- Coloque em cache as autenticações bem-sucedidas para o Site durante um período de tempo através de cookies

- Selecione se pretende autenticar as credenciais primárias em relação a um Domínio do Windows, ao diretório LDAP ou ao servidor RADIUS.

Clique em OK para regressar à caixa de diálogo Adicionar Web site Baseado em Formulários.

Clique em OK.

Assim que as variáveis de URL e página forem detetadas ou introduzidas, os dados do site são apresentados no painel Baseado em Formulários.

Usando a autenticação integrada do Windows com o Servidor Azure Multi-Factor Authentication

Para proteger um aplicativo Web do IIS que usa a autenticação HTTP integrada do Windows, instale o Servidor Azure Multi-Factor Authentication no servidor Web do IIS e configure o Servidor com as seguintes etapas:

- No Servidor Multi-Factor Authentication do Azure, clique no ícone Autenticação do IIS no menu da esquerda.

- Clique no separador HTTP.

- Clique em Adicionar.

- Na caixa de diálogo Adicionar URL Base, insira a URL do site onde a autenticação HTTP é executada (como

http://localhost/owa) e forneça um Nome do aplicativo (opcional). O nome da Aplicação aparece nos relatórios do Multi-Factor Authentication do Azure e poderá ser apresentado nas mensagens de autenticação SMS ou da Aplicação Móvel. - Ajuste o tempo limite ocioso e os tempos máximos de sessão se o padrão não for suficiente.

- Marque a caixa Exigir correspondência de utilizador Multi-Factor Authentication se todos os utilizadores tiverem sido ou forem importados para o Servidor e estiverem sujeitos à autenticação multifator. Se um número significativo de usuários ainda não tiver sido importado para o Servidor e/ou estiver isento da autenticação multifator, deixe a caixa desmarcada.

- Selecione a caixa da Cache de cookies, se pretender.

- Clique em OK.

Ativar Plug-ins do IIS para o Servidor Multi-Factor Authentication do Azure

Depois de configurar os URLs e as definições de autenticação HTTP ou Baseada em Formulários, selecione as localizações onde os plug-ins do IIS do Multi-Factor Authentication do Azure devem ser carregados e ativados no IIS. Utilize o seguinte procedimento:

- Se estiver sendo executado no IIS 6, clique na guia ISAPI. Selecione o site em que o aplicativo Web está sendo executado (por exemplo, Site Padrão) para habilitar o plug-in de filtro ISAPI do Azure Multi-Factor Authentication para esse site.

- Se estiver sendo executado no IIS 7 ou superior, clique na guia Módulo Nativo . Selecione o servidor, sites ou aplicativos para habilitar o plug-in do IIS nos níveis desejados.

- Clique na caixa Ativar autenticação do IIS na parte superior do ecrã. O Multi-Factor Authentication do Azure está agora a proteger a aplicação IIS selecionada. Certifique-se de que os utilizadores foram importados para o Servidor.

IPs Fidedignos

Os IPs Fidedignos permitem aos utilizadores ignorar o Multi-Factor Authentication do Azure para pedidos de sites com origem em sub-redes ou endereços IP específicos. Por exemplo, pode pretender excluir utilizadores do Multi-Factor Authentication do Azure ao iniciar sessão a partir do escritório. Nesse caso, você pode especificar a sub-rede do escritório como uma entrada IPs confiáveis. Para configurar IPs Fidedignos, utilize o seguinte procedimento:

- Na secção Autenticação do IIS, clique no separador IPs Fidedignos.

- Clique em Adicionar.

- Quando for apresentada a caixa de diálogo Adicionar IPs Fidedignos, selecione o botão de opção IP único, Intervalo de IPs ou Sub-rede.

- Insira o endereço IP, o intervalo de endereços IP ou a sub-rede que deve ser permitido. Se introduzir uma sub-rede, selecione a Máscara de rede adequada e clique em OK.