Tutorial: Criar um daemon multilocatário que usa a plataforma de identidade da Microsoft

Neste tutorial, você baixa e executa um aplicativo Web ASP.NET daemon que demonstra o uso da concessão de credenciais de cliente OAuth 2.0 para obter um token de acesso para chamar a API do Microsoft Graph.

Neste tutorial:

- Integrar um aplicativo daemon com a plataforma de identidade da Microsoft

- Conceder permissões de aplicativo diretamente ao aplicativo por um administrador

- Obter um token de acesso para chamar a API do Microsoft Graph

- Chame a API do Microsoft Graph.

Se não tiver uma subscrição do Azure, crie uma conta gratuita antes de começar.

Pré-requisitos

- Visual Studio 2017 ou 2019.

- Um locatário do Microsoft Entra. Para obter mais informações, consulte Como obter um locatário do Microsoft Entra.

- Uma ou mais contas de utilizador no seu inquilino. Este exemplo não funcionará com uma conta da Microsoft. Se você entrou com uma conta da Microsoft e nunca criou uma conta de usuário em seu diretório, faça isso agora.

Cenário

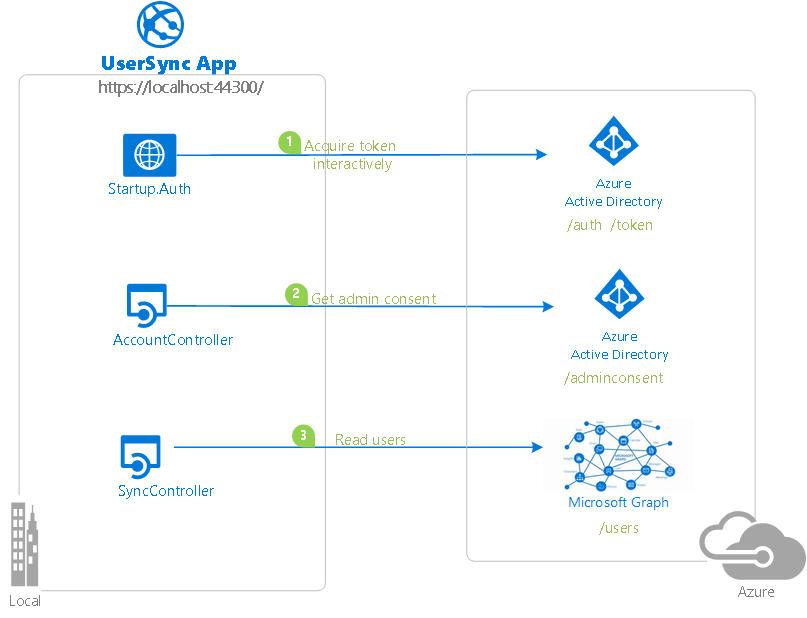

O aplicativo é criado como um aplicativo MVC ASP.NET. Ele usa o middleware OWIN OpenID Connect para entrar nos usuários.

O componente "daemon" neste exemplo é um controlador de API, SyncController.cs. Quando o controlador é chamado, ele recebe uma lista de usuários no locatário do Microsoft Entra do cliente do Microsoft Graph. SyncController.cs é acionado por uma chamada AJAX no aplicativo Web. Ele usa a Microsoft Authentication Library (MSAL) para .NET para adquirir um token de acesso para o Microsoft Graph.

Como o aplicativo é um aplicativo multilocatário para clientes empresariais da Microsoft, ele deve fornecer uma maneira para os clientes "se inscreverem" ou "conectarem" o aplicativo aos dados da empresa. Durante o fluxo de conexão, um Administrador Global primeiro concede permissões de aplicativo diretamente ao aplicativo para que ele possa acessar os dados da empresa de forma não interativa, sem a presença de um usuário conectado. A maioria da lógica neste exemplo mostra como obter esse fluxo de conexão usando o ponto de extremidade de consentimento de administrador da plataforma de identidade.

Para obter mais informações sobre os conceitos usados neste exemplo, leia a documentação do protocolo de credenciais do cliente para a plataforma de identidade.

Clone ou faça o download deste repositório

No shell ou na linha de comando, digite este comando:

git clone https://github.com/Azure-Samples/active-directory-dotnet-daemon-v2.git

Ou baixe o exemplo em um arquivo zip.

Registar a aplicação

Este exemplo tem um projeto. Para registrar o aplicativo com seu locatário do Microsoft Entra, você pode:

- Siga as etapas em Escolha o locatário e Configure o exemplo para usar seu locatário.

- Use scripts do PowerShell que:

- Crie automaticamente os aplicativos Microsoft Entra e objetos relacionados (senhas, permissões, dependências) para você.

- Modifique os arquivos de configuração dos projetos do Visual Studio.

Se você quiser usar a automação:

No Windows, execute o PowerShell e vá para a raiz do diretório clonado.

Execute este comando:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope Process -ForceExecute o script para criar seu aplicativo Microsoft Entra e configure o código do aplicativo de exemplo de acordo:

.\AppCreationScripts\Configure.ps1Outras maneiras de executar scripts são descritas em Scripts de criação de aplicativos.

Abra a solução Visual Studio e selecione Iniciar para executar o código.

Se você não quiser usar a automação, use as etapas nas seções a seguir.

Escolha o inquilino

Gorjeta

As etapas neste artigo podem variar ligeiramente com base no portal a partir do qual você começou.

Entre no centro de administração do Microsoft Entra como pelo menos um desenvolvedor de aplicativos.

Se você tiver acesso a vários locatários, use o ícone

Configurações no menu superior para alternar para o locatário no qual deseja registrar o aplicativo no menu Diretórios + assinaturas.

Configurações no menu superior para alternar para o locatário no qual deseja registrar o aplicativo no menu Diretórios + assinaturas.Navegue até Registros do aplicativo Identity>Applications>.

Selecione Novo registo.

Introduza um Nome para a sua aplicação, por exemplo

dotnet-web-daemon-v2. Os usuários do seu aplicativo podem ver esse nome e você pode alterá-lo mais tarde.Na seção Tipos de conta suportados, selecione Contas em qualquer diretório organizacional.

Na seção Redirecionar URI (opcional), selecione Web na caixa de combinação e digite

https://localhost:44316/ehttps://localhost:44316/Account/GrantPermissionscomo Redirecionar URIs.Se houver mais de dois URIs de redirecionamento, você precisará adicioná-los na guia Autenticação mais tarde, depois que o aplicativo for criado com êxito.

Selecione Registar para criar a aplicação.

Na página Visão geral do aplicativo, localize o valor da ID do aplicativo (cliente) e registre-o para uso posterior. Você precisará dele para configurar o arquivo de configuração do Visual Studio para este projeto.

Em Gerir, selecione Autenticação.

Defina URL de logout do canal frontal como

https://localhost:44316/Account/EndSession.Na seção Concessão implícita e fluxos híbridos, selecione Tokens de acesso e Tokens de ID. Este exemplo requer que o fluxo de concessão implícito seja habilitado para entrar no usuário e chamar uma API.

Selecione Guardar.

Em Gerenciar, selecione Certificados & segredos.

Na seção Segredos do cliente, selecione Novo segredo do cliente.

Insira uma descrição de chave (por exemplo, segredo do aplicativo).

Selecione uma duração de chave em 1 ano, em 2 anos ou Nunca expira.

Selecione Adicionar. Registre o valor da chave em um local seguro. Você precisará dessa chave posteriormente para configurar o projeto no Visual Studio.

Em Gerenciar, selecione Permissões>de API Adicionar uma permissão.

Na seção APIs da Microsoft comumente usadas, selecione Microsoft Graph.

Na seção Permissões do aplicativo, verifique se as permissões corretas estão selecionadas: User.Read.All.

Selecione Adicionar permissões.

Configurar o exemplo para usar seu locatário

Nas etapas a seguir, ClientID é o mesmo que "application ID" ou AppId.

Abra a solução no Visual Studio para configurar os projetos.

Configurar o projeto cliente

Se você usou os scripts de instalação, as seguintes alterações terão sido aplicadas para você.

- Abra o arquivo UserSync\Web.Config .

- Encontre a chave do aplicativo ida:ClientId. Substitua o valor existente pelo ID do aplicativo dotnet-web-daemon-v2 que foi gravado anteriormente.

- Encontre a chave do aplicativo ida:ClientSecret. Substitua o valor existente pela chave que você salvou durante a criação do aplicativo dotnet-web-daemon-v2 .

Executar o exemplo

Limpe a solução, reconstrua a solução, execute o aplicativo UserSync e entre como administrador no locatário do Microsoft Entra. Se você não tiver um locatário do Microsoft Entra para teste, siga estas instruções para obter um.

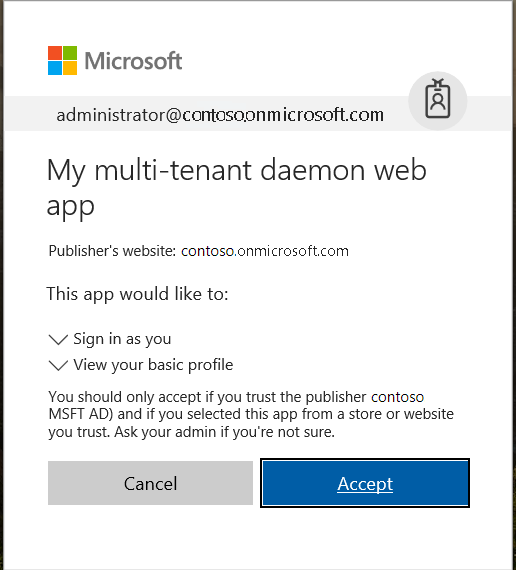

Quando inicia sessão, a aplicação pede-lhe primeiro permissão para iniciar sessão e ler o seu perfil de utilizador. Esse consentimento permite que o aplicativo garanta que você é um usuário comercial.

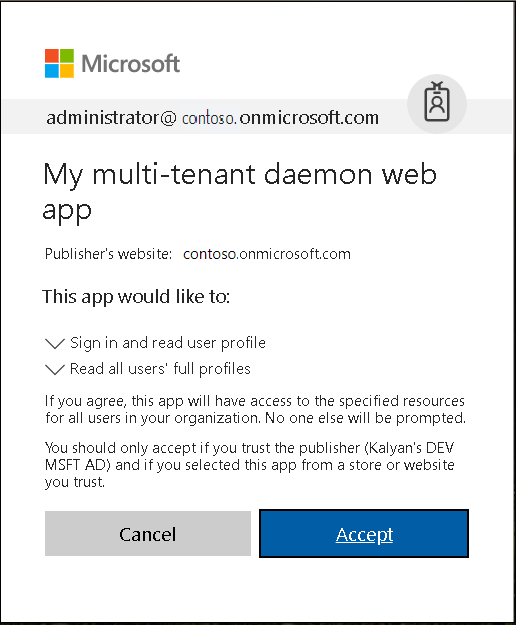

Em seguida, o aplicativo tenta sincronizar uma lista de usuários do seu locatário do Microsoft Entra, via Microsoft Graph. Se não for possível, ele pede que você (o administrador do locatário) conecte seu locatário ao aplicativo.

Em seguida, o aplicativo pede permissão para ler a lista de usuários em seu locatário.

Depois de conceder permissão, você será desconectado do aplicativo. Essa saída garante que todos os tokens de acesso existentes para o Microsoft Graph sejam removidos do cache de tokens. Quando você entrar novamente, o token novo obtido terá as permissões necessárias para fazer chamadas para o Microsoft Graph.

Quando você concede a permissão, o aplicativo pode consultar usuários a qualquer momento. Você pode verificar isso selecionando o botão Sincronizar usuários e atualizando a lista de usuários . Tente adicionar ou remover um usuário e ressincronizar a lista. (Mas note que o aplicativo sincroniza apenas a primeira página dos usuários.)

Sobre o código

O código relevante para este exemplo está nos seguintes arquivos:

- App_Start\Startup.Auth.cs, Controllers\AccountController.cs: Entrada inicial. Em particular, as ações no controlador têm um atributo Authorization , que força o usuário a entrar. O aplicativo usa o fluxo de código de autorização para entrar no usuário.

- Controllers\SyncController.cs: Sincronizando a lista de usuários com o armazenamento local na memória.

- Controllers\UserController.cs: Exibindo a lista de usuários do armazenamento local na memória.

- Controllers\AccountController.cs: Adquirindo permissões do administrador do locatário usando o ponto de extremidade de consentimento do administrador.

Recriar o aplicativo de exemplo

- No Visual Studio, crie um novo projeto Visual C#ASP.NET Web Application (.NET Framework ).

- Na próxima tela, escolha o modelo de projeto MVC . Adicione também referências de pasta e núcleo para API da Web, porque você adicionará um controlador de API da Web mais tarde. Deixe o modo de autenticação escolhido pelo projeto como padrão: Sem autenticação.

- Selecione o projeto na janela Gerenciador de Soluções e selecione a tecla F4.

- Nas propriedades do projeto, defina SSL Enabled como True. Observe as informações em URL SSL. Você precisará dele ao configurar o registro deste aplicativo no portal do Azure.

- Adicione o seguinte ASP.NET pacotes NuGet de middleware OWIN:

- Microsoft.Owin.Security.ActiveDirectory

- Microsoft.Owin.Security.Cookies

- Microsoft.Owin.Host.SystemWeb

- Microsoft.IdentityModel.Protocol.Extensions

- Microsoft.Owin.Security.OpenIdConnect

- Microsoft.Identity.Client

- Na pasta App_Start:

- Crie uma classe chamada Startup.Auth.cs.

- Remover . App_Start a partir do nome do namespace.

- Substitua o código da classe Startup pelo código do mesmo arquivo do aplicativo de exemplo. Certifique-se de tomar toda a definição de classe. A definição muda de Startup de classe pública para Startup de classe parcial pública.

- Em Startup.Auth.cs, resolva referências ausentes adicionando instruções usando como sugerido pelo Visual Studio IntelliSense.

- Clique com o botão direito do mouse no projeto, selecione Adicionar e, em seguida, selecione Classe.

- Na caixa de pesquisa, digite OWIN. A classe OWIN Startup aparece como uma seleção. Selecione-o e nomeie a classe Startup.cs.

- Em Startup.cs, substitua o código da classe Startup pelo código do mesmo arquivo do aplicativo de exemplo. Novamente, observe que a definição muda de Startup de classe pública para Startup de classe parcial pública.

- Na pasta Models, adicione uma nova classe chamada MsGraphUser.cs. Substitua a implementação pelo conteúdo do arquivo de mesmo nome do exemplo.

- Adicione um novo MVC 5 Controller - Instância vazia chamada AccountController. Substitua a implementação pelo conteúdo do arquivo de mesmo nome do exemplo.

- Adicione um novo MVC 5 Controller - instância vazia chamada UserController. Substitua a implementação pelo conteúdo do arquivo de mesmo nome do exemplo.

- Adicione um novo Web API 2 Controller - instância vazia chamada SyncController. Substitua a implementação pelo conteúdo do arquivo de mesmo nome do exemplo.

- Para a interface do usuário, na pasta Views\Account , adicione três instâncias Empty (sem modelo) Views chamadas GrantPermissions, Index e UserMismatch. Adicione e um índice chamado napasta Views\User . Substitua a implementação pelo conteúdo do arquivo de mesmo nome do exemplo.

- Atualize Shared_Layout.cshtml e Home\Index.cshtml para vincular corretamente os vários modos de exibição.

Implantar o exemplo no Azure

Este projeto tem projetos de aplicação web e API web. Para implantá-los em sites do Azure, execute as seguintes etapas para cada um:

- Crie um site do Azure.

- Publique o aplicativo Web e as APIs da Web no site.

- Atualize os clientes para chamar o site em vez do IIS Express.

Criar e publicar dotnet-web-daemon-v2 em um site do Azure

- Inicie sessão no portal do Azure.

- Selecione Criar um recurso no canto superior esquerdo.

- Selecione Web>App e, em seguida, dê um nome ao seu site. Por exemplo, nomeie-o dotnet-web-daemon-v2-contoso.azurewebsites.net.

- Selecione as informações para Assinatura, Grupo de recursos e Plano e local do serviço de aplicativo. OS é Windows, e Publish é Código.

- Selecione Criar e aguarde até que o serviço de aplicativo seja criado.

- Quando você receber a notificação Implantação bem-sucedida, selecione Ir para o recurso para ir para o serviço de aplicativo recém-criado.

- Depois que o site for criado, encontre-o no Painel e selecione-o para abrir a tela Visão geral do serviço de aplicativo.

- Na guia Visão geral do serviço de aplicativo, baixe o perfil de publicação selecionando o link Obter perfil de publicação e salve-o. Você pode usar outros mecanismos de implantação, como a implantação a partir do controle do código-fonte.

- Alterne para o Visual Studio e, em seguida:

- Vá para o projeto dotnet-web-daemon-v2 .

- Clique com o botão direito do mouse no projeto no Gerenciador de Soluções e selecione Publicar.

- Selecione Importar perfil na barra inferior e importe o perfil de publicação que você baixou anteriormente.

- Selecione Configurar.

- Na guia Conexão, atualize a URL de destino para que ela use "https". Por exemplo, use

https://dotnet-web-daemon-v2-contoso.azurewebsites.net. Selecione Seguinte. - Na guia Configurações, verifique se Habilitar Autenticação Organizacional está desmarcado.

- Selecione Guardar. Selecione Publicar na tela principal.

O Visual Studio publicará o projeto e abrirá automaticamente um navegador para a URL do projeto. Se você vir a página da Web padrão do projeto, a publicação foi bem-sucedida.

Atualizar o registro do aplicativo de locatário do Microsoft Entra para dotnet-web-daemon-v2

- Volte para o centro de administração do Microsoft Entra e selecione o aplicativo dotnet-web-daemon-v2 em Registros de aplicativos.

- Na página Autenticação do seu aplicativo, atualize os campos URL de logout do canal frontal com o endereço do seu serviço. Por exemplo, use

https://dotnet-web-daemon-v2-contoso.azurewebsites.net/Account/EndSession. - No menu Marca, atualize o URL da página inicial para o endereço do seu serviço. Por exemplo, use

https://dotnet-web-daemon-v2-contoso.azurewebsites.net. - Guardar a configuração.

- Adicione a mesma URL na lista de valores do menu URIs de redirecionamento de autenticação>. Se você tiver várias URLs de redirecionamento, verifique se há uma nova entrada que usa o URI do serviço de aplicativo para cada URL de redirecionamento.

Clean up resources (Limpar recursos)

Quando não for mais necessário, exclua o objeto de aplicativo que você criou na etapa Registrar seu aplicativo . Para remover o aplicativo, siga as instruções em Remover um aplicativo criado por você ou sua organização.

Obter ajuda

Use as Perguntas e Respostas da Microsoft para obter suporte da comunidade.

Faça as suas perguntas sobre as Perguntas e Respostas da Microsoft primeiro e procure os problemas existentes para ver se alguém já fez a sua pergunta antes.

Certifique-se de que suas perguntas ou comentários estejam marcados com azure-ad-adal-deprecation, azure-ad-msale dotnet-standard."

Se você encontrar um bug no exemplo, levante a questão em Problemas do GitHub.

Se você encontrar um bug no MSAL.NET, levante a questão em MSAL.NET problemas do GitHub.

Para fornecer uma recomendação, vá para a página User Voice.

Próximos passos

Saiba mais sobre como criar aplicativos daemon que usam a plataforma de identidade da Microsoft para acessar APIs da Web protegidas: