Como: Gerenciar dispositivos obsoletos no Microsoft Entra ID

Idealmente, para completar o ciclo de vida, os dispositivos registados não devem ser registados quando já não são necessários. Devido a dispositivos perdidos, roubados, quebrados ou reinstalações do sistema operacional, você normalmente tem alguns dispositivos obsoletos em seu ambiente. Enquanto administrador de TI, é provável que precise de um método para remover os dispositivos obsoletos, para que os seus recursos se possam dedicar à gestão dos dispositivos que têm, efetivamente, de ser geridos.

Neste artigo, vai aprender a gerir de forma eficiente os dispositivos obsoletos no sue ambiente.

O que são dispositivos obsoletos?

Um dispositivo obsoleto é um dispositivo registrado com o Microsoft Entra ID que não acessou nenhum aplicativo na nuvem por um período de tempo específico. Estes dispositivos têm impacto na capacidade de gerir e dar suporte técnico aos seus dispositivos e utilizadores no inquilino porque:

- Dispositivos duplicados podem fazer com que seja mais difícil à sua equipa de suporte técnico identificar que dispositivo está atualmente ativo.

- Um número maior de dispositivos cria writebacks de dispositivos desnecessários, aumentando o tempo para sincronizações do Microsoft Entra Connect.

- Como higiene geral e para cumprir a conformidade, você pode querer ter uma lista limpa de dispositivos.

Dispositivos obsoletos no Microsoft Entra ID podem interferir com as políticas gerais de ciclo de vida para dispositivos em sua organização.

Detetar dispositivos obsoletos

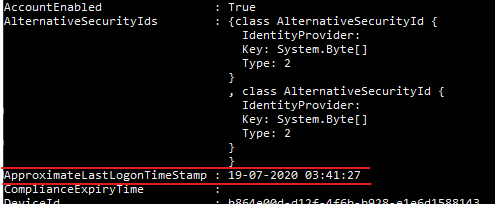

Como um dispositivo obsoleto é definido como um dispositivo registrado que não foi usado para acessar nenhum aplicativo na nuvem por um período de tempo específico, a deteção de dispositivos obsoletos requer uma propriedade relacionada ao carimbo de data/hora. No Microsoft Entra ID, essa propriedade é chamada ApproximateLastSignInDateTime ou carimbo de data/hora da atividade. Se o delta entre agora e o valor do carimbo de data/hora da atividade exceder o período de tempo definido para dispositivos ativos, um dispositivo será considerado obsoleto. Este carimbo de data/hora da atividade está agora em pré-visualização pública.

Como é gerido o valor do carimbo de data/hora da atividade?

A avaliação do carimbo de data/hora da atividade é acionado por uma tentativa de autenticação de um dispositivo. O Microsoft Entra ID avalia o carimbo de data/hora da atividade quando:

- Foram acionadas políticas de Acesso Condicional que exigem dispositivos gerenciados ou aplicativos cliente aprovados.

- O Windows 10 ou dispositivos mais recentes que são associados ao Microsoft Entra ou híbridos do Microsoft Entra estão ativos na rede.

- Os dispositivos geridos do Intune tenham dado entrada no serviço.

Se o delta entre o valor existente do carimbo de data/hora da atividade e o valor atual for superior a 14 dias (+/-5 dias de variância), o valor existente será substituído pelo novo valor.

Como posso obter o carimbo de data/hora da atividade?

Tem duas opções para obter o valor do carimbo de data/hora da atividade:

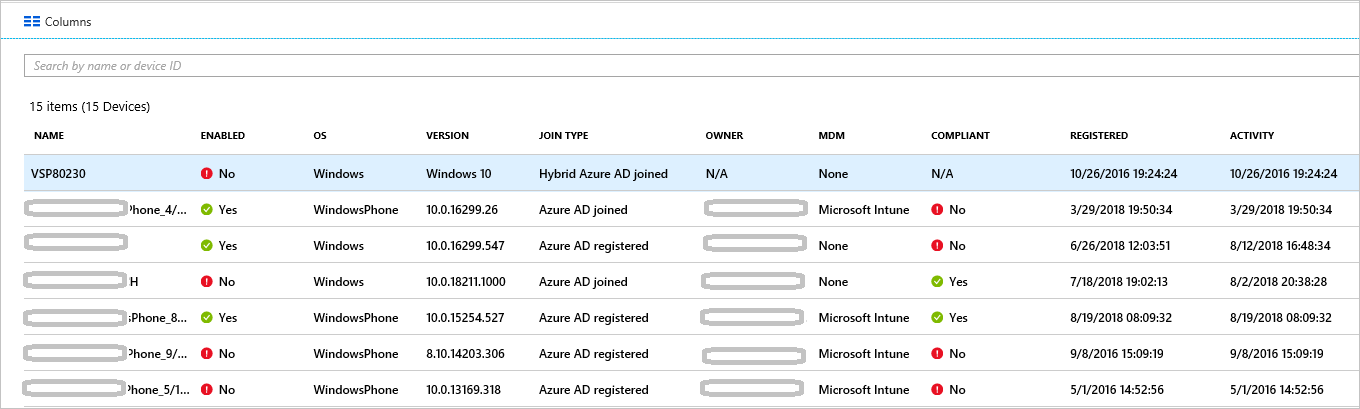

A coluna Atividade na página todos os dispositivos.

-

Planear a limpeza dos dispositivos obsoletos

Para limpar com eficiência dispositivos obsoletos em seu ambiente, você deve definir uma política relacionada. Essa política ajuda-o a ter a certeza de que captura todas as considerações associadas aos dispositivos obsoletos. As seguintes secções mostram-lhe exemplos de considerações comuns para a política.

Atenção

Se sua organização usa a criptografia de unidade de disco BitLocker, você deve garantir que o backup das chaves de recuperação do BitLocker seja feito ou não seja mais necessário antes de excluir dispositivos. A falha em fazer isso pode causar perda de dados.

Se você usa recursos como Autopilot ou Universal Print, esses dispositivos devem ser limpos em seus respetivos portais de administração.

Conta de limpeza

Para atualizar um dispositivo no Microsoft Entra ID, você precisa de uma conta que tenha uma das seguintes funções atribuídas:

Na sua política de limpeza, selecione as contas que têm as funções necessárias atribuídas.

Período de tempo

Defina um período de tempo que funcione como indicador de dispositivo obsoleto. Ao definir seu período de tempo, fatore a janela observada para atualizar o carimbo de data/hora da atividade em seu valor. Por exemplo, você não deve considerar um carimbo de data/hora com menos de 21 dias (inclui variância) como um indicador para um dispositivo obsoleto. Há casos que podem fazer com que um dispositivo pareça obsoleto, embora não o esteja. Por exemplo, o proprietário do dispositivo afetado pode estar de férias ou em uma licença médica que exceda seu prazo para dispositivos obsoletos.

Desativar dispositivos

Não é aconselhável excluir imediatamente um dispositivo que pareça estar obsoleto porque você não pode desfazer uma exclusão se houver um falso positivo. Como melhor prática, desative os dispositivos durante um período de tolerância antes de os eliminar. Na sua política, defina um período de tempo durante o qual um dispositivo estará desativado, antes de o eliminar.

Dispositivos controlados por MDM

Se o seu dispositivo estiver sob controlo do Intune ou de qualquer outra solução de Gestão de Dispositivos Móveis (MDM), desative o dispositivo no sistema de gestão antes de o desativar ou eliminar. Para obter mais informações, consulte o artigo Remover dispositivos usando apagar, desativar ou cancelar manualmente o registro do dispositivo.

Dispositivos geridos pelo sistema

Não elimine dispositivos geridos pelo sistema. Estes dispositivos são geralmente dispositivos como o piloto automático. Depois de eliminados, não podem ser reaprovisionados.

Dispositivos híbridos associados ao Microsoft Entra

Seus dispositivos híbridos ingressados no Microsoft Entra devem seguir suas políticas de gerenciamento de dispositivos obsoletos no local.

Para limpar o ID do Microsoft Entra:

- Windows 10 ou dispositivos mais recentes - Desative ou exclua o Windows 10 ou dispositivos mais recentes em seu AD local e permita que o Microsoft Entra Connect sincronize o status do dispositivo alterado com o Microsoft Entra ID.

- Windows 7/8 - Desative ou exclua dispositivos Windows 7/8 no AD local primeiro. Não é possível usar o Microsoft Entra Connect para desabilitar ou excluir dispositivos Windows 7/8 no Microsoft Entra ID. Em vez disso, ao fazer a alteração no local, você deve desabilitar/excluir na ID do Microsoft Entra.

Nota

- A exclusão de dispositivos no Ative Directory local ou na ID do Microsoft Entra não remove o registro no cliente. Ele só impedirá o acesso a recursos usando o dispositivo como uma identidade (como Acesso Condicional). Leia informações adicionais sobre como remover o registro no cliente.

- Excluir um dispositivo Windows 10 ou mais recente somente no Microsoft Entra ID sincronizará novamente o dispositivo do local usando o Microsoft Entra Connect, mas como um novo objeto no estado "Pendente". É necessário um novo registo no dispositivo.

- Remover o dispositivo do escopo de sincronização para dispositivos Windows 10 ou mais recentes /Server 2016 excluirá o dispositivo Microsoft Entra. Adicioná-lo novamente ao escopo de sincronização colocará um novo objeto no estado "Pendente". É necessário um novo registo do dispositivo.

- Se você não estiver usando o Microsoft Entra Connect para Windows 10 ou dispositivos mais recentes para sincronizar (como SOMENTE usando o AD FS para registro), deverá gerenciar o ciclo de vida semelhante aos dispositivos Windows 7/8.

Dispositivos associados do Microsoft Entra

Desative ou exclua dispositivos associados ao Microsoft Entra na ID do Microsoft Entra.

Nota

- A exclusão de um dispositivo Microsoft Entra não remove o registro no cliente. Ele só impedirá o acesso a recursos usando o dispositivo como uma identidade (como Acesso Condicional).

- Leia mais sobre como cancelar a associação no Microsoft Entra ID

Dispositivos registados no Microsoft Entra

Desative ou exclua dispositivos registrados do Microsoft Entra na ID do Microsoft Entra.

Nota

- A exclusão de um dispositivo registrado do Microsoft Entra na ID do Microsoft Entra não remove o registro no cliente. Ele só impedirá o acesso a recursos usando o dispositivo como uma identidade (como Acesso Condicional).

- Leia mais sobre como remover um registo no cliente

Limpar dispositivos obsoletos

Embora você possa limpar dispositivos obsoletos no centro de administração do Microsoft Entra, é mais eficiente lidar com esse processo usando um script do PowerShell. Use o módulo PowerShell V2 mais recente para usar o filtro de carimbo de data/hora e filtrar dispositivos gerenciados pelo sistema, como o piloto automático.

Uma rotina típica consiste nos seguintes passos:

- Conectar-se ao ID do Microsoft Entra usando o cmdlet Connect-MgGraph

- Obtenha a lista de dispositivos.

- Desative o dispositivo usando o cmdlet Update-MgDevice (desabilite usando a opção -AccountEnabled).

- Aguarde até ao fim do período de tolerância com o número de dias que escolher antes de eliminar o dispositivo.

- Remova o dispositivo usando o cmdlet Remove-MgDevice .

Obter a lista de dispositivos

Para obter todos os dispositivos e armazenar os dados devolvidos num ficheiro CSV:

Get-MgDevice -All | select-object -Property AccountEnabled, DeviceId, OperatingSystem, OperatingSystemVersion, DisplayName, TrustType, ApproximateLastSignInDateTime | export-csv devicelist-summary.csv -NoTypeInformation

Se você tiver um grande número de dispositivos em seu diretório, use o filtro de carimbo de data/hora para reduzir o número de dispositivos retornados. Para obter todos os dispositivos que não fizeram logon em 90 dias e armazenar os dados retornados em um arquivo CSV:

$dt = (Get-Date).AddDays(-90)

Get-MgDevice -All | Where {$_.ApproximateLastSignInDateTime -le $dt} | select-object -Property AccountEnabled, DeviceId, OperatingSystem, OperatingSystemVersion, DisplayName, TrustType, ApproximateLastSignInDateTime | export-csv devicelist-olderthan-90days-summary.csv -NoTypeInformation

Definir dispositivos como desativados

Usando os mesmos comandos, podemos canalizar a saída para o comando set para desativar os dispositivos ao longo de uma certa idade.

$dt = (Get-Date).AddDays(-90)

$params = @{

accountEnabled = $false

}

$Devices = Get-MgDevice -All | Where {$_.ApproximateLastSignInDateTime -le $dt}

foreach ($Device in $Devices) {

Update-MgDevice -DeviceId $Device.Id -BodyParameter $params

}

Excluir dispositivos

Atenção

O Remove-MgDevice cmdlet não fornece um aviso. Executar este comando excluirá dispositivos sem avisar. Não há nenhuma maneira de recuperar dispositivos excluídos.

Antes que os administradores excluam quaisquer dispositivos, faça backup de todas as chaves de recuperação do BitLocker que você possa precisar no futuro. Não é possível recuperar chaves de recuperação do BitLocker depois de excluir o dispositivo associado.

Com base no exemplo de dispositivos desativados, procuramos dispositivos desativados, agora inativos por 120 dias, e canalizamos a saída para Remove-MgDevice excluir esses dispositivos.

$dt = (Get-Date).AddDays(-120)

$Devices = Get-MgDevice -All | Where {($_.ApproximateLastSignInDateTime -le $dt) -and ($_.AccountEnabled -eq $false)}

foreach ($Device in $Devices) {

Remove-MgDevice -DeviceId $Device.Id

}

O que deve saber

Por que é que o carimbo de data/hora não é atualizado mais frequentemente?

O carimbo de data/hora é atualizado para suportar cenários de ciclo de vida dos dispositivos. Este atributo não é uma auditoria. Para atualizações mais frequentes no dispositivo, utilize os registos de auditoria de início de sessão. Alguns dispositivos ativos podem ter um carimbo de data/hora em branco.

Por que me devo preocupar com as chaves BitLocker?

Quando configuradas, as chaves BitLocker para dispositivos Windows 10 ou mais recentes são armazenadas no objeto de dispositivo na ID do Microsoft Entra. Se eliminar um dispositivo obsoleto, as chaves BitLocker armazenadas no mesmo também são eliminadas. Confirme se a política de limpeza está alinhada com o ciclo de vida real do dispositivo antes de excluir um dispositivo obsoleto.

Por que devo me preocupar com dispositivos Windows Autopilot?

Quando você exclui um dispositivo Microsoft Entra que foi associado a um objeto Windows Autopilot os três cenários a seguir podem ocorrer se o dispositivo será reaproveitado no futuro:

- Com implantações orientadas ao usuário do Windows Autopilot sem usar pré-provisionamento, um novo dispositivo Microsoft Entra é criado, mas não é marcado com o ZTDID.

- Com as implantações do modo de autoimplantação do Windows Autopilot, elas falharão porque um dispositivo associado do Microsoft Entra não pode ser encontrado. (Esta falha é um mecanismo de segurança para garantir que nenhum dispositivo "impostor" tente aderir ao Microsoft Entra ID sem credenciais.) A falha indica uma incompatibilidade ZTDID.

- Com as implantações de pré-provisionamento do Windows Autopilot, elas falham porque um dispositivo Microsoft Entra associado não pode ser encontrado. (Nos bastidores, as implantações de pré-provisionamento usam o mesmo processo de modo de autoimplantação, portanto, impõem os mesmos mecanismos de segurança.)

Use o Get-MgDeviceManagementWindowsAutopilotDeviceIdentity para listar dispositivos Windows Autopilot em sua organização e compare-o com a lista de dispositivos a serem limpos.

Como posso saber todos os tios de dispositivos associados?

Para saber mais sobre os diversos tipos, veja a descrição geral da gestão de dispositivos.

O que acontece quando desativo um dispositivo?

Qualquer autenticação em que um dispositivo esteja sendo usado para autenticar a ID do Microsoft Entra será negada. Alguns exemplos comuns são:

- Dispositivo associado híbrido do Microsoft Entra - Os usuários podem usar o dispositivo para entrar em seu domínio local. No entanto, eles não podem acessar recursos do Microsoft Entra, como o Microsoft 365.

- Dispositivo associado ao Microsoft Entra - Os utilizadores não podem utilizar o dispositivo para iniciar sessão.

- Dispositivos móveis - O usuário não pode acessar recursos do Microsoft Entra, como o Microsoft 365.

Conteúdos relacionados

Para obter mais informações sobre dispositivos gerenciados com o Intune, consulte o artigo Remover dispositivos usando apagar, desativar ou cancelar manualmente o registro do dispositivo.

Para obter uma visão geral de como gerenciar dispositivos, consulte Gerenciando identidades de dispositivos