Gerenciar regras para grupos dinâmicos de associação no Microsoft Entra ID

Você pode criar regras baseadas em atributos de usuário ou dispositivo para habilitar a associação para grupos de associação dinâmica no Microsoft Entra ID, parte do Microsoft Entra. Você pode adicionar e remover grupos de associação dinâmicos automaticamente usando regras de associação com base nos atributos de membro. No Microsoft Entra, um único locatário pode ter um máximo de 15.000 grupos de associação dinâmica.

Este artigo detalha as propriedades e a sintaxe para criar regras para grupos de associação dinâmica com base em usuários ou dispositivos.

Nota

Os grupos de segurança podem ser usados para dispositivos ou usuários, mas os grupos do Microsoft 365 podem incluir apenas usuários.

Quando os atributos de um usuário ou dispositivo mudam, o sistema avalia todas as regras para grupos de associação dinâmica em um diretório para ver se a alteração acionaria alguma adição ou remoção de grupo. Se um usuário ou dispositivo satisfizer uma regra em um grupo, ele será adicionado como membro desse grupo. Se já não cumprirem a regra, são removidos. Não é possível adicionar ou remover manualmente um membro de um grupo de associação dinâmica.

- Você pode criar grupos de associação dinâmica para usuários ou dispositivos, mas não pode criar uma regra que contenha usuários e dispositivos.

- Não é possível criar um grupo de associação de dispositivo com base nos atributos de usuário do proprietário do dispositivo. As regras de associação de dispositivo podem fazer referência apenas a atributos de dispositivo.

Nota

Esse recurso requer uma licença do Microsoft Entra ID P1 ou do Intune for Education para cada usuário exclusivo que seja membro de um ou mais grupos dinâmicos de associação. Não é necessário atribuir licenças aos usuários para que eles sejam membros de grupos de associação dinâmica, mas você deve ter o número mínimo de licenças na organização do Microsoft Entra para cobrir todos esses usuários. Por exemplo, se você tivesse um total de 1.000 usuários exclusivos em todos os grupos de associação dinâmica em sua organização, precisaria de pelo menos 1.000 licenças para o Microsoft Entra ID P1 para atender ao requisito de licença. Nenhuma licença é necessária para dispositivos que são membros de um grupo de associação dinâmica com base em um dispositivo.

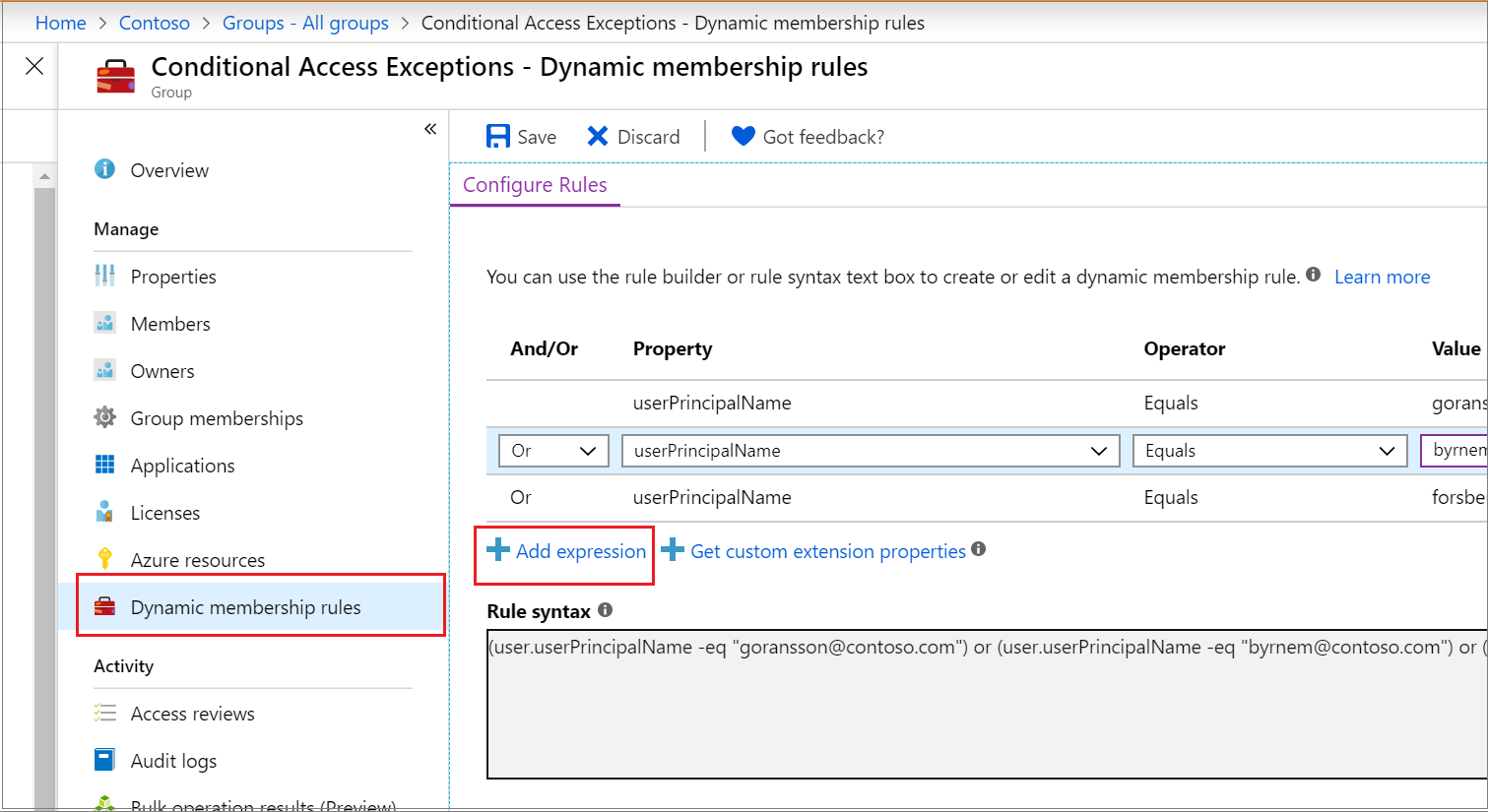

Construtor de regras no portal do Azure

O Microsoft Entra ID fornece um construtor de regras para criar e atualizar suas regras importantes mais rapidamente. O construtor de regras suporta a construção de até cinco expressões. O construtor de regras facilita a formação de uma regra com algumas expressões simples, no entanto, ela não pode ser usada para reproduzir todas as regras. Se o construtor de regras não suportar a regra que pretende criar, pode utilizar a caixa de texto.

Importante

O construtor de regras está disponível apenas para grupos de associação dinâmica baseados no usuário. Os grupos dinâmicos de associação baseados em dispositivo só podem ser criados usando a caixa de texto.

Aqui estão alguns exemplos de regras avançadas ou sintaxe que exigem o uso da caixa de texto:

- Regra com mais de cinco expressões

- A regra dos subordinados diretos

- Regras com o operador -contains ou -notContains

- Definindo a precedência do operador

-

Regras com expressões complexas, por exemplo,

(user.proxyAddresses -any (_ -startsWith "contoso"))

Nota

O construtor de regras pode não conseguir exibir algumas regras construídas na caixa de texto. Você pode ver uma mensagem quando o construtor de regras não conseguir exibir a regra. O construtor de regras não altera de forma alguma a sintaxe, a validação ou o processamento suportados de regras para grupos dinâmicos de membros.

Para obter mais instruções passo a passo, consulte Criar ou atualizar um grupo dinâmico de associação.

Sintaxe da regra para uma única expressão

Uma única expressão é a forma mais simples de uma regra de filiação e tem apenas as três partes mencionadas acima. Uma regra com uma única expressão é semelhante a este exemplo: Property Operator Value, onde a sintaxe da propriedade é o nome de object.property.

O exemplo a seguir ilustra uma regra de associação construída corretamente com uma única expressão:

user.department -eq "Sales"

Parênteses são opcionais para uma única expressão. O comprimento total do corpo da sua regra de associação não pode exceder 3.072 caracteres.

Construindo o corpo de uma regra de associação

Uma regra de associação que preenche automaticamente um grupo com usuários ou dispositivos é uma expressão binária que resulta em um resultado verdadeiro ou falso. As três partes de uma regra simples são:

- Property

- Operador

- Value

A ordem das partes dentro de uma expressão é importante para evitar erros de sintaxe.

Propriedades suportadas

Há três tipos de propriedades que podem ser usadas para construir uma regra de associação.

- Boolean

- DateTime

- String

- Coleção String

A seguir estão as propriedades de usuário que você pode usar para criar uma única expressão.

Propriedades do tipo booleano

| Propriedades | Valores permitidos | Utilização |

|---|---|---|

| accountEnabled | falso verdadeiro | user.accountEnabled -eq true |

| dirSyncEnabled | falso verdadeiro | user.dirSyncEnabled -eq true |

Propriedades do tipo dateTime

| Propriedades | Valores permitidos | Utilização |

|---|---|---|

| funcionárioHireDate (Pré-visualização) | Qualquer valor DateTimeOffset ou palavra-chave system.now | user.employeeHireDate -eq "value" |

Propriedades da cadeia de caracteres do tipo

| Propriedades | Valores permitidos | Utilização |

|---|---|---|

| cidade | Qualquer valor de cadeia de caracteres ou null | user.city -eq "value" |

| país/região | Qualquer valor de cadeia de caracteres ou null | user.country -eq "value" |

| Nome da empresa | Qualquer valor de cadeia de caracteres ou null | user.companyName -eq "value" |

| departamento | Qualquer valor de cadeia de caracteres ou null | user.department -eq "value" |

| displayName | Qualquer valor de cadeia de caracteres | user.displayName -eq "value" |

| Identificação do empregado | Qualquer valor de cadeia de caracteres | user.employeeId -eq "value"<br>user.employeeId -ne *null* |

| fac-símileTelefoneNúmero | Qualquer valor de cadeia de caracteres ou null | user.facsimileTelephoneNumber -eq "value" |

| givenName | Qualquer valor de cadeia de caracteres ou null | user.givenName -eq "value" |

| jobTitle | Qualquer valor de cadeia de caracteres ou null | user.jobTitle -eq "value" |

| correio | Qualquer valor de cadeia de caracteres ou null (endereço SMTP do usuário) |

user.mail -eq "value" ou user.mail -notEndsWith "@Contoso.com" |

| mailNickName | Qualquer valor de cadeia de caracteres (alias de email do usuário) |

user.mailNickName -eq "value" ou user.mailNickname -endsWith "-vendor" |

| membroOf | Qualquer valor de cadeia de caracteres (ID de objeto de grupo válido) | user.memberOf -any (group.objectId -in ['value']) |

| telemóvel | Qualquer valor de cadeia de caracteres ou null | user.mobile -eq "value" |

| objectId | GUID do objeto de usuário | user.objectId -eq "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb" |

| onPremisesDistinguishedName | Qualquer valor de cadeia de caracteres ou null | user.onPremisesDistinguishedName -eq "value" |

| onPremisesSecurityIdentifier | Identificador de segurança local (SID) para usuários que foram sincronizados do local para a nuvem. | user.onPremisesSecurityIdentifier -eq "S-1-1-11-1111111111-1111111111-1111111111-1111111" |

| passwordPolicies | Nenhuma DisableStrongPassword DisablePasswordExpiration DisablePasswordExpiration, DisableStrongPassword |

user.passwordPolicies -eq "DisableStrongPassword" |

| physicalDeliveryOfficeName | Qualquer valor de cadeia de caracteres ou null | user.physicalDeliveryOfficeName -eq "value" |

| postalCode | Qualquer valor de cadeia de caracteres ou null | user.postalCode -eq "value" |

| preferredLanguage | Código ISO 639-1 | user.preferredLanguage -eq "en-US" |

| sipProxyAddress | Qualquer valor de cadeia de caracteres ou null | user.sipProxyAddress -eq "value" |

| state | Qualquer valor de cadeia de caracteres ou null | user.state -eq "value" |

| streetAddress | Qualquer valor de cadeia de caracteres ou null | user.streetAddress -eq "value" |

| surname | Qualquer valor de cadeia de caracteres ou null | user.surname -eq "value" |

| telephoneNumber | Qualquer valor de cadeia de caracteres ou null | user.telephoneNumber -eq "value" |

| usageLocation | Código de país ou região de duas letras | user.usageLocation -eq "US" |

| userPrincipalName | Qualquer valor de cadeia de caracteres | user.userPrincipalName -eq "alias@domain" |

| userType | membro convidado null | user.userType -eq "Member" |

Propriedades da coleção de cadeia de caracteres de tipo

| Propriedades | Valores permitidos | Exemplo |

|---|---|---|

| outrosE-mails | Qualquer valor de cadeia de caracteres |

user.otherMails -startsWith "alias@domain", user.otherMails -endsWith"@contoso.com" |

| proxyAddresses | SMTP: alias@domain smtp: alias@domain | user.proxyAddresses -startsWith "SMTP: alias@domain", user.proxyAddresses -notEndsWith "@outlook.com" |

Para obter as propriedades usadas para regras de dispositivo, consulte Regras para dispositivos.

Operadores de expressão suportados

A tabela a seguir lista todos os operadores suportados e sua sintaxe para uma única expressão. Os operadores podem ser usados com ou sem o prefixo hífen (-). O operador Contains faz correspondências parciais de cadeia de caracteres, mas não corresponde a item em uma coleção.

Atenção

Para melhores resultados, reduza ao máximo o uso de MATCH ou CONTÉM. Crie regras mais simples e eficientes para grupos de membros dinâmicos fornece orientação sobre como criar regras que resultem em melhores tempos de processamento de grupos dinâmicos. O operador ''memberOf'' está em pré-visualização e deve ser usado com cautela, pois tem algumas limitações.

| Operador | Sintaxe |

|---|---|

| Termina com | -termina com |

| Não Termina Com | nãoTerminaCom |

| Diferente de | -ne |

| Igual a | -eq |

| Não começa com | -notStartsCom |

| Começa com | -começaCom |

| Não Contém | -notContém |

| Contains | -contém |

| Não corresponder | -notMatch |

| Match | -jogo |

| Em | -em |

| Não está em | -nãoEm |

Usando os operadores -in e -notIn

Se quiser comparar o valor de um atributo de usuário com vários valores, você pode usar os operadores -in ou -notIn. Use os símbolos de colchete "[" e "]" para iniciar e terminar a lista de valores.

No exemplo a seguir, a expressão é avaliada como true se o valor de user.department for igual a qualquer um dos valores na lista:

user.department -in ["50001","50002","50003","50005","50006","50007","50008","50016","50020","50024","50038","50039","51100"]

Usando os operadores -le e -ge

Você pode usar os operadores menor que (-le) ou maior que (-ge) ao usar o atributo employeeHireDate em regras para grupos dinâmicos de associação.

Exemplos:

user.employeehiredate -ge system.now -plus p1d

user.employeehiredate -le 2020-06-10T18:13:20Z

Usando o operador -match

O operador -match é usado para corresponder a qualquer expressão regular. Exemplos:

user.displayName -match "^Da.*"

Da, Dav, David avalia como verdadeiro, aDa avalia como falso.

user.displayName -match ".*vid"

David avalia como verdadeiro, Da avalia como falso.

Valores suportados

Os valores usados em uma expressão podem consistir em vários tipos, incluindo:

- Cadeias

- Booleano – verdadeiro, falso

- Números

- Matrizes – matriz numérica, matriz de cadeia de caracteres

Ao especificar um valor dentro de uma expressão, é importante usar a sintaxe correta para evitar erros. Algumas dicas de sintaxe são:

- Aspas duplas são opcionais, a menos que o valor seja uma cadeia de caracteres.

- As operações Regex e string não diferenciam maiúsculas de minúsculas.

- Verifique se os nomes de propriedade estão formatados corretamente conforme mostrado, pois diferenciam maiúsculas de minúsculas.

- Quando um valor de cadeia de caracteres contém aspas duplas, ambas as aspas devem ser escapadas usando o caractere ' , por exemplo, user.department -eq '"Sales'" é a sintaxe adequada quando "Sales" é o valor. Aspas simples devem ser evitadas usando duas aspas simples em vez de uma de cada vez.

- Você também pode executar verificações Nulas, usando null como um valor, por exemplo,

user.department -eq null.

Uso de valores nulos

Para especificar um valor nulo em uma regra, você pode usar o valor nulo .

- Use -eq ou -ne ao comparar o valor nulo em uma expressão.

- Use aspas ao redor da palavra null somente se quiser que ela seja interpretada como um valor de cadeia de caracteres literal.

- O operador -not não pode ser usado como um operador comparativo para null. Se você usá-lo, você receberá um erro se você usar null ou $null.

A maneira correta de referenciar o valor nulo é a seguinte:

user.mail –ne null

Regras com múltiplas expressões

Gerenciar regras para grupos dinâmicos de associação pode consistir em mais de uma única expressão conectada pelos operadores lógicos -and, -or e -not. Os operadores lógicos também podem ser usados em combinação.

Seguem-se exemplos de regras de associação devidamente construídas com várias expressões:

(user.department -eq "Sales") -or (user.department -eq "Marketing")

(user.department -eq "Sales") -and -not (user.jobTitle -startsWith "SDE")

Precedência dos operadores

Todos os operadores estão listados abaixo por ordem de precedência do mais alto para o mais baixo. Os operadores da mesma linha têm igual precedência:

-eq -ne -startsWith -notStartsWith -contains -notContains -match –notMatch -in -notIn

-not

-and

-or

-any -all

O exemplo a seguir ilustra a precedência do operador onde duas expressões estão sendo avaliadas para o usuário:

user.department –eq "Marketing" –and user.country –eq "US"

Os parênteses são necessários apenas quando a precedência não atende aos seus requisitos. Por exemplo, se você quiser que o departamento seja avaliado primeiro, o seguinte mostra como parênteses podem ser usados para determinar a ordem:

user.country –eq "US" –and (user.department –eq "Marketing" –or user.department –eq "Sales")

Regras com expressões complexas

Uma regra de associação pode consistir em expressões complexas onde as propriedades, operadores e valores assumem formas mais complexas. As expressões são consideradas complexas quando qualquer uma das seguintes situações é verdadeira:

- O imóvel é constituído por uma coleção de valores; especificamente, propriedades com vários valores

- As expressões usam os operadores -any e -all

- O valor da expressão pode ser uma ou mais expressões

Propriedades de vários valores

As propriedades de vários valores são coleções de objetos do mesmo tipo. Eles podem ser usados para criar regras de associação usando os operadores lógicos -any e -all.

| Propriedades | Valores | Utilização |

|---|---|---|

| Planos Atribuídos | Cada objeto na coleção expõe as seguintes propriedades de cadeia de caracteres: capabilityStatus, service, servicePlanId | user.assignedPlans -any (assignedPlan.servicePlanId -eq "aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e" -and assignedPlan.capabilityStatus -eq "Enabled") |

| proxyAddresses | SMTP: alias@domain smtp: alias@domain | (user.proxyAddresses -any (\_ -startsWith "contoso")) |

Usando os operadores -any e -all

Você pode usar -any e -all operadores para aplicar uma condição a um ou todos os itens da coleção, respectivamente.

- -qualquer (satisfeito quando pelo menos um item da coleção corresponde à condição)

- -todos (satisfeitos quando todos os itens da coleção correspondem à condição)

Exemplo 1

assignedPlans é uma propriedade de vários valores que lista todos os planos de serviço atribuídos ao usuário. A expressão a seguir seleciona os usuários que têm o plano de serviço do Exchange Online (Plano 2) (como um valor GUID) que também está no estado Habilitado:

user.assignedPlans -any (assignedPlan.servicePlanId -eq "efb87545-963c-4e0d-99df-69c6916d9eb0" -and assignedPlan.capabilityStatus -eq "Enabled")

Uma regra como esta pode ser usada para agrupar todos os usuários para os quais um Microsoft 365 ou outro recurso do Microsoft Online Service está habilitado. Em seguida, você pode aplicar com um conjunto de políticas ao grupo.

Exemplo 2

A expressão a seguir seleciona todos os usuários que têm qualquer plano de serviço associado ao serviço do Intune (identificado pelo nome de serviço "SCO"):

user.assignedPlans -any (assignedPlan.service -eq "SCO" -and assignedPlan.capabilityStatus -eq "Enabled")

Exemplo 3

A expressão a seguir seleciona todos os usuários que não têm nenhum plano de serviço atribuído:

user.assignedPlans -all (assignedPlan.servicePlanId -eq null)

Usando a sintaxe de sublinhado (_)

A sintaxe de sublinhado (_) corresponde a ocorrências de um valor específico em uma das propriedades de coleção de cadeia de caracteres de valores múltiplos para adicionar usuários ou dispositivos a um grupo dinâmico de associação. É usado com os operadores -any ou -all.

Aqui está um exemplo de como usar o sublinhado (_) em uma regra para adicionar membros com base em user.proxyAddress (funciona da mesma forma para user.otherMails). Esta regra adiciona qualquer usuário com endereço proxy que comece com "contoso" ao grupo.

(user.proxyAddresses -any (_ -startsWith "contoso"))

Outras propriedades e regras comuns

Criar uma regra de "Subordinados diretos"

Você pode criar um grupo contendo todos os relatórios diretos de um gerente. Quando os subordinados diretos do gerente mudam no futuro, a associação do grupo é ajustada automaticamente.

A regra de subordinação direta é construída usando a seguinte sintaxe:

Direct Reports for "{objectID_of_manager}"

Aqui está um exemplo de uma regra válida, onde "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb" é o objectID do gerente:

Direct Reports for "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb"

As dicas a seguir podem ajudá-lo a usar a regra corretamente.

- O ID do gerente é o ID do objeto do gerente. Pode ser encontrado no Perfil do gestor.

- Para que a regra funcione, verifique se a propriedade Manager está definida corretamente para os usuários em sua organização. Você pode verificar o valor atual no Perfil do usuário.

- Esta regra suporta apenas os subordinados diretos do gerente. Em outras palavras, você não pode criar um grupo com os subordinados diretos do gerente e seus relatórios.

- Esta regra não pode ser combinada com outras regras de adesão.

Criar uma regra "Todos os usuários"

Você pode criar um grupo contendo todos os usuários dentro de uma organização usando uma regra de associação. Quando os usuários são adicionados ou removidos da organização no futuro, a associação do grupo é ajustada automaticamente.

A regra "Todos os usuários" é construída usando uma única expressão usando o operador -ne e o valor nulo. Esta regra adiciona usuários convidados B2B e usuários membros ao grupo.

user.objectId -ne null

Se pretender que o seu grupo exclua utilizadores convidados e inclua apenas membros da sua organização, pode utilizar a seguinte sintaxe:

(user.objectId -ne null) -and (user.userType -eq "Member")

Criar uma regra "Todos os dispositivos"

Você pode criar um grupo contendo todos os dispositivos dentro de uma organização usando uma regra de associação. Quando dispositivos são adicionados ou removidos da organização no futuro, a associação do grupo é ajustada automaticamente.

A regra "Todos os dispositivos" é construída usando uma única expressão usando o operador -ne e o valor nulo:

device.objectId -ne null

Propriedades de extensão e propriedades de extensão personalizadas

Atributos de extensão e propriedades de extensão personalizadas são suportados como propriedades de cadeia de caracteres em regras para grupos de associação dinâmica. Atributos de extensão podem ser sincronizados a partir do Windows Server Active Directory local ou atualizados usando o Microsoft Graph e assumir o formato "ExtensionAttributeX", onde X é igual a 1 - 15. As propriedades de extensão de vários valores não são suportadas em regras para grupos de associação dinâmica.

Aqui está um exemplo de uma regra que usa um atributo de extensão como uma propriedade:

(user.extensionAttribute15 -eq "Marketing")

As propriedades de extensão personalizadas podem ser sincronizadas a partir do Ative Directory do Windows Server local, de um aplicativo SaaS conectado ou criadas usando o Microsoft Graph, e têm o formato de user.extension_[GUID]_[Attribute], onde:

- [GUID] é a versão removida do identificador exclusivo no Microsoft Entra ID para o aplicativo que criou a propriedade. Contém apenas caracteres 0-9 e A-Z

- [Atributo] é o nome da propriedade tal como foi criada

Um exemplo de uma regra que usa uma propriedade de extensão personalizada é:

user.extension_c272a57b722d4eb29bfe327874ae79cb_OfficeNumber -eq "123"

As propriedades de extensão personalizadas também são chamadas de propriedades de extensão de diretório ou Microsoft Entra.

O nome da propriedade personalizada pode ser encontrado no diretório consultando a propriedade de um usuário usando o Graph Explorer e procurando o nome da propriedade. Além disso, agora você pode selecionar o link Obter propriedades de extensão personalizadas no construtor de regras de associação dinâmica para inserir uma ID de aplicativo exclusiva e receber a lista completa de propriedades de extensão personalizadas a serem usadas ao criar uma regra para grupos de associação dinâmica. Essa lista também pode ser atualizada para obter novas propriedades de extensão personalizadas para esse aplicativo. Os atributos de extensão e as propriedades de extensão personalizadas devem ser de aplicativos em seu locatário.

Para obter mais informações, consulte Usar os atributos em grupos de associação dinâmica no artigo Microsoft Entra Connect Sync: extensões de diretório.

Regras para dispositivos

Você também pode criar uma regra que seleciona objetos de dispositivo para associação a um grupo. Não é possível ter usuários e dispositivos como membros do grupo.

Nota

O organizationalUnit atributo não está mais listado e não deve ser usado. Essa cadeia de caracteres é definida pelo Intune em casos específicos, mas não é reconhecida pela ID do Microsoft Entra, portanto, nenhum dispositivo é adicionado a grupos com base nesse atributo.

O systemlabels atributo é somente leitura e não pode ser definido com o Intune.

Para o Windows 10, o formato correto do atributo é o deviceOSVersion seguinte: (device.deviceOSVersion -startsWith "10.0.1"). A formatação pode ser validada com o cmdlet Get-MgDevice PowerShell:

Get-MgDevice -Search "displayName:YourMachineNameHere" -ConsistencyLevel eventual | Select-Object -ExpandProperty 'OperatingSystemVersion'

Os seguintes atributos de dispositivo podem ser usados.

| Atributo do dispositivo | Valores | Exemplo |

|---|---|---|

| accountEnabled | falso verdadeiro | device.accountEnabled -eq true |

| deviceCategory | um nome de categoria de dispositivo válido | device.deviceCategory -eq "BYOD" |

| deviceId | um ID de dispositivo Microsoft Entra válido | device.deviceId -eq "d4fe7726-5966-431c-b3b8-cddc8fdb717d" |

| deviceManagementAppId | um ID de aplicativo MDM válido no Microsoft Entra ID | device.deviceManagementAppId -eq "0000000a-0000-0000-c000-0000000000000" para Microsoft Intune gerenciado ou "54b943f8-d761-4f8d-951e-9cea1846db5a" para dispositivos cogerenciados do System Center Configuration Manager |

| dispositivoFabricante | qualquer valor de cadeia de caracteres | device.deviceManufacturer -eq "Samsung" |

| deviceModel [en] | qualquer valor de cadeia de caracteres | device.deviceModel -eq "iPad Air" |

| displayName | qualquer valor de cadeia de caracteres | device.displayName -eq "Rob iPhone" |

| deviceOSTipe | qualquer valor de cadeia de caracteres | (device.deviceOSType -eq "iPad") -ou (device.deviceOSType -eq "iOS") device.deviceOSType -startsCom "AndroidEnterprise" device.deviceOSType -eq "AndroidForWork" device.deviceOSType -eq "Windows" |

| deviceOSVersion | qualquer valor de cadeia de caracteres | device.deviceOSVersion -eq "9.1" device.deviceOSVersion -startsCom "10.0.1" |

| deviceOwnership | Pessoal, Empresa, Desconhecido | device.deviceOwnership -eq "Empresa" |

| devicePhysicalIds | qualquer valor de cadeia de caracteres usado pelo Autopilot, como todos os dispositivos Autopilot, OrderID ou PurchaseOrderID | device.devicePhysicalIDs -any _ -startsCom "[ZTDId]" (device.devicePhysicalIds -any _ -eq "[OrderID]:179887111881" (device.devicePhysicalIds -any _ -eq "[PurchaseOrderId]:76222342342" |

| deviceTrustType | AzureAD, ServerAD, Workplace | device.deviceTrustType -eq "AzureAD" |

| enrollmentProfileName | Nome do perfil de inscrição de dispositivo Apple, nome do perfil de registro de dispositivo dedicado de propriedade do Android Enterprise Corporate ou nome do perfil do Windows Autopilot | device.enrollmentProfileName -eq "iPhones DEP" |

| extensãoAttribute1 | qualquer valor de cadeia de caracteres | device.extensionAttribute1 -eq "algum valor de cadeia de caracteres" |

| extensãoAttribute2 | qualquer valor de cadeia de caracteres | device.extensionAttribute2 -eq "algum valor de cadeia de caracteres" |

| extensionAttribute3 | qualquer valor de cadeia de caracteres | device.extensionAttribute3 -eq "algum valor de cadeia de caracteres" |

| extensionAttribute4 | qualquer valor de cadeia de caracteres | device.extensionAttribute4 -eq "algum valor de cadeia de caracteres" |

| extensionAttribute5 | qualquer valor de cadeia de caracteres | device.extensionAttribute5 -eq "algum valor de cadeia de caracteres" |

| extensionAttribute6 | qualquer valor de cadeia de caracteres | device.extensionAttribute6 -eq "algum valor de cadeia de caracteres" |

| extensionAttribute7 | qualquer valor de cadeia de caracteres | device.extensionAttribute7 -eq "algum valor de cadeia de caracteres" |

| extensãoAttribute8 | qualquer valor de cadeia de caracteres | device.extensionAttribute8 -eq "algum valor de cadeia de caracteres" |

| extensionAttribute9 | qualquer valor de cadeia de caracteres | device.extensionAttribute9 -eq "algum valor de cadeia de caracteres" |

| extensionAttribute10 | qualquer valor de cadeia de caracteres | device.extensionAttribute10 -eq "algum valor de cadeia de caracteres" |

| extensãoAttribute11 | qualquer valor de cadeia de caracteres | device.extensionAttribute11 -eq "algum valor de cadeia de caracteres" |

| extensãoAttribute12 | qualquer valor de cadeia de caracteres | device.extensionAttribute12 -eq "algum valor de cadeia de caracteres" |

| extensãoAttribute13 | qualquer valor de cadeia de caracteres | device.extensionAttribute13 -eq "algum valor de cadeia de caracteres" |

| extensãoAttribute14 | qualquer valor de cadeia de caracteres | device.extensionAttribute14 -eq "algum valor de cadeia de caracteres" |

| extensãoAttribute15 | qualquer valor de cadeia de caracteres | device.extensionAttribute15 -eq "algum valor de cadeia de caracteres" |

| isEnraizado | falso verdadeiro | device.isRooted -eq verdadeiro |

| managementType | MDM (para dispositivos móveis) | device.managementType -eq "MDM" |

| membroOf | Qualquer valor de cadeia de caracteres (ID de objeto de grupo válido) | device.memberOf -any (group.objectId -in ['valor']) |

| objectId | um ID de objeto válido do Microsoft Entra | device.objectId -eq "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb" |

| profileType | um tipo de perfil válido no Microsoft Entra ID | device.profileType -eq "RegisteredDevice" |

| systemLabels [en] | uma cadeia de caracteres somente leitura correspondente à propriedade do dispositivo do Intune para marcar dispositivos do Local de Trabalho Moderno | device.systemLabels -startsCom "M365Managed" SystemLabels |

Nota

Ao usar systemLabelso , um atributo somente leitura usado em vários contextos, como gerenciamento de dispositivos e rotulagem de sensibilidade, não é editável por meio do Intune.

Ao usar deviceOwnership para criar grupos de associação dinâmica para dispositivos, você precisa definir o valor igual a Company. No Intune, a propriedade do dispositivo é representada como Corporativa. Para obter mais informações, consulte OwnerTypes para obter mais detalhes.

Ao usar deviceTrustType para criar grupos de associação dinâmica para dispositivos, você precisa definir o valor igual para AzureAD representar dispositivos associados ao Microsoft Entra, ServerAD para representar dispositivos associados híbridos do Microsoft Entra ou Workplace para representar dispositivos registrados do Microsoft Entra.

Ao usar extensionAttribute1-15 para criar grupos de associação dinâmica para dispositivos, você precisa definir o valor para extensionAttribute1-15 no dispositivo. Saiba mais sobre como escrever extensionAttributes em um objeto de dispositivo Microsoft Entra

Próximos passos

Estes artigos fornecem informações adicionais sobre grupos no Microsoft Entra ID.