Com as configurações de entrada, você seleciona quais usuários e grupos externos podem acessar os aplicativos internos escolhidos. Quer esteja a definir definições predefinidas ou definições específicas da organização, os passos para alterar as definições de acesso entre inquilinos de entrada são os mesmos. Conforme descrito nesta seção, você navega até a guia Padrão ou uma organização na guia Configurações organizacionais e faz as alterações.

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Segurança.

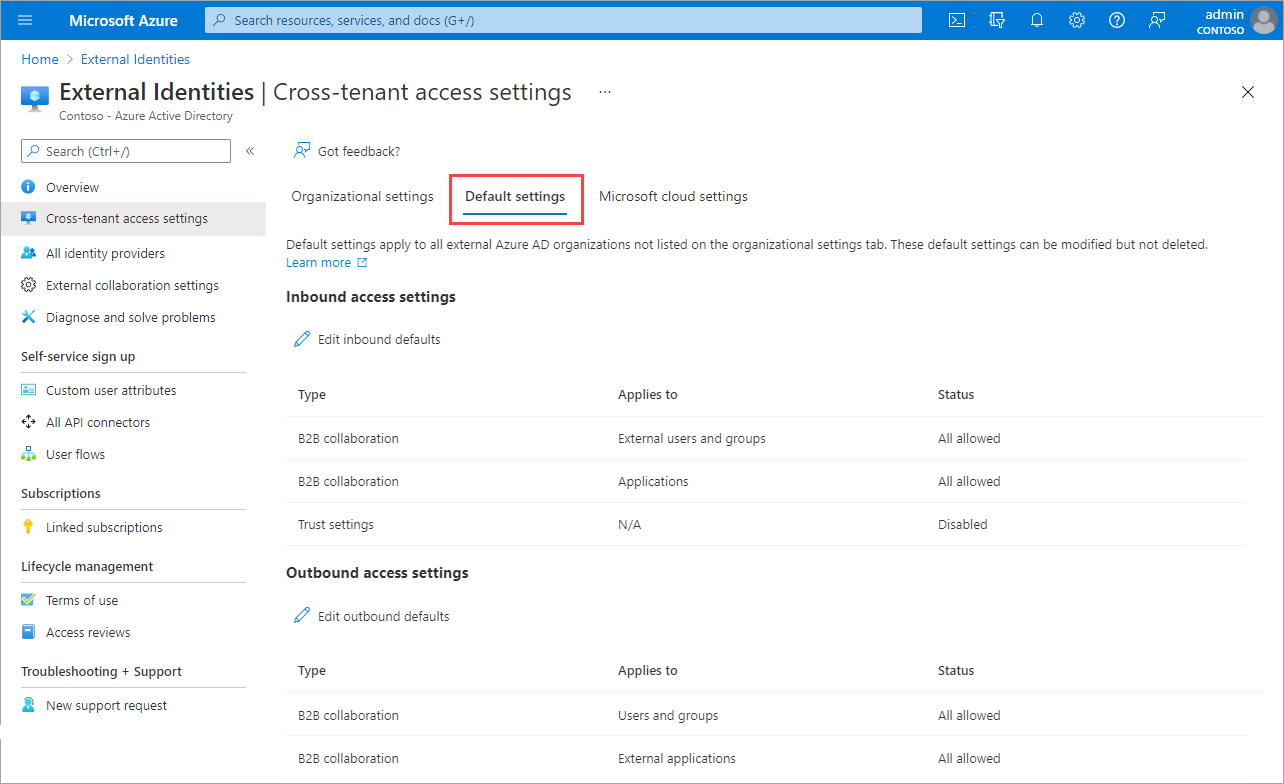

Navegue até Configurações de acesso entre locatários de identidades>externas.>

Navegue até as configurações que deseja modificar:

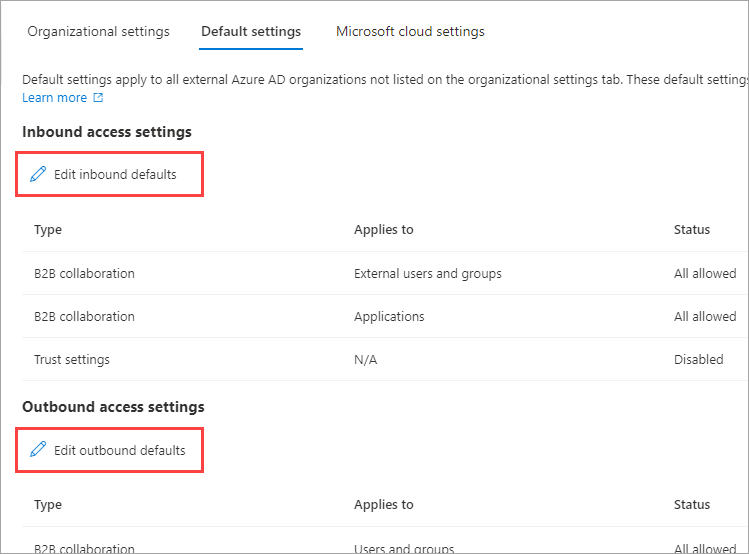

- Configurações padrão: para modificar as configurações de entrada padrão, selecione a guia Configurações padrão e, em Configurações de acesso de entrada, selecione Editar padrões de entrada.

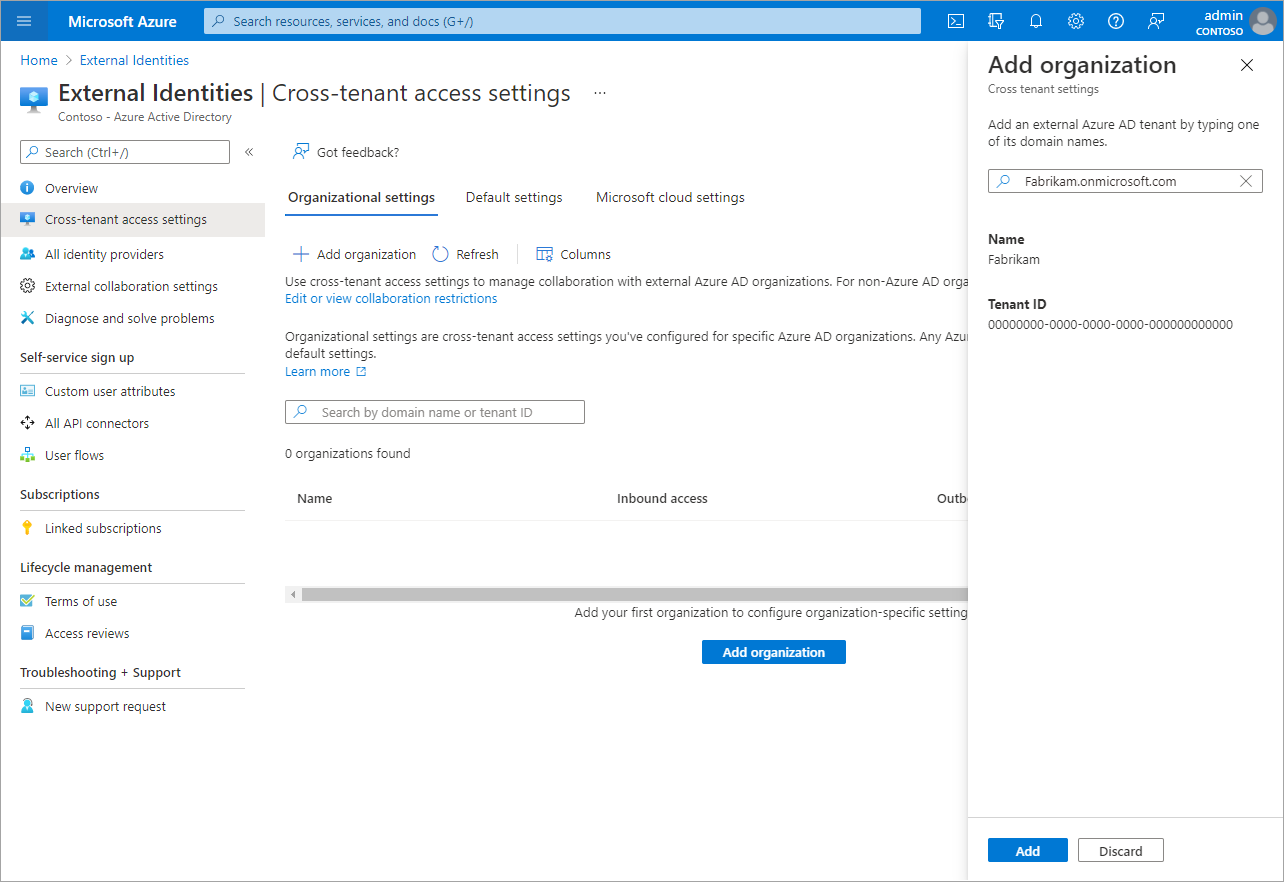

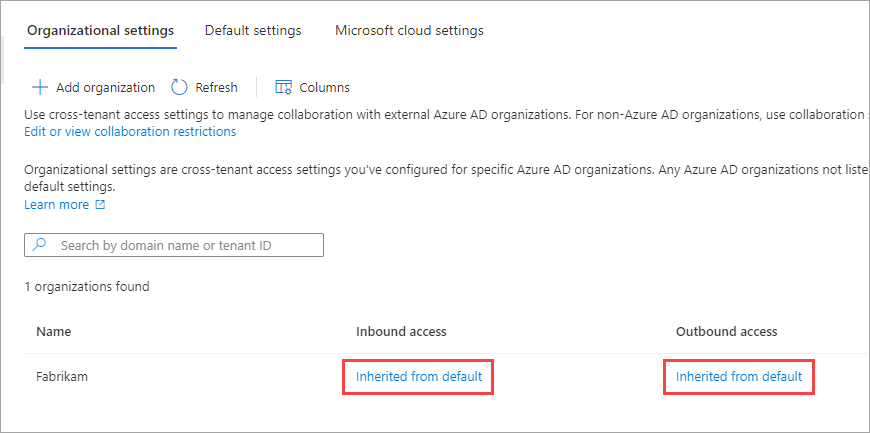

- Configurações organizacionais: para modificar as configurações de uma organização específica, selecione a guia Configurações organizacionais , localize a organização na lista (ou adicione uma) e selecione o link na coluna Acesso de entrada.

Siga as etapas detalhadas para as configurações de entrada que você deseja alterar:

Nota

Se você estiver usando os recursos de compartilhamento nativos no Microsoft SharePoint e no Microsoft OneDrive com a integração B2B do Microsoft Entra habilitada, deverá adicionar os domínios externos às configurações de colaboração externa. Caso contrário, os convites desses aplicativos poderão falhar, mesmo que o locatário externo tenha sido adicionado nas configurações de acesso entre locatários.

Para alterar as configurações de colaboração B2B de entrada

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Segurança.

Navegue até Configurações de acesso entre locatários de identidades>externas>de identidades e selecione Configurações organizacionais

Selecione o link na coluna Acesso de entrada e na guia Colaboração B2B.

Se você estiver definindo as configurações de acesso de entrada para uma organização específica, selecione uma opção:

Configurações padrão: selecione esta opção se desejar que a organização use as configurações de entrada padrão (conforme configurado na guia Configurações padrão ). Se as configurações personalizadas já estiverem configuradas para esta organização, você precisará selecionar Sim para confirmar que deseja que todas as configurações sejam substituídas pelas configurações padrão. Em seguida, selecione Salvar e ignore o restante das etapas deste procedimento.

Personalizar configurações: selecione esta opção se quiser personalizar as configurações a serem impostas para esta organização em vez das configurações padrão. Continue com o restante das etapas deste procedimento.

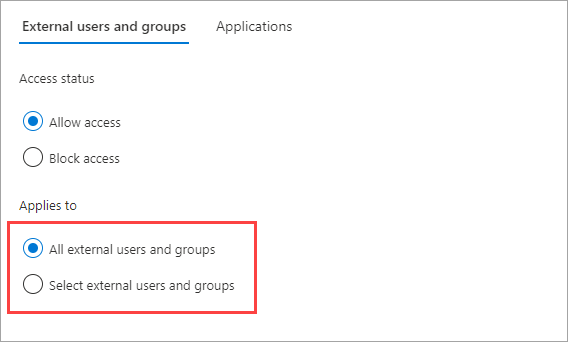

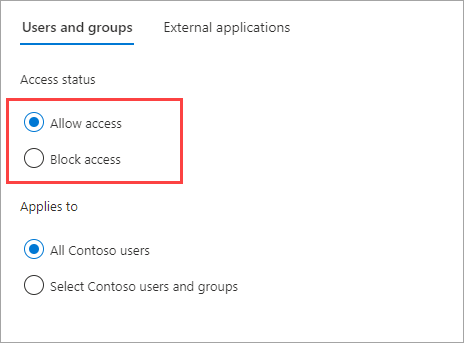

Selecione Usuários e grupos externos.

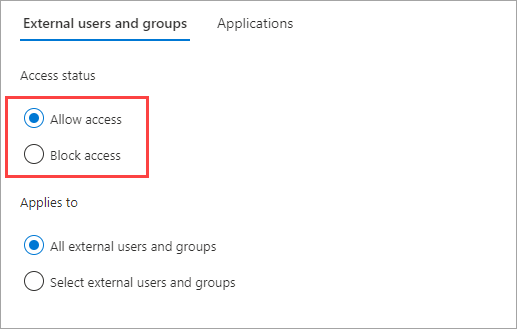

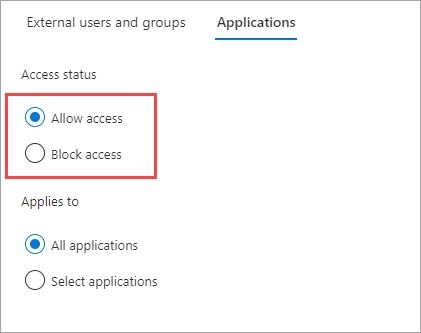

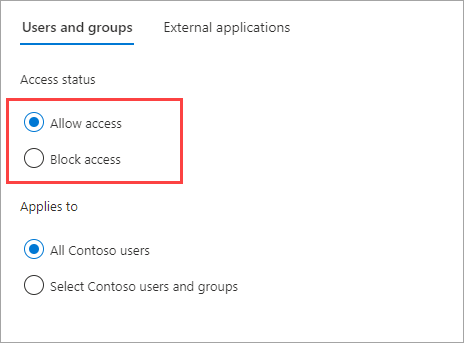

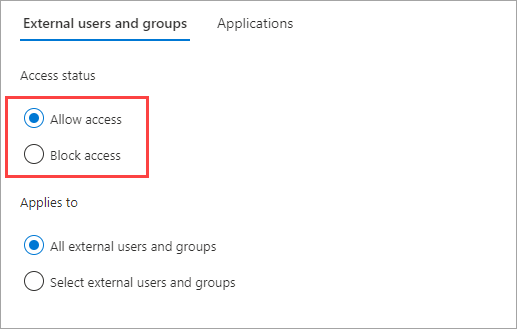

Em Estado do acesso, selecione uma das seguintes opções:

- Permitir acesso: Permite que os usuários e grupos especificados em Aplica-se sejam convidados para colaboração B2B.

- Bloquear acesso: Impede que os usuários e grupos especificados em Aplica-se a sejam convidados para colaboração B2B.

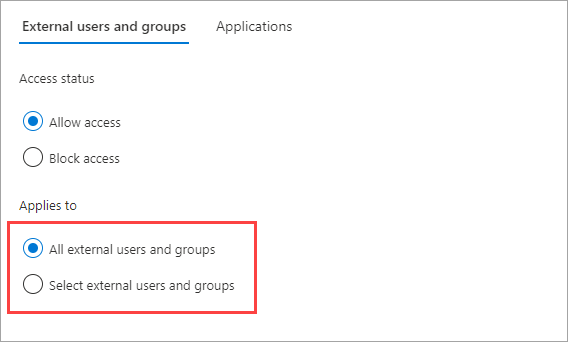

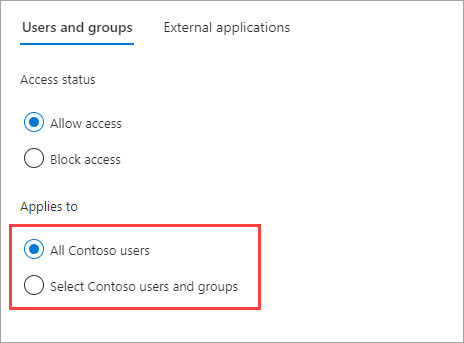

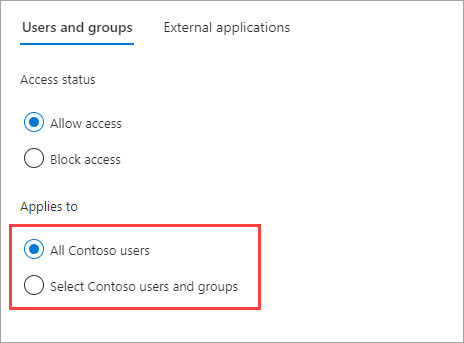

Em Aplica-se a, selecione uma das seguintes opções:

- Todos os usuários e grupos externos: aplica a ação escolhida em Status do acesso a todos os usuários e grupos de organizações externas do Microsoft Entra.

- Selecionar usuários e grupos externos (requer uma assinatura do Microsoft Entra ID P1 ou P2): Permite aplicar a ação escolhida em Status do acesso a usuários e grupos específicos dentro da organização externa.

Nota

Se você bloquear o acesso de todos os usuários e grupos externos, também precisará bloquear o acesso a todos os seus aplicativos internos (na guia Aplicativos ).

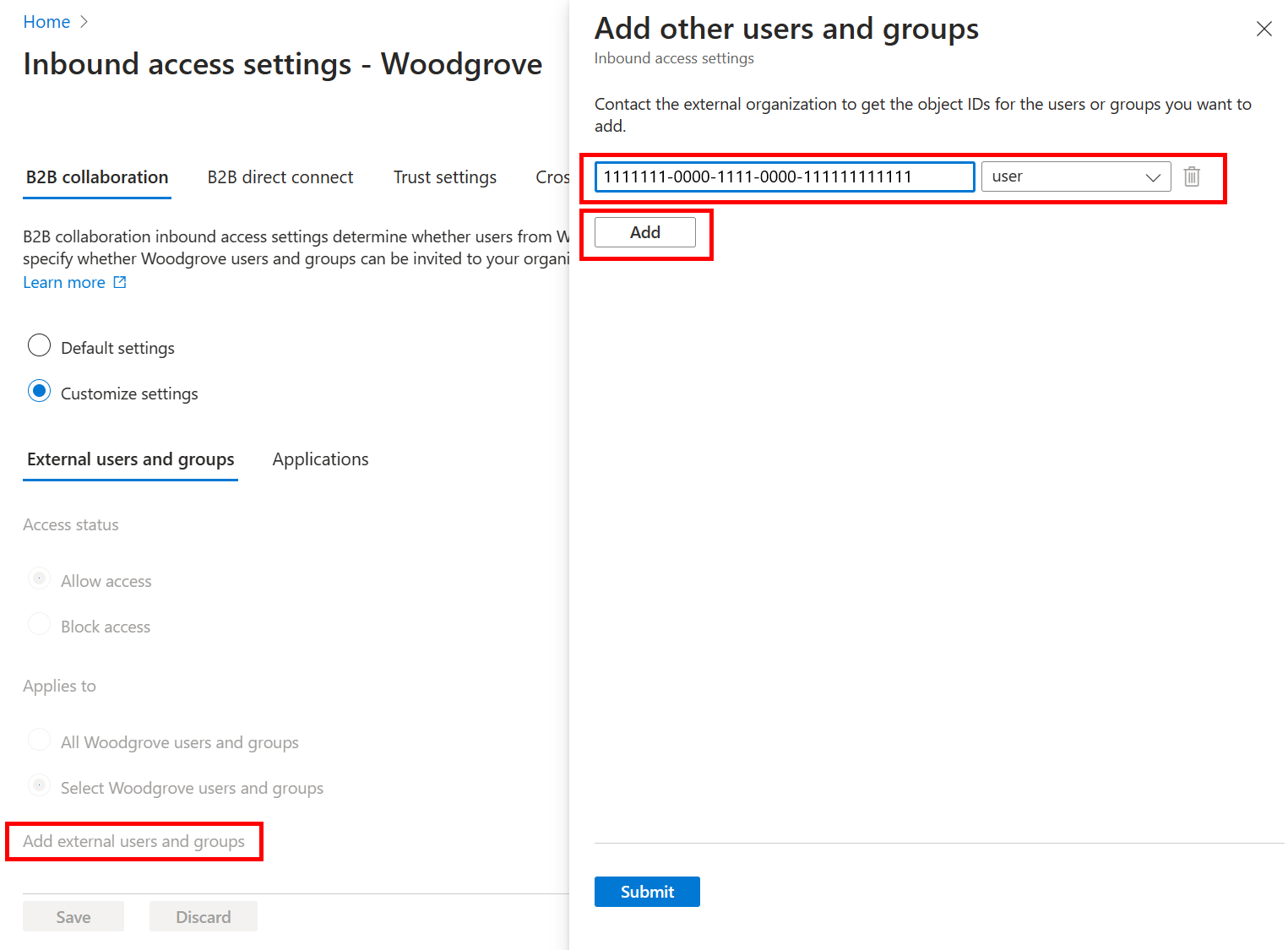

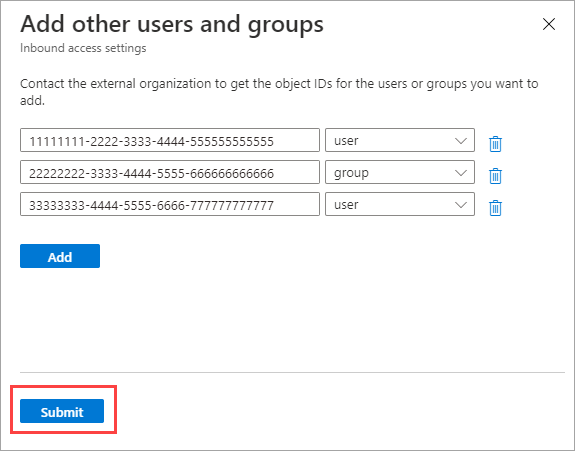

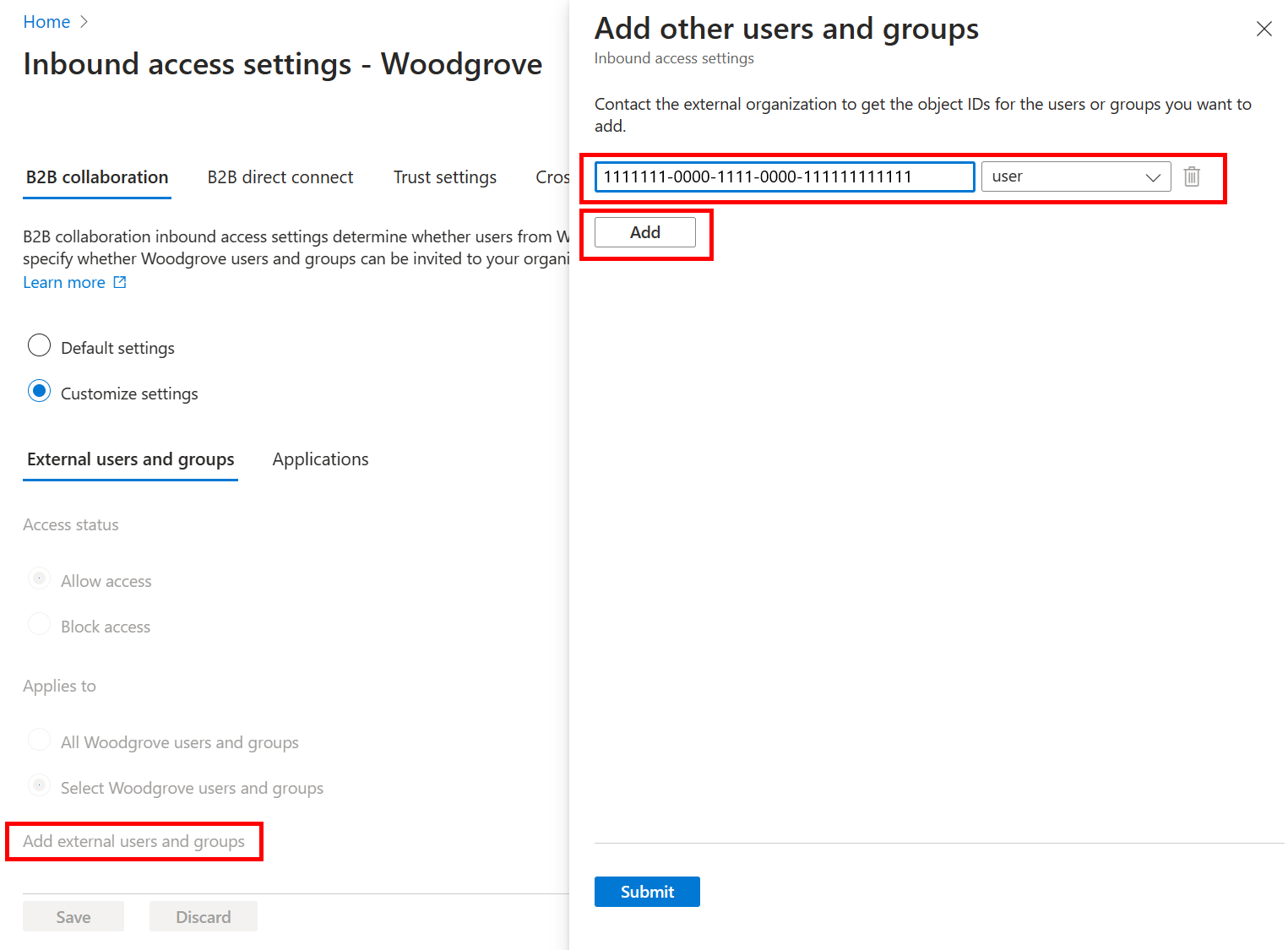

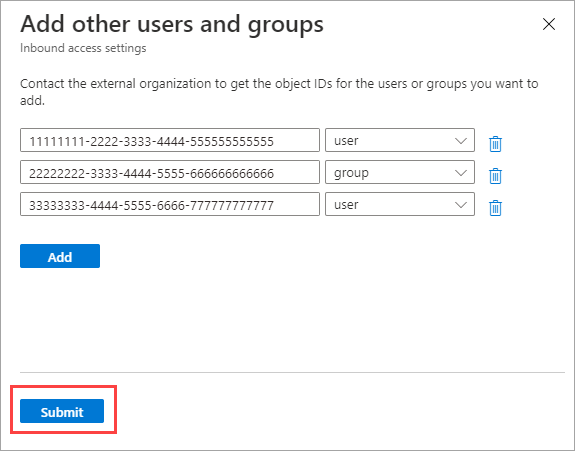

Se você escolher Selecionar usuários e grupos externos, faça o seguinte para cada usuário ou grupo que deseja adicionar:

- Selecione Adicionar usuários e grupos externos.

- No painel Adicionar outros usuários e grupos, na caixa de pesquisa, digite o ID do objeto de usuário ou o ID do objeto de grupo obtido da organização parceira.

- No menu ao lado da caixa de pesquisa, escolha usuário ou grupo.

- Selecione Adicionar.

Nota

Não é possível segmentar usuários ou grupos nas configurações padrão de entrada.

Quando terminar de adicionar usuários e grupos, selecione Enviar.

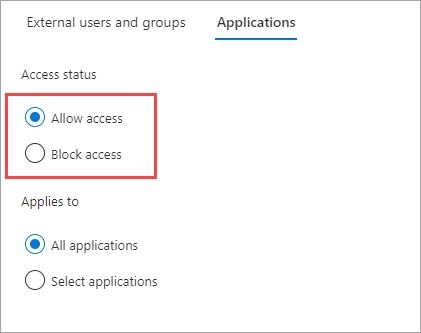

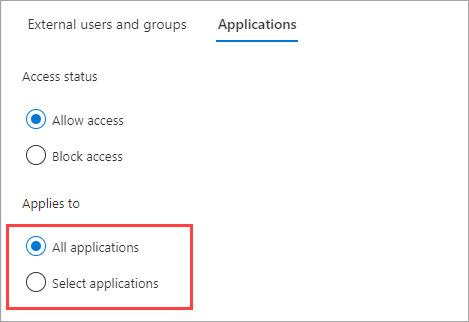

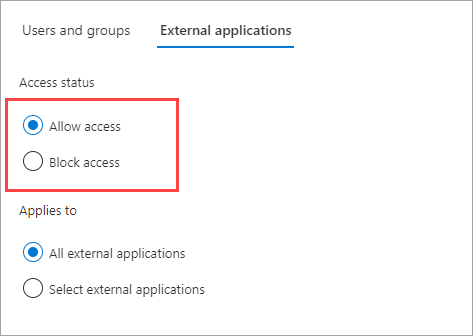

Selecione a guia Aplicativos .

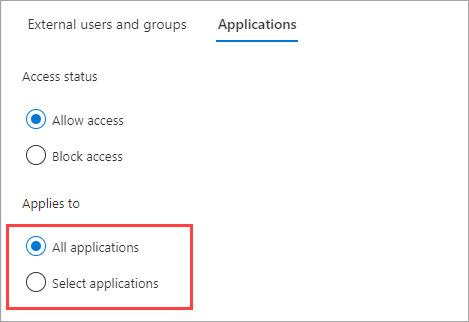

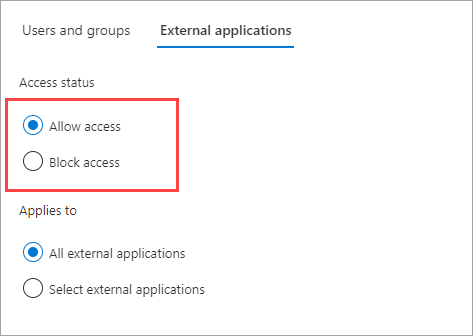

Em Estado do acesso, selecione uma das seguintes opções:

- Permitir acesso: Permite que os aplicativos especificados em Aplica-se sejam acessados por usuários de colaboração B2B.

- Bloquear acesso: Impede que os aplicativos especificados em Aplica-se a sejam acessados por usuários de colaboração B2B.

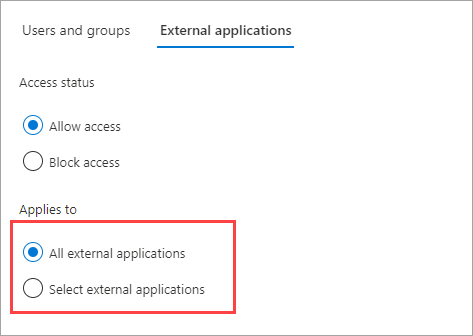

Em Aplica-se a, selecione uma das seguintes opções:

- Todos os aplicativos: aplica a ação escolhida em Status de acesso a todos os seus aplicativos.

- Selecionar aplicativos (requer uma assinatura do Microsoft Entra ID P1 ou P2): Permite aplicar a ação escolhida em Status do Access a aplicativos específicos em sua organização.

Nota

Se você bloquear o acesso a todos os aplicativos, também precisará bloquear o acesso de todos os usuários e grupos externos (na guia Usuários e grupos externos).

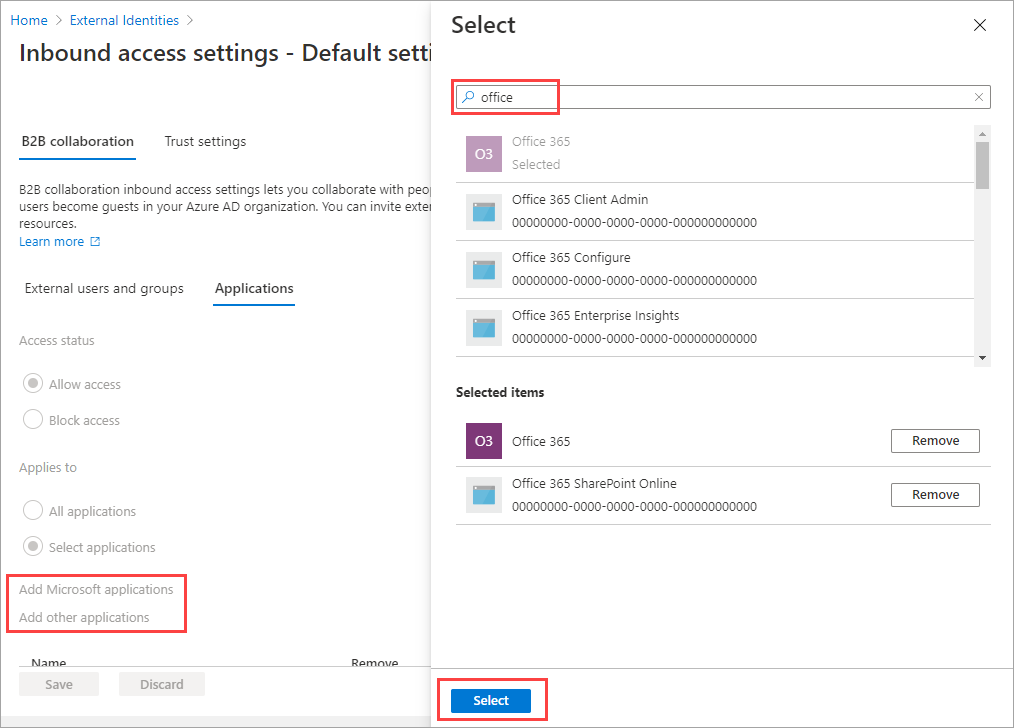

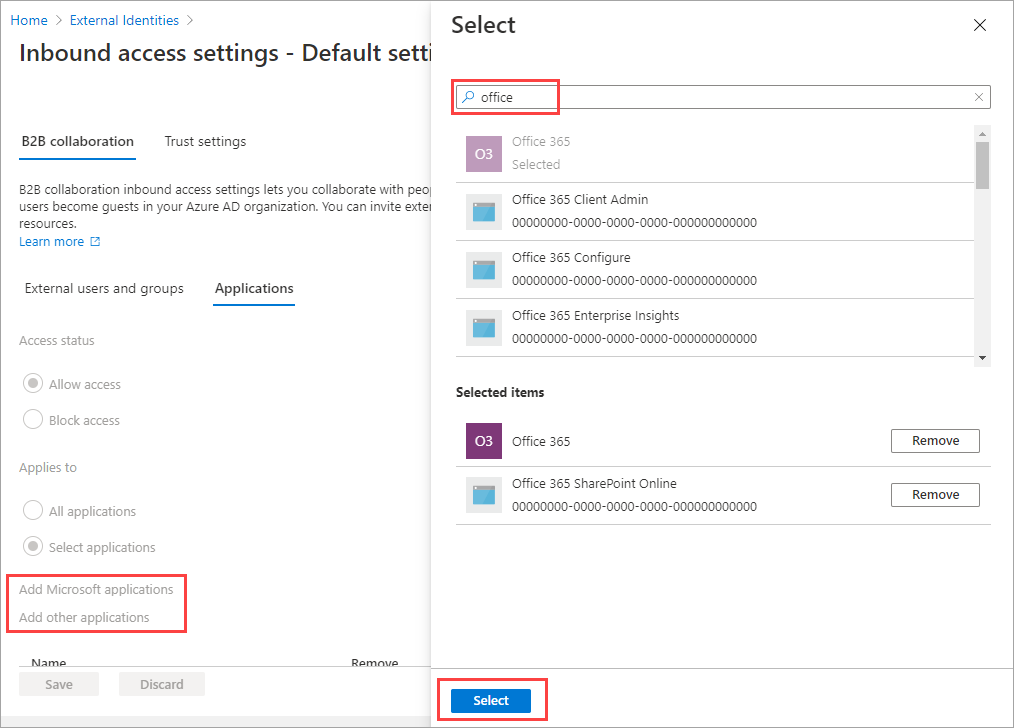

Se você escolher Selecionar aplicativos, faça o seguinte para cada aplicativo que deseja adicionar:

- Selecione Adicionar aplicativos da Microsoft ou Adicionar outros aplicativos.

- No painel Selecionar, digite o nome do aplicativo ou a ID do aplicativo (a ID do aplicativo cliente ou a ID do aplicativo de recurso) na caixa de pesquisa. Em seguida, selecione o aplicativo nos resultados da pesquisa. Repita para cada aplicativo que você deseja adicionar.

- Quando terminar de selecionar aplicativos, escolha Selecionar.

Selecione Guardar.

Considerações para permitir aplicativos da Microsoft

Se você quiser definir as configurações de acesso entre locatários para permitir apenas um conjunto designado de aplicativos, considere adicionar os aplicativos da Microsoft mostrados na tabela a seguir. Por exemplo, se você configurar uma lista de permissões e permitir apenas o SharePoint Online, o usuário não poderá acessar Meus Aplicativos ou se registrar para MFA no locatário do recurso. Para garantir uma experiência suave ao usuário final, inclua os seguintes aplicativos em suas configurações de colaboração de entrada e saída.

| Aplicação |

ID do Recurso |

Disponível no portal |

Detalhes |

| As Minhas Aplicações |

2793995E-0A7D-40D7-BD35-6968BA142197 |

Sim |

Página de destino padrão após o convite resgatado. Define o acesso ao myapplications.microsoft.com. |

| Painel de Acesso a Aplicações Microsoft |

0000000C-0000-0000-C000-0000000000000 |

Não |

Usado em algumas chamadas tardias ao carregar determinadas páginas em Meus logins. Por exemplo, a folha Informações de Segurança ou o seletor Organizações. |

| Editar Meu Perfil |

8C59EAD7-D703-4A27-9E55-C96A0054C8D2 |

Sim |

Define o acesso aos myaccount.microsoft.com portais Meus Grupos e Meu Acesso. Alguns separadores dentro de O Meu Perfil requerem as outras aplicações listadas aqui para funcionarem. |

| Os meus Iniciar sessão |

19db86c3-b2b9-44cc-b339-36da233a3be2 |

Não |

Define o acesso à mysignins.microsoft.com inclusão de acesso às Informações de Segurança. Permita este aplicativo se você exigir que os usuários se registrem e usem MFA no locatário de recurso (por exemplo, MFA não é confiável do locatário doméstico). |

Alguns dos aplicativos na tabela anterior não permitem a seleção do centro de administração do Microsoft Entra. Para permiti-los, adicione-os com a API do Microsoft Graph, conforme mostrado no exemplo a seguir:

PATCH https://graph.microsoft.com/v1.0/policies/crossTenantAccessPolicy/partners/<insert partner’s tenant id>

{

"b2bCollaborationInbound": {

"applications": {

"accessType": "allowed",

"targets": [

{

"target": "2793995e-0a7d-40d7-bd35-6968ba142197",

"targetType": "application"

},

{

"target": "0000000c-0000-0000-c000-000000000000",

"targetType": "application"

},

{

"target": "8c59ead7-d703-4a27-9e55-c96a0054c8d2",

"targetType": "application"

},

{

"target": "19db86c3-b2b9-44cc-b339-36da233a3be2",

"targetType": "application"

}

]

}

}

}

Nota

Certifique-se de incluir todos os aplicativos adicionais que você deseja permitir na solicitação PATCH, pois isso substituirá todos os aplicativos configurados anteriormente. Os aplicativos que já estão configurados podem ser recuperados manualmente do portal ou executando uma solicitação GET na política de parceiro. Por exemplo, GET https://graph.microsoft.com/v1.0/policies/crossTenantAccessPolicy/partners/<insert partner's tenant id>

Nota

Os aplicativos adicionados por meio da API do Microsoft Graph que não são mapeados para um aplicativo disponível no centro de administração do Microsoft Entra serão exibidos como a ID do aplicativo.

Não é possível adicionar o aplicativo Portais de Administração da Microsoft às configurações de acesso entre locatários de entrada e saída no centro de administração do Microsoft Entra. Para permitir o acesso externo aos portais de administração da Microsoft, use a API do Microsoft Graph para adicionar individualmente os seguintes aplicativos que fazem parte do grupo de aplicativos Portais de Administração da Microsoft:

- Portal do Azure (c44b4083-3bb0-49c1-b47d-974e53cbdf3c)

- Centro de administração do Microsoft Entra (c44b4083-3bb0-49c1-b47d-974e53cbdf3c)

- Portal do Microsoft 365 Defender (80ccca67-54bd-44ab-8625-4b79c4dc7775)

- Centro de Administração do Microsoft Intune (80ccca67-54bd-44ab-8625-4b79c4dc7775)

- Portal de conformidade do Microsoft Purview (80ccca67-54bd-44ab-8625-4b79c4dc7775)

Para personalizar a ordem dos provedores de identidade que os usuários convidados podem usar para entrar quando aceitarem o convite, siga estas etapas.

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Segurança. Em seguida, abra o serviço de identidade no lado esquerdo.

Selecione Configurações de acesso entre locatários de identidades>externas.

Na guia Configurações padrão, em Configurações de acesso de entrada, selecione Editar padrões de entrada.

Na guia Colaboração B2B, selecione a guia Ordem de resgate.

Mova os provedores de identidade para cima ou para baixo para alterar a ordem na qual os usuários convidados podem entrar quando aceitarem seu convite. Você também pode redefinir a ordem de resgate para as configurações padrão aqui.

Selecione Guardar.

Você também pode personalizar a ordem de resgate por meio da API do Microsoft Graph.

Abra o Microsoft Graph Explorer.

Inicie sessão como pelo menos um Administrador de Segurança no seu inquilino de recursos.

Execute a seguinte consulta para obter a ordem de resgate atual:

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default

- Neste exemplo, moveremos a federação IdP SAML/WS-Fed para a parte superior da ordem de resgate acima do provedor de identidade Microsoft Entra. Corrija o mesmo URI com este corpo de solicitação:

{

"invitationRedemptionIdentityProviderConfiguration":

{

"primaryIdentityProviderPrecedenceOrder": ["ExternalFederation ","AzureActiveDirectory"],

"fallbackIdentityProvider": "defaultConfiguredIdp "

}

}

Para verificar as alterações, execute a consulta GET novamente.

Para redefinir a ordem de resgate para as configurações padrão, execute a seguinte consulta:

{

"invitationRedemptionIdentityProviderConfiguration": {

"primaryIdentityProviderPrecedenceOrder": [

"azureActiveDirectory",

"externalFederation",

"socialIdentityProviders"

],

"fallbackIdentityProvider": "defaultConfiguredIdp"

}

}

Federação SAML/WS-Fed (federação direta) para domínios verificados pelo Microsoft Entra ID

Agora você pode adicionar seu domínio verificado Microsoft Entra ID alistado para configurar a relação de federação direta. Primeiro, você precisa configurar a configuração de federação direta no centro de administração ou por meio da API. Certifique-se de que o domínio não está verificado no mesmo inquilino.

Uma vez configurada a configuração, você pode personalizar a ordem de resgate. O SML/WS-FED IdP é adicionado à ordem de resgate como a última entrada. Você pode movê-lo para cima na ordem de resgate para defini-lo acima do provedor de identidade Microsoft Entra.

Impedir que seus usuários B2B resgatem um convite usando contas da Microsoft

Para impedir que seus usuários convidados B2B resgatem seus convites usando suas contas da Microsoft existentes ou criem uma nova para aceitar o convite, siga as etapas abaixo.

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Segurança. Em seguida, abra o serviço de identidade no lado esquerdo.

Selecione Configurações de acesso entre locatários de identidades>externas.

Em Configurações organizacionais, selecione o link na coluna Acesso de entrada e na guia Colaboração B2B.

Selecione a guia Ordem de resgate.

Em Provedores de identidade de fallback, desative a conta de serviço da Microsoft (MSA).

Selecione Guardar.

Você precisa ter pelo menos um provedor de identidade de fallback habilitado a qualquer momento. Se quiser desativar as contas da Microsoft, tem de ativar o código de acesso único do e-mail. Não é possível desativar ambos os provedores de identidade de fallback. Todos os utilizadores convidados existentes com sessão iniciada com contas Microsoft continuam a utilizá-lo durante os inícios de sessão subsequentes. Você precisa redefinir o status de resgate para que essa configuração seja aplicada.

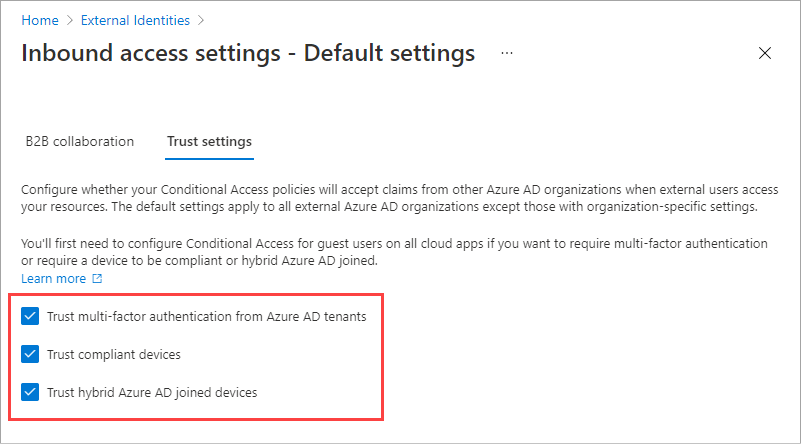

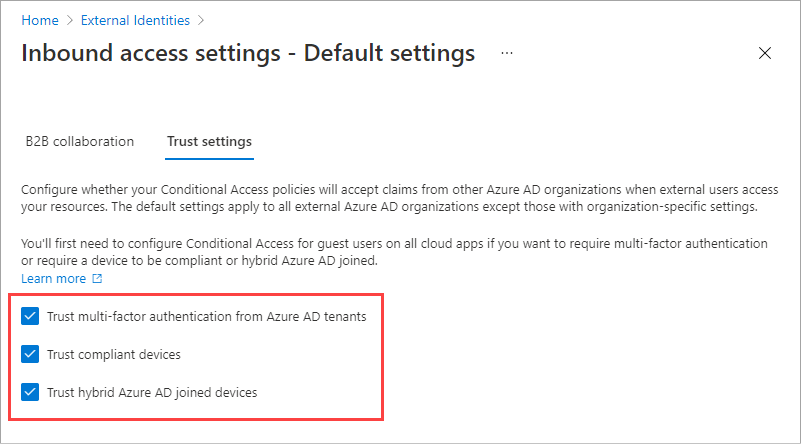

Para alterar as configurações de confiança de entrada para MFA e declarações de dispositivo

Selecione a guia Configurações de confiança .

(Este passo aplica-se a: Somente configurações organizacionais.) Se estiver a definir definições para uma organização, selecione uma das seguintes opções:

Configurações padrão: a organização usa as configurações definidas na guia Configurações padrão . Se as configurações personalizadas já tiverem sido definidas para esta organização, selecione Sim para confirmar que deseja que todas as configurações sejam substituídas pelas configurações padrão. Em seguida, selecione Salvar e ignore o restante das etapas deste procedimento.

Personalizar configurações: você pode personalizar as configurações a serem impostas para esta organização em vez das configurações padrão. Continue com o restante das etapas deste procedimento.

Selecione uma ou mais das seguintes opções:

Confiar na autenticação multifator de locatários do Microsoft Entra: marque esta caixa de seleção para permitir que suas políticas de Acesso Condicional confiem em declarações de MFA de organizações externas. Durante a autenticação, o Microsoft Entra ID verifica as credenciais de um usuário em busca de uma declaração de que o usuário concluiu o MFA. Caso contrário, um desafio de MFA é iniciado no locatário doméstico do usuário. Essa configuração não será aplicada se um usuário externo entrar usando privilégios de administrador delegado granular (GDAP), como usado por um técnico em um Provedor de Serviços de Nuvem que administra serviços em seu locatário. Quando um usuário externo entra usando GDAP, a MFA é sempre necessária no locatário doméstico do usuário e sempre confiável no locatário do recurso. O registro MFA de um usuário GDAP não é suportado fora do locatário doméstico do usuário. Se sua organização tiver um requisito para não permitir o acesso a técnicos de provedor de serviços com base em MFA no locatário doméstico do usuário, você poderá remover a relação GDAP no centro de administração do Microsoft 365.

Confiar em dispositivos compatíveis: permite que suas políticas de Acesso Condicional confiem em declarações de dispositivos compatíveis de uma organização externa quando seus usuários acessam seus recursos.

Confiar em dispositivos de ingresso híbrido do Microsoft Entra: permite que suas políticas de Acesso Condicional confiem nas declarações de dispositivo associado ao Microsoft Entra de uma organização externa quando os usuários acessam seus recursos.

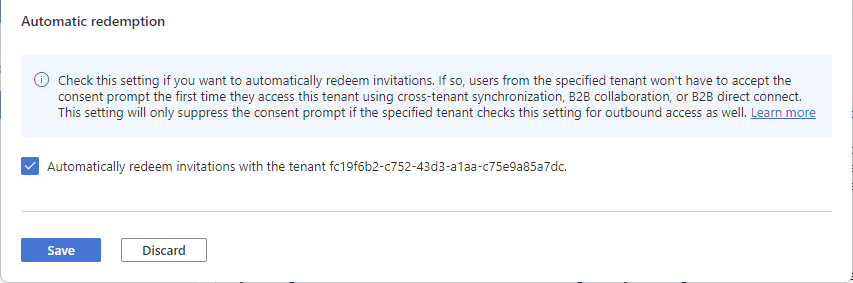

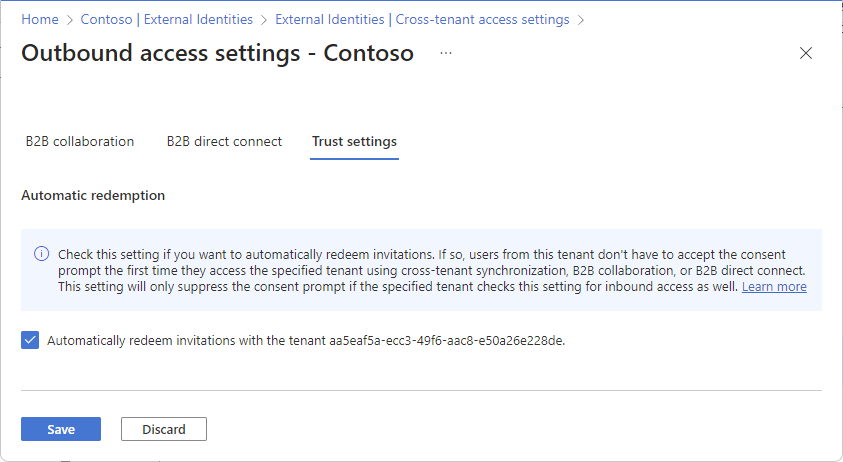

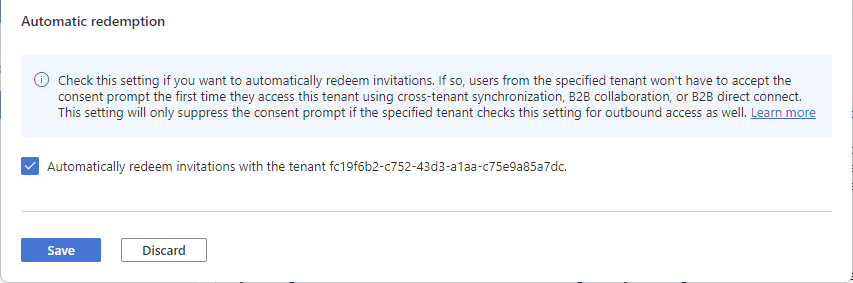

(Este passo aplica-se a: Somente configurações organizacionais.) Analise a opção Resgate automático:

- Resgatar convites automaticamente com o locatário locatário<>: marque essa configuração se quiser resgatar convites automaticamente. Em caso afirmativo, os usuários do locatário especificado não precisarão aceitar o prompt de consentimento na primeira vez que acessarem esse locatário usando sincronização entre locatários, colaboração B2B ou conexão direta B2B. Essa configuração só suprime o prompt de consentimento se o locatário especificado também verificar essa configuração em busca de acesso de saída.

Selecione Guardar.

Permitir que os usuários sincronizem com este locatário

Se você selecionar Acesso de entrada da organização adicionada, verá a guia Sincronização entre locatários e a caixa de seleção Permitir que os usuários sincronizem com este locatário . A sincronização entre locatários é um serviço de sincronização unidirecional no Microsoft Entra ID que automatiza a criação, atualização e exclusão de usuários de colaboração B2B entre locatários em uma organização. Para obter mais informações, consulte Configurar a sincronização entre locatários e a documentação de organizações multilocatário.

Modificar as configurações de acesso de saída

Com as configurações de saída, você seleciona quais de seus usuários e grupos podem acessar os aplicativos externos escolhidos. Quer esteja a definir definições predefinidas ou definições específicas da organização, os passos para alterar as definições de acesso entre inquilinos de saída são os mesmos. Conforme descrito nesta seção, você navega até a guia Padrão ou uma organização na guia Configurações organizacionais e faz as alterações.

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Segurança.

Navegue até Configurações de acesso entre locatários de identidades>externas.>

Navegue até as configurações que deseja modificar:

Para modificar as configurações de saída padrão, selecione a guia Configurações padrão e, em Configurações de acesso de saída, selecione Editar padrões de saída.

Para modificar as configurações de uma organização específica, selecione a guia Configurações organizacionais , localize a organização na lista (ou adicione uma) e selecione o link na coluna Acesso de saída.

Selecione a guia Colaboração B2B.

(Este passo aplica-se a: Somente configurações organizacionais.) Se estiver a definir definições para uma organização, selecione uma opção:

Configurações padrão: a organização usa as configurações definidas na guia Configurações padrão . Se as configurações personalizadas já estiverem configuradas para esta organização, você precisará selecionar Sim para confirmar que deseja que todas as configurações sejam substituídas pelas configurações padrão. Em seguida, selecione Salvar e ignore o restante das etapas deste procedimento.

Personalizar configurações: você pode personalizar as configurações a serem impostas para esta organização em vez das configurações padrão. Continue com o restante das etapas deste procedimento.

Selecionar Utilizadores e grupos.

Em Estado do acesso, selecione uma das seguintes opções:

- Permitir acesso: permite que seus usuários e grupos especificados em Aplica-se sejam convidados para organizações externas para colaboração B2B.

- Bloquear acesso: Impede que seus usuários e grupos especificados em Aplica-se a sejam convidados para colaboração B2B. Se você bloquear o acesso de todos os usuários e grupos, isso também impedirá que todos os aplicativos externos sejam acessados por meio da colaboração B2B.

Em Aplica-se a, selecione uma das seguintes opções:

- Todos os <usuários da sua organização>: aplica a ação escolhida em Status de acesso a todos os usuários e grupos.

- Selecione <os usuários e grupos da sua organização> (requer uma assinatura do Microsoft Entra ID P1 ou P2): Permite aplicar a ação escolhida em Status de acesso a usuários e grupos específicos.

Nota

Se você bloquear o acesso de todos os seus usuários e grupos, também precisará bloquear o acesso a todos os aplicativos externos (na guia Aplicativos externos).

Se você escolher Selecionar <usuários e grupos da sua organização>, faça o seguinte para cada usuário ou grupo que deseja adicionar:

- Selecione Adicionar <usuários e grupos da sua organização>.

- No painel Selecionar, digite o nome de usuário ou o nome do grupo na caixa de pesquisa.

- Selecione o usuário ou grupo nos resultados da pesquisa.

- Quando terminar de selecionar os usuários e grupos que deseja adicionar, escolha Selecionar.

Nota

Ao segmentar seus usuários e grupos, você não poderá selecionar usuários que tenham configurado a autenticação baseada em SMS. Isso ocorre porque os usuários que têm uma "credencial federada" em seu objeto de usuário são bloqueados para impedir que usuários externos sejam adicionados às configurações de acesso de saída. Como solução alternativa, você pode usar a API do Microsoft Graph para adicionar a ID de objeto do usuário diretamente ou direcionar um grupo ao qual o usuário pertence.

Selecione a guia Aplicativos externos.

Em Estado do acesso, selecione uma das seguintes opções:

- Permitir acesso: Permite que os aplicativos externos especificados em Aplica-se sejam acessados por seus usuários por meio da colaboração B2B.

- Bloquear acesso: Impede que os aplicativos externos especificados em Aplica-se a sejam acessados por seus usuários por meio da colaboração B2B.

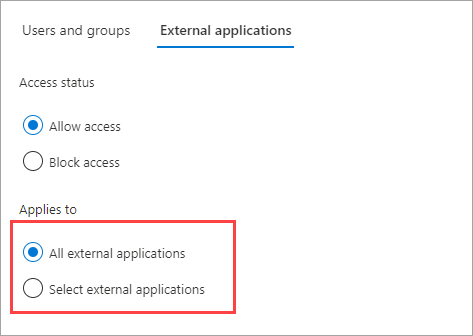

Em Aplica-se a, selecione uma das seguintes opções:

- Todos os aplicativos externos: aplica a ação escolhida em Status do acesso a todos os aplicativos externos.

- Selecionar aplicativos externos: aplica a ação escolhida em Status do acesso a todos os aplicativos externos.

Nota

Se você bloquear o acesso a todos os aplicativos externos, também precisará bloquear o acesso de todos os seus usuários e grupos (na guia Usuários e grupos ).

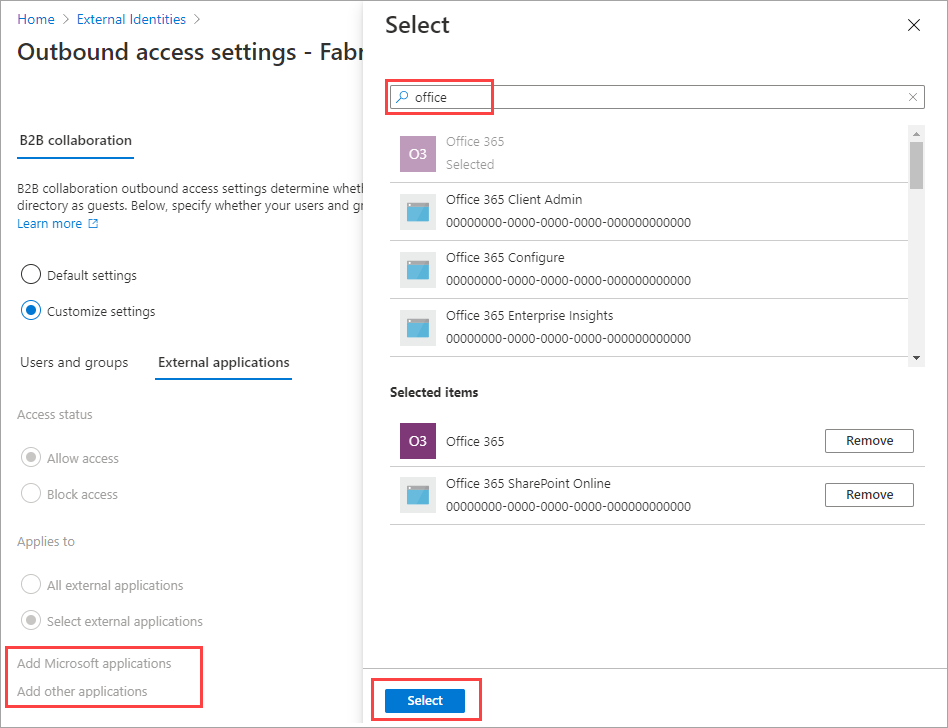

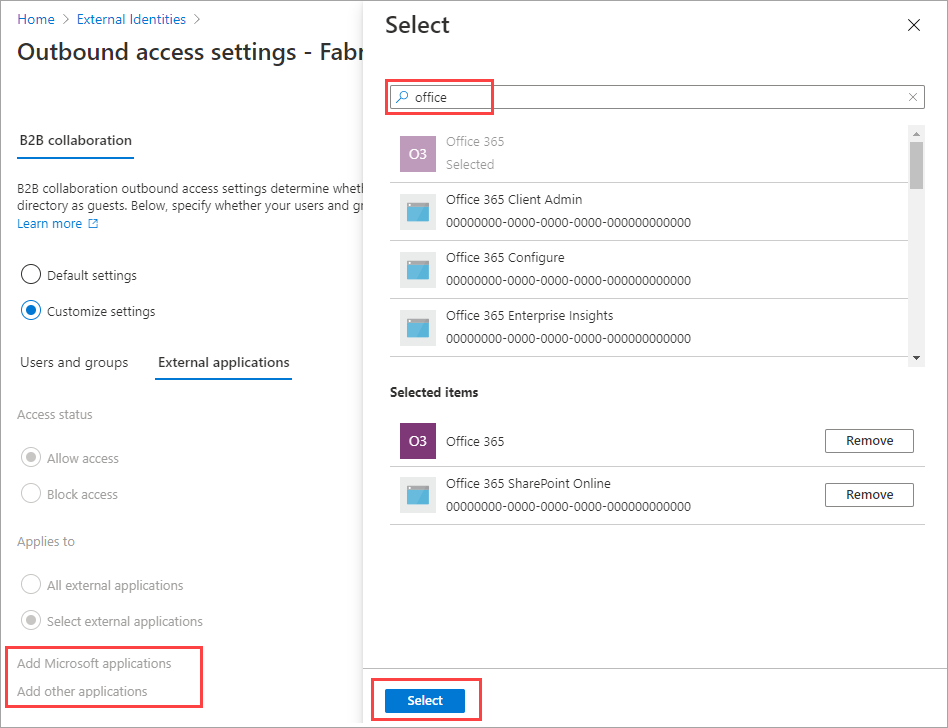

Se você escolher Selecionar aplicativos externos, faça o seguinte para cada aplicativo que deseja adicionar:

- Selecione Adicionar aplicativos da Microsoft ou Adicionar outros aplicativos.

- Na caixa de pesquisa, digite o nome do aplicativo ou a ID do aplicativo (a ID do aplicativo cliente ou a ID do aplicativo de recurso). Em seguida, selecione o aplicativo nos resultados da pesquisa. Repita para cada aplicativo que você deseja adicionar.

- Quando terminar de selecionar aplicativos, escolha Selecionar.

Selecione Guardar.

Para alterar as configurações de confiança de saída

(Esta secção aplica-se a: Somente configurações organizacionais.)

Locatários da força de

Locatários da força de trabalho Locatários externos (saiba mais)

trabalho Locatários externos (saiba mais)