Padrões de segurança no Microsoft Entra ID

Os padrões de segurança facilitam a proteção da sua organização contra ataques relacionados à identidade, como pulverização de senha, repetição e phishing, comuns nos ambientes atuais.

A Microsoft está disponibilizando essas configurações de segurança pré-configuradas para todos, porque sabemos que gerenciar a segurança pode ser difícil. Com base em nossos aprendizados, mais de 99,9% desses ataques comuns relacionados à identidade são interrompidos usando autenticação multifator e bloqueando a autenticação herdada. Nosso objetivo é garantir que todas as organizações tenham pelo menos um nível básico de segurança habilitado sem nenhum custo extra.

Esses controles básicos incluem:

- Exigir que todos os usuários se registrem para autenticação multifator

- Exigir que os administradores façam autenticação multifator

- Exigir que os usuários façam autenticação multifator quando necessário

- Bloqueando protocolos de autenticação herdados

- Proteger atividades privilegiadas, como o acesso ao portal do Azure

A quem se destina?

- Organizações que querem aumentar a sua postura de segurança, mas não sabem como nem por onde começar.

- Organizações que usam a camada gratuita de licenciamento do Microsoft Entra ID.

Quem deve usar o Acesso Condicional?

- Se você é uma organização com licenças Microsoft Entra ID P1 ou P2, os padrões de segurança provavelmente não são adequados para você.

- Se sua organização tiver requisitos de segurança complexos, considere o Acesso Condicional.

Ativando padrões de segurança

Se o seu inquilino tiver sido criado em ou após 22 de outubro de 2019, os prepadrões de segurança poderão estar ativados no seu inquilino. Para proteger todos os nossos usuários, os padrões de segurança estão sendo implementados para todos os novos locatários na criação.

Para ajudar a proteger as organizações, estamos sempre a trabalhar para melhorar a segurança dos serviços de conta Microsoft. Como parte dessa proteção, os clientes são periodicamente notificados para a ativação automática dos padrões de segurança se:

- Não tem políticas de Acesso Condicional

- Não tem licenças premium

- Não estão usando ativamente clientes de autenticação herdados

Depois que essa configuração for habilitada, todos os usuários da organização precisarão se registrar para autenticação multifator. Para evitar confusão, consulte o e-mail que recebeu e, alternativamente, pode desativar as predefinições de segurança depois de ativado.

Para configurar padrões de segurança em seu diretório, você deve receber pelo menos a função de Administrador de Segurança . Por padrão, a primeira conta em qualquer diretório recebe uma função privilegiada mais alta, conhecida como Administrador Global.

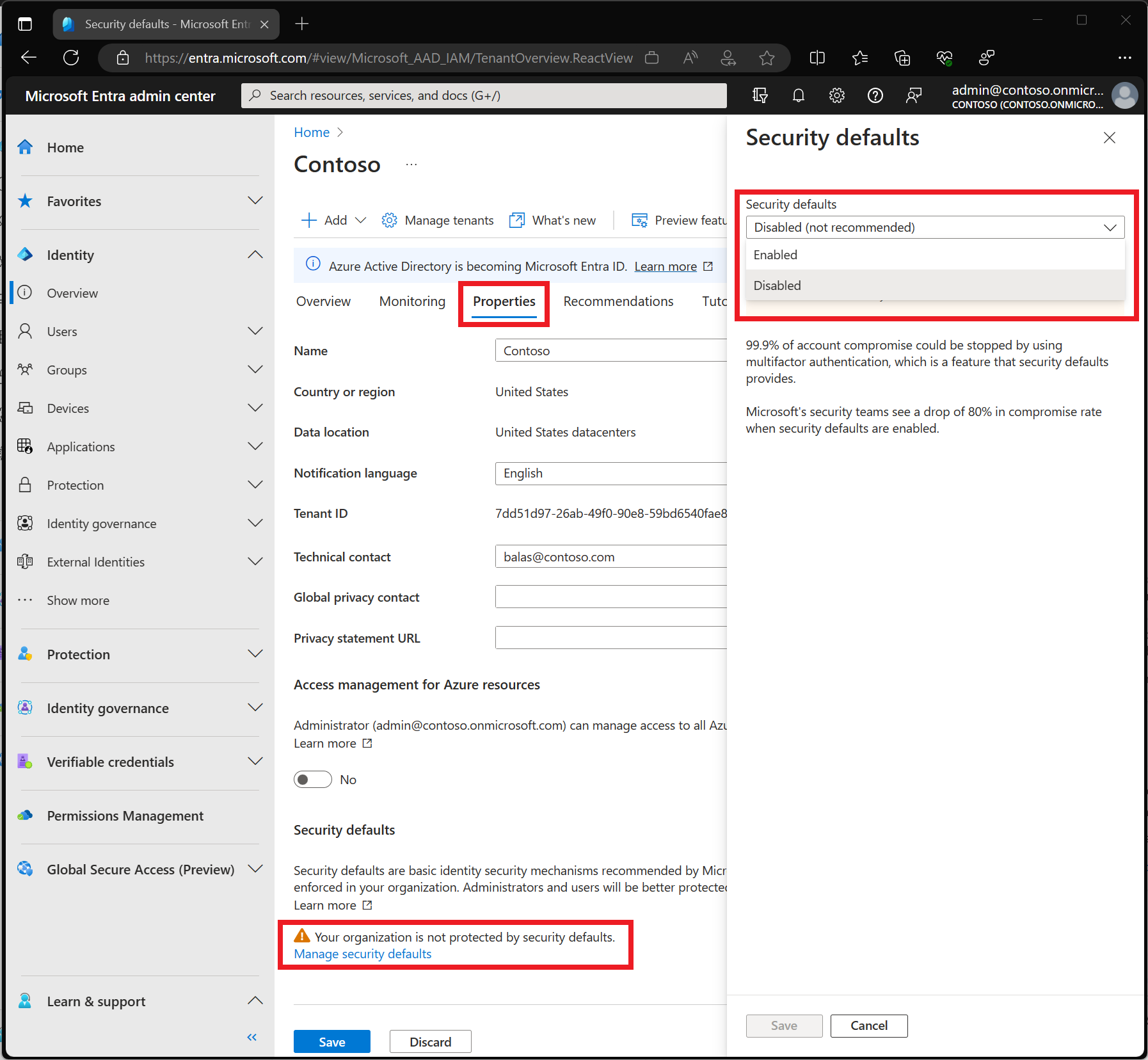

Para ativar os padrões de segurança:

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Segurança.

- Navegue até Propriedades de visão geral>da identidade.>

- Selecione Gerenciar padrões de segurança.

- Defina os padrões de segurança como Habilitado.

- Selecione Salvar.

Revogação de tokens ativos

Como parte da habilitação dos padrões de segurança, os administradores devem revogar todos os tokens existentes para exigir que todos os usuários se registrem para autenticação multifator. Esse evento de revogação força os usuários previamente autenticados a se autenticarem e se registrarem para autenticação multifator. Essa tarefa pode ser realizada usando o cmdlet Revoke-AzureADUserAllRefreshToken PowerShell.

Políticas de segurança aplicadas

Exigir que todos os usuários se registrem para autenticação multifator do Microsoft Entra

Observação

A partir de 29 de julho de 2024, os novos inquilinos poderão não ter o período de carência de 14 dias para os utilizadores se registarem no MFA. Estamos fazendo essa alteração para ajudar a reduzir o risco de comprometimento da conta durante a janela de 14 dias, já que o MFA pode bloquear mais de 99,2% dos ataques baseados em identidade.

Todos os utilizadores têm 14 dias para se registarem utilizando a aplicação Microsoft Authenticator ou qualquer aplicação que suporte OATH TOTP. Após os 14 dias, o usuário não poderá entrar até que o registro seja concluído. O período de 14 dias de um usuário começa após o primeiro login interativo bem-sucedido após habilitar os padrões de segurança.

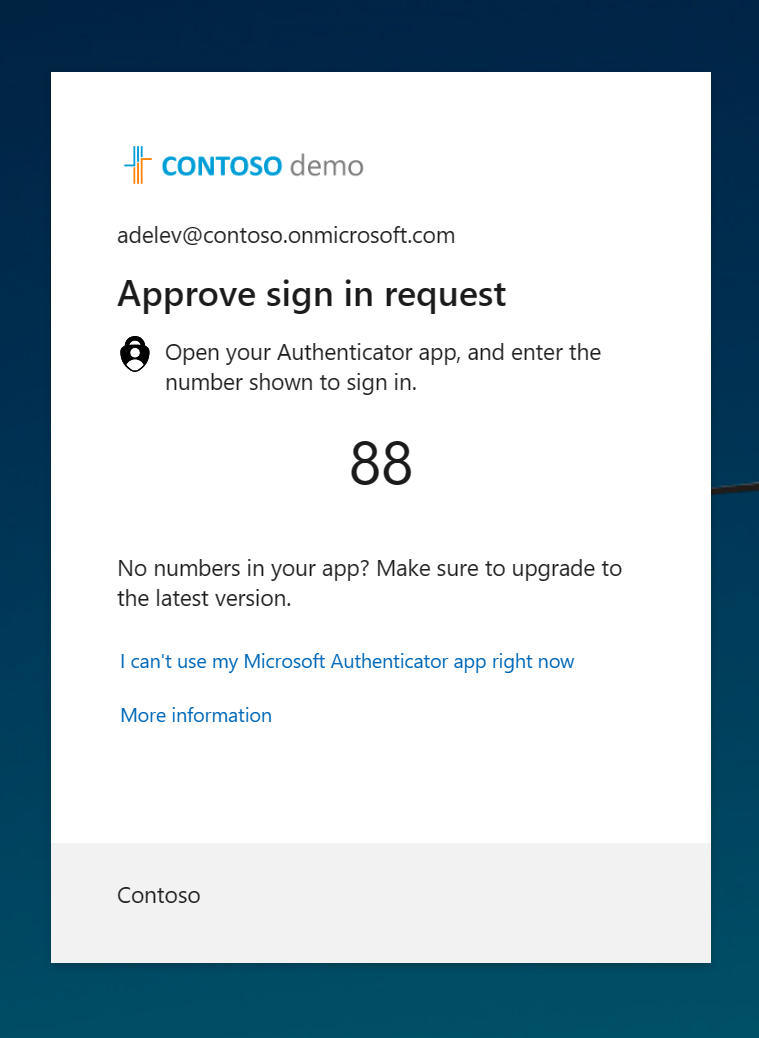

Quando os usuários entram e são solicitados a executar a autenticação multifator, eles veem uma tela fornecendo um número para inserir no aplicativo Microsoft Authenticator. Esta medida ajuda a evitar que os utilizadores caiam em ataques de fadiga MFA.

Exigir que os administradores façam autenticação multifator

Os administradores aumentaram o acesso ao seu ambiente. Devido ao poder que essas contas altamente privilegiadas têm, você deve tratá-las com cuidado especial. Um método comum para melhorar a proteção de contas privilegiadas é exigir uma forma mais forte de verificação de conta para entrar, como exigir autenticação multifator.

Dica

Recomendações para os administradores:

- Certifique-se de que todos os administradores iniciam sessão depois de ativar as predefinições de segurança para que possam registar-se para métodos de autenticação.

- Tenha contas separadas para tarefas de administração e produtividade padrão para reduzir significativamente o número de vezes que seus administradores são solicitados a MFA.

Após a conclusão do registro, as seguintes funções de administrador serão necessárias para fazer a autenticação multifator sempre que entrarem:

- Administrador Global

- Administrador de aplicativos

- Administrador de autenticação

- Administrador de Faturação

- Administrador de aplicativos na nuvem

- Administrador de Acesso Condicional

- Administrador do Exchange

- Administrador do Helpdesk

- Administrador de senha

- Administrador de autenticação privilegiada

- Administrador de Função Privilegiada

- Administrador de Segurança

- Administrador do SharePoint

- Administrador de usuários

- Administrador de políticas de autenticação

- Administrador de Governança de Identidade

Exigir que os usuários façam autenticação multifator quando necessário

Tendemos a pensar que as contas de administrador são as únicas contas que precisam de camadas extras de autenticação. Os administradores têm amplo acesso a informações confidenciais e podem fazer alterações nas configurações de toda a assinatura. Mas os atacantes têm frequentemente como alvo os utilizadores finais.

Depois que esses invasores obtiverem acesso, eles podem solicitar acesso a informações privilegiadas para o titular da conta original. Eles podem até mesmo baixar todo o diretório para fazer um ataque de phishing em toda a sua organização.

Um método comum para melhorar a proteção para todos os usuários é exigir uma forma mais forte de verificação de conta, como autenticação multifator, para todos. Depois que os usuários concluírem o registro, eles serão solicitados a fornecer outra autenticação sempre que necessário. A Microsoft decide quando um usuário é solicitado para autenticação multifator, com base em fatores como local, dispositivo, função e tarefa. Esta funcionalidade protege todas as aplicações registadas, incluindo aplicações SaaS.

Observação

No caso de usuários de conexão direta B2B, qualquer requisito de autenticação multifator de padrões de segurança habilitados no locatário de recursos precisará ser atendido, incluindo o registro de autenticação multifator pelo usuário de conexão direta em seu locatário doméstico.

Bloquear protocolos de autenticação herdados

Para dar aos seus utilizadores um acesso fácil às suas aplicações na nuvem, suportamos vários protocolos de autenticação, incluindo autenticação legada. Autenticação herdada é um termo que se refere a uma solicitação de autenticação feita por:

- Clientes que não usam autenticação moderna (por exemplo, um cliente do Office 2010)

- Qualquer cliente que use protocolos de email mais antigos, como IMAP, SMTP ou POP3

Atualmente, a maioria das tentativas de login comprometedoras vem da autenticação herdada. A autenticação herdada não suporta autenticação multifator. Mesmo que você tenha uma política de autenticação multifator habilitada em seu diretório, um invasor pode autenticar usando um protocolo mais antigo e ignorar a autenticação multifator.

Depois que os padrões de segurança forem habilitados em seu locatário, todas as solicitações de autenticação feitas por um protocolo mais antigo serão bloqueadas. Os padrões de segurança bloqueiam a autenticação básica do Exchange Ative Sync.

Advertência

Antes de ativar os padrões de segurança, verifique se os administradores não estão usando protocolos de autenticação mais antigos. Para obter mais informações, consulte Como se afastar da autenticação herdada.

- Como configurar um dispositivo multifuncional ou aplicativo para enviar email usando o Microsoft 365

Proteja atividades privilegiadas, como o acesso ao portal do Azure

As organizações usam vários serviços do Azure gerenciados por meio da API do Azure Resource Manager, incluindo:

- Portal do Azure

- Centro de administração do Microsoft Entra

- Azure PowerShell

- Azure CLI

Usar o Azure Resource Manager para gerenciar seus serviços é uma ação altamente privilegiada. O Azure Resource Manager pode alterar configurações de todo o locatário, como configurações de serviço e cobrança de assinatura. A autenticação de fator único é vulnerável a vários ataques, como phishing e spray de senha.

É importante verificar a identidade dos usuários que desejam acessar o Azure Resource Manager e atualizar as configurações. Você verifica sua identidade exigindo mais autenticação antes de permitir o acesso.

Depois de habilitar os padrões de segurança em seu locatário, qualquer usuário que acesse os seguintes serviços deve concluir a autenticação multifator:

- Portal do Azure

- Centro de administração do Microsoft Entra

- Azure PowerShell

- Azure CLI

Esta política aplica-se a todos os utilizadores que estão a aceder aos serviços do Azure Resource Manager, quer sejam administradores ou utilizadores. Esta política aplica-se às APIs do Azure Resource Manager, como o acesso à sua subscrição, VMs, contas de armazenamento e assim por diante. Esta política não inclui o Microsoft Entra ID ou o Microsoft Graph.

Observação

Os locatários do Exchange Online anteriores a 2017 têm a autenticação moderna desabilitada por padrão. Para evitar a possibilidade de um loop de login durante a autenticação por meio desses locatários, você deve habilitar a autenticação moderna.

Observação

A conta de sincronização do Microsoft Entra Connect é excluída dos padrões de segurança e não será solicitada a se registrar ou executar a autenticação multifator. As organizações não devem usar esta conta para outros fins.

Considerações sobre implantação

Preparando seus usuários

É fundamental informar os usuários sobre alterações futuras, requisitos de registro e quaisquer ações necessárias do usuário. Fornecemos modelos de comunicação e documentação do usuário para preparar seus usuários para a nova experiência e ajudar a garantir uma implantação bem-sucedida. Envie os usuários para https://myprofile.microsoft.com se registrarem selecionando o link Informações de segurança nessa página.

Métodos de autenticação

Os usuários padrão de segurança precisam se registrar e usar a autenticação multifator usando o aplicativo Microsoft Authenticator usando notificações. Os usuários podem usar códigos de verificação do aplicativo Microsoft Authenticator, mas só podem se registrar usando a opção de notificação. Os usuários também podem usar qualquer aplicativo de terceiros usando OATH TOTP para gerar códigos.

Advertência

Não desative métodos para sua organização se você estiver usando padrões de segurança. Desativar métodos pode levar a bloquear-se fora do seu inquilino. Deixe todos os Métodos disponíveis para os usuários habilitados no portal de configurações do serviço MFA.

Utilizadores B2B

Todos os usuários convidados B2B ou usuários de conexão direta B2B que acessam seu diretório são tratados da mesma forma que os usuários da sua organização.

Estado de MFA desativado

Se sua organização for um usuário anterior da autenticação multifator baseada em usuário, não se assuste ao não ver os usuários em um status Habilitado ou Imposto se você olhar para a página de status da autenticação multifator. Desabilitado é o status apropriado para usuários que estão usando padrões de segurança ou autenticação multifator baseada em Acesso Condicional.

Desativando padrões de segurança

As organizações que optarem por implementar políticas de Acesso Condicional que substituam os padrões de segurança devem desabilitar os padrões de segurança.

Para desativar os padrões de segurança no diretório:

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Segurança.

- Navegue até Propriedades de visão geral>da identidade.>

- Selecione Gerenciar padrões de segurança.

- Defina os padrões de segurança como Desativado (não recomendado).

- Selecione Salvar.

Passar dos padrões de segurança para o Acesso Condicional

Embora os padrões de segurança sejam uma boa linha de base para iniciar sua postura de segurança, eles não permitem a personalização que muitas organizações exigem. As políticas de Acesso Condicional fornecem uma gama completa de personalizações que as organizações mais complexas exigem.

| Padrões de segurança | Acesso condicional | |

|---|---|---|

| Licenças necessárias | Nenhum | Pelo menos Microsoft Entra ID P1 |

| Personalização | Sem personalização (ativada ou desativada) | Totalmente personalizável |

| Ativado por | Microsoft ou administrador | Administrador |

| Complexidade | Simples de usar | Totalmente personalizável com base nas suas necessidades |

Etapas recomendadas ao mudar de padrões de segurança

As organizações que gostariam de testar os recursos do Acesso Condicional podem se inscrever para uma avaliação gratuita para começar.

Depois que os administradores desabilitarem os padrões de segurança, as organizações devem habilitar imediatamente as políticas de Acesso Condicional para proteger sua organização. Essas políticas devem incluir pelo menos essas políticas na categoria de fundações seguras dos modelos de Acesso Condicional. As organizações com licenças do Microsoft Entra ID P2 que incluem a Proteção de ID do Microsoft Entra podem expandir esta lista para incluir políticas baseadas em risco e de usuário para fortalecer ainda mais sua postura.

A Microsoft recomenda que as organizações tenham duas contas de acesso de emergência somente na nuvem permanentemente atribuídas à função de Administrador Global . Essas contas são altamente privilegiadas e não são atribuídas a indivíduos específicos. As contas são limitadas a cenários de emergência ou de "quebra de vidro" em que as contas normais não podem ser usadas ou todos os outros administradores são bloqueados acidentalmente. Essas contas devem ser criadas seguindo as recomendações da conta de acesso de emergência.

Próximos passos

- Blog: Apresentando padrões de segurança

- Mais informações sobre licenciamento podem ser encontradas na página de preços do Microsoft Entra.