Microsoft Entra Connect: Conceitos de design

O objetivo deste documento é descrever as áreas que devem ser consideradas durante a configuração do Microsoft Entra Connect. Este documento é um mergulho profundo em certas áreas e esses conceitos são brevemente descritos em outros documentos também.

fonteAnchor

O atributo sourceAnchor é definido como um atributo imutável durante o tempo de vida de um objeto. Ele identifica exclusivamente um objeto como sendo o mesmo objeto no local e no Microsoft Entra ID. O atributo também é chamado immutableId e os dois nomes são usados de forma intercambiável.

A palavra imutável, ou seja, "não pode ser mudado", é importante para este documento. Como o valor desse atributo não pode ser alterado depois de definido, é importante escolher um design que ofereça suporte ao seu cenário.

O atributo é usado para os seguintes cenários:

- Quando um novo servidor de mecanismo de sincronização é criado ou reconstruído após um cenário de recuperação de desastre, esse atributo vincula objetos existentes no Microsoft Entra ID com objetos locais.

- Se você passar de uma identidade somente na nuvem para um modelo de identidade sincronizado, esse atributo permitirá que os objetos "combinem" objetos existentes no ID do Microsoft Entra com objetos locais.

- Se você usar federação, esse atributo juntamente com userPrincipalName será usado na declaração para identificar exclusivamente um usuário.

Este tópico só fala sobre sourceAnchor no que diz respeito aos usuários. As mesmas regras se aplicam a todos os tipos de objeto, mas é apenas para usuários que esse problema geralmente é uma preocupação.

Selecionando um bom atributo sourceAnchor

O valor do atributo deve seguir as seguintes regras:

- Menos de 60 caracteres

- Os caracteres que não são a-z, A-Z ou 0-9 são codificados e contados como 3 caracteres

- Não contém um caractere especial: \ ! # $ % & * + / = ? ^ ' { } | <> ~ ( ) ' ; : , [ ] " @ _

- Tem de ser globalmente exclusivo

- Deve ser uma cadeia de caracteres, inteiro ou binário

- Não deve ser baseado no nome do usuário, porque estes podem mudar

- Não deve diferenciar maiúsculas de minúsculas e evitar valores que podem variar de acordo com maiúsculas e minúsculas

- Deve ser atribuído quando o objeto é criado

Se o sourceAnchor selecionado não for do tipo string, o Microsoft Entra Connect Base64Encode o valor do atributo para garantir que nenhum caractere especial apareça. Se você usar outro servidor de federação que não o ADFS, verifique se o servidor também pode Base64Encode o atributo.

O atributo sourceAnchor diferencia maiúsculas de minúsculas. Um valor de "JohnDoe" não é o mesmo que "johndoe". Mas você não deve ter dois objetos diferentes com apenas uma diferença de caso.

Se você tiver uma única floresta local, o atributo que você deve usar é objectGUID. Este também é o atributo usado quando você usa configurações expressas no Microsoft Entra Connect e também o atributo usado pelo DirSync.

Se você tiver várias florestas e não mover usuários entre florestas e domínios, o objectGUID é um bom atributo para usar mesmo nesse caso.

Se você mover usuários entre florestas e domínios, deverá encontrar um atributo que não seja alterado ou possa ser movido com os usuários durante a movimentação. Uma abordagem recomendada é introduzir um atributo sintético. Um atributo que poderia conter algo que se parece com um GUID seria adequado. Durante a criação do objeto, um novo GUID é criado e carimbado no usuário. Uma regra de sincronização personalizada pode ser criada no servidor do mecanismo de sincronização para criar esse valor com base no objectGUID e atualizar o atributo selecionado no AD DS. Ao mover o objeto, certifique-se de copiar também o conteúdo desse valor.

Outra solução é escolher um atributo existente que você sabe que não muda. Os atributos mais usados incluem employeeID. Se você considerar um atributo que contém letras, certifique-se de que não há nenhuma chance de que o caso (maiúsculas versus minúsculas) possa mudar para o valor do atributo. Os atributos incorretos que não devem ser usados incluem esses atributos com o nome do usuário. Em um casamento ou divórcio, espera-se que o nome mude, o que não é permitido para esse atributo. Essa também é uma razão pela qual atributos como userPrincipalName, mail e targetAddress nem sequer são possíveis de selecionar no assistente de instalação do Microsoft Entra Connect. Esses atributos também contêm o caractere "@", que não é permitido no sourceAnchor.

Alterando o atributo sourceAnchor

O valor do atributo sourceAnchor não pode ser alterado depois que o objeto foi criado no ID do Microsoft Entra e a identidade é sincronizada.

Por esse motivo, as seguintes restrições se aplicam ao Microsoft Entra Connect:

- O atributo sourceAnchor só pode ser definido durante a instalação inicial. Se você executar novamente o assistente de instalação, essa opção será somente leitura. Se você precisar alterar essa configuração, desinstale e reinstale.

- Se você instalar outro servidor Microsoft Entra Connect, deverá selecionar o mesmo atributo sourceAnchor usado anteriormente. Se você já usou o DirSync e mudou para o Microsoft Entra Connect, então você deve usar objectGUID , pois esse é o atributo usado pelo DirSync.

- Se o valor de sourceAnchor for alterado após o objeto ter sido exportado para o Microsoft Entra ID, o Microsoft Entra Connect Sync lançará um erro e não permitirá mais alterações nesse objeto antes que o problema tenha sido corrigido e o sourceAnchor seja alterado novamente no diretório de origem.

Usando ms-DS-ConsistencyGuid como sourceAnchor

Por padrão, o Microsoft Entra Connect (versão 1.1.486.0 e anterior) usa objectGUID como o atributo sourceAnchor. ObjectGUID é gerado pelo sistema. Não é possível especificar seu valor ao criar objetos do AD locais. Conforme explicado na seção sourceAnchor, há cenários em que você precisa especificar o valor sourceAnchor. Se os cenários forem aplicáveis a você, você deverá usar um atributo AD configurável (por exemplo, ms-DS-ConsistencyGuid) como o atributo sourceAnchor.

O Microsoft Entra Connect (versão 1.1.524.0 e posterior) agora facilita o uso do ms-DS-ConsistencyGuid como atributo sourceAnchor. Ao usar esse recurso, o Microsoft Entra Connect configura automaticamente as regras de sincronização para:

Use ms-DS-ConsistencyGuid como o atributo sourceAnchor para objetos User. ObjectGUID é usado para outros tipos de objeto.

Para qualquer objeto de Usuário do AD local cujo atributo ms-DS-ConsistencyGuid não esteja preenchido, o Microsoft Entra Connect grava seu valor objectGUID de volta no atributo ms-DS-ConsistencyGuid no Ative Directory local. Depois que o atributo ms-DS-ConsistencyGuid é preenchido, o Microsoft Entra Connect exporta o objeto para o Microsoft Entra ID.

Nota

Depois que um objeto do AD local é importado para o Microsoft Entra Connect (ou seja, importado para o Espaço do Conector do AD e projetado no Metaverso), você não pode mais alterar seu valor sourceAnchor. Para especificar o valor sourceAnchor para um determinado objeto AD local, configure seu atributo ms-DS-ConsistencyGuid antes de ser importado para o Microsoft Entra Connect.

Permissão necessária

Para que esse recurso funcione, a conta do AD DS usada para sincronizar com o Ative Directory local deve receber permissão de gravação para o atributo ms-DS-ConsistencyGuid no Ative Directory local.

Como ativar o recurso ConsistencyGuid - Nova instalação

Você pode habilitar o uso de ConsistencyGuid como sourceAnchor durante a nova instalação. Esta seção aborda a instalação expressa e personalizada em detalhes.

Nota

Somente versões mais recentes do Microsoft Entra Connect (1.1.524.0 e posteriores) suportam o uso de ConsistencyGuid como sourceAnchor durante a nova instalação.

Como ativar o recurso ConsistencyGuid

Instalação Express

Ao instalar o Microsoft Entra Connect com o modo Express, o assistente do Microsoft Entra Connect determina automaticamente o atributo AD mais apropriado para usar como o atributo sourceAnchor usando a seguinte lógica:

Primeiro, o assistente do Microsoft Entra Connect consulta seu locatário do Microsoft Entra para recuperar o atributo AD usado como o atributo sourceAnchor na instalação anterior do Microsoft Entra Connect (se houver). Se essas informações estiverem disponíveis, o Microsoft Entra Connect usará o mesmo atributo AD.

Nota

Somente versões mais recentes do Microsoft Entra Connect (1.1.524.0 e posteriores) armazenam informações em seu locatário do Microsoft Entra sobre o atributo sourceAnchor usado durante a instalação. As versões mais antigas do Microsoft Entra Connect não.

Se as informações sobre o atributo sourceAnchor usado não estiverem disponíveis, o assistente verificará o estado do atributo ms-DS-ConsistencyGuid no Ative Directory local. Se o atributo não estiver configurado em nenhum objeto no diretório, o assistente usará o ms-DS-ConsistencyGuid como o atributo sourceAnchor. Se o atributo estiver configurado em um ou mais objetos no diretório, o assistente concluirá que o atributo está sendo usado por outros aplicativos e não é adequado como atributo sourceAnchor...

Nesse caso, o assistente volta a usar objectGUID como o atributo sourceAnchor.

Depois que o atributo sourceAnchor é decidido, o assistente armazena as informações em seu locatário do Microsoft Entra. As informações serão usadas para futuras instalações do Microsoft Entra Connect.

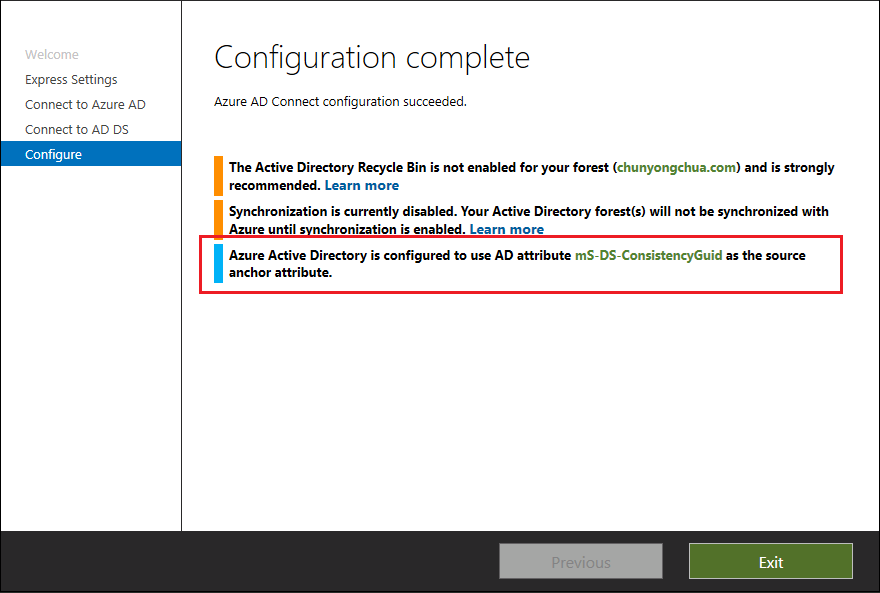

Após a conclusão da instalação do Express, o assistente informa qual atributo foi escolhido como o atributo Source Anchor.

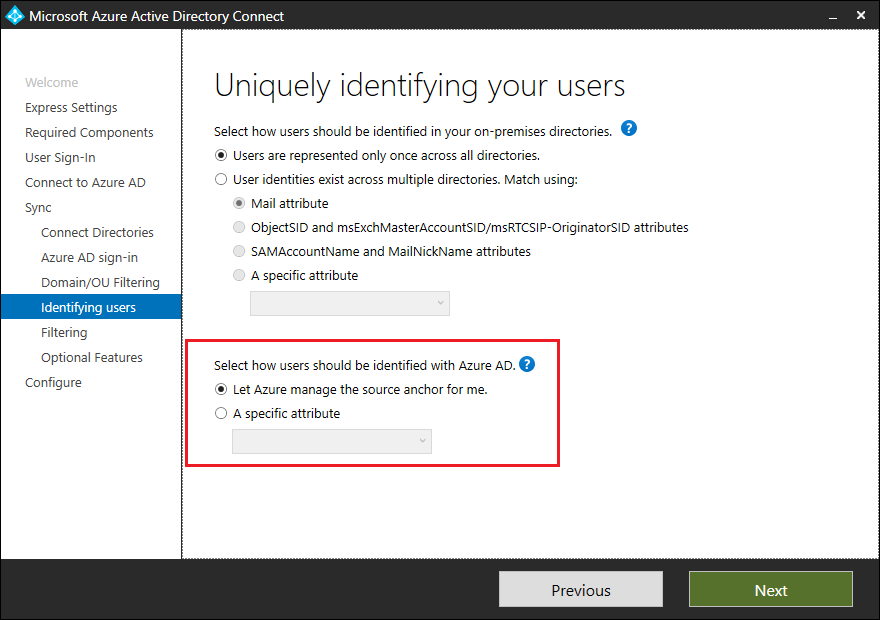

Instalação personalizada

Ao instalar o Microsoft Entra Connect com o modo personalizado, o assistente do Microsoft Entra Connect fornece duas opções ao configurar o atributo sourceAnchor:

| Definição | Descrição |

|---|---|

| Deixe o Microsoft Entra ID gerenciar a âncora de origem para mim | Selecione esta opção se desejar que o Microsoft Entra ID escolha o atributo para você. Se você selecionar essa opção, o assistente do Microsoft Entra Connect aplicará a mesma lógica de seleção de atributo sourceAnchor usada durante a instalação Express. Semelhante à instalação Express, o assistente informa qual atributo foi escolhido como o atributo Source Anchor após a conclusão da instalação personalizada. |

| Um atributo específico | Selecione esta opção se pretender especificar um atributo do AD existente como o atributo sourceAnchor. |

Como habilitar o recurso ConsistencyGuid - Implantação existente

Se você tiver uma implantação existente do Microsoft Entra Connect que esteja usando objectGUID como o atributo Source Anchor, poderá alterná-la para usar ConsistencyGuid.

Nota

Apenas as versões mais recentes do Microsoft Entra Connect (1.1.552.0 e posteriores) suportam a mudança de ObjectGuid para ConsistencyGuid como o atributo Source Anchor.

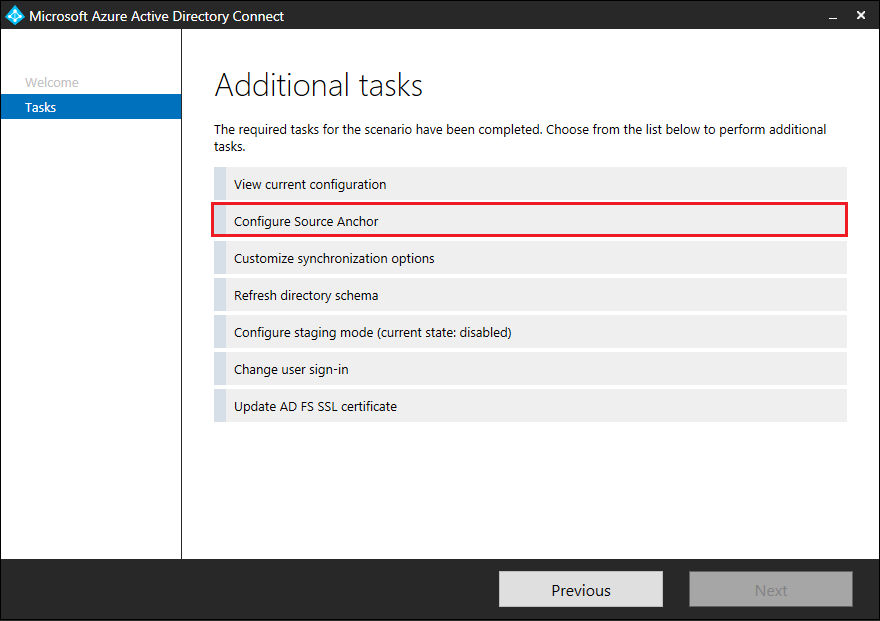

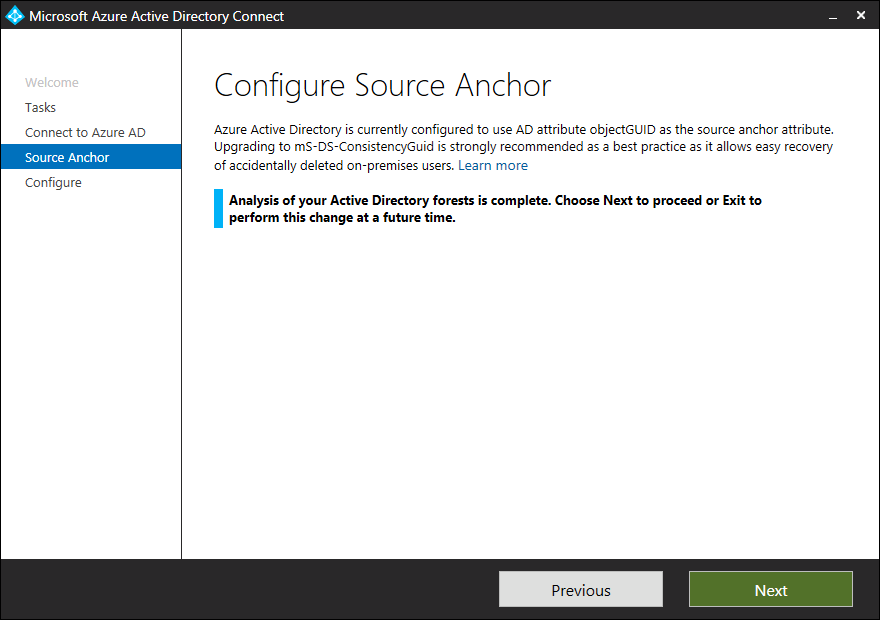

Para alternar de objectGUID para ConsistencyGuid como o atributo Source Anchor:

Inicie o assistente do Microsoft Entra Connect e clique em Configurar para ir para a tela Tarefas.

Selecione a opção de tarefa Configurar âncora de origem e clique em Avançar.

Introduza as suas credenciais de Administrador do Microsoft Entra e clique em Seguinte.

O assistente do Microsoft Entra Connect analisa o estado do atributo ms-DS-ConsistencyGuid no Ative Directory local. Se o atributo não estiver configurado em nenhum objeto no diretório, o Microsoft Entra Connect concluirá que nenhum outro aplicativo está usando o atributo no momento e é seguro usá-lo como o atributo Source Anchor. Clique em Seguinte para continuar.

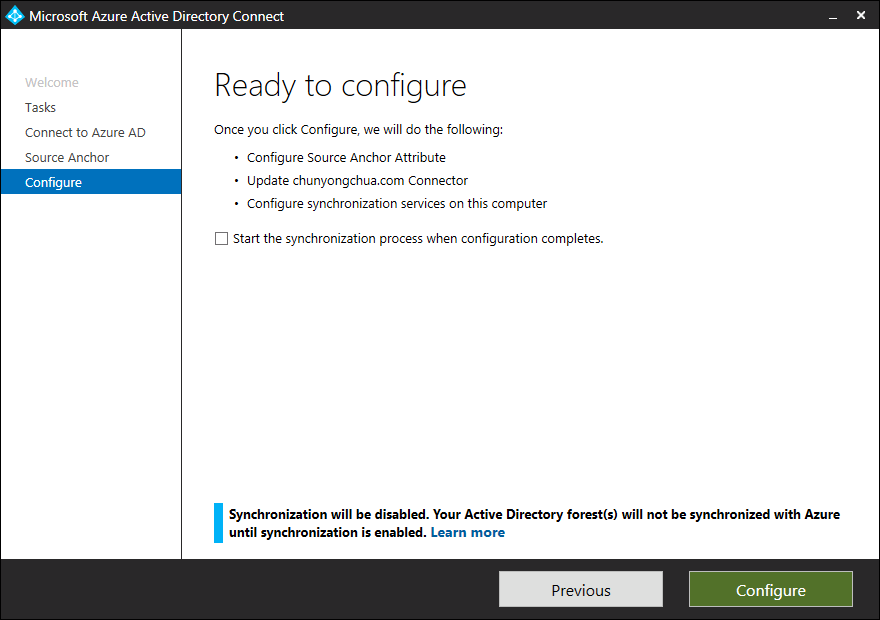

Na tela Pronto para configurar, clique em Configurar para fazer a alteração de configuração.

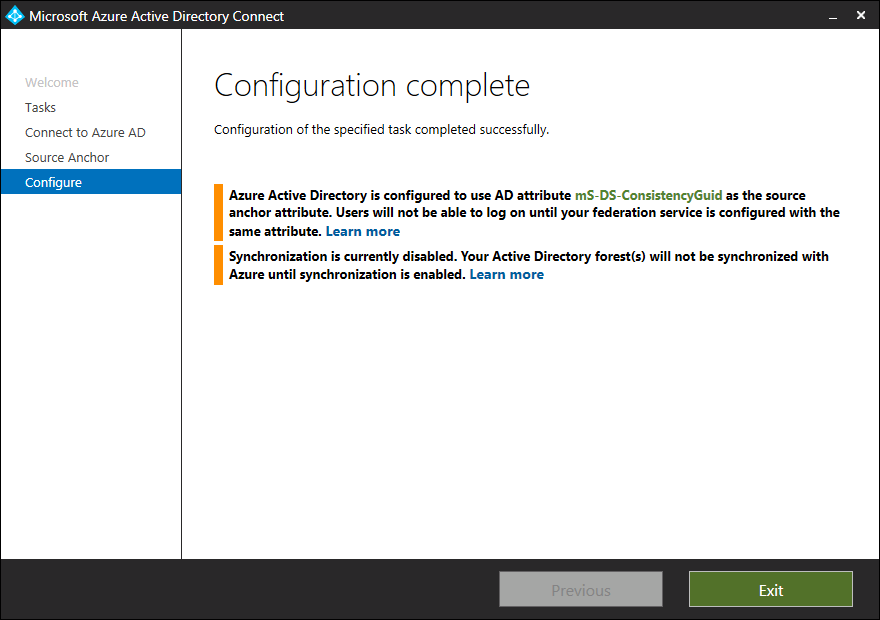

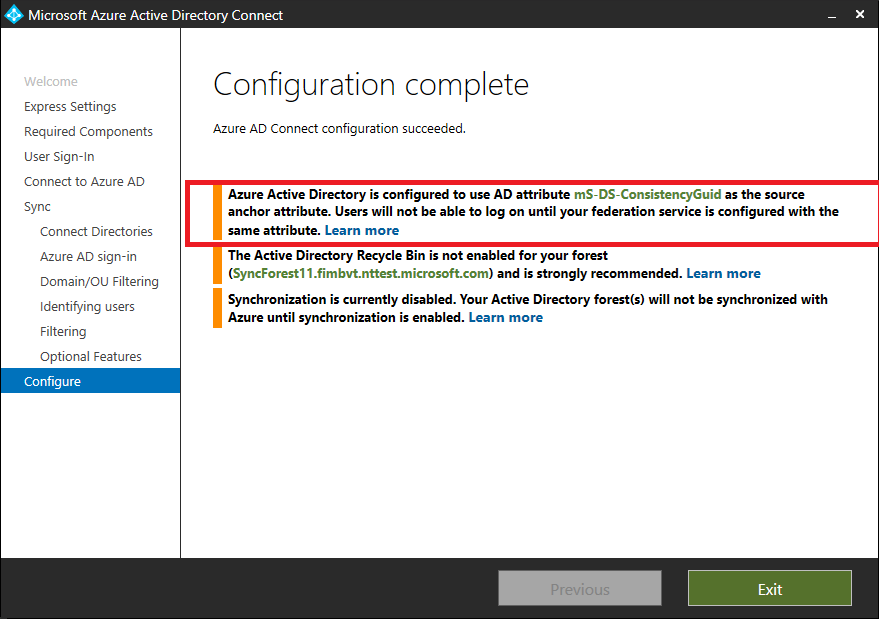

Quando a configuração for concluída, o assistente indica que ms-DS-ConsistencyGuid está sendo usado como o atributo Source Anchor.

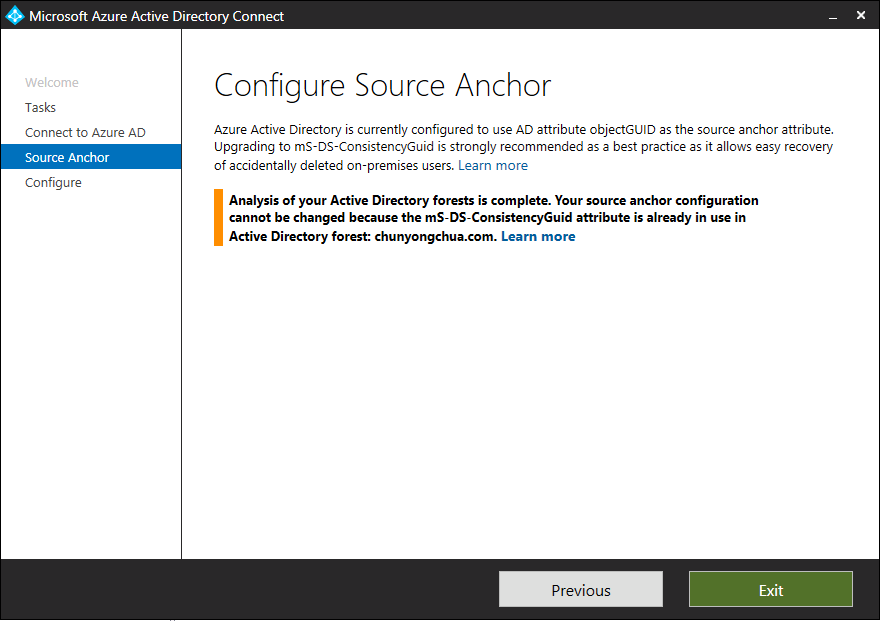

Durante a análise (etapa 4), se o atributo estiver configurado em um ou mais objetos no diretório, o assistente concluirá que o atributo está sendo usado por outro aplicativo e retornará um erro, conforme ilustrado no diagrama abaixo. Este erro também pode ocorrer se tiver ativado anteriormente a funcionalidade ConsistencyGuid no servidor principal do Microsoft Entra Connect e estiver a tentar fazer o mesmo no servidor de preparação.

Se tiver certeza de que o atributo não é usado por outros aplicativos existentes, você pode suprimir o erro reiniciando o assistente do Microsoft Entra Connect com a opção /SkipLdapSearch especificada. Para fazer isso, execute o seguinte comando no prompt de comando:

"c:\Program Files\Microsoft Azure Active Directory Connect\AzureADConnect.exe" /SkipLdapSearch

Impacto na configuração do AD FS ou da federação de terceiros

Se você estiver usando o Microsoft Entra Connect para gerenciar a implantação do AD FS local, o Microsoft Entra Connect atualizará automaticamente as regras de declaração para usar o mesmo atributo do AD como sourceAnchor. Isso garante que a declaração ImmutableID gerada pelo ADFS seja consistente com os valores sourceAnchor exportados para o Microsoft Entra ID.

Se você estiver gerenciando o AD FS fora do Microsoft Entra Connect ou estiver usando servidores de federação de terceiros para autenticação, deverá atualizar manualmente as regras de declaração para que a declaração ImmutableID seja consistente com os valores sourceAnchor exportados para a ID do Microsoft Entra, conforme descrito na seção do artigo Modificar regras de declaração do AD FS. O assistente retorna o seguinte aviso após a conclusão da instalação:

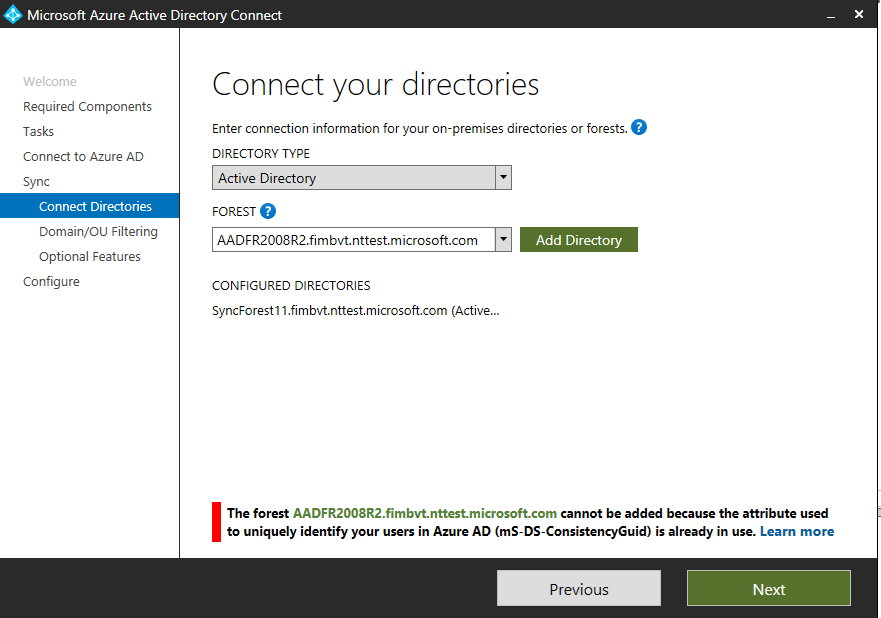

Adicionando novos diretórios à implantação existente

Suponha que você implantou o Microsoft Entra Connect com o recurso ConsistencyGuid habilitado e agora gostaria de adicionar outro diretório à implantação. Quando você tenta adicionar o diretório, o assistente do Microsoft Entra Connect verifica o estado do atributo ms-DS-ConsistencyGuid no diretório. Se o atributo estiver configurado em um ou mais objetos no diretório, o assistente concluirá que o atributo está sendo usado por outros aplicativos e retornará um erro, conforme ilustrado no diagrama abaixo. Se tiver certeza de que o atributo não é usado por aplicativos existentes, você pode suprimir o erro reiniciando o assistente do Microsoft Entra Connect com a opção /SkipLdapSearch especificada conforme descrito acima ou precisa entrar em contato com o Suporte para obter mais informações.

Entrada no Microsoft Entra

Ao integrar seu diretório local com o Microsoft Entra ID, é importante entender como as configurações de sincronização podem afetar a maneira como o usuário se autentica. O Microsoft Entra ID usa userPrincipalName (UPN) para autenticar o usuário. No entanto, quando você sincroniza seus usuários, você deve escolher o atributo a ser usado para o valor de userPrincipalName com cuidado.

Escolhendo o atributo para userPrincipalName

Ao selecionar o atributo para fornecer o valor de UPN a ser usado no Microsoft Entra ID, deve-se garantir:

- Os valores dos atributos estão em conformidade com a sintaxe UPN (RFC 822), deve estar no formato de username@domain

- O sufixo nos valores corresponde a um dos domínios personalizados verificados no Microsoft Entra ID

Em configurações expressas, a escolha assumida para o atributo é userPrincipalName. Se o atributo userPrincipalName não contiver o valor que você deseja que os usuários entrem na ID do Microsoft Entra, escolha Instalação Personalizada.

Nota

É recomendado, como prática recomendada, que o prefixo UPN contenha mais de um caractere.

Estado do domínio personalizado e UPN

É importante garantir que haja um domínio verificado para o sufixo UPN.

John é um usuário em contoso.com. Você deseja que John use o UPN john@contoso.com local para entrar na ID do Microsoft Entra depois de sincronizar os usuários com o diretório do Microsoft Entra contoso.onmicrosoft.com. Para fazer isso, você precisa adicionar e verificar contoso.com como um domínio personalizado no Microsoft Entra ID antes de começar a sincronizar os usuários. Se o sufixo UPN de John, por exemplo contoso.com, não corresponder a um domínio verificado no Microsoft Entra ID, o Microsoft Entra ID substituirá o sufixo UPN por contoso.onmicrosoft.com.

Domínios locais não roteáveis e UPN para ID do Microsoft Entra

Algumas organizações têm domínios não roteáveis, como contoso.local, ou domínios simples de rótulo único, como contoso. Não é possível verificar um domínio não roteável no Microsoft Entra ID. O Microsoft Entra Connect pode sincronizar apenas com um domínio verificado no Microsoft Entra ID. Quando você cria um diretório do Microsoft Entra, ele cria um domínio roteável que se torna o domínio padrão para sua ID do Microsoft Entra, por exemplo, contoso.onmicrosoft.com. Portanto, torna-se necessário verificar qualquer outro domínio roteável em tal cenário, caso você não queira sincronizar com o domínio onmicrosoft.com padrão.

Leia Adicionar seu nome de domínio personalizado à ID do Microsoft Entra para obter mais informações sobre como adicionar e verificar domínios.

O Microsoft Entra Connect deteta se você está executando em um ambiente de domínio não roteável e o avisaria adequadamente de prosseguir com as configurações expressas. Se você estiver operando em um domínio não roteável, é provável que o UPN, dos usuários, também tenha sufixos não roteáveis. Por exemplo, se você estiver executando em contoso.local, o Microsoft Entra Connect sugere que você use configurações personalizadas em vez de usar configurações expressas. Usando configurações personalizadas, você pode especificar o atributo que deve ser usado como UPN para entrar no ID do Microsoft Entra depois que os usuários forem sincronizados com o ID do Microsoft Entra.

Próximos passos

Saiba mais sobre como integrar suas identidades locais com a ID do Microsoft Entra.