Opções de início de sessão do utilizador do Microsoft Entra Connect

O Microsoft Entra Connect permite que seus usuários entrem em recursos locais e na nuvem usando as mesmas senhas. Este artigo descreve os principais conceitos para cada modelo de identidade para ajudá-lo a escolher a identidade que você deseja usar para entrar no Microsoft Entra ID.

Se você já estiver familiarizado com o modelo de identidade do Microsoft Entra e quiser saber mais sobre um método específico, consulte o link apropriado:

- Sincronização do hash de palavras-passe com o Início de Sessão Único (SSO) Totalmente Integrado

- Autenticação de passagem com logon único contínuo (SSO)

- SSO federado (com os Serviços de Federação do Ative Directory (AD FS))

- Federação com PingFederate

Nota

É importante lembrar que, ao configurar a federação para o Microsoft Entra ID, você estabelece confiança entre seu locatário do Microsoft Entra e seus domínios federados. Com essa confiança, os usuários de domínio federado terão acesso aos recursos de nuvem do Microsoft Entra dentro do locatário.

Escolhendo o método de entrada do usuário para sua organização

A primeira decisão de implementar o Microsoft Entra Connect é escolher qual método de autenticação seus usuários usarão para entrar. É importante garantir que você escolha o método certo que atenda aos requisitos avançados e de segurança da sua organização. A autenticação é fundamental, pois validará as identidades dos usuários para acessar aplicativos e dados na nuvem. Para escolher o método de autenticação correto, você precisa considerar o tempo, a infraestrutura existente, a complexidade e o custo de implementação de sua escolha. Esses fatores são diferentes para cada organização e podem mudar ao longo do tempo.

O Microsoft Entra ID suporta os seguintes métodos de autenticação:

- Autenticação na nuvem - Quando você escolhe esse método de autenticação, o Microsoft Entra ID lida com o processo de autenticação para a entrada do usuário. Com a autenticação na nuvem, você pode escolher entre duas opções:

- Sincronização de hash de senha (PHS) - A Sincronização de Hash de Senha permite que os usuários usem o mesmo nome de usuário e senha que usam no local sem precisar implantar nenhuma infraestrutura adicional além do Microsoft Entra Connect.

- Autenticação pass-through (PTA) – esta opção é semelhante à sincronização do hash de palavras-passe, mas proporciona uma validação simples das palavras-passe com agentes de software no local para organizações com políticas de conformidade e segurança fortes.

- Autenticação federada - Quando você escolhe esse método de autenticação, o Microsoft Entra ID transfere o processo de autenticação para um sistema de autenticação confiável separado, como o AD FS ou um sistema de federação de terceiros, para validar a entrada do usuário.

Para a maioria das organizações que desejam apenas habilitar o login do usuário no Microsoft 365, aplicativos SaaS e outros recursos baseados em ID do Microsoft Entra, recomendamos a opção de sincronização de hash de senha padrão.

Para obter informações detalhadas sobre como escolher um método de autenticação, consulte Escolher o método de autenticação certo para sua solução de identidade híbrida do Microsoft Entra

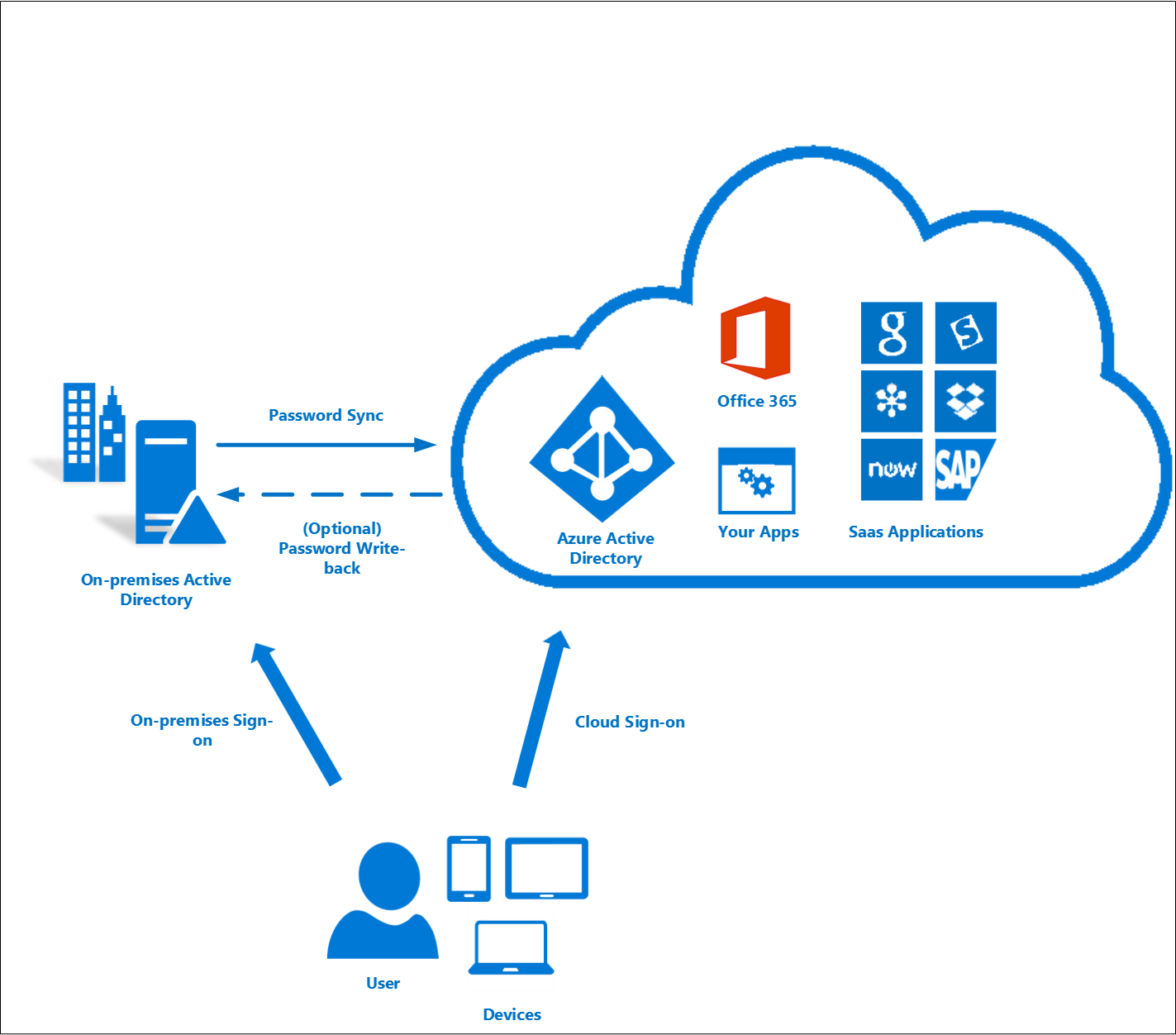

Sincronização de hash de palavra-passe

Com a sincronização de hash de senha, os hashes de senhas de usuário são sincronizados do Ative Directory local para o ID do Microsoft Entra. Quando as senhas são alteradas ou redefinidas localmente, os novos hashes de senha são sincronizados com o ID do Microsoft Entra imediatamente para que os usuários possam sempre usar a mesma senha para recursos de nuvem e recursos locais. As senhas nunca são enviadas para o Microsoft Entra ID ou armazenadas no Microsoft Entra ID em texto não criptografado. Você pode usar a sincronização de hash de senha juntamente com write-back de senha para habilitar a redefinição de senha de autoatendimento no Microsoft Entra ID.

Além disso, você pode habilitar o SSO contínuo para usuários em máquinas associadas ao domínio que estão na rede corporativa. Com o logon único, os usuários habilitados só precisam inserir um nome de usuário para ajudá-los a acessar recursos de nuvem com segurança.

Para obter mais informações, veja o artigo Sincronização do hash de palavras-passe.

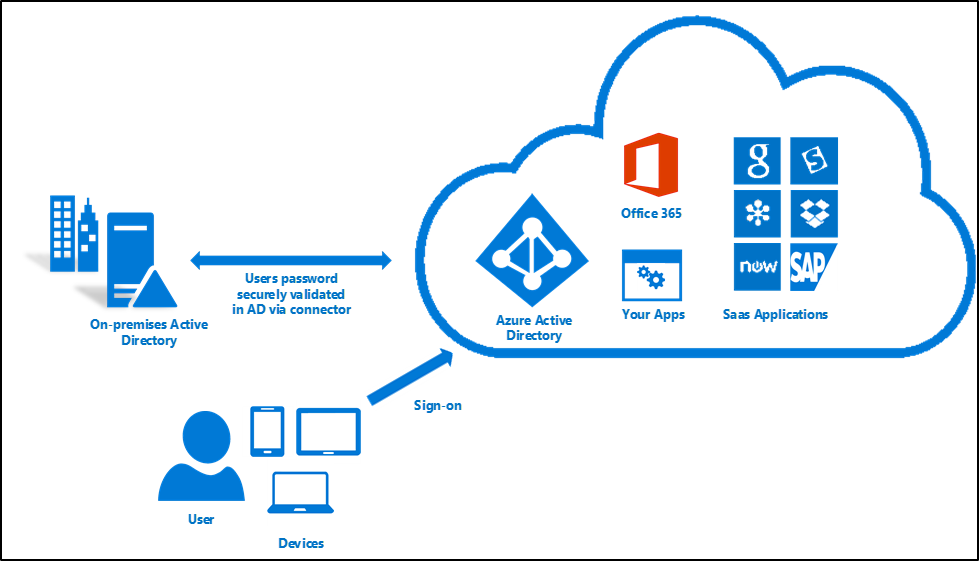

Autenticação pass-through

Com a autenticação de passagem, a senha do usuário é validada em relação ao controlador do Ative Directory local. A senha não precisa estar presente no Microsoft Entra ID de forma alguma. Isso permite que políticas locais, como restrições de horário de entrada, sejam avaliadas durante a autenticação em serviços de nuvem.

A autenticação de passagem usa um agente simples em uma máquina associada ao domínio do Windows Server 2012 R2 no ambiente local. Este agente escuta os pedidos de validação de palavra-passe. Não requer que nenhuma porta de entrada esteja aberta para a Internet.

Além disso, você também pode habilitar o logon único para usuários em máquinas ingressadas no domínio que estão na rede corporativa. Com o logon único, os usuários habilitados só precisam inserir um nome de usuário para ajudá-los a acessar recursos de nuvem com segurança.

Para obter mais informações, consulte:

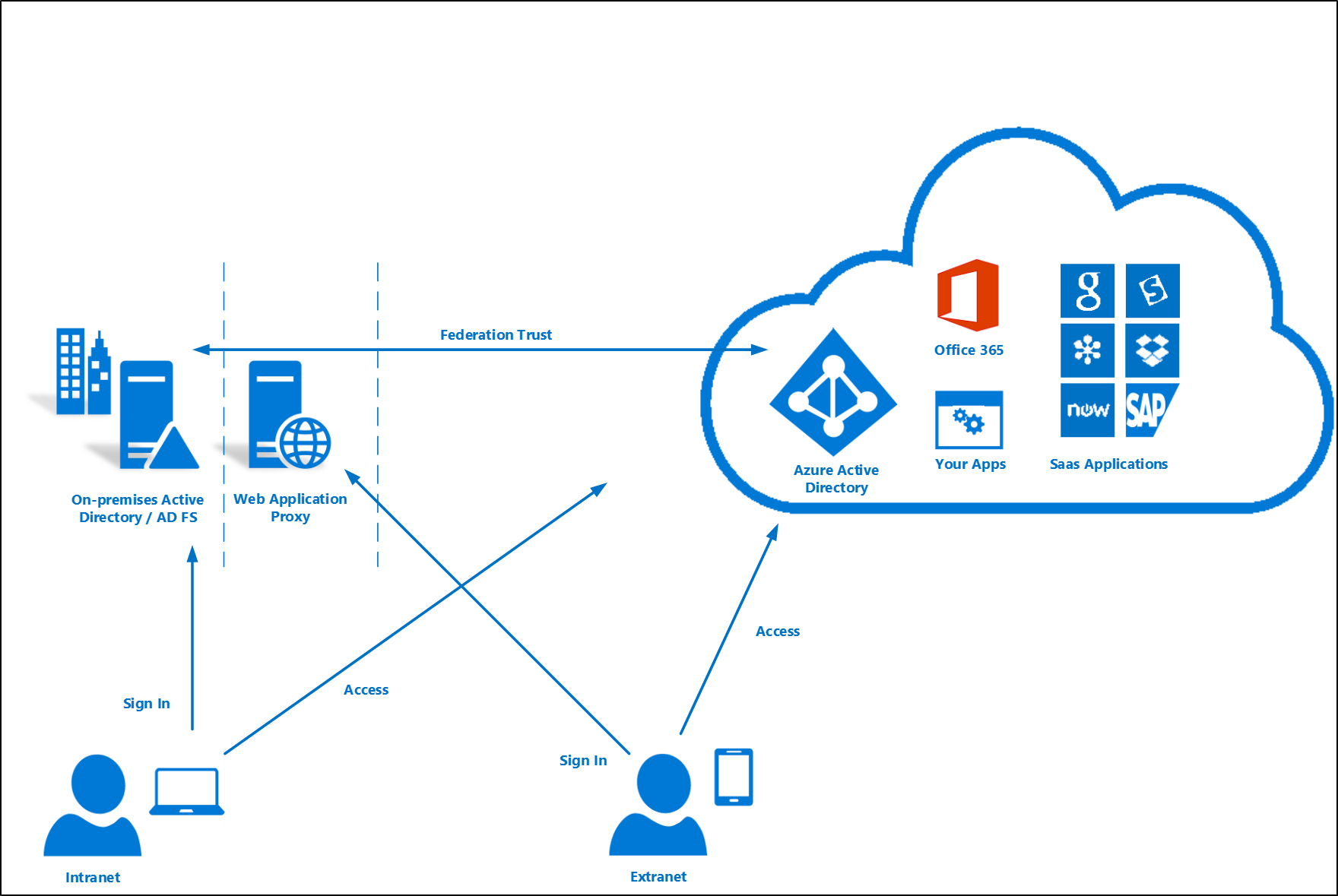

Federação que usa um farm novo ou existente com o AD FS no Windows Server 2012 R2

Com o início de sessão federado, os utilizadores podem iniciar sessão nos serviços baseados em ID do Microsoft Entra com as respetivas palavras-passe locais. Enquanto eles estão na rede corporativa, eles nem precisam digitar suas senhas. Usando a opção de federação com o AD FS, você pode implantar um farm novo ou existente com o AD FS no Windows Server 2012 R2. Se você optar por especificar um farm existente, o Microsoft Entra Connect configurará a confiança entre seu farm e a ID do Microsoft Entra para que os usuários possam entrar.

Implantar federação com AD FS no Windows Server 2012 R2

Se você estiver implantando um novo farm, precisará de:

- Um servidor Windows Server 2012 R2 para o servidor de federação.

- Um servidor Windows Server 2012 R2 para o Proxy de Aplicativo Web.

- Um arquivo .pfx com um certificado TLS/SSL para o nome de serviço de federação pretendido. Por exemplo: fs.contoso.com.

Se você estiver implantando um novo farm ou usando um farm existente, você precisa:

- Credenciais de administrador local em seus servidores de federação.

- Credenciais de administrador local em qualquer servidor de grupo de trabalho (não associado ao domínio) no qual você pretende implantar a função Proxy de Aplicativo Web.

- A máquina na qual você executa o assistente para poder se conectar a qualquer outra máquina na qual você deseja instalar o AD FS ou o Proxy de Aplicativo Web usando o Gerenciamento Remoto do Windows.

Para obter mais informações, consulte Configurando o SSO com o AD FS.

Federação com o PingFederate

Com o início de sessão federado, os utilizadores podem iniciar sessão nos serviços baseados em ID do Microsoft Entra com as respetivas palavras-passe locais. Enquanto eles estão na rede corporativa, eles nem precisam digitar suas senhas.

Para obter mais informações sobre como configurar o PingFederate para uso com o Microsoft Entra ID, consulte Integração do PingFederate com o Microsoft Entra ID e o Microsoft 365.

Para obter informações sobre como configurar o Microsoft Entra Connect usando o PingFederate, consulte Instalação personalizada do Microsoft Entra Connect

Entrar usando uma versão anterior do AD FS ou uma solução de terceiros

Se já tiver configurado o início de sessão na nuvem utilizando uma versão anterior do AD FS (como o AD FS 2.0) ou um fornecedor de federação de terceiros, pode optar por ignorar a configuração de início de sessão do utilizador através do Microsoft Entra Connect. Isso permitirá que você obtenha a sincronização mais recente e outros recursos do Microsoft Entra Connect enquanto ainda usa sua solução existente para entrar.

Para obter mais informações, consulte a lista de compatibilidade de federação de terceiros do Microsoft Entra.

Início de sessão e nome principal do utilizador

Noções básicas sobre o nome principal do usuário

No Ative Directory, o sufixo UPN (nome principal do usuário) padrão é o nome DNS do domínio onde a conta de usuário foi criada. Na maioria dos casos, este é o nome de domínio registado como domínio empresarial na Internet. No entanto, você pode adicionar mais sufixos UPN usando Domínios e Relações de Confiança do Ative Directory.

O UPN do usuário tem o formato username@domain. Por exemplo, para um domínio do Ative Directory chamado "contoso.com", um usuário chamado John pode ter o UPN "john@contoso.com". O UPN do usuário é baseado no RFC 822. Embora o UPN e o e-mail compartilhem o mesmo formato, o valor do UPN para um usuário pode ou não ser o mesmo que o endereço de e-mail do usuário.

Nome principal do usuário no Microsoft Entra ID

O assistente do Microsoft Entra Connect usa o atributo userPrincipalName ou permite especificar o atributo (em uma instalação personalizada) a ser usado no local como o nome principal do usuário na ID do Microsoft Entra. Este é o valor utilizado para iniciar sessão no Microsoft Entra ID. Se o valor do atributo userPrincipalName não corresponder a um domínio verificado no Microsoft Entra ID, o Microsoft Entra ID o substituirá por um valor .onmicrosoft.com padrão.

Cada diretório no Microsoft Entra ID vem com um nome de domínio interno, com o formato contoso.onmicrosoft.com, que permite que você comece a usar o Azure ou outros serviços da Microsoft. Pode melhorar e simplificar a experiência de início de sessão utilizando domínios personalizados. Para obter informações sobre nomes de domínio personalizados no Microsoft Entra ID e como verificar um domínio, consulte Adicionar seu nome de domínio personalizado ao Microsoft Entra ID.

Configuração de início de sessão do Microsoft Entra

Configuração de início de sessão do Microsoft Entra com o Microsoft Entra Connect

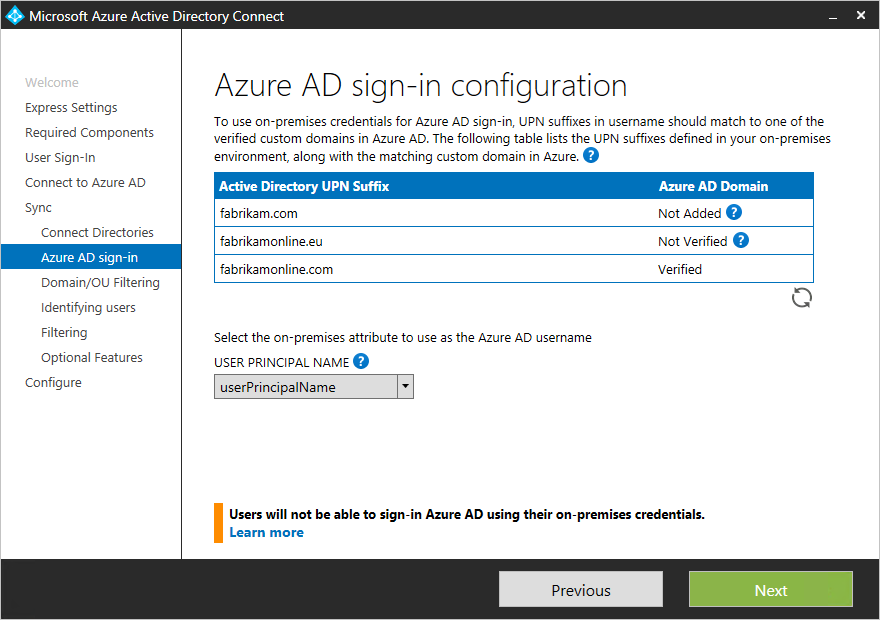

A experiência de entrada do Microsoft Entra depende se a ID do Microsoft Entra pode corresponder ao sufixo do nome principal do usuário de um usuário que está sendo sincronizado com um dos domínios personalizados verificados no diretório do Microsoft Entra. O Microsoft Entra Connect fornece ajuda enquanto você define as configurações de entrada do Microsoft Entra, para que a experiência de entrada do usuário na nuvem seja semelhante à experiência local.

O Microsoft Entra Connect lista os sufixos UPN definidos para os domínios e tenta combiná-los com um domínio personalizado no Microsoft Entra ID. Depois, ajuda-o com as medidas adequadas que precisam de ser tomadas. A página de entrada do Microsoft Entra lista os sufixos UPN definidos para o Ative Directory local e exibe o status correspondente em relação a cada sufixo. Os valores de status podem ser um dos seguintes:

| Condição | Description | Ações necessárias |

|---|---|---|

| Verificado | O Microsoft Entra Connect encontrou um domínio verificado correspondente no Microsoft Entra ID. Todos os usuários deste domínio podem entrar usando suas credenciais locais. | Não é necessária nenhuma ação. |

| Não verificado | O Microsoft Entra Connect encontrou um domínio personalizado correspondente no ID do Microsoft Entra, mas ele não foi verificado. O sufixo UPN dos usuários deste domínio será alterado para o sufixo .onmicrosoft.com padrão após a sincronização se o domínio não for verificado. | Verifique o domínio personalizado no Microsoft Entra ID. |

| Não adicionado | O Microsoft Entra Connect não encontrou um domínio personalizado que correspondesse ao sufixo UPN. O sufixo UPN dos usuários deste domínio será alterado para o sufixo .onmicrosoft.com padrão se o domínio não for adicionado e verificado no Azure. | Adicione e verifique um domínio personalizado que corresponda ao sufixo UPN. |

A página de entrada do Microsoft Entra lista os sufixos UPN definidos para o Ative Directory local e o domínio personalizado correspondente na ID do Microsoft Entra com o status de verificação atual. Em uma instalação personalizada, agora você pode selecionar o atributo para o nome principal do usuário na página de entrada do Microsoft Entra.

Você pode clicar no botão Atualizar para buscar novamente o status mais recente dos domínios personalizados do Microsoft Entra ID.

Selecionando o atributo para o nome principal do usuário no ID do Microsoft Entra

O atributo userPrincipalName é o atributo que os usuários usam quando entram no Microsoft Entra ID e no Microsoft 365. Você deve verificar os domínios (também conhecidos como sufixos UPN) que são usados no Microsoft Entra ID antes que os usuários sejam sincronizados.

É altamente recomendável que você mantenha o atributo padrão userPrincipalName. Se esse atributo não for roteável e não puder ser verificado, é possível selecionar outro atributo (email, por exemplo) como o atributo que contém a ID de entrada. Isso é conhecido como ID alternativo. O valor do atributo ID alternativo deve seguir o padrão RFC 822. Você pode usar uma ID alternativa com SSO de senha e SSO de federação como a solução de entrada.

Nota

Usar uma ID alternativa não é compatível com todas as cargas de trabalho do Microsoft 365. Para obter mais informações, consulte o artigo Configurar um ID de Início de Sessão Alternativo.

Diferentes estados de domínio personalizados e seu efeito na experiência de entrada do Azure

É muito importante entender a relação entre os estados de domínio personalizados no diretório do Microsoft Entra e os sufixos UPN definidos localmente. Vamos analisar as diferentes experiências possíveis de entrada no Azure quando você estiver configurando a sincronização usando o Microsoft Entra Connect.

Para obter as informações a seguir, vamos supor que estamos preocupados com o sufixo UPN contoso.com, que é usado no diretório local como parte do UPN - por exemplo user@contoso.com.

Definições expresso/Sincronização do hash de palavras-passe

| Estado | Efeito na experiência de início de sessão do Azure do utilizador |

|---|---|

| Não adicionado | Nesse caso, nenhum domínio personalizado para contoso.com foi adicionado no diretório do Microsoft Entra. Os usuários que têm UPN local com o sufixo @contoso.com não poderão usar seu UPN local para entrar no Azure. Em vez disso, eles terão que usar um novo UPN fornecido a eles pelo ID do Microsoft Entra adicionando o sufixo para o diretório padrão do Microsoft Entra. Por exemplo, se você estiver sincronizando usuários com o diretório do Microsoft Entra azurecontoso.onmicrosoft.com, o usuário user@contoso.com local receberá um UPN de user@azurecontoso.onmicrosoft.com. |

| Não verificado | Neste caso, temos um contoso.com de domínio personalizado que é adicionado no diretório Microsoft Entra. No entanto, ainda não foi verificado. Se você continuar sincronizando usuários sem verificar o domínio, os usuários receberão um novo UPN pelo ID do Microsoft Entra, assim como no cenário "Não adicionado". |

| Verificado | Neste caso, temos um contoso.com de domínio personalizado que já foi adicionado e verificado no Microsoft Entra ID para o sufixo UPN. Os usuários poderão usar seu nome principal de usuário local, por exemplo user@contoso.com, para entrar no Azure depois de serem sincronizados com a ID do Microsoft Entra. |

Federação do AD FS

Não é possível criar uma federação com o domínio .onmicrosoft.com padrão na ID do Microsoft Entra ou um domínio personalizado não verificado na ID do Microsoft Entra. Quando você estiver executando o assistente do Microsoft Entra Connect, se você selecionar um domínio não verificado para criar uma federação, o Microsoft Entra Connect solicitará os registros necessários a serem criados onde o DNS está hospedado para o domínio. Para obter mais informações, consulte Verificar o domínio do Microsoft Entra selecionado para federação.

Se selecionou a opção de início de sessão do utilizador Federação com AD FS, tem de ter um domínio personalizado para continuar a criar uma federação no Microsoft Entra ID. Para nossa discussão, isso significa que devemos ter um domínio personalizado contoso.com adicionado no diretório Microsoft Entra.

| Estado | Efeito na experiência de início de sessão do Azure do utilizador |

|---|---|

| Não adicionado | Nesse caso, o Microsoft Entra Connect não encontrou um domínio personalizado correspondente para o sufixo UPN contoso.com no diretório Microsoft Entra. Você precisará adicionar um domínio personalizado contoso.com se precisar que os usuários entrem usando o AD FS com seu UPN local (como user@contoso.com). |

| Não verificado | Nesse caso, o Microsoft Entra Connect solicitará detalhes apropriados sobre como você pode verificar seu domínio em um estágio posterior. |

| Verificado | Nesse caso, você pode prosseguir com a configuração sem qualquer ação adicional. |

Alterar o método de início de sessão do utilizador

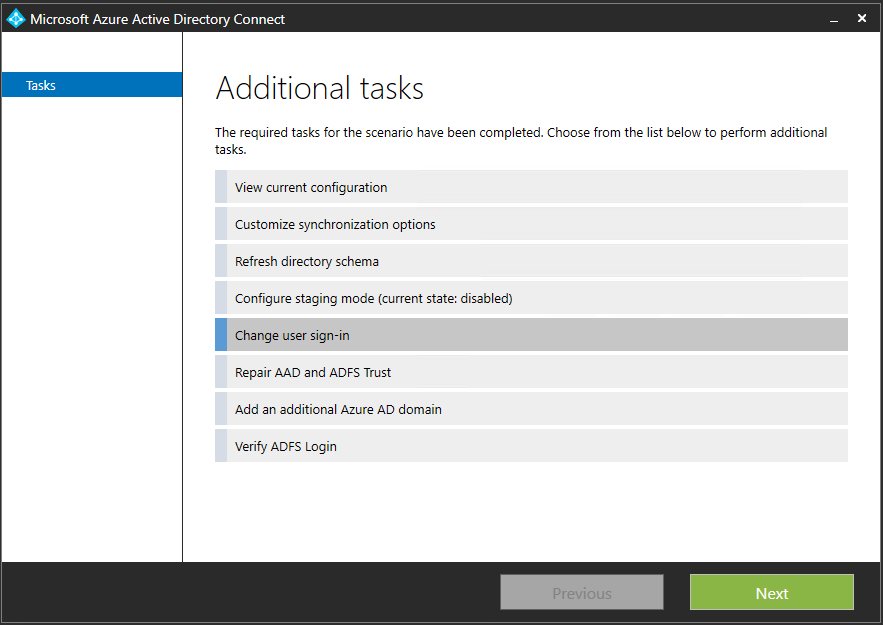

Você pode alterar o método de entrada do usuário de federação, sincronização de hash de senha ou autenticação de passagem usando as tarefas disponíveis no Microsoft Entra Connect após a configuração inicial do Microsoft Entra Connect com o assistente. Execute o assistente do Microsoft Entra Connect novamente e você verá uma lista de tarefas que pode executar. Selecione Alterar login do usuário na lista de tarefas.

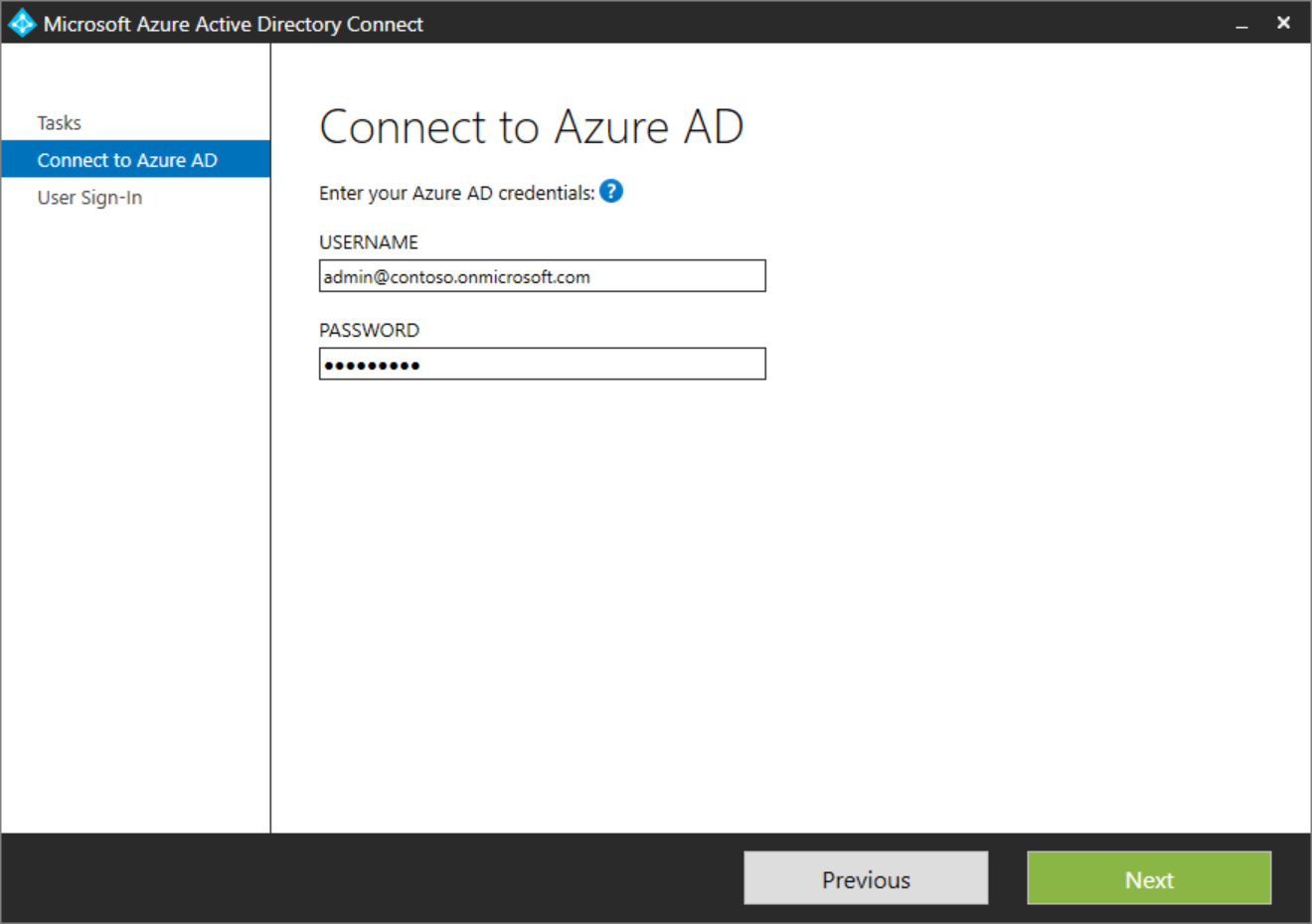

Na página seguinte, você será solicitado a fornecer as credenciais para o Microsoft Entra ID.

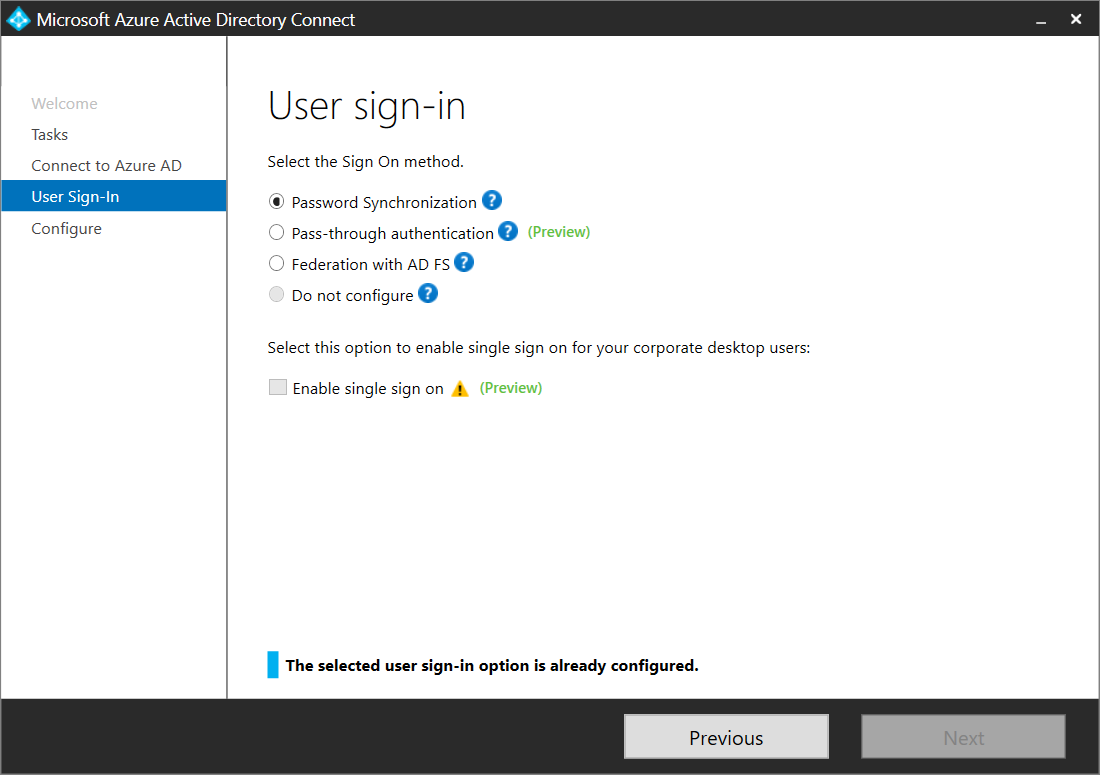

Na página Login do usuário, selecione o login do usuário desejado.

Nota

Se estiver a mudar temporariamente para a sincronização do hash de palavras-passe, selecione a caixa de verificação Não converter contas de utilizador. Não marcar a opção converterá cada usuário em federado, e isso pode levar várias horas.

Próximos passos

- Saiba mais sobre como integrar suas identidades locais com o Microsoft Entra ID.

- Saiba mais sobre os conceitos de design do Microsoft Entra Connect.