Representar as políticas de segurança do AD FS no Microsoft Entra ID: mapeamentos e exemplos

Neste artigo, você aprenderá a mapear regras de autorização e autenticação multifator do AD FS para o ID do Microsoft Entra ao mover a autenticação do aplicativo. Saiba como atender aos requisitos de segurança do proprietário do aplicativo e, ao mesmo tempo, facilitar o processo de migração do aplicativo com mapeamentos para cada regra.

Ao mover a autenticação do aplicativo para a ID do Microsoft Entra, crie mapeamentos das políticas de segurança existentes para suas variantes equivalentes ou alternativas disponíveis na ID do Microsoft Entra. Garantir que esses mapeamentos possam ser feitos e, ao mesmo tempo, atender aos padrões de segurança exigidos pelos proprietários do aplicativo facilita o restante da migração do aplicativo.

Para cada exemplo de regra, mostramos a aparência da regra no AD FS, o código equivalente ao idioma da regra do AD FS e como isso é mapeado para a ID do Microsoft Entra.

Regras de autorização do mapa

Seguem-se exemplos de vários tipos de regras de autorização no AD FS e como mapeá-las para o Microsoft Entra ID.

Exemplo 1: Permitir o acesso a todos os utilizadores

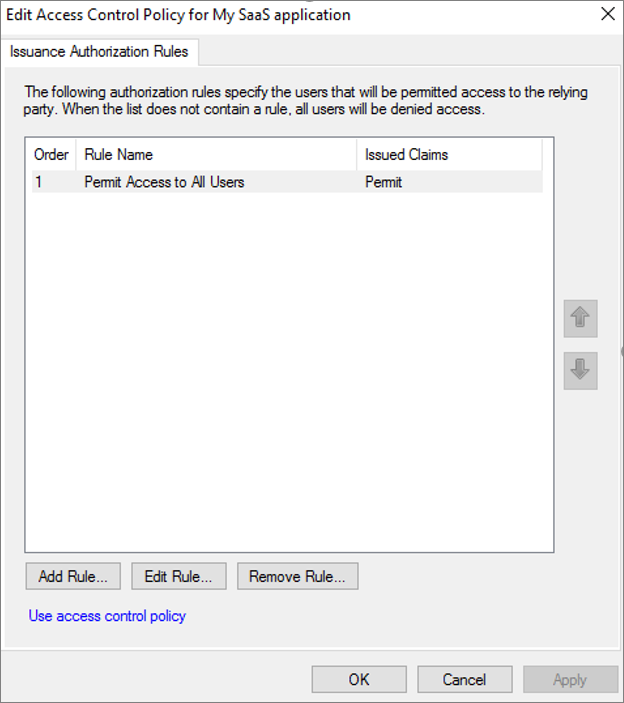

Permitir acesso a todos os utilizadores no AD FS:

Isso mapeia para a ID do Microsoft Entra de uma das seguintes maneiras:

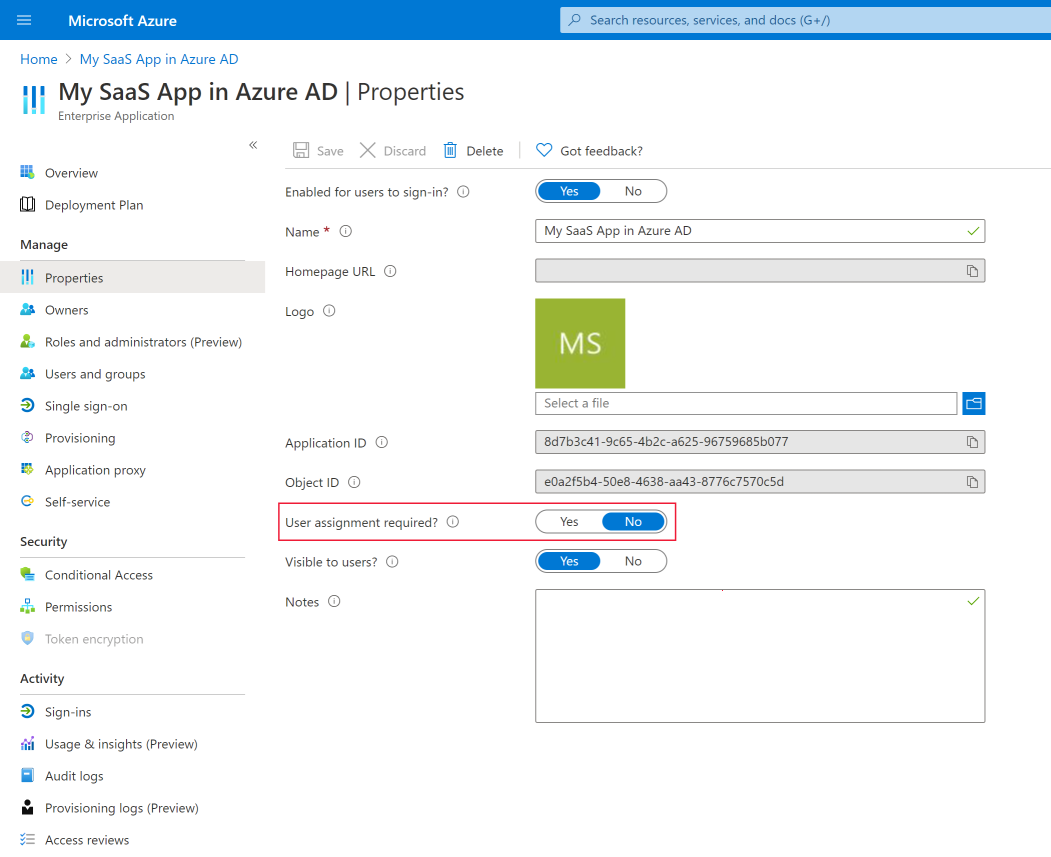

Defina Atribuição necessária como Não.

Nota

Definir Atribuição necessária como Sim requer que os usuários sejam atribuídos ao aplicativo para obter acesso. Quando definido como Não, todos os usuários têm acesso. Essa opção não controla o que os usuários veem na experiência Meus Aplicativos .

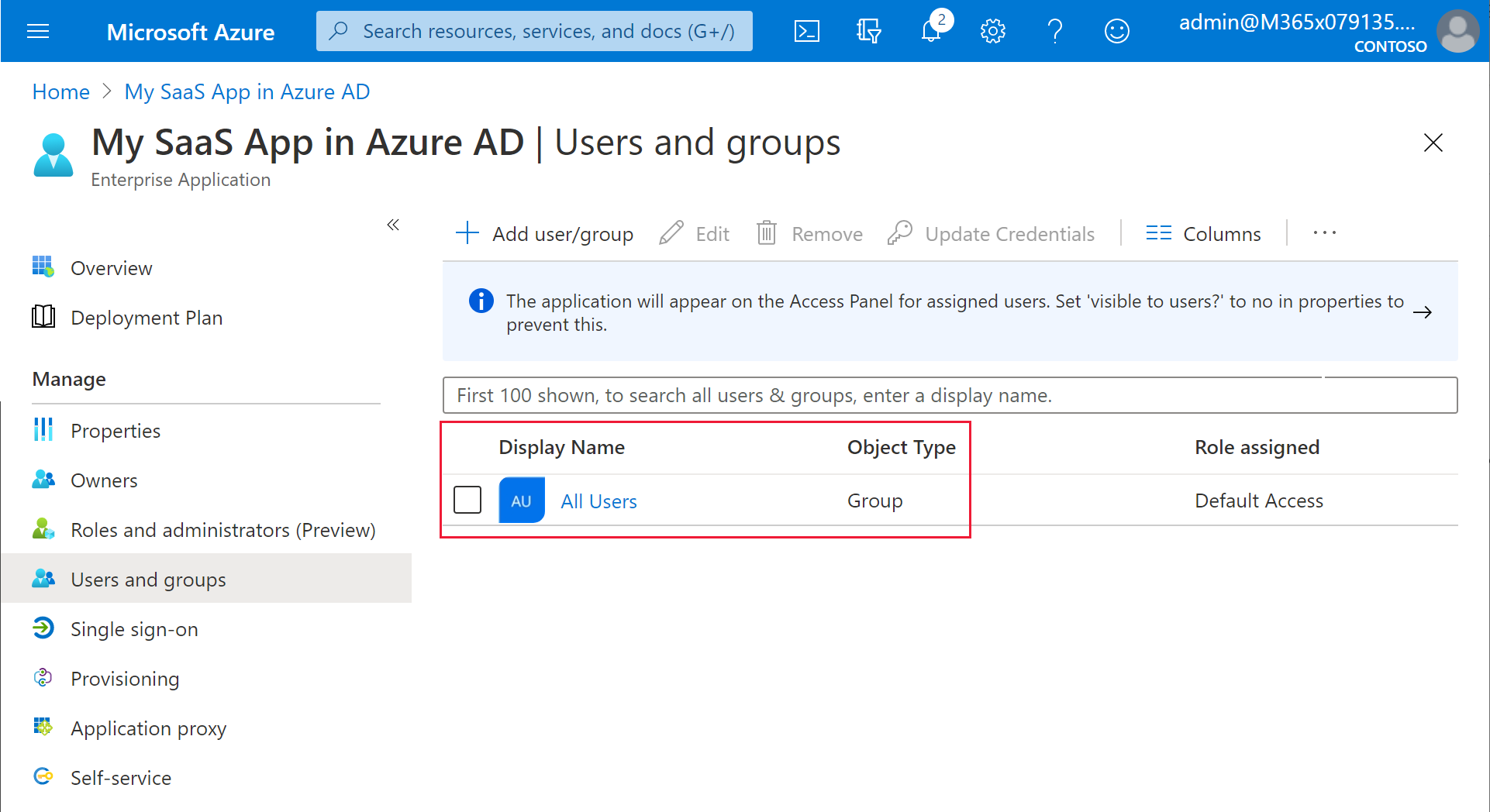

Na guia Usuários e grupos, atribua seu aplicativo ao grupo automático Todos os usuários. Você deve habilitar os Grupos Dinâmicos em seu locatário do Microsoft Entra para que o grupo Todos os Usuários padrão esteja disponível.

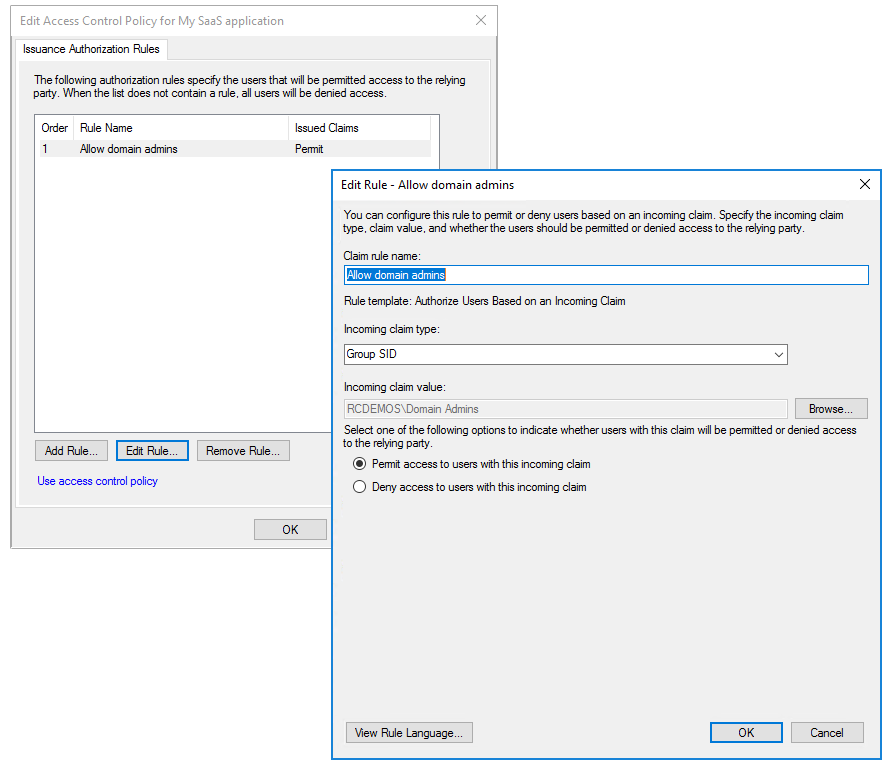

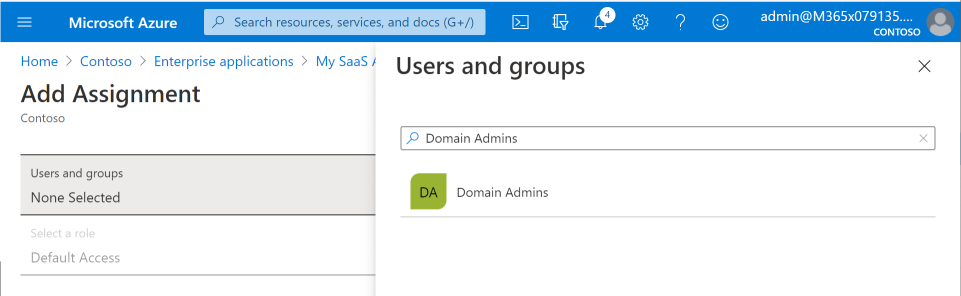

Exemplo 2: Permitir um grupo explicitamente

Autorização explícita de grupo no AD FS:

Para mapear esta regra para o Microsoft Entra ID:

No centro de administração do Microsoft Entra, crie um grupo de usuários que corresponda ao grupo de usuários do AD FS.

Atribua permissões de aplicativo ao grupo:

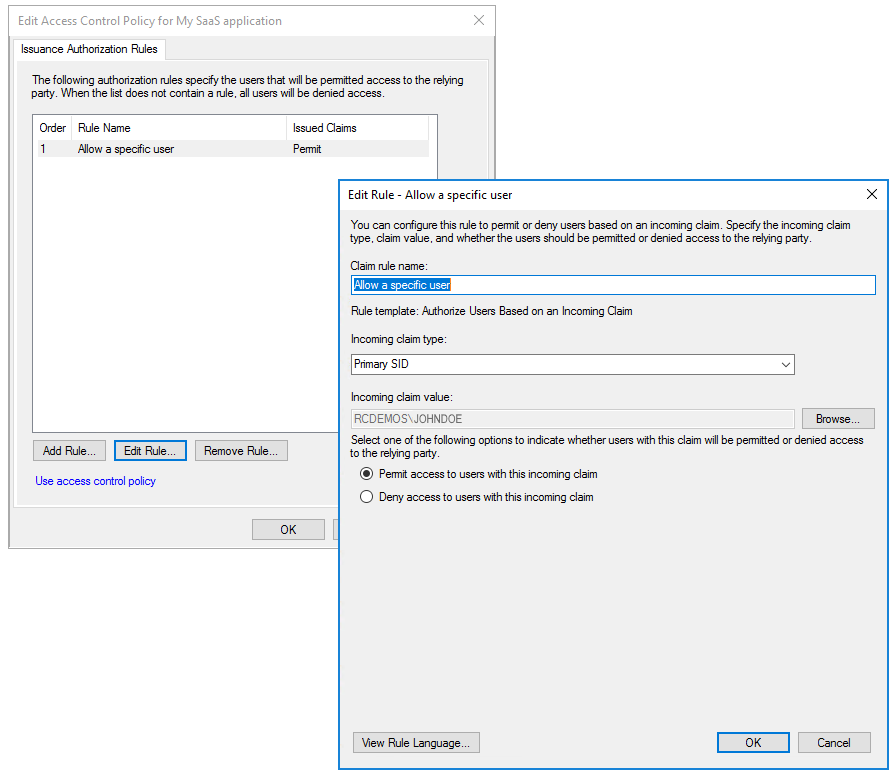

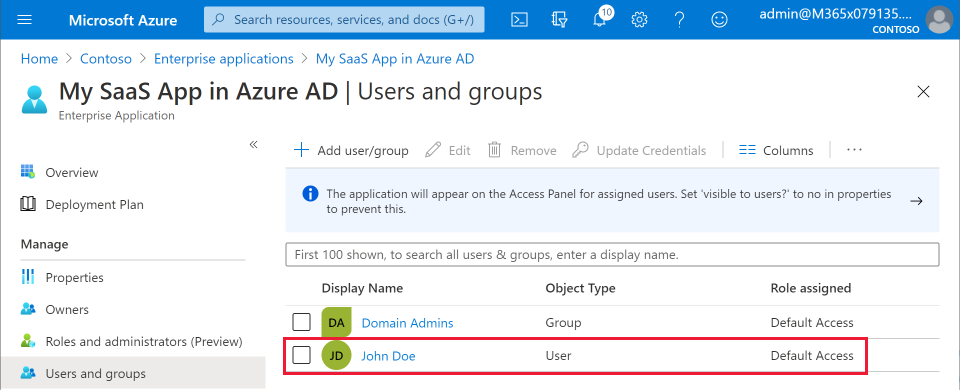

Exemplo 3: Autorizar um usuário específico

Autorização explícita do utilizador no AD FS:

Para mapear esta regra para o Microsoft Entra ID:

No centro de administração do Microsoft Entra, adicione um usuário ao aplicativo por meio da guia Adicionar Atribuição do aplicativo, conforme mostrado abaixo:

Mapear regras de autenticação multifator

Uma implantação local da Autenticação Multifator (MFA) e do AD FS ainda funciona após a migração porque você está federado com o AD FS. No entanto, considere migrar para os recursos internos de MFA do Azure que estão vinculados às políticas de Acesso Condicional do Microsoft Entra.

A seguir estão exemplos de tipos de regras de MFA no AD FS e como você pode mapeá-las para o ID do Microsoft Entra com base em condições diferentes.

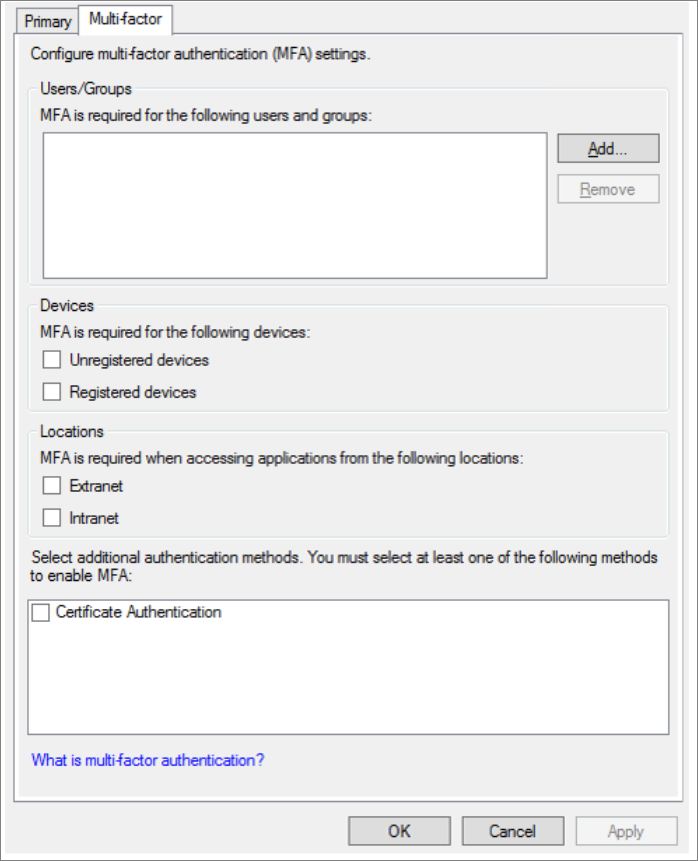

Configurações da regra de MFA no AD FS:

Exemplo 1: Impor MFA com base em usuários/grupos

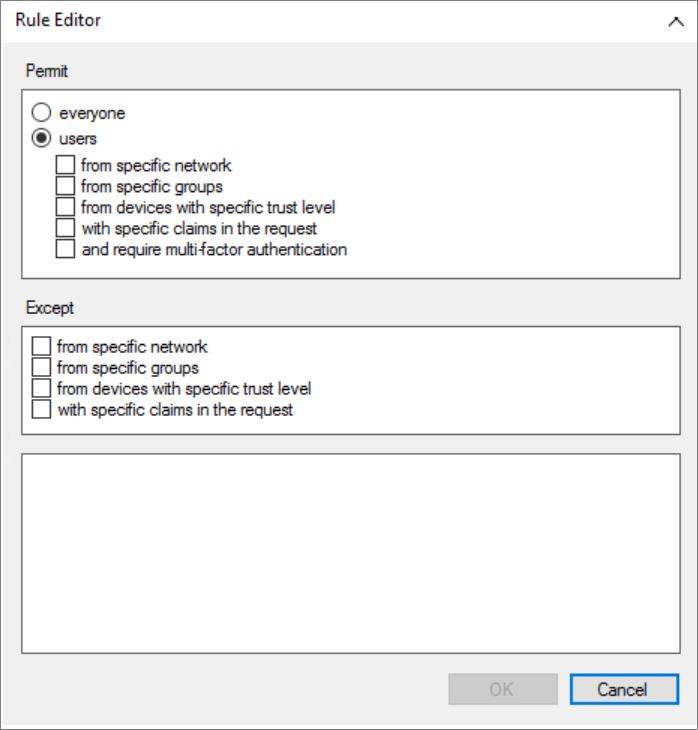

O seletor de usuários/grupos é uma regra que permite impor a MFA por grupo (SID de grupo) ou por usuário (SID primário). Além das atribuições de usuários/grupos, todas as outras caixas de seleção na interface do usuário de configuração do AD FS MFA funcionam como regras extras que são avaliadas depois que a regra de usuários/grupos é imposta.

Política comum de acesso condicional: exigir MFA para todos os usuários

Exemplo 2: Impor MFA para dispositivos não registrados

Especifique as regras de MFA para dispositivos não registrados no Microsoft Entra:

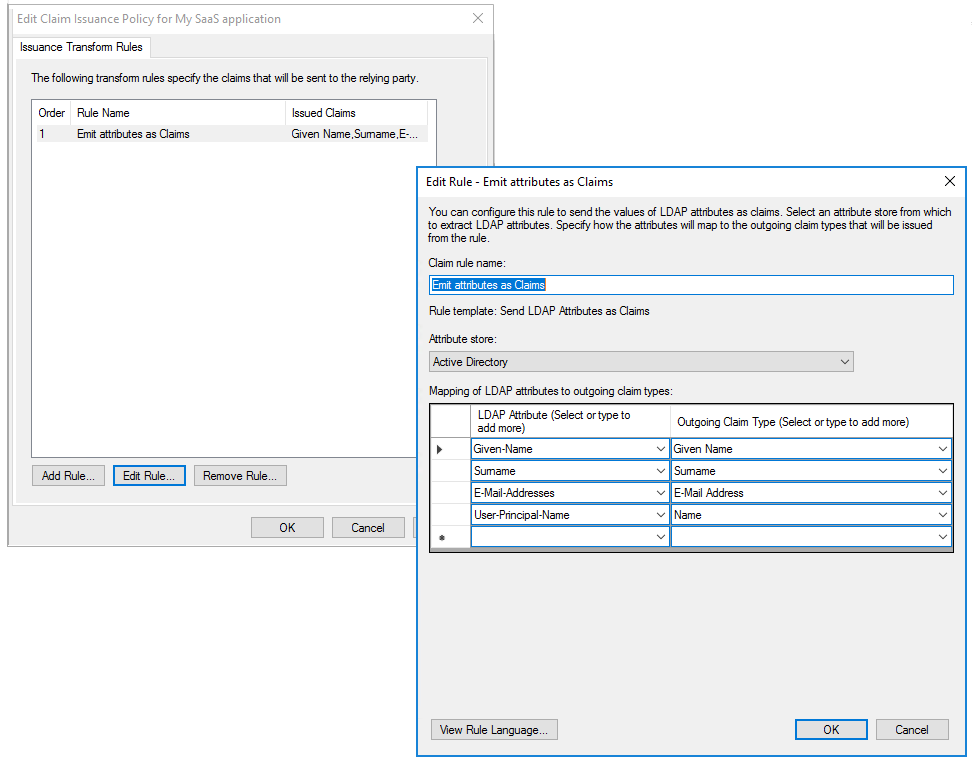

Mapear atributos de emissão como regra de declarações

Emitir atributos como regra de Declarações no AD FS:

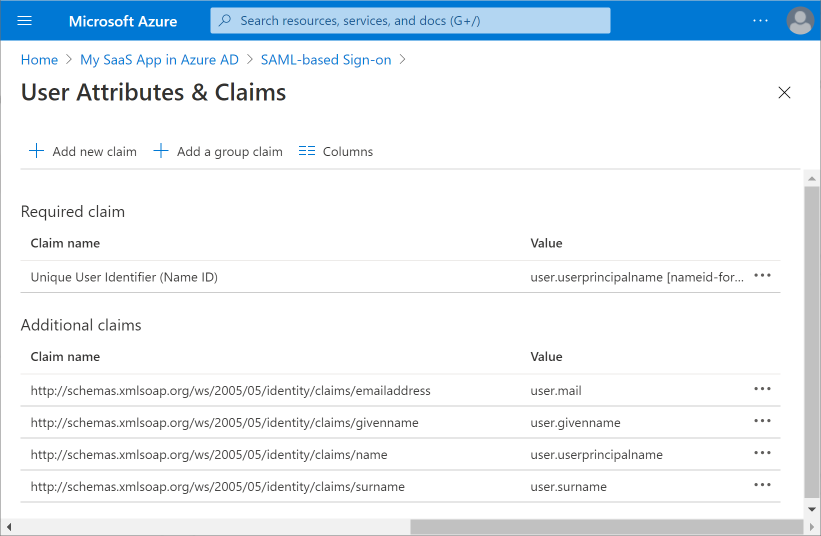

Para mapear a regra para o Microsoft Entra ID:

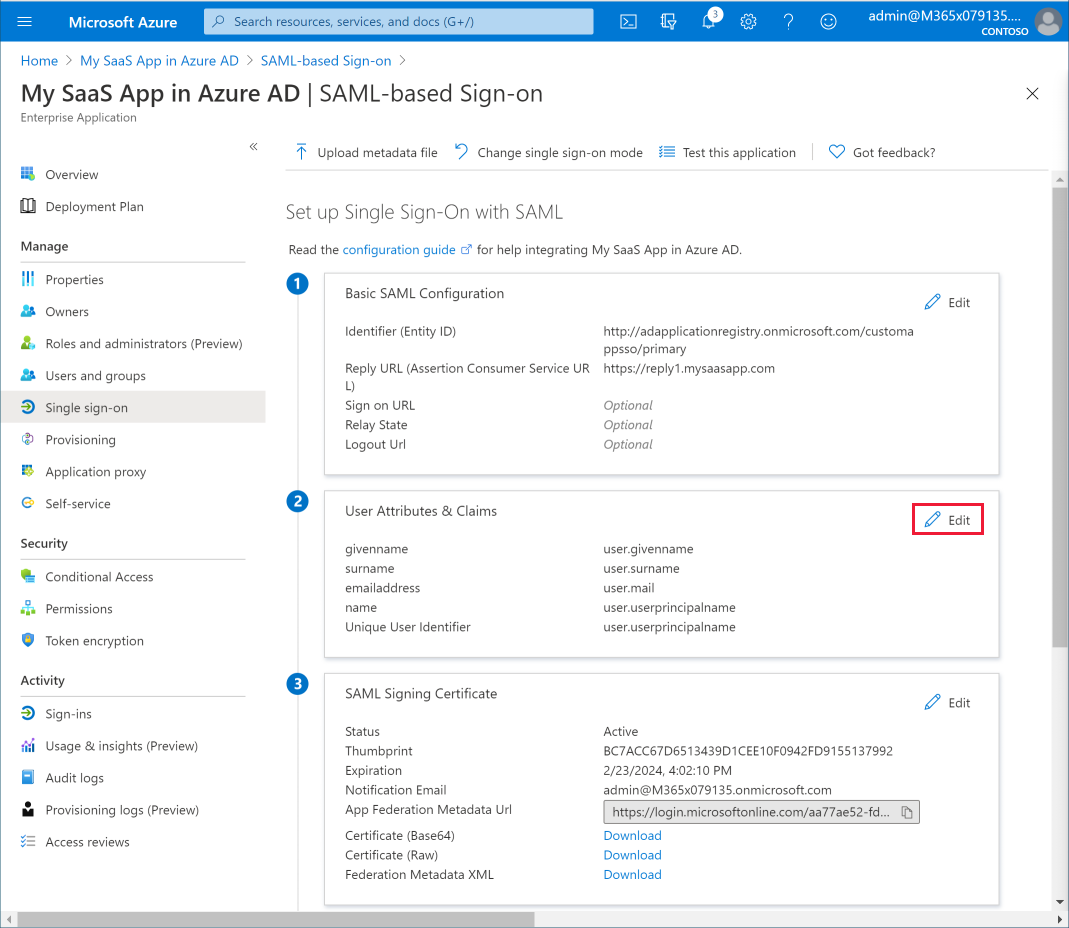

No centro de administração do Microsoft Entra, selecione Aplicativos Empresariais e, em seguida, Logon único para exibir a configuração de logon baseada em SAML:

Selecione Editar (realçado) para modificar os atributos:

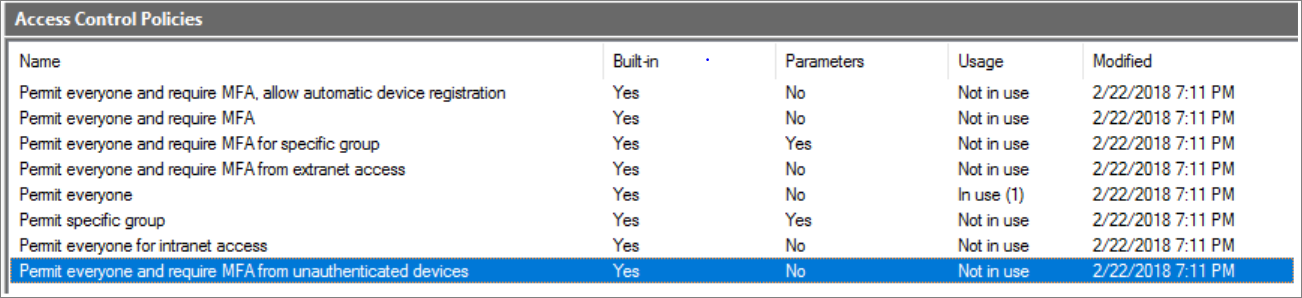

Mapear políticas de controle de acesso integradas

Políticas de controlo de acesso incorporadas no AD FS 2016:

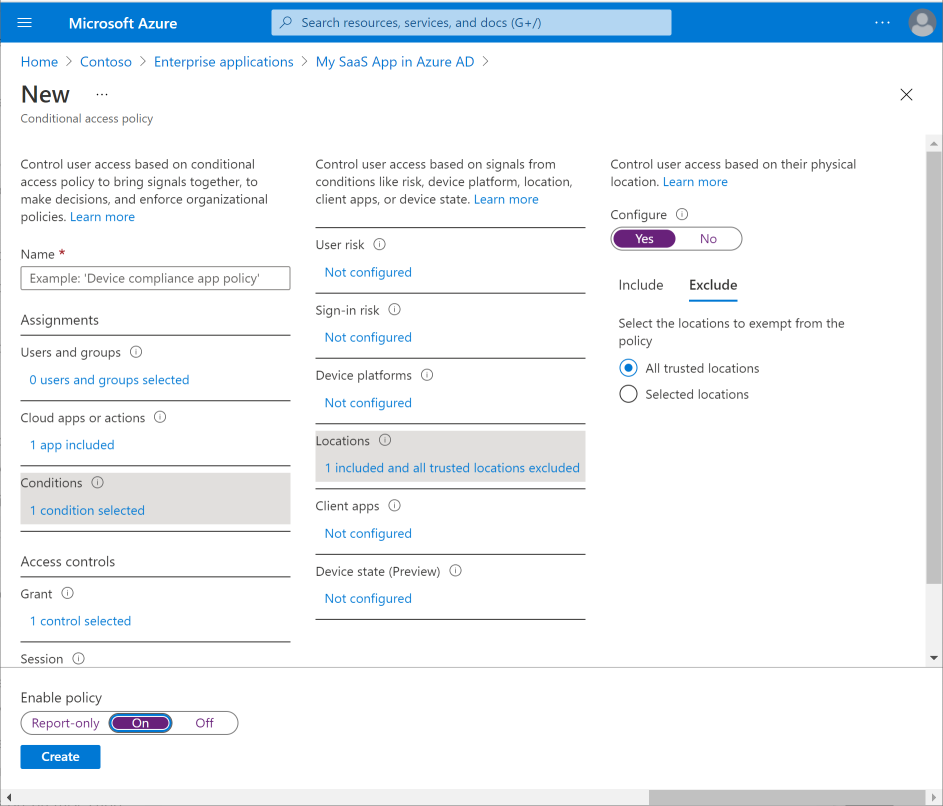

Para implementar políticas internas na ID do Microsoft Entra, use uma nova política de Acesso Condicional e configure os controles de acesso ou use o designer de políticas personalizado no AD FS 2016 para configurar políticas de controle de acesso. O Editor de Regras tem uma lista exaustiva de opções de Permissão e Exceção que podem ajudá-lo a fazer todos os tipos de permutações.

Nesta tabela, listamos algumas opções úteis de Permissão e Exceção e como elas são mapeadas para o ID do Microsoft Entra.

| Opção | Como configurar a opção Permit no Microsoft Entra ID? | Como configurar a opção Except no Microsoft Entra ID? |

|---|---|---|

| De uma rede específica | Mapeia para local nomeado no Microsoft Entra | Use a opção Excluir para locais confiáveis |

| De grupos específicos | Definir uma atribuição de usuário/grupos | Use a opção Excluir em Usuários e Grupos |

| De dispositivos com nível de confiança específico | Defina isso a partir do controle de estado do dispositivo em Atribuições -> Condições | Use a opção Excluir em Condição do estado do dispositivo e Incluir todos os dispositivos |

| Com reivindicações específicas no pedido | Essa configuração não pode ser migrada | Essa configuração não pode ser migrada |

Veja um exemplo de como configurar a opção Excluir para locais confiáveis no centro de administração do Microsoft Entra:

Fazer a transição de usuários do AD FS para o Microsoft Entra ID

Sincronizar grupos do AD FS no Microsoft Entra ID

Quando você mapeia regras de autorização, os aplicativos autenticados com o AD FS podem usar grupos do Ative Directory para permissões. Nesse caso, use o Microsoft Entra Connect para sincronizar esses grupos com o Microsoft Entra ID antes de migrar os aplicativos. Certifique-se de verificar esses grupos e associação antes da migração para que possa conceder acesso aos mesmos usuários quando o aplicativo for migrado.

Para obter mais informações, consulte Pré-requisitos para usar atributos de grupo sincronizados do Ative Directory.

Configurar o autoprovisionamento do usuário

Alguns aplicativos SaaS oferecem suporte à capacidade de provisionar usuários Just-in-Time (JIT) quando eles entram pela primeira vez no aplicativo. No Microsoft Entra ID, o provisionamento de aplicativos refere-se à criação automática de identidades e funções de usuário em aplicativos SaaS (nuvem) que os usuários precisam acessar. Os usuários que são migrados já têm uma conta no aplicativo SaaS. Todos os novos usuários adicionados após a migração precisam ser provisionados. Teste o provisionamento do aplicativo SaaS depois que o aplicativo for migrado.

Sincronizar usuários externos no Microsoft Entra ID

Seus usuários externos existentes podem ser configurados destas duas maneiras no AD FS:

- Usuários externos com uma conta local dentro da sua organização—Você continua a usar essas contas da mesma forma que suas contas de usuário interno funcionam. Essas contas de usuário externo têm um nome principal dentro da sua organização, embora o e-mail da conta possa apontar para o exterior.

À medida que você avança com sua migração, você pode aproveitar os benefícios que o Microsoft Entra B2B oferece, migrando esses usuários para usar sua própria identidade corporativa quando essa identidade estiver disponível. Isso simplifica o processo de login para esses usuários, já que eles geralmente estão conectados com seu próprio login corporativo. A administração da sua organização também é mais fácil, por não ter que gerenciar contas para usuários externos.

- Identidades externas federadas—Se você estiver federando atualmente com uma organização externa, terá algumas abordagens a serem adotadas:

- Adicione usuários de colaboração B2B do Microsoft Entra no centro de administração do Microsoft Entra. Você pode enviar proativamente convites de colaboração B2B do portal administrativo do Microsoft Entra para a organização parceira para que membros individuais continuem usando os aplicativos e ativos aos quais estão acostumados.

- Crie um fluxo de trabalho de inscrição B2B de autoatendimento que gere uma solicitação para usuários individuais em sua organização parceira usando a API de convite B2B.

Não importa como seus usuários externos existentes estejam configurados, eles provavelmente têm permissões associadas à sua conta, seja na associação ao grupo ou em permissões específicas. Avalie se essas permissões precisam ser migradas ou limpas.

As contas dentro da sua organização que representam um usuário externo precisam ser desabilitadas depois que o usuário for migrado para uma identidade externa. O processo de migração deve ser discutido com seus parceiros de negócios, pois pode haver uma interrupção na capacidade deles de se conectar aos seus recursos.

Próximos passos

- Leia Migrando a autenticação de aplicativos para o Microsoft Entra ID.

- Configure o Acesso Condicional e o MFA.

- Experimente um exemplo de código passo a passo:AD FS para Microsoft Entra playbook de migração de aplicativos para desenvolvedores.