Planejar a migração de aplicativos para o Microsoft Entra ID

Neste artigo, você aprenderá sobre os benefícios do Microsoft Entra ID e como planejar a migração da autenticação do aplicativo. Este artigo fornece uma visão geral dos critérios de planejamento e saída para ajudá-lo a planejar sua estratégia de migração e entender como a autenticação do Microsoft Entra pode dar suporte às suas metas organizacionais.

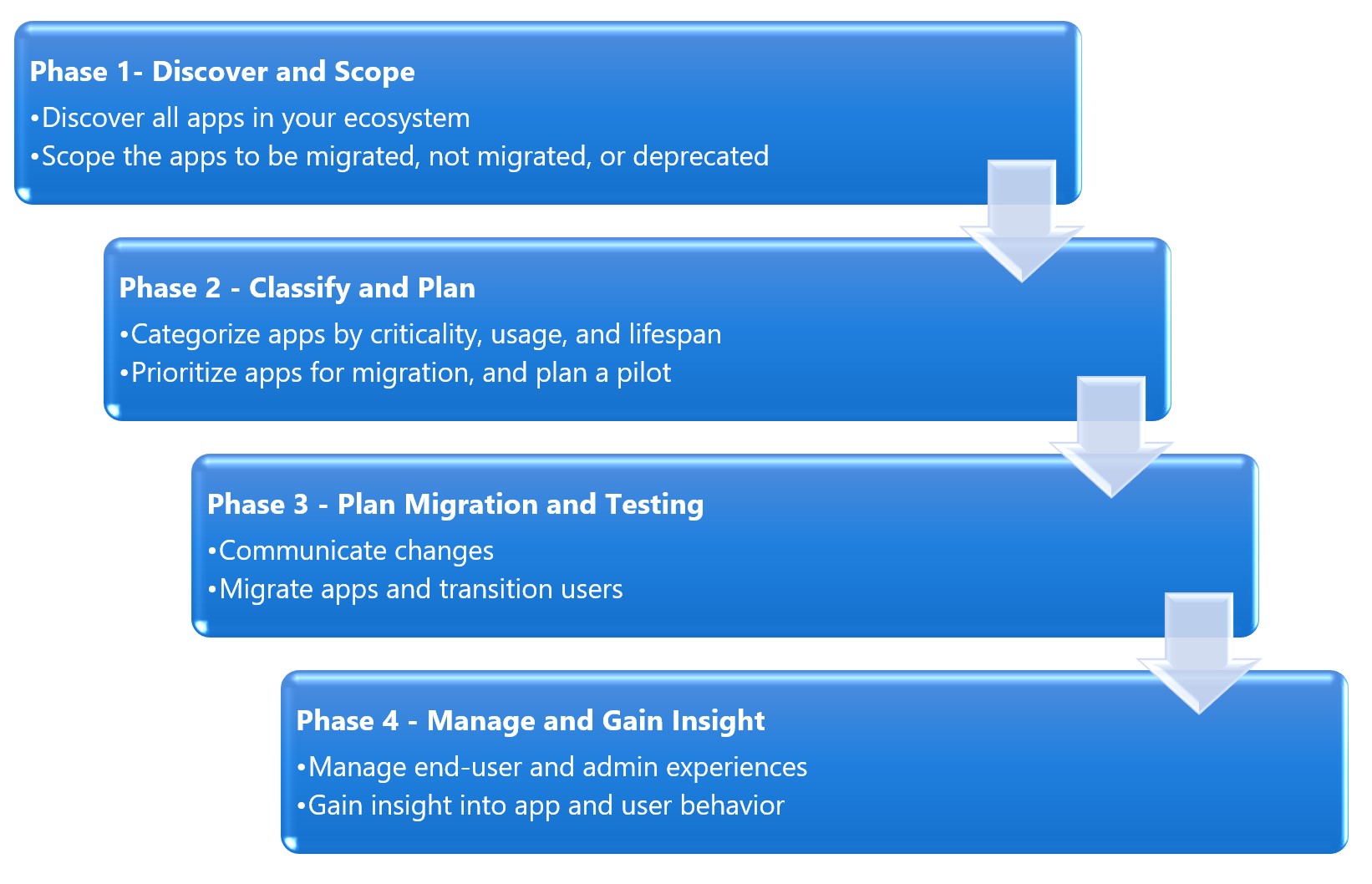

O processo divide-se em quatro fases. Cada fase contém critérios detalhados de planejamento e saída que ajudam você a planejar sua estratégia de migração e entender como a autenticação do Microsoft Entra oferece suporte às suas metas organizacionais.

Introdução

Hoje, sua organização requer vários aplicativos para que os usuários realizem o trabalho. É provável que continue a adicionar, desenvolver ou desativar aplicações todos os dias. Os utilizadores acedem a estas aplicações a partir de uma vasta gama de dispositivos e localizações empresariais e pessoais. Eles abrem aplicativos de muitas maneiras, incluindo:

- Através de uma página inicial da empresa, ou portal

- Marcando ou adicionando favoritos em seus navegadores

- Através do URL de um fornecedor para aplicações de software como serviço (SaaS)

- Links enviados diretamente para desktops ou dispositivos móveis do usuário por meio de uma solução de gerenciamento de dispositivos/aplicativos móveis (MDM/MAM)

Seus aplicativos provavelmente estão usando os seguintes tipos de autenticação:

SAML (Security Assertion Markup Language) ou OpenID Connect (OIDC) por meio de uma solução de federação de soluções de Gerenciamento de Identidade e Acesso (IAM) local ou hospedada na nuvem (como Serviços de Federação do Ative Directory (ADFS), Okta ou Ping)

Kerberos ou NTLM via Ative Directory

Autenticação baseada em cabeçalho via Ping Access

Para garantir que os usuários possam acessar aplicativos com facilidade e segurança, seu objetivo é ter um único conjunto de controles e políticas de acesso em seus ambientes locais e na nuvem.

O Microsoft Entra ID oferece uma plataforma de identidade universal que fornece aos seus funcionários, parceiros e clientes uma única identidade para acessar os aplicativos que desejam. A plataforma impulsiona a colaboração a partir de qualquer plataforma e dispositivo.

O Microsoft Entra ID tem um conjunto completo de recursos de gerenciamento de identidade. Padronizar a autenticação e a autorização do seu aplicativo para o Microsoft Entra ID oferece os benefícios que esses recursos oferecem.

Você pode encontrar mais recursos de migração em https://aka.ms/migrateapps

Planeje suas fases de migração e estratégia do projeto

Quando os projetos de tecnologia falham, muitas vezes é devido a expectativas incompatíveis, ao não envolvimento das partes interessadas certas ou à falta de comunicação. Garanta o seu sucesso planeando o próprio projeto.

As fases da migração

Antes de entrarmos nas ferramentas, você deve entender como pensar no processo de migração. Através de vários workshops direct-to-customer, recomendamos as seguintes quatro fases:

Montar a equipe do projeto

A migração de aplicativos é um esforço de equipe, e você precisa garantir que tenha todas as posições vitais preenchidas. O apoio de líderes empresariais seniores é importante. Certifique-se de envolver o conjunto certo de patrocinadores executivos, tomadores de decisões de negócios e especialistas no assunto (PMEs).

Durante o projeto de migração, uma pessoa pode cumprir várias funções ou várias pessoas cumprem cada função, dependendo do tamanho e da estrutura da sua organização. Você também pode ter uma dependência de outras equipes que desempenham um papel fundamental em seu cenário de segurança.

O quadro seguinte inclui as principais funções e as suas contribuições:

| Função | Contribuições |

|---|---|

| Gestor de Projeto | Coach de projeto responsável por orientar o projeto, incluindo: - Obter apoio executivo - trazer as partes interessadas - gerenciar agendas, documentação e comunicações |

| Arquiteto de Identidade / Administrador de Aplicativos Microsoft Entra | Responsável pelas seguintes tarefas: - conceber a solução em cooperação com as partes interessadas - documentar o desenho da solução e os procedimentos operacionais para entrega à equipe de operações - gerenciar os ambientes de pré-produção e produção |

| Equipe de operações do AD local | A organização que gerencia as diferentes fontes de identidade locais, como florestas AD, diretórios LDAP, sistemas de RH, etc. - executar quaisquer tarefas de remediação necessárias antes de sincronizar - Fornecer as contas de serviço necessárias para sincronização - fornecer acesso para configurar a federação para o Microsoft Entra ID |

| Gerente de Suporte de TI | Um representante da organização de suporte de TI que pode fornecer informações sobre a capacidade de suporte dessa alteração de uma perspetiva de helpdesk. |

| Proprietário da Segurança | Um representante da equipe de segurança que pode garantir que o plano atenda aos requisitos de segurança da sua organização. |

| Proprietários técnicos de aplicações | Inclui proprietários técnicos dos aplicativos e serviços que se integram ao Microsoft Entra ID. Eles fornecem os atributos de identidade dos aplicativos que devem ser incluídos no processo de sincronização. Eles geralmente têm um relacionamento com representantes do CSV. |

| Proprietários de empresas de aplicativos | Colegas representativos que podem fornecer informações sobre a experiência do usuário e a utilidade dessa alteração da perspetiva do usuário. Esse representante também possui o aspeto comercial geral do aplicativo, que pode incluir o gerenciamento de acesso. |

| Grupo piloto de utilizadores | Usuários que testam como parte de seu trabalho diário, a experiência piloto e fornecem feedback para orientar o restante das implantações. |

Planejar comunicações

O envolvimento e a comunicação empresariais eficazes são as chaves do sucesso. É importante dar às partes interessadas e aos utilizadores finais uma via para obterem informações e se manterem informados sobre as atualizações do calendário. Eduque todos sobre o valor da migração, quais são os prazos esperados e como planejar qualquer interrupção temporária dos negócios. Use vários caminhos, como sessões informativas, e-mails, reuniões individuais, banners e prefeituras.

Com base na estratégia de comunicação escolhida para o aplicativo, convém lembrar os usuários do tempo de inatividade pendente. Você também deve verificar se não há alterações recentes ou impactos nos negócios que exijam o adiamento da implantação.

Na tabela a seguir, você encontra a comunicação mínima sugerida para manter seus stakeholders informados:

Fases do plano e estratégia do projeto

| Comunicação | Audiência |

|---|---|

| Sensibilização e valor comercial/técnico do projeto | Todos, exceto os utilizadores finais |

| Solicitação de aplicativos piloto | - Proprietários de empresas de aplicativos - Proprietários técnicos de aplicativos - Arquitetos e Equipa de Identidade |

Fase 1- Descoberta e Escopo:

| Comunicação | Audiência |

|---|---|

| - Solicitação de informações de candidatura - Resultado do exercício de delimitação |

- Proprietários técnicos de aplicativos - Proprietários de empresas de aplicativos |

Fase 2- Classificar aplicativos e planejar o piloto:

| Comunicação | Audiência |

|---|---|

| - Resultado das classificações e o que isso significa para o calendário de migração - Calendário preliminar de migração |

- Proprietários técnicos de aplicativos - Proprietários de empresas de aplicativos |

Fase 3 – Planejar a migração e os testes:

| Comunicação | Audiência |

|---|---|

| - Resultado dos testes de migração de aplicações | - Proprietários técnicos de aplicativos - Proprietários de empresas de aplicativos |

| - Notificação de que a migração está chegando e explicação do resultado experiências do utilizador final. - Tempos de inatividade chegando e comunicações completas, incluindo o que eles devem agora fazer, feedback e como obter ajuda |

- Utilizadores finais (e todos os outros) |

Fase 4 – Gerencie e obtenha insights:

| Comunicação | Audiência |

|---|---|

| Análises disponíveis e como aceder | - Proprietários técnicos de aplicativos - Proprietários de empresas de aplicativos |

Painel de comunicação de estados de migração

Comunicar o estado geral do projeto de migração é crucial, pois mostra o progresso e ajuda os proprietários de aplicativos cujos aplicativos estão chegando para migração a se prepararem para a mudança. Você pode montar um painel simples usando o Power BI ou outras ferramentas de relatório para fornecer visibilidade sobre o status dos aplicativos durante a migração.

Os estados de migração que você pode considerar usar são os seguintes:

| Estados de migração | Plano de ação |

|---|---|

| Pedido Inicial | Encontre o aplicativo e entre em contato com o proprietário para obter mais informações |

| Avaliação Concluída | O proprietário do aplicativo avalia os requisitos do aplicativo e retorna o questionário do aplicativo |

| Configuração em Curso | Desenvolver as alterações necessárias para gerenciar a autenticação em relação ao Microsoft Entra ID |

| Configuração de teste bem-sucedida | Avalie as alterações e autentique o aplicativo em relação ao locatário de teste do Microsoft Entra no ambiente de teste |

| Configuração de produção bem-sucedida | Altere as configurações para trabalhar no locatário do AD de produção e avalie a autenticação do aplicativo no ambiente de teste |

| Concluir / Assinar | Implantar as alterações do aplicativo no ambiente de produção e executar no locatário de produção do Microsoft Entra |

Essa fase garante que os proprietários de aplicativos saibam qual é o cronograma de migração e teste do aplicativo quando seus aplicativos estiverem prontos para migração. Eles também sabem quais são os resultados de outros aplicativos migrados. Você também pode considerar fornecer links para seu banco de dados de rastreador de bugs para que os proprietários possam arquivar e visualizar problemas para aplicativos que estão sendo migrados.