Utilizar os grupos do Microsoft Entra para gerir atribuições de funções

Com o Microsoft Entra ID P1 ou P2, você pode criar grupos atribuíveis a funções e atribuir funções do Microsoft Entra a esses grupos. Esse recurso simplifica o gerenciamento de funções, garante acesso consistente e torna as permissões de auditoria mais simples. A atribuição de funções a um grupo em vez de indivíduos permite a fácil adição ou remoção de usuários de uma função e cria permissões consistentes para todos os membros do grupo. Você também pode criar funções personalizadas com permissões específicas e atribuí-las a grupos.

Porquê atribuir funções a grupos?

Considere o exemplo em que a empresa Contoso contratou pessoas em todas as regiões geográficas para gerenciar e redefinir senhas para funcionários em sua organização Microsoft Entra. Em vez de pedir a um Administrador de Função Privilegiada para atribuir a função de Administrador de Helpdesk a cada pessoa individualmente, eles podem criar um grupo de Contoso_Helpdesk_Administrators e atribuir a função ao grupo. Quando as pessoas entram no grupo, a função é atribuída indiretamente. Seu fluxo de trabalho de governança existente pode então cuidar do processo de aprovação e auditoria da associação do grupo para garantir que apenas usuários legítimos sejam membros do grupo e, portanto, recebam a função de Administrador do Helpdesk.

Como funcionam as atribuições de funções a grupos

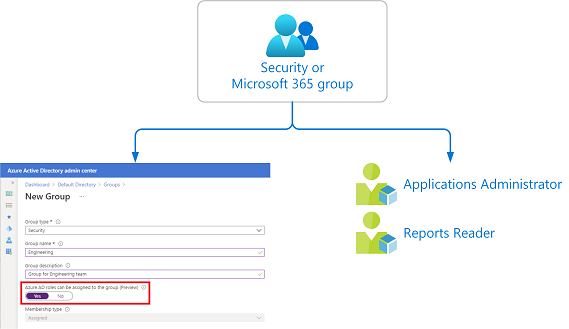

Para atribuir uma função a um grupo, tem de criar um novo grupo de segurança ou do Microsoft 365 com a isAssignableToRole propriedade definida como true. No centro de administração do Microsoft Entra, você define as funções do Microsoft Entra que podem ser atribuídas à opção de grupo como Sim. De qualquer forma, você pode atribuir uma ou mais funções do Microsoft Entra ao grupo da mesma forma que atribui funções aos usuários.

Restrições para grupos atribuíveis a funções

Os grupos atribuíveis por funções têm as seguintes restrições:

- Você só pode definir a

isAssignableToRolepropriedade ou as funções do Microsoft Entra podem ser atribuídas à opção de grupo para novos grupos. - A

isAssignableToRolepropriedade é imutável. Depois que um grupo é criado com esse conjunto de propriedades, ele não pode ser alterado. - Não é possível tornar um grupo existente um grupo atribuível por função.

- Um máximo de 500 grupos atribuíveis de função podem ser criados em uma única organização do Microsoft Entra (locatário).

Como os grupos atribuíveis por funções são protegidos?

Se for atribuída uma função a um grupo, qualquer administrador de TI que possa gerenciar grupos dinâmicos de associação também poderá gerenciar indiretamente a associação dessa função. Por exemplo, suponha que um grupo chamado Contoso_User_Administrators recebe a função de Administrador de Usuário. Um administrador do Exchange que pode modificar grupos de associação dinâmica pode adicionar-se ao grupo Contoso_User_Administrators e, dessa forma, tornar-se um administrador de usuário. Como você pode ver, um administrador pode elevar seu privilégio de uma maneira que você não pretendia.

Somente os grupos que têm a propriedade definida como true no momento da isAssignableToRole criação podem receber uma função. Esta propriedade é imutável. Depois que um grupo é criado com esse conjunto de propriedades, ele não pode ser alterado. Não é possível definir a propriedade em um grupo existente.

Os grupos atribuíveis por funções são projetados para ajudar a evitar possíveis violações, tendo as seguintes restrições:

- Você deve receber pelo menos a função de Administrador de Função Privilegiada para criar um grupo atribuível de função.

- O tipo de associação para grupos atribuíveis por função deve ser Atribuído e não pode ser um grupo dinâmico do Microsoft Entra. O preenchimento automatizado de grupos dinâmicos de membros pode levar a que uma conta indesejada seja adicionada ao grupo e, portanto, atribuída à função.

- Por padrão, os Administradores de Função Privilegiada podem gerenciar a associação de um grupo atribuível por função, mas você pode delegar o gerenciamento de grupos atribuíveis por função adicionando proprietários de grupo.

- Para o Microsoft Graph, a permissão RoleManagement.ReadWrite.Directory é necessária para poder gerenciar a associação de grupos atribuíveis por função. A permissão Group.ReadWrite.All não funcionará.

- Para evitar a elevação de privilégio, você deve receber pelo menos a função de Administrador de Autenticação Privilegiada para alterar as credenciais ou redefinir a MFA ou modificar atributos confidenciais para membros e proprietários de um grupo atribuível por função.

- Não há suporte para aninhamento de grupo. Um grupo não pode ser adicionado como membro de um grupo atribuível por função.

Usar o PIM para tornar um grupo elegível para uma atribuição de função

Se não quiser que os membros do grupo tenham acesso permanente a uma função, você pode usar o Microsoft Entra Privileged Identity Management (PIM) para tornar um grupo elegível para uma atribuição de função. Cada membro do grupo é então elegível para ativar a atribuição de função por um período de tempo fixo.

Nota

Para grupos usados para elevar a funções do Microsoft Entra, recomendamos que você exija um processo de aprovação para atribuições de membros qualificados. As atribuições que podem ser ativadas sem aprovação podem deixá-lo vulnerável a um risco de segurança de administradores menos privilegiados. Por exemplo, o Administrador do Helpdesk tem permissão para redefinir as senhas de um usuário qualificado.

Cenários não suportados

Os seguintes cenários não são suportados:

- Atribua funções do Microsoft Entra (internas ou personalizadas) a grupos locais.

Problemas conhecidos

A seguir estão problemas conhecidos com grupos atribuíveis por função:

- Somente clientes licenciados do Microsoft Entra ID P2: mesmo depois de excluir o grupo, ainda é mostrado um membro qualificado da função na interface do usuário do PIM. Funcionalmente não há problema; é apenas um problema de cache no centro de administração do Microsoft Entra.

- Use o novo centro de administração do Exchange para atribuições de função por meio de grupos dinâmicos de associação. O antigo centro de administração do Exchange não suporta esse recurso. Se for necessário acessar o centro de administração antigo do Exchange, atribua a função qualificada diretamente ao usuário (não por meio de grupos atribuíveis por função). Os cmdlets do Exchange PowerShell funcionam conforme o esperado.

- Se uma função de administrador for atribuída a um grupo atribuível por função em vez de usuários individuais, os membros do grupo não poderão acessar Regras, Organização ou Pastas Públicas no novo centro de administração do Exchange. A solução alternativa é atribuir a função diretamente aos usuários em vez do grupo.

- O Portal de Proteção de Informações do Azure (o portal clássico) ainda não reconhece a associação de função via grupo. Você pode migrar para a plataforma unificada de rotulagem de sensibilidade e, em seguida, usar o portal de conformidade do Microsoft Purview para usar atribuições de grupo para gerenciar funções.

Requisitos de licença

A utilização desta funcionalidade necessita de uma licença do Microsoft Entra ID P1. O Privileged Identity Management para ativação de função just-in-time requer uma licença P2 do Microsoft Entra ID. Para encontrar a licença certa para seus requisitos, consulte Comparando recursos geralmente disponíveis das edições Free e Premium.