Tutorial: Integração de logon único do Microsoft Entra com o Citrix ADC SAML Connector for Microsoft Entra ID (autenticação baseada em Kerberos)

Neste tutorial, você aprenderá como integrar o Citrix ADC SAML Connector for Microsoft Entra ID com o Microsoft Entra ID. Ao integrar o Citrix ADC SAML Connector for Microsoft Entra ID com o Microsoft Entra ID, você pode:

- Controle no Microsoft Entra ID quem tem acesso ao Citrix ADC SAML Connector for Microsoft Entra ID.

- Permita que seus usuários entrem automaticamente no Citrix ADC SAML Connector for Microsoft Entra ID com suas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Pré-requisitos

Para começar, você precisa dos seguintes itens:

- Uma assinatura do Microsoft Entra. Se não tiver uma subscrição, pode obter uma conta gratuita.

- Citrix ADC SAML Connector para Microsoft Entra logon único (SSO) habilitado para assinatura.

Descrição do cenário

Neste tutorial, você configura e testa o Microsoft Entra SSO em um ambiente de teste. O tutorial inclui estes cenários:

SSO iniciado por SP para Citrix ADC SAML Connector for Microsoft Entra ID.

Provisionamento de usuário Just in time para o Citrix ADC SAML Connector for Microsoft Entra ID.

Autenticação baseada em Kerberos para Citrix ADC SAML Connector for Microsoft Entra ID.

Autenticação baseada em cabeçalho para o Citrix ADC SAML Connector for Microsoft Entra ID.

Adicionar Citrix ADC SAML Connector for Microsoft Entra ID da galeria

Para integrar o Citrix ADC SAML Connector for Microsoft Entra ID com o Microsoft Entra ID, primeiro adicione o Citrix ADC SAML Connector for Microsoft Entra ID à sua lista de aplicativos SaaS gerenciados da galeria:

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até Identity>Applications>Enterprise applications>Novo aplicativo.

Na seção Adicionar da galeria, digite Citrix ADC SAML Connector for Microsoft Entra ID na caixa de pesquisa.

Nos resultados, selecione Citrix ADC SAML Connector for Microsoft Entra ID e adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Como alternativa, você também pode usar o Assistente de Configuração de Aplicativo Empresarial. Neste assistente, você pode adicionar um aplicativo ao seu locatário, adicionar usuários/grupos ao aplicativo, atribuir funções, bem como percorrer a configuração do SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o Microsoft Entra SSO para Citrix ADC SAML Connector for Microsoft Entra ID

Configure e teste o Microsoft Entra SSO com o Citrix ADC SAML Connector para Microsoft Entra ID usando um usuário de teste chamado B.Simon. Para que o SSO funcione, você precisa estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado no Citrix ADC SAML Connector for Microsoft Entra ID.

Para configurar e testar o Microsoft Entra SSO com o Citrix ADC SAML Connector para Microsoft Entra ID, execute as seguintes etapas:

Configure o Microsoft Entra SSO - para permitir que seus usuários usem esse recurso.

Crie um usuário de teste do Microsoft Entra - para testar o Microsoft Entra SSO com B.Simon.

Atribua o usuário de teste do Microsoft Entra - para permitir que B.Simon use o Microsoft Entra SSO.

Configure o Citrix ADC SAML Connector for Microsoft Entra SSO - para definir as configurações de SSO no lado do aplicativo.

- Create Citrix ADC SAML Connector for Microsoft Entra test user - para ter um equivalente de B.Simon no Citrix ADC SAML Connector for Microsoft Entra ID que esteja vinculado à representação do usuário do Microsoft Entra.

Teste SSO - para verificar se a configuração funciona.

Configurar o Microsoft Entra SSO

Para habilitar o Microsoft Entra SSO usando o portal do Azure, conclua estas etapas:

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até Identity>Applications>Enterprise applications>Citrix ADC SAML Connector for Microsoft Entra ID application integration pane, em Gerenciar, selecione Logon único.

No painel Selecionar um método de logon único, selecione SAML.

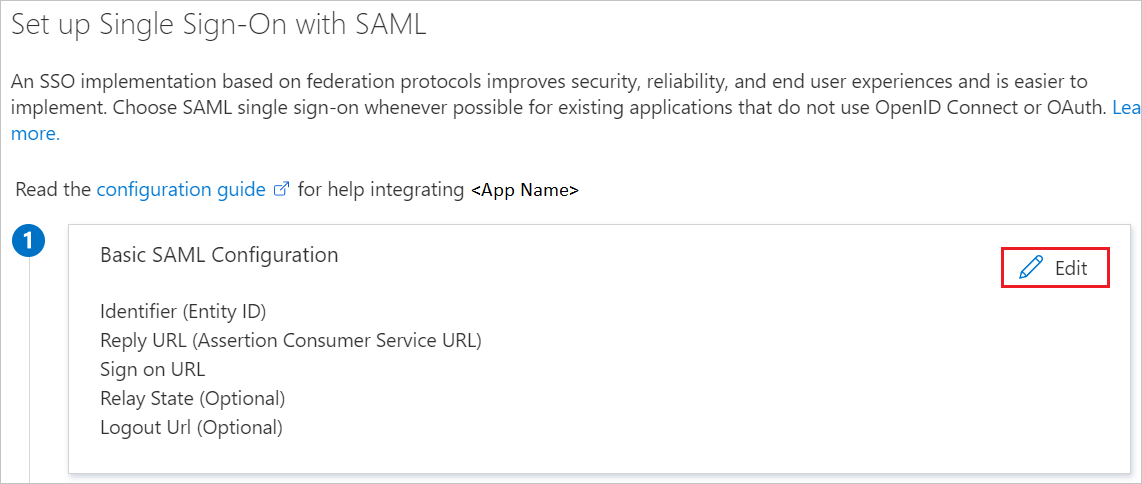

No painel Configurar Logon Único com SAML, selecione o ícone de lápis para Configuração Básica de SAML para editar as configurações.

Na seção Configuração Básica do SAML, para configurar o aplicativo no modo iniciado pelo IDP, execute as seguintes etapas:

Na caixa de texto Identificador , insira uma URL com o seguinte padrão:

https://<YOUR_FQDN>Na caixa de texto URL de resposta, insira uma URL que tenha o seguinte padrão:

http(s)://<YOUR_FQDN>.of.vserver/cgi/samlauth

Para configurar o aplicativo no modo iniciado pelo SP, selecione Definir URLs adicionais e execute a seguinte etapa:

- Na caixa de texto URL de início de sessão, introduza um URL com o seguinte padrão:

https://<YOUR_FQDN>/CitrixAuthService/AuthService.asmx

Observação

- Os URLs usados nesta seção não são valores reais. Atualize esses valores com os valores reais para Identificador, URL de resposta e URL de entrada. Entre em contato com a equipe de suporte ao cliente Citrix ADC SAML Connector for Microsoft Entra para obter esses valores. Você também pode consultar os padrões mostrados na seção Configuração Básica de SAML.

- Para configurar o SSO, as URLs devem estar acessíveis a partir de sites públicos. Você deve habilitar o firewall ou outras configurações de segurança no Citrix ADC SAML Connector for Microsoft Entra ID side para permitir que o Microsoft Entra ID publique o token na URL configurada.

- Na caixa de texto URL de início de sessão, introduza um URL com o seguinte padrão:

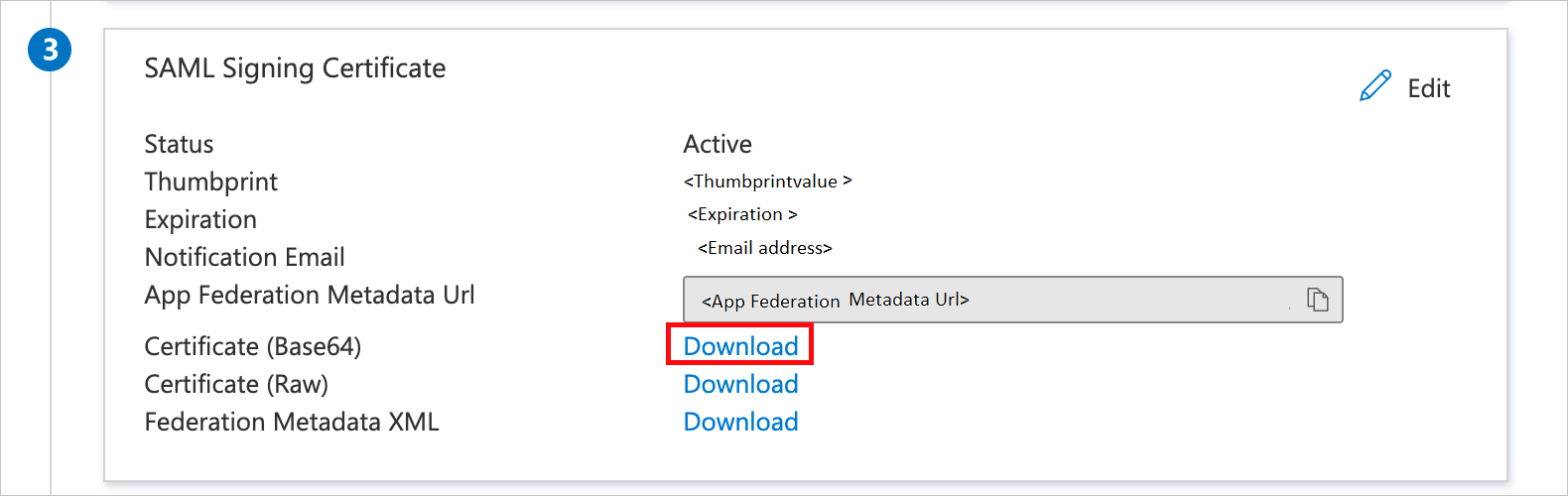

No painel Configurar Logon Único com SAML, na seção Certificado de Assinatura SAML, para URL de Metadados de Federação de Aplicativos, copie a URL e salve-a no Bloco de Notas.

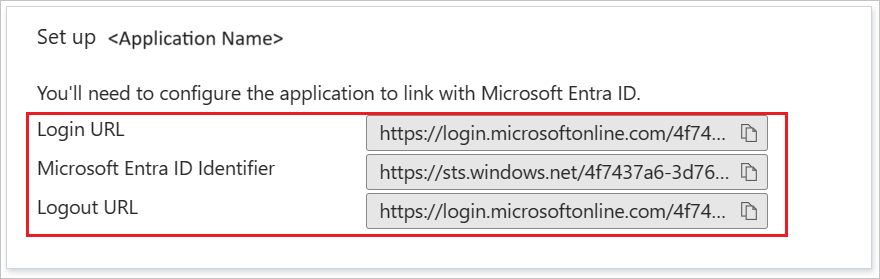

Na seção Configurar o Citrix ADC SAML Connector para Microsoft Entra ID , copie as URLs relevantes com base em suas necessidades.

Criar um usuário de teste do Microsoft Entra

Nesta seção, você cria um usuário de teste chamado B.Simon.

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Usuário.

- Navegue até Identidade>de usuários>Todos os usuários.

- Selecione Novo usuário>Criar novo usuário, na parte superior da tela.

- Nas propriedades do usuário , siga estas etapas:

- No campo Nome para exibição , digite

B.Simon. - No campo Nome principal do usuário, digite o username@companydomain.extensionarquivo . Por exemplo,

B.Simon@contoso.com. - Marque a caixa de seleção Mostrar senha e anote o valor exibido na caixa Senha .

- Selecione Rever + criar.

- No campo Nome para exibição , digite

- Selecione Criar.

Atribuir o usuário de teste do Microsoft Entra

Nesta seção, você habilita o usuário B.Simon para usar o Azure SSO concedendo ao usuário acesso ao Citrix ADC SAML Connector for Microsoft Entra ID.

Navegue até Aplicativos de identidade>>Aplicativos corporativos.

Na lista de aplicativos, selecione Citrix ADC SAML Connector for Microsoft Entra ID.

Na visão geral do aplicativo, em Gerenciar, selecione Usuários e grupos.

Selecione Adicionar usuário. Em seguida, na caixa de diálogo Adicionar Atribuição , selecione Usuários e grupos.

Na caixa de diálogo Usuários e grupos, selecione B.Simon na lista Usuários. Escolha Selecionar.

Se você estiver esperando que uma função seja atribuída aos usuários, poderá selecioná-la na lista suspensa Selecionar uma função . Se nenhuma função tiver sido configurada para este aplicativo, você verá a função "Acesso padrão" selecionada.

Na caixa de diálogo Adicionar Atribuição, selecione Atribuir.

Configurar o Citrix ADC SAML Connector para Microsoft Entra SSO

Selecione um link para as etapas para o tipo de autenticação que você deseja configurar:

Publicar o servidor Web

Para criar um servidor virtual:

Selecione Serviços de balanceamento>de carga de gerenciamento de>tráfego.

Selecione Adicionar.

Defina os seguintes valores para o servidor Web que está executando os aplicativos:

- Nome do serviço

- IP do servidor/ Servidor existente

- Protocolo

- Porto

Configurar o balanceador de carga

Para configurar o balanceador de carga:

Vá para Servidores Virtuais de Balanceamento de Carga>de Gerenciamento de>Tráfego.

Selecione Adicionar.

Defina os seguintes valores conforme descrito na captura de tela a seguir:

- Designação

- Protocolo

- Endereço IP

- Porto

Selecione OK.

Vincular o servidor virtual

Para vincular o balanceador de carga ao servidor virtual:

No painel Serviços e Grupos de Serviços, selecione Sem Vinculação de Serviço de Servidor Virtual de Balanceamento de Carga.

Verifique as configurações conforme mostrado na captura de tela a seguir e selecione Fechar.

Vincular o certificado

Para publicar esse serviço como TLS, vincule o certificado do servidor e teste seu aplicativo:

Em Certificado, selecione Sem Certificado de Servidor.

Verifique as configurações conforme mostrado na captura de tela a seguir e selecione Fechar.

Citrix ADC SAML Connector para Microsoft Entra SAML perfil

Para configurar o Citrix ADC SAML Connector para o perfil SAML do Microsoft Entra, conclua as seções a seguir.

Criar uma política de autenticação

Para criar uma política de autenticação:

Vá para Segurança>AAA – Políticas de Autenticação de Políticas de Tráfego>>de Aplicativos, Políticas de Autenticação.>

Selecione Adicionar.

No painel Criar Política de Autenticação, insira ou selecione os seguintes valores:

- Nome: insira um nome para sua política de autenticação.

- Ação: Digite SAML e selecione Adicionar.

- Expressão: Digite true.

Selecione Criar.

Criar um servidor SAML de autenticação

Para criar um servidor SAML de autenticação, vá para o painel Criar Servidor SAML de Autenticação e conclua as seguintes etapas:

Em Nome, insira um nome para o servidor SAML de autenticação.

Em Exportar metadados SAML:

Marque a caixa de seleção Importar metadados .

Insira a URL de metadados de federação da interface do usuário SAML do Azure que você copiou anteriormente.

Em Nome do emissor, insira o URL relevante.

Selecione Criar.

Criar um servidor virtual de autenticação

Para criar um servidor virtual de autenticação:

Vá para Security>AAA - Application Traffic Policies>>Authentication>Authentication Virtual Servers.

Selecione Adicionar e conclua as seguintes etapas:

Em Nome, insira um nome para o servidor virtual de autenticação.

Marque a caixa de seleção Não endereçável .

Em Protocolo, selecione SSL.

Selecione OK.

Selecione Continuar.

Configurar o servidor virtual de autenticação para usar o Microsoft Entra ID

Modifique duas seções para o servidor virtual de autenticação:

No painel Políticas de Autenticação Avançadas, selecione Sem Política de Autenticação.

No painel Vinculação de Política, selecione a política de autenticação e selecione Vincular.

No painel Servidores Virtuais Baseados em Formulário , selecione Sem Servidor Virtual de Balanceamento de Carga.

Para FQDN de autenticação, insira um nome de domínio totalmente qualificado (FQDN) (obrigatório).

Selecione o servidor virtual de balanceamento de carga que você deseja proteger com a autenticação do Microsoft Entra.

Selecione Vincular.

Observação

Certifique-se de selecionar Concluído no painel Configuração do Servidor Virtual de Autenticação.

Para verificar as alterações, num browser, aceda ao URL da aplicação. Deverá ver a página de início de sessão do inquilino em vez do acesso não autenticado que teria visto anteriormente.

Configurar o Citrix ADC SAML Connector para Microsoft Entra SSO para autenticação baseada em Kerberos

Criar uma conta de delegação Kerberos para o Citrix ADC SAML Connector for Microsoft Entra ID

Crie uma conta de usuário (neste exemplo, usamos AppDelegation).

Configure um SPN HOST para esta conta.

Exemplo:

setspn -S HOST/AppDelegation.IDENTT.WORK identt\appdelegationNeste exemplo:

IDENTT.WORKé o FQDN do domínio.identté o nome NetBIOS do domínio.appdelegationé o nome da conta de usuário da delegação.

Configure a delegação para o servidor Web conforme mostrado na captura de tela a seguir:

Observação

No exemplo da captura de tela, o nome do servidor Web interno que executa o site de Autenticação Integrada do Windows (WIA) é CWEB2.

Citrix ADC SAML Connector para Microsoft Entra AAA KCD (contas de delegação Kerberos)

Para configurar o Citrix ADC SAML Connector para conta KCD Microsoft Entra AAA:

Vá para Contas KCD (Kerberos Constrained Delegation) do Citrix Gateway>AAA.

Selecione Adicionar e, em seguida, insira ou selecione os seguintes valores:

Nome: insira um nome para a conta KCD.

Realm: insira o domínio e a extensão em maiúsculas.

SPN de serviço:

http/<host/fqdn>@<DOMAIN.COM>.Observação

@DOMAIN.COMé obrigatório e deve ser maiúsculo. Exemplo:http/cweb2@IDENTT.WORK.Usuário delegado: insira o nome de usuário delegado.

Marque a caixa de seleção Senha para Usuário Delegado e digite e confirme uma senha.

Selecione OK.

Política de tráfego e perfil de tráfego da Citrix

Para configurar a política de tráfego e o perfil de tráfego da Citrix:

Vá para Segurança>AAA - Políticas>de Tráfego>de Aplicativos Políticas de Tráfego, Perfis e Perfis SSO de FormulárioPolíticas de Tráfego.

Selecione Perfis de tráfego.

Selecione Adicionar.

Para configurar um perfil de tráfego, insira ou selecione os seguintes valores.

Nome: insira um nome para o perfil de tráfego.

Logon único: selecione ON.

Conta KCD: Selecione a conta KCD que você criou na seção anterior.

Selecione OK.

Selecione Política de Tráfego.

Selecione Adicionar.

Para configurar uma política de tráfego, insira ou selecione os seguintes valores:

Nome: insira um nome para a política de tráfego.

Perfil: Selecione o perfil de tráfego que você criou na seção anterior.

Expressão: Digite true.

Selecione OK.

Vincular uma política de tráfego a um servidor virtual no Citrix

Para vincular uma política de tráfego a um servidor virtual usando a GUI:

Vá para Servidores Virtuais de Balanceamento de Carga>de Gerenciamento de>Tráfego.

Na lista de servidores virtuais, selecione o servidor virtual ao qual você deseja vincular a política de regravação e selecione Abrir.

No painel Servidor Virtual de Balanceamento de Carga, em Configurações Avançadas, selecione Políticas. Todas as políticas configuradas para sua instância do NetScaler aparecem na lista.

Marque a caixa de seleção ao lado do nome da política que você deseja vincular a esse servidor virtual.

Na caixa de diálogo Escolher tipo:

Em Choose Policy, selecione Traffic.

Em Choose Type, selecione Request.

Quando a política estiver vinculada, selecione Concluído.

Teste a vinculação usando o site da WIA.

Criar conector SAML Citrix ADC para usuário de teste do Microsoft Entra

Nesta seção, um usuário chamado B.Simon é criado no Citrix ADC SAML Connector para Microsoft Entra ID. O Citrix ADC SAML Connector for Microsoft Entra ID suporta provisionamento de usuário just-in-time, que é habilitado por padrão. Não há nenhuma ação a ser tomada nesta seção. Se um usuário ainda não existir no Citrix ADC SAML Connector for Microsoft Entra ID, um novo será criado após a autenticação.

Observação

Se você precisar criar um usuário manualmente, entre em contato com a equipe de suporte ao cliente Citrix ADC SAML Connector for Microsoft Entra.

SSO de teste

Nesta seção, você testa sua configuração de logon único do Microsoft Entra com as seguintes opções.

Clique em Testar este aplicativo, isso redirecionará para o Citrix ADC SAML Connector for Microsoft Entra Sign-on URL onde você pode iniciar o fluxo de login.

Vá diretamente para o Citrix ADC SAML Connector for Microsoft Entra Sign-on URL e inicie o fluxo de login a partir daí.

Você pode usar o Microsoft My Apps. Quando você clica no bloco Citrix ADC SAML Connector for Microsoft Entra ID em Meus Aplicativos, isso redirecionará para o Citrix ADC SAML Connector for Microsoft Entra Sign-on URL. Para obter mais informações sobre os Meus Aplicativos, consulte Introdução aos Meus Aplicativos.

Próximos passos

Depois de configurar o Citrix ADC SAML Connector para Microsoft Entra ID, você pode impor o controle de sessão, que protege a exfiltração e a infiltração dos dados confidenciais da sua organização em tempo real. O controle de sessão se estende do Acesso Condicional. Saiba como impor o controlo de sessão com o Microsoft Defender for Cloud Apps.