Tutorial: Integração do logon único (SSO) do Microsoft Entra com o SAP Concur Travel and Expense

Neste tutorial, você aprenderá a integrar o SAP Concur Travel and Expense com o Microsoft Entra ID. Ao integrar o SAP Concur Travel and Expense com o Microsoft Entra ID, você pode:

- Controle no Microsoft Entra ID quem tem acesso ao SAP Concur Travel and Expense.

- Permita que seus usuários façam login automaticamente no SAP Concur Travel and Expense com suas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Pré-requisitos

Para começar, você precisa dos seguintes itens:

- Uma assinatura do Microsoft Entra. Se não tiver uma subscrição, pode obter uma conta gratuita.

- Subscrição SAP Concur Travel and Expens.

- Uma função de "Administrador da Empresa" na sua conta de usuário Concur. Você pode testar se tem o acesso certo acessando Concur SSO Self-Service Tool. Se você não tiver acesso, entre em contato com o suporte da Concur ou com o gerente do projeto de implementação.

Descrição do cenário

Neste tutorial, você configura e testa o Microsoft Entra SSO.

- O SAP Concur Travel and Expense suporta SSO iniciado por IDP e SP

- O SAP Concur Travel and Expense oferece suporte ao teste de SSO no ambiente de produção e implementação

Nota

O identificador deste aplicativo é um valor de cadeia de caracteres fixo para cada uma das três regiões: EUA, EMEA e China. Portanto, apenas uma instância pode ser configurada para cada região em um locatário.

Adicionando viagens e despesas do SAP Concur da galeria

Para configurar a integração do SAP Concur Travel and Expense no Microsoft Entra ID, você precisa adicionar o SAP Concur Travel and Expense da galeria à sua lista de aplicativos SaaS gerenciados.

- Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

- Navegue até Identity>Applications>Enterprise applications>Novo aplicativo.

- Na seção Adicionar da galeria, digite SAP Concur Travel and Expense na caixa de pesquisa.

- Selecione SAP Concur Travel and Expense no painel de resultados e adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Como alternativa, você também pode usar o Assistente de Configuração de Aplicativo Empresarial. Neste assistente, você pode adicionar um aplicativo ao seu locatário, adicionar usuários/grupos ao aplicativo, atribuir funções, bem como percorrer a configuração do SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o Microsoft Entra SSO para SAP Concur Travel and Expense

Configure e teste o Microsoft Entra SSO com o SAP Concur Travel and Expense usando um usuário de teste chamado B.Simon. Para que o SSO funcione, você precisa estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado no SAP Concur Travel and Expense.

Para configurar e testar o Microsoft Entra SSO com o SAP Concur Travel and Expense, execute as seguintes etapas:

- Configure o Microsoft Entra SSO - para permitir que seus usuários usem esse recurso.

- Crie um usuário de teste do Microsoft Entra - para testar o logon único do Microsoft Entra com B.Simon.

- Atribua o usuário de teste do Microsoft Entra - para permitir que B.Simon use o logon único do Microsoft Entra.

- Configure o SAP Concur Travel and Expense SSO - para configurar as configurações de logon único no lado do aplicativo.

- Teste SSO - para verificar se a configuração funciona.

Configurar o Microsoft Entra SSO

Siga estas etapas para habilitar o Microsoft Entra SSO.

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até Identity>Applications>Enterprise applications>SAP Concur Travel and Expense>Single sign-on.

Na página Selecione um método de logon único, selecione SAML.

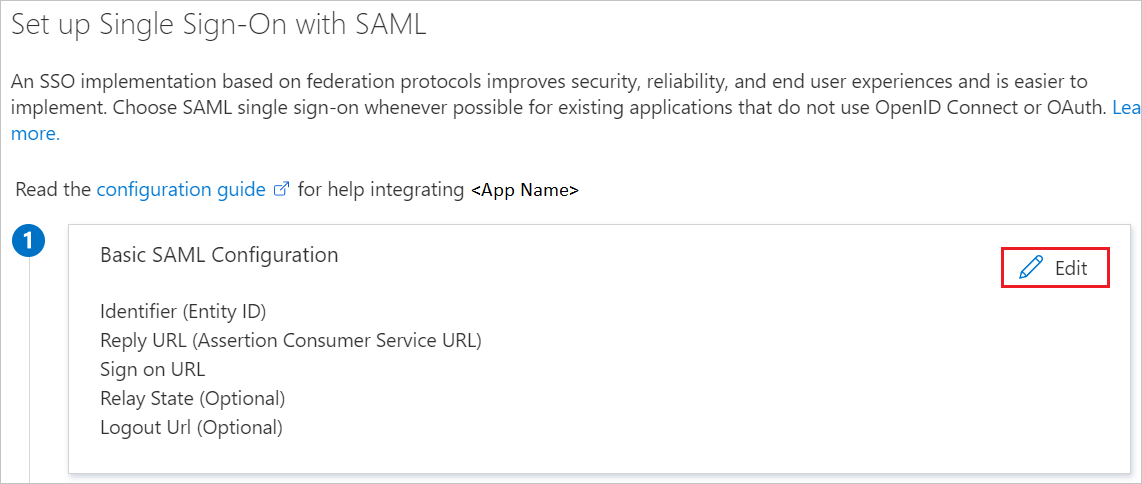

Na página Configurar logon único com SAML, clique no ícone editar/caneta para Configuração Básica de SAML para editar as configurações.

Na seção Configuração Básica do SAML, o aplicativo é pré-configurado no modo iniciado pelo IDP e as URLs necessárias já estão pré-preenchidas com o Azure. O usuário precisa salvar a configuração clicando no botão Salvar .

Nota

O identificador (ID da entidade) e o URL de resposta (URL do serviço ao consumidor de asserção) são específicos da região. Selecione com base no datacenter da sua entidade Concur. Se você não conhece o datacenter da sua entidade Concur, entre em contato com o suporte da Concur.

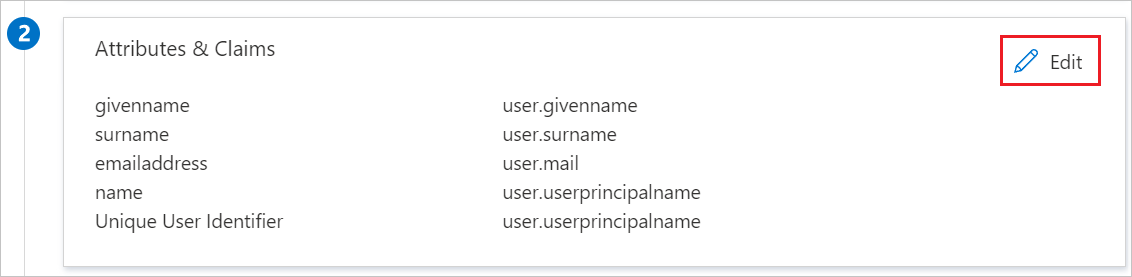

Na página Configurar Logon Único com SAML, clique no ícone de edição/caneta para Atributo do Usuário para editar as configurações. O Identificador de Usuário Exclusivo precisa corresponder ao login_id do usuário Concur. Normalmente, você deve alterar user.userprincipalname para user.mail.

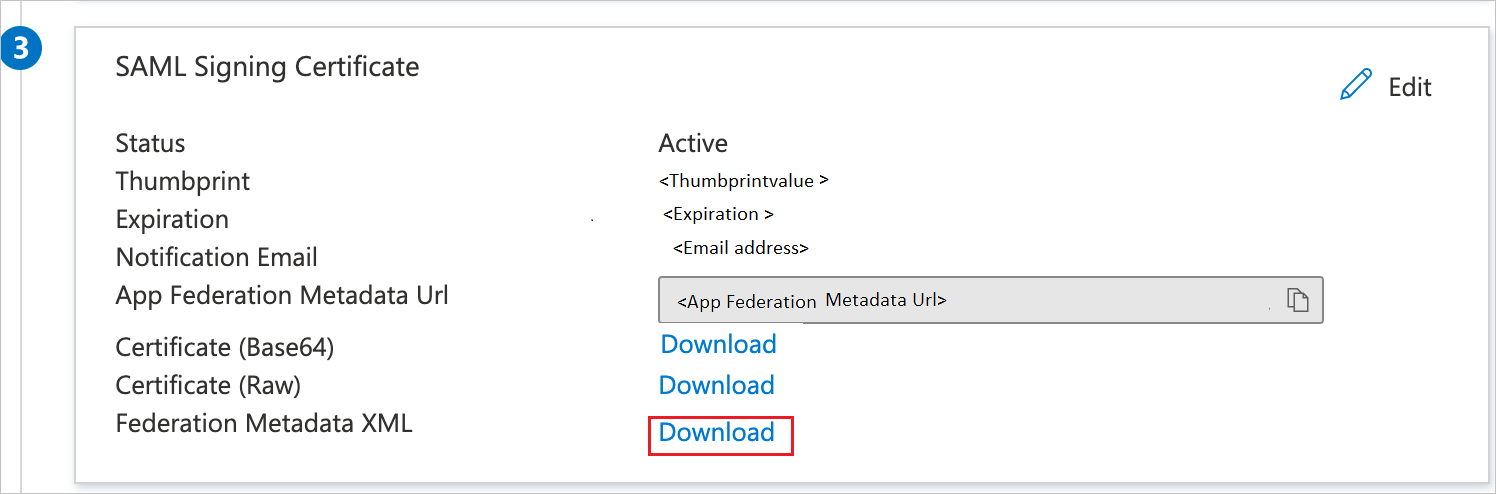

Na página Configurar logon único com SAML, na seção Certificado de Assinatura SAML, localize XML de Metadados de Federação e selecione Download para baixar os metadados e salvá-los em seu computador.

Criar um usuário de teste do Microsoft Entra

Nesta seção, você criará um usuário de teste chamado B.Simon.

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Usuário.

- Navegue até Identidade>de usuários Todos os usuários.>

- Selecione Novo usuário Criar novo usuário>, na parte superior da tela.

- Nas propriedades do usuário , siga estas etapas:

- No campo Nome para exibição , digite

B.Simon. - No campo Nome principal do usuário, digite o username@companydomain.extensionarquivo . Por exemplo,

B.Simon@contoso.com. - Marque a caixa de seleção Mostrar senha e anote o valor exibido na caixa Senha .

- Selecione Rever + criar.

- No campo Nome para exibição , digite

- Selecione Criar.

Atribuir o usuário de teste do Microsoft Entra

Nesta seção, você habilitará B.Simon a usar o logon único concedendo acesso ao SAP Concur Travel and Expense.

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até Identity>Applications>Enterprise applications>SAP Concur Travel and Expense.

Na página de visão geral do aplicativo, localize a seção Gerenciar e selecione Usuários e grupos.

Selecione Adicionar usuário e, em seguida, selecione Usuários e grupos na caixa de diálogo Adicionar atribuição .

Na caixa de diálogo Usuários e grupos, selecione B.Simon na lista Usuários e clique no botão Selecionar na parte inferior da tela.

Se você estiver esperando que uma função seja atribuída aos usuários, poderá selecioná-la na lista suspensa Selecionar uma função . Se nenhuma função tiver sido configurada para este aplicativo, você verá a função "Acesso padrão" selecionada.

Na caixa de diálogo Adicionar atribuição, clique no botão Atribuir.

Configurar o SAP Concur Travel and Expense SSO

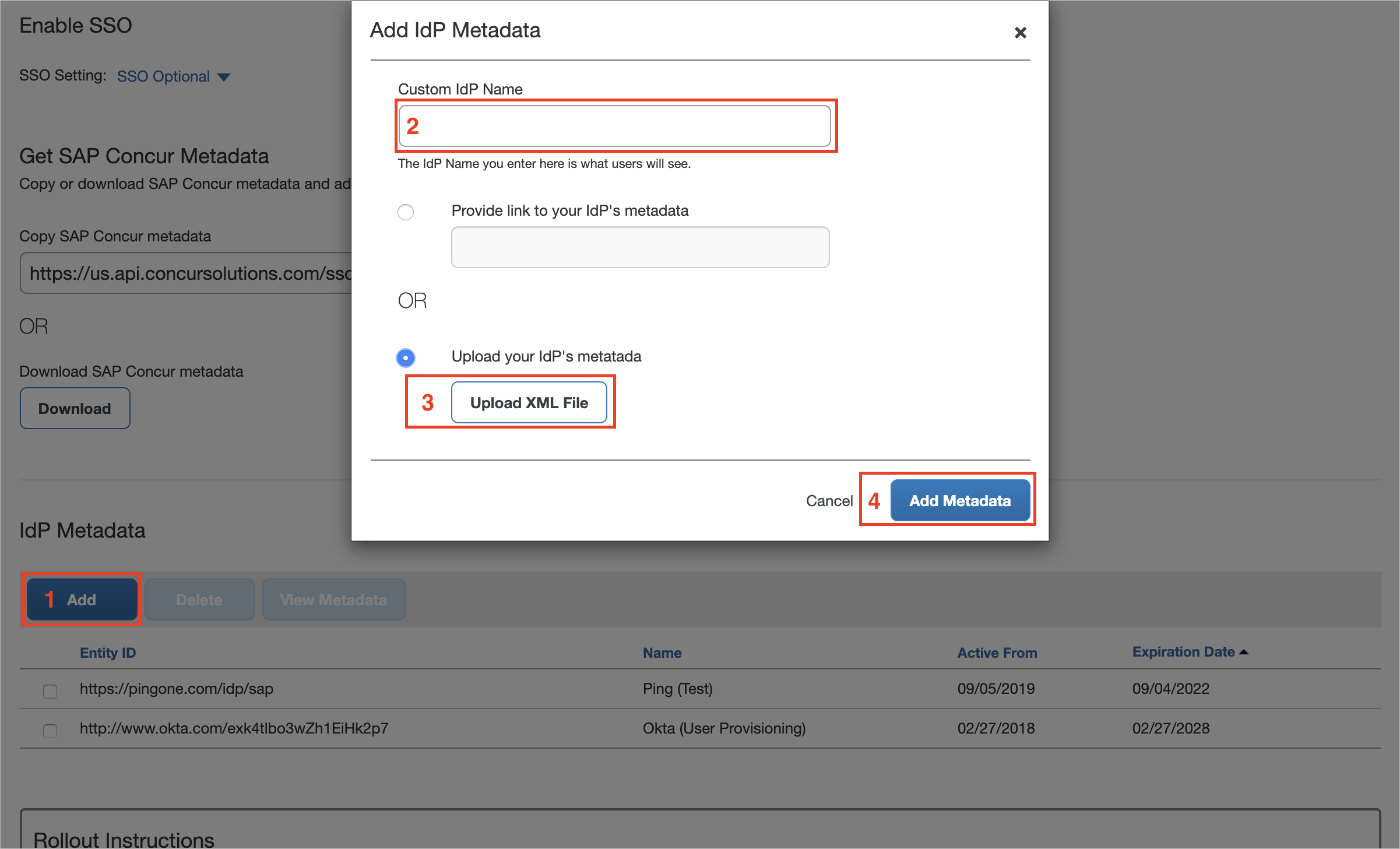

Em uma janela diferente do navegador da Web, você precisa carregar o XML de metadados de federação baixado para a Concur SSO Self-Service Tool e fazer login no site da empresa SAP Concur Travel and Expense como administrador.

Clique em Adicionar.

Insira um nome personalizado para o seu IdP, por exemplo "Microsoft Entra ID (US)".

Clique em Carregar arquivo XML e anexe XML de metadados de federação que você baixou anteriormente.

Clique em Adicionar metadados para salvar a alteração.

Criar usuário de teste de viagem e despesas do SAP Concur

Nesta seção, você cria um usuário chamado B.Simon no SAP Concur Travel and Expense. Trabalhe com a equipe de suporte da Concur para adicionar os usuários na plataforma SAP Concur Travel and Expense. Os usuários devem ser criados e ativados antes de usar o logon único.

Nota

O ID de login Concur de B.Simon precisa corresponder ao identificador exclusivo de B.Simon no ID do Microsoft Entra. Por exemplo, se o identificador exclusivo do Microsoft Entra de B.Simon for B.Simon@contoso.com. O ID de login Concur de B.Simon também precisa ser B.Simon@contoso.com .

Configurar o SSO do Concur Mobile

Para habilitar o SSO móvel do Concur, você precisa fornecer à URL de acesso de usuário da equipe de suporte do Concur. Siga as etapas abaixo para obter a URL de acesso do usuário do Microsoft Entra ID:

- Ir para Aplicações empresariais

- Clique em SAP Concur Travel and Expense

- Clique em Propriedades

- Copie o URL de acesso do usuário e forneça esse URL ao suporte do Concur

Nota

A opção de autoatendimento para configurar o SSO não está disponível, portanto, trabalhe com a equipe de suporte do Concur para habilitar o SSO móvel.

SSO de teste

Nesta seção, você testa sua configuração de logon único do Microsoft Entra com as seguintes opções.

SP iniciado:

Clique em Testar esta aplicação, isso redirecionará para SAP Concur Travel and Expense Sign on URL onde você pode iniciar o fluxo de login.

Vá diretamente para o SAP Concur Travel and Expense Sign-on URL e inicie o fluxo de login a partir daí.

IDP iniciado:

- Clique em Testar este aplicativo e você deve estar automaticamente conectado ao SAP Concur Travel and Expense para o qual configurou o SSO

Você também pode usar o Microsoft My Apps para testar o aplicativo em qualquer modo. Ao clicar no bloco SAP Concur Travel and Expense em Meus aplicativos, se configurado no modo SP, você será redirecionado para a página de logon do aplicativo para iniciar o fluxo de login e, se configurado no modo IDP, deverá ser automaticamente conectado ao SAP Concur Travel and Expense para o qual configurou o SSO. Para obter mais informações sobre os Meus Aplicativos, consulte Introdução aos Meus Aplicativos.

Próximos passos

Depois de configurar o SAP Concur Travel and Expens, você pode impor o controle de sessão, que protege a exfiltração e a infiltração dos dados confidenciais da sua organização em tempo real. O controle de sessão se estende do Acesso Condicional. Saiba como impor o controlo de sessão com o Microsoft Defender for Cloud Apps.