Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Neste artigo, você aprenderá a integrar o FortiWeb Web Application Firewall com o Microsoft Entra ID. Ao integrar o FortiWeb Web Application Firewall com o Microsoft Entra ID, você pode:

- Controle no Microsoft Entra ID quem tem acesso ao FortiWeb Web Application Firewall.

- Permita que seus usuários entrem automaticamente no FortiWeb Web Application Firewall com suas contas Microsoft Entra.

- Gerencie suas contas em um local central.

Pré-requisitos

O cenário descrito neste artigo pressupõe que você já tenha os seguintes pré-requisitos:

- Uma conta de usuário do Microsoft Entra com uma assinatura ativa. Se ainda não tiver uma, pode Criar uma conta gratuitamente.

- Uma das seguintes funções:

- Assinatura habilitada para logon único (SSO) do FortiWeb Web Application Firewall.

Observação

Essa integração também está disponível para uso no ambiente Microsoft Entra US Government Cloud. Pode encontrar esta aplicação na Microsoft Entra US Government Cloud Application Gallery e configurá-la da mesma forma que faz a partir da nuvem pública.

Descrição do cenário

Neste artigo, você configura e testa o Microsoft Entra SSO em um ambiente de teste.

- O Firewall de Aplicação Web FortiWeb suporta SSO iniciado por SP.

Adicionando o FortiWeb Web Application Firewall da galeria

Para configurar a integração do FortiWeb Web Application Firewall no Microsoft Entra ID, você precisa adicionar o FortiWeb Web Application Firewall da galeria à sua lista de aplicativos SaaS gerenciados.

- Entre no centro de administração do Microsoft Entra como um Administrador de Aplicações na Nuvem , pelo menos.

- Navegue até Entra ID>Enterprise apps>Novo aplicativo.

- Na seção Adicionar da galeria, digite FortiWeb Web Application Firewall na caixa de pesquisa.

- Selecione FortiWeb Web Application Firewall no painel de resultados e adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Como alternativa, pode também usar o Assistente de Configuração do Enterprise App. Neste assistente, pode adicionar uma aplicação ao seu tenant, adicionar utilizadores/grupos à aplicação, atribuir perfis e configurar o SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o Microsoft Entra SSO para FortiWeb Web Application Firewall

Configure e teste o Microsoft Entra SSO com o FortiWeb Web Application Firewall usando um usuário de teste chamado B.Simon. Para que o SSO funcione, você precisa estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado no FortiWeb Web Application Firewall.

Para configurar e testar o Microsoft Entra SSO com FortiWeb Web Application Firewall, execute as seguintes etapas:

-

Configurar o Microsoft Entra SSO - para permitir que seus usuários usem esse recurso.

- Criar um usuário de teste do Microsoft Entra - para testar o logon único do Microsoft Entra com B.Simon.

- Atribua o de usuário de teste do Microsoft Entra - para permitir que B.Simon use o logon único do Microsoft Entra.

-

Configurar o SSO do FortiWeb Web Application Firewall - para definir as configurações de logon único no lado do aplicativo.

- Criar um utilizador de teste do Firewall de Aplicações Web FortiWeb - para ter um equivalente de B.Simon no Firewall de Aplicações Web FortiWeb vinculado à representação do utilizador no Microsoft Entra.

- Teste SSO - para verificar se a configuração funciona.

Configurar o Microsoft Entra SSO

Siga estas etapas para habilitar o Microsoft Entra SSO.

Entre no centro de administração do Microsoft Entra como um Administrador de Aplicações na Nuvem , pelo menos.

Navegue até Entra ID>Enterprise apps>FortiWeb Web Application Firewall>Single sign-on.

Na página Escolha um método de início de sessão único, escolha SAML.

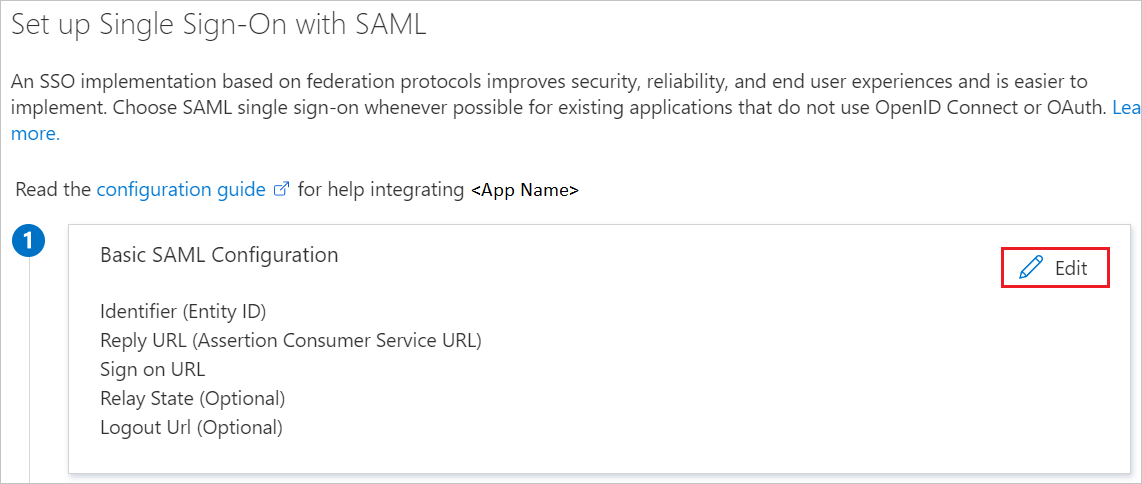

Na página Configurar logon único com SAML, selecione o ícone de caneta para Configuração Básica de SAML para editar as definições.

Na seção Configuração Básica do SAML, insira os valores para os seguintes campos:

Na caixa de texto Identificador(ID de Entidade), digite uma URL usando o seguinte padrão:

https://www.<CUSTOMER_DOMAIN>.comNa caixa de texto URL de resposta, digite uma URL usando o seguinte padrão:

https://www.<CUSTOMER_DOMAIN>.com/<FORTIWEB_NAME>/saml.sso/SAML2/POSTNa caixa de texto URL de Logon, digite uma URL usando o seguinte padrão:

https://www.<CUSTOMER_DOMAIN>.comNa caixa de texto URL de Logout, digite uma URL usando o seguinte padrão:

https://www.<CUSTOMER_DOMAIN>.info/<FORTIWEB_NAME>/saml.sso/SLO/POST

Observação

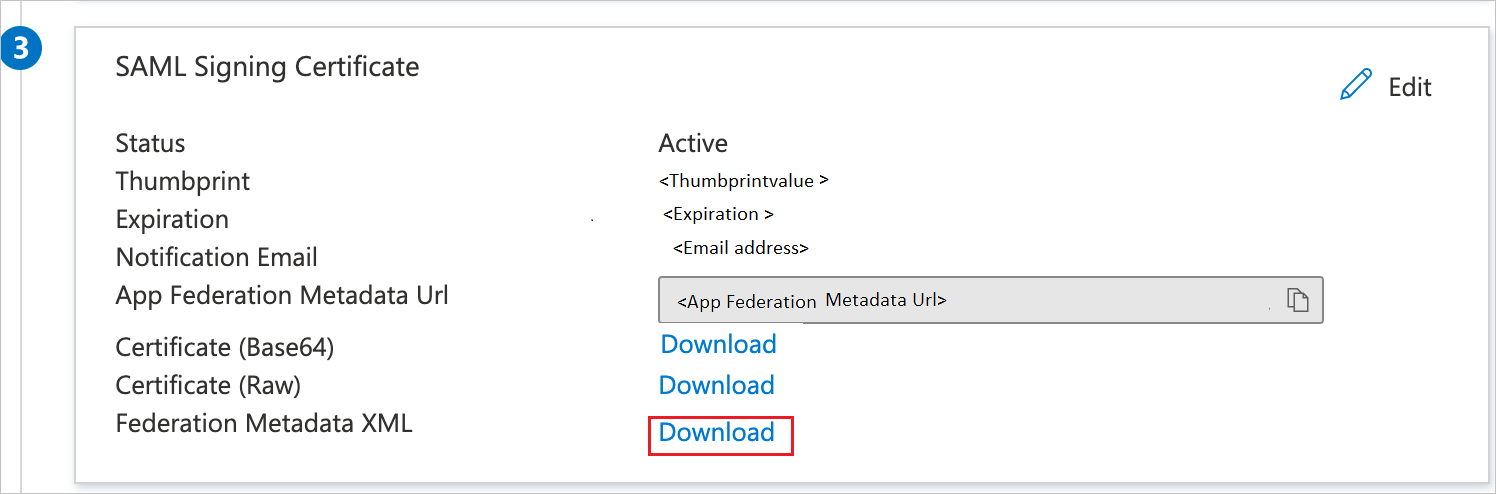

<FORTIWEB_NAME>é um identificador de nome que é usado posteriormente ao fornecer configuração para FortiWeb. Entre em contato com equipe de suporte do FortiWeb Web Application Firewall para obter os valores reais de URL. Você também pode consultar os padrões mostrados na seção de Configuração Básica do SAML.Na página Configurar logon único com SAML, na seção do Certificado de Assinatura SAML , localize o XML de Metadados de Federação e clique em Download para baixar o certificado e guardá-lo no seu computador.

Criar e atribuir usuário de teste do Microsoft Entra

Siga as orientações do guia rápido para criar e atribuir uma conta de utilizador e crie uma conta de usuário de teste chamada B.Simon.

Configurar o SSO do FortiWeb Web Application Firewall

Navegue até

https://<address>:8443onde<address>é o FQDN ou o endereço IP público atribuído à VM FortiWeb.Entre usando as credenciais de administrador fornecidas durante a implantação da VM FortiWeb.

Execute as seguintes etapas na página a seguir.

uma. No menu à esquerda, selecione User.

b) Em Usuário, selecione Servidor Remoto.

c. Selecione SAML Server.

d. Selecione Criar Nova.

e. No campo Nome, forneça o valor para

<fwName>usado na seção Configurar o Microsoft Entra ID.f. Na caixa de texto ID de Entidade, insira o valor de Identificador de (ID de Entidade), como

https://www.<CUSTOMER_DOMAIN>.com/samlspg. Ao lado de de Metadados , selecione Escolher Arquivo e selecione o arquivo XML de Metadados de Federação que você baixou.

h. Selecione OK.

Criar uma regra de publicação de site

Navegue até

https://<address>:8443onde<address>é o FQDN ou o endereço IP público atribuído à VM FortiWeb.Entre usando as credenciais de administrador fornecidas durante a implantação da VM FortiWeb.

Execute as seguintes etapas na página a seguir.

uma. No menu à esquerda, selecione Application Delivery.

b) Em Entrega de Aplicações, selecione Publicação de Site.

c. Em Site Publish, selecione Site Publish.

d. Selecione Regra de Publicação do Site.

e. Selecione Criar Nova.

f. Forneça um nome para a regra de publicação do site.

g. Ao lado de Tipo de Site Publicado, selecione Expressão Regular.

i) Ao lado de Site Publicado, forneça uma cadeia de caracteres que corresponda ao cabeçalho do host do site que você está publicando.

j. Ao lado de Caminho, insira um /.

k. Ao lado de Método de Autenticação de Cliente, selecione Autenticação SAML .

l. Na lista suspensa SAML Server, selecione o servidor SAML criado anteriormente.

m. Selecione OK.

Criar uma Política de Publicação de Site

Navegue até

https://<address>:8443onde<address>é o FQDN ou o endereço IP público atribuído à VM FortiWeb.Entre usando as credenciais de administrador fornecidas durante a implantação da VM FortiWeb.

Execute as seguintes etapas na página a seguir.

Captura de tela

Captura de telauma. No menu à esquerda, selecione Application Delivery.

b) Em Entrega de Aplicações, selecione Publicação de Site.

c. Em Site Publish, selecione Site Publish.

d. Selecione Política de publicação do site.

e. Selecione Criar Nova.

f. Forneça um nome para a Política de Publicação do Site.

g. Selecione OK.

h. Selecione Criar Nova.

i) Na lista suspensa de Regras , selecione a regra de publicação de site que criou anteriormente.

j. Selecione OK.

Criar e atribuir um perfil de proteção da Web

Navegue até

https://<address>:8443onde<address>é o FQDN ou o endereço IP público atribuído à VM FortiWeb.Entre usando as credenciais de administrador fornecidas durante a implantação da VM FortiWeb.

No menu à esquerda, selecione Política.

Em Política, selecione Perfil de Proteção da Web.

Selecione Proteção Inline Padrão e selecione Clone.

Forneça um nome para o novo perfil de proteção da Web e selecione OK.

Selecione o novo perfil de proteção da Web e selecione Editar.

Ao lado de Site Publish, selecione a política de publicação de site criada anteriormente.

Selecione OK.

No menu à esquerda, selecione Política.

Em de Política de, selecione Diretiva de Servidor.

Selecione a política de servidor usada para publicar o site para o qual você deseja usar o Microsoft Entra ID para autenticação.

Selecione Editar.

Na lista suspensa Web Protection Profile, selecione o perfil de proteção web que acabou de criar.

Selecione OK.

Tente acessar a URL externa na qual FortiWeb publica o site. Você deve ser redirecionado para o Microsoft Entra ID para autenticação.

Criar usuário de teste do FortiWeb Web Application Firewall

Nesta seção, você cria um usuário chamado Britta Simon no FortiWeb Web Application Firewall. Trabalhe com equipa de suporte do FortiWeb Web Application Firewall para adicionar os utilizadores à plataforma FortiWeb Web Application Firewall. Os usuários devem ser criados e ativados antes de usar o logon único.

Teste de SSO

Nesta seção, você testa sua configuração de logon único do Microsoft Entra com as seguintes opções.

Selecione Testar esta aplicação, esta opção redireciona para a URL de início de sessão da aplicação web FortiWeb, onde pode iniciar o processo de autenticação.

Vá diretamente para o URL de Logon do Aplicativo Web FortiWeb e inicie o fluxo de login a partir daí.

Você pode usar o Microsoft My Apps. Quando você seleciona o bloco FortiWeb Application em Meus Aplicativos, essa opção redireciona para a URL de Logon do FortiWeb Web Application. Para obter mais informações sobre os Meus Aplicativos, consulte Introdução aoMeus Aplicativos .

Conteúdo relacionado

Depois de configurar o FortiWeb Web Application Firewall, você pode impor o controle de sessão, que protege a exfiltração e a infiltração de dados confidenciais da sua organização em tempo real. O controle de sessão se estende do Acesso Condicional. Saiba como impor o controlo de sessão com o Microsoft Defender for Cloud Apps.