Conceitos de segurança no AKS ativados pelo Azure Arc

Aplica-se a: AKS no Azure Stack HCI 22H2, AKS no Windows Server

A segurança no AKS ativada pelo Azure Arc envolve proteger a infraestrutura e as aplicações em execução no cluster do Kubernetes. O AKS ativado pelo Arc suporta opções de implementação híbridas para Azure Kubernetes Service (AKS). Este artigo descreve as medidas de proteção de segurança e as funcionalidades de segurança incorporadas utilizadas para proteger a infraestrutura e as aplicações em clusters do Kubernetes.

Segurança de infraestrutura

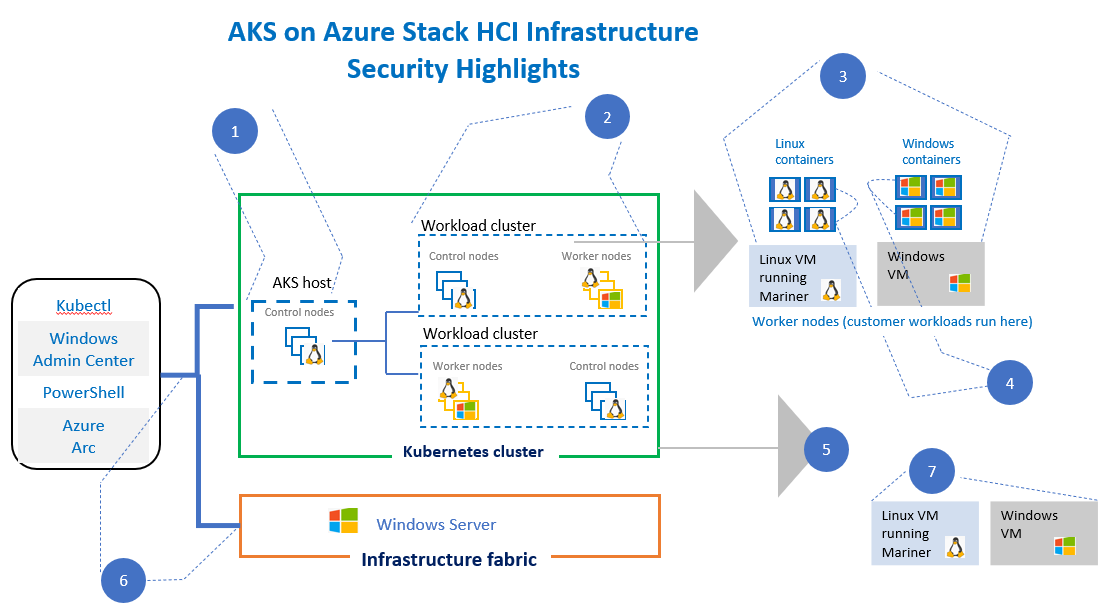

O AKS ativado pelo Arc aplica várias medidas de segurança para proteger a infraestrutura. O diagrama seguinte destaca estas medidas:

A tabela seguinte descreve os aspetos de proteção de segurança do AKS no Azure Stack HCI que são apresentados no diagrama anterior. Para obter informações de fundo conceptuais sobre a infraestrutura de uma implementação do AKS, veja Clusters e cargas de trabalho.

| Aspeto de segurança | Descrição |

|---|---|

| 1 | Uma vez que o anfitrião do AKS tem acesso a todos os clusters de carga de trabalho (destino), este cluster pode ser um único ponto de compromisso. No entanto, o acesso ao anfitrião do AKS é cuidadosamente controlado, uma vez que o objetivo do cluster de gestão está limitado ao aprovisionamento de clusters de cargas de trabalho e à recolha de métricas de cluster agregadas. |

| 2 | Para reduzir o custo e a complexidade da implementação, os clusters de cargas de trabalho partilham o Windows Server subjacente. No entanto, dependendo das necessidades de segurança, os administradores podem optar por implementar um cluster de cargas de trabalho num Windows Server dedicado. Quando os clusters de cargas de trabalho partilham o Windows Server subjacente, cada cluster é implementado como uma máquina virtual, o que garante garantias de isolamento fortes entre os clusters de cargas de trabalho. |

| 3 | As cargas de trabalho dos clientes são implementadas como contentores e partilham a mesma máquina virtual. Os contentores são isolados de processos uns dos outros, que é uma forma mais fraca de isolamento em comparação com as fortes garantias de isolamento oferecidas pelas máquinas virtuais. |

| 4 | Os contentores comunicam entre si através de uma rede de sobreposição. Os administradores podem configurar as políticas do Calico para definir regras de isolamento de rede entre contentores. O Calico suporta contentores do Windows e do Linux e é um produto open source que é suportado tal como está. |

| 5 | A comunicação entre componentes incorporados do Kubernetes do AKS no Azure Stack HCI, incluindo a comunicação entre o servidor de API e o anfitrião de contentores, é encriptada através de certificados. O AKS oferece um aprovisionamento, renovação e revogação de certificados incorporados. |

| 6 | A comunicação com o servidor de API a partir de máquinas cliente do Windows é protegida através de credenciais de Microsoft Entra para os utilizadores. |

| 7 | Para cada versão, a Microsoft fornece os VHDs para VMs do AKS no Azure Stack HCI e aplica os patches de segurança adequados quando necessário. |

Segurança de aplicações

A tabela seguinte descreve as diferentes opções de segurança de aplicações disponíveis no AKS ativado pelo Arc:

Nota

Tem a opção de utilizar as open source opções de proteção de aplicações disponíveis no ecossistema open source que escolher.

| Opção | Descrição |

|---|---|

| Criar proteção | O objetivo para proteger as compilações é evitar que as vulnerabilidades sejam introduzidas no código da aplicação ou nas imagens de contentor quando as imagens são geradas. A integração com o Azure GitOps do Kubernetes, compatível com o Azure Arc, ajuda na análise e observação, o que dá aos programadores a oportunidade de corrigir problemas de segurança. Para obter mais informações, veja Implementar configurações com o GitOps num cluster do Kubernetes compatível com o Azure Arc. |

| Segurança do registo de contentores | O objetivo para a segurança do registo de contentores é garantir que as vulnerabilidades não são introduzidas ao carregar imagens de contentor para o registo, enquanto a imagem é armazenada no registo e durante as transferências de imagens do registo. O AKS recomenda a utilização de Azure Container Registry. Azure Container Registry inclui análise de vulnerabilidades e outras funcionalidades de segurança. Para obter mais informações, veja a documentação do Azure Container Registry. |

| Microsoft Entra identidades para cargas de trabalho do Windows com gMSA para contentores | As cargas de trabalho de contentor do Windows podem herdar a identidade do anfitrião de contentor e utilizá-lo para autenticação. Com os novos melhoramentos, o anfitrião de contentor não precisa de estar associado a um domínio. Para obter mais informações, veja integração gMSA para cargas de trabalho do Windows. |

Funcionalidades de segurança incorporadas

Esta secção descreve as funcionalidades de segurança incorporadas que estão atualmente disponíveis no AKS ativada pelo Azure Arc:

| Objetivo de segurança | Funcionalidade |

|---|---|

| Proteger o acesso ao servidor de API. | Suporte de início de sessão único do Active Directory para clientes do PowerShell e Windows Admin Center. Esta funcionalidade está atualmente ativada apenas para clusters de cargas de trabalho. |

| Certifique-se de que todas as comunicações entre componentes incorporados do Kubernetes do plano de controlo são seguras. Isto inclui garantir que a comunicação entre o servidor de API e o cluster de cargas de trabalho também é segura. | Nenhuma solução de certificado incorporado tátil para aprovisionar, renovar e revogar certificados. Para obter mais informações, veja Proteger a comunicação com certificados. |

| Rode as chaves de encriptação do arquivo secreto do Kubernetes (etc.) com o plug-in do Key Management Server (KMS). | Plug-in para integrar e orquestrar a rotação de chaves com o fornecedor KMS especificado. Para saber mais, consulte Encriptar segredos etc. |

| Monitorização de ameaças em tempo real para contentores que suportam cargas de trabalho para contentores windows e Linux. | Integração com o Azure Defender para Kubernetes ligado ao Azure Arc, que é disponibilizada como uma funcionalidade de pré-visualização pública até à versão GA da deteção de ameaças do Kubernetes para Kubernetes ligado ao Azure Arc. Para obter mais informações, veja Defender clusters do Kubernetes preparados para o Azure Arc. |

| Microsoft Entra identidade para cargas de trabalho do Windows. | Utilize a integração gMSA para cargas de trabalho do Windows para configurar a identidade Microsoft Entra. |

| Suporte para políticas do Calico para proteger o tráfego entre pods | Para utilizar as políticas do Calico, veja Proteger o tráfego entre pods através de políticas de rede. |

Passos seguintes

Neste tópico, ficou a conhecer os conceitos para proteger o AKS ativado pelo Azure Arc e sobre a proteção de aplicações em clusters do Kubernetes.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários