MTLS de back-end com Application Gateway for Containers - API de gateway

Este documento ajuda a configurar um aplicativo de exemplo que usa os seguintes recursos da API do Gateway. São fornecidas etapas para:

- Crie um recurso de gateway com um ouvinte HTTPS.

- Crie um recurso HTTPRoute que faça referência a um serviço de back-end.

- Crie um recurso BackendTLSPolicy que tenha um certificado de cliente e CA para o serviço de back-end referenciado no HTTPRoute.

Fundo

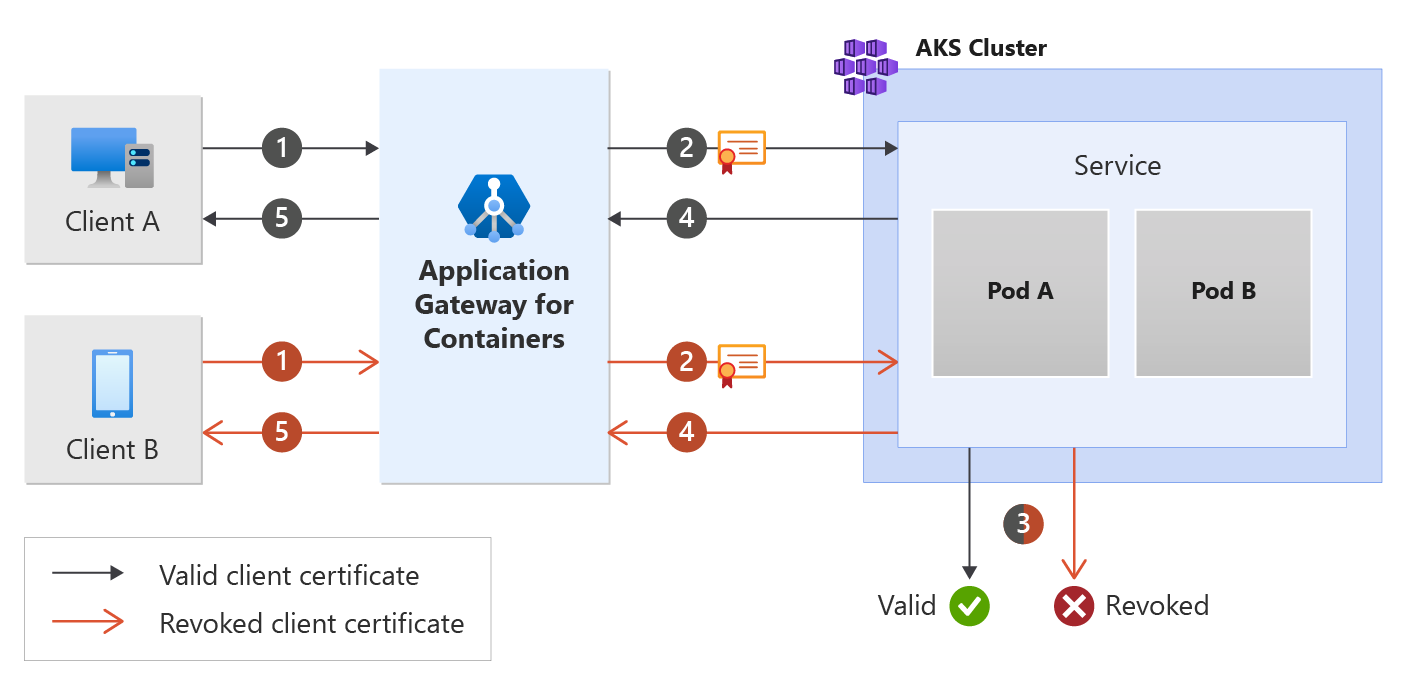

MTLS (Mutual Transport Layer Security) é um processo que depende de certificados para criptografar comunicações e identificar clientes para um serviço. Isso permite que as cargas de trabalho de back-end aumentem ainda mais sua postura de segurança, confiando apenas em conexões de dispositivos autenticados.

Veja a figura a seguir:

Pré-requisitos

Se estiver seguindo a estratégia de implantação do BYO, certifique-se de configurar os recursos do Application Gateway for Containers e do ALB Controller.

Se estiver seguindo a estratégia de implantação gerenciada ALB, certifique-se de provisionar seu controlador ALB e provisionar os recursos do Application Gateway for Containers por meio do recurso personalizado ApplicationLoadBalancer.

Implantar aplicativo HTTP de exemplo:

Aplique o seguinte arquivo deployment.yaml em seu cluster para criar um aplicativo Web de exemplo e implantar segredos de exemplo para demonstrar a autenticação mútua de back-end (mTLS).

kubectl apply -f https://raw.githubusercontent.com/MicrosoftDocs/azure-docs/refs/heads/main/articles/application-gateway/for-containers/examples/https-scenario/end-to-end-ssl-with-backend-mtls/deployment.yamlEste comando cria o seguinte no cluster:

- Um namespace chamado

test-infra - Um serviço chamado

mtls-appnotest-infranamespace - Uma implantação chamada

mtls-appnotest-infranamespace - Um mapa de configuração chamado

mtls-app-nginx-cmnotest-infranamespace - Quatro segredos chamados

backend.com,frontend.com,gateway-client-certeca.bundlenotest-infranamespace

- Um namespace chamado

Implantar os recursos necessários da API do Gateway

Criar um gateway

kubectl apply -f - <<EOF

apiVersion: gateway.networking.k8s.io/v1

kind: Gateway

metadata:

name: gateway-01

namespace: test-infra

annotations:

alb.networking.azure.io/alb-namespace: alb-test-infra

alb.networking.azure.io/alb-name: alb-test

spec:

gatewayClassName: azure-alb-external

listeners:

- name: https-listener

port: 443

protocol: HTTPS

allowedRoutes:

namespaces:

from: Same

tls:

mode: Terminate

certificateRefs:

- kind : Secret

group: ""

name: frontend.com

EOF

Nota

Quando o controlador ALB cria os recursos do Application Gateway for Containers em ARM, ele usará a seguinte convenção de nomenclatura para um recurso frontend: fe-8< caracteres gerados aleatoriamente>

Se você quiser alterar o nome do frontend criado no Azure, considere seguir a estratégia traga sua própria implantação.

Depois que o recurso de gateway for criado, verifique se o status é válido, se o ouvinte está programado e se um endereço é atribuído ao gateway.

kubectl get gateway gateway-01 -n test-infra -o yaml

Exemplo de saída da criação bem-sucedida do gateway:

status:

addresses:

- type: IPAddress

value: xxxx.yyyy.alb.azure.com

conditions:

- lastTransitionTime: "2023-06-19T21:04:55Z"

message: Valid Gateway

observedGeneration: 1

reason: Accepted

status: "True"

type: Accepted

- lastTransitionTime: "2023-06-19T21:04:55Z"

message: Application Gateway For Containers resource has been successfully updated.

observedGeneration: 1

reason: Programmed

status: "True"

type: Programmed

listeners:

- attachedRoutes: 0

conditions:

- lastTransitionTime: "2023-06-19T21:04:55Z"

message: ""

observedGeneration: 1

reason: ResolvedRefs

status: "True"

type: ResolvedRefs

- lastTransitionTime: "2023-06-19T21:04:55Z"

message: Listener is accepted

observedGeneration: 1

reason: Accepted

status: "True"

type: Accepted

- lastTransitionTime: "2023-06-19T21:04:55Z"

message: Application Gateway For Containers resource has been successfully updated.

observedGeneration: 1

reason: Programmed

status: "True"

type: Programmed

name: https-listener

supportedKinds:

- group: gateway.networking.k8s.io

kind: HTTPRoute

Depois que o gateway for criado, crie um recurso HTTPRoute.

kubectl apply -f - <<EOF

apiVersion: gateway.networking.k8s.io/v1

kind: HTTPRoute

metadata:

name: https-route

namespace: test-infra

spec:

parentRefs:

- name: gateway-01

rules:

- backendRefs:

- name: mtls-app

port: 443

EOF

Depois que o recurso HTTPRoute for criado, verifique se a rota é Aceita e se o recurso Application Gateway for Containers está Programado.

kubectl get httproute https-route -n test-infra -o yaml

Verifique se o status do recurso Application Gateway for Containers foi atualizado com êxito.

status:

parents:

- conditions:

- lastTransitionTime: "2023-06-19T22:18:23Z"

message: ""

observedGeneration: 1

reason: ResolvedRefs

status: "True"

type: ResolvedRefs

- lastTransitionTime: "2023-06-19T22:18:23Z"

message: Route is Accepted

observedGeneration: 1

reason: Accepted

status: "True"

type: Accepted

- lastTransitionTime: "2023-06-19T22:18:23Z"

message: Application Gateway For Containers resource has been successfully updated.

observedGeneration: 1

reason: Programmed

status: "True"

type: Programmed

controllerName: alb.networking.azure.io/alb-controller

parentRef:

group: gateway.networking.k8s.io

kind: Gateway

name: gateway-01

namespace: test-infra

Criar um BackendTLSPolicy

kubectl apply -f - <<EOF

apiVersion: alb.networking.azure.io/v1

kind: BackendTLSPolicy

metadata:

name: mtls-app-tls-policy

namespace: test-infra

spec:

targetRef:

group: ""

kind: Service

name: mtls-app

namespace: test-infra

default:

sni: backend.com

ports:

- port: 443

clientCertificateRef:

name: gateway-client-cert

group: ""

kind: Secret

verify:

caCertificateRef:

name: ca.bundle

group: ""

kind: Secret

subjectAltName: backend.com

EOF

Depois que o objeto BackendTLSPolicy for criado, verifique o status no objeto para garantir que a política seja válida:

kubectl get backendtlspolicy -n test-infra mtls-app-tls-policy -o yaml

Exemplo de saída da criação válida do objeto BackendTLSPolicy:

status:

conditions:

- lastTransitionTime: "2023-06-29T16:54:42Z"

message: Valid BackendTLSPolicy

observedGeneration: 1

reason: Accepted

status: "True"

type: Accepted

Testar o acesso à aplicação

Agora estamos prontos para enviar algum tráfego para o nosso aplicativo de exemplo, através do FQDN atribuído ao frontend. Use o seguinte comando para obter o FQDN:

fqdn=$(kubectl get gateway gateway-01 -n test-infra -o jsonpath='{.status.addresses[0].value}')

Curling este FQDN deve retornar respostas do back-end conforme configurado no HTTPRoute.

curl --insecure https://$fqdn/

Parabéns, você instalou o ALB Controller, implantou um aplicativo de back-end e roteou o tráfego para o aplicativo por meio da entrada no Application Gateway for Containers.