Tutorial: Proteja seu gateway de aplicativo com a Proteção de Rede DDoS do Azure

Este artigo ajuda você a criar um Gateway de Aplicativo do Azure com uma rede virtual protegida contra DDoS. A Proteção de Rede DDoS do Azure permite recursos aprimorados de mitigação de DDoS, como ajuste adaptável, notificações de alerta de ataque e monitoramento, para proteger seus gateways de aplicativos contra ataques DDoS em grande escala.

Importante

A Proteção contra DDoS do Azure incorre em um custo quando você usa a SKU de Proteção de Rede. As cobranças por excesso só se aplicam se mais de 100 IPs públicos estiverem protegidos no locatário. Certifique-se de excluir os recursos neste tutorial se você não estiver usando os recursos no futuro. Para obter informações sobre preços, consulte Preços de proteção contra DDoS do Azure. Para obter mais informações sobre a proteção contra DDoS do Azure, consulte O que é a Proteção contra DDoS do Azure.

Neste tutorial, irá aprender a:

- Criar um plano de proteção contra DDoS

- Criar um gateway de aplicação

- Associar um plano de Proteção contra DDoS à rede virtual

- Adicionar VMs ao back-end do gateway de aplicativo

- Testar o gateway de aplicação

Pré-requisitos

É necessária uma conta do Azure com uma subscrição ativa. Se ainda não tiver uma conta, pode criar uma conta gratuitamente.

Criar um plano de proteção contra DDoS

Inicie sessão no portal do Azure.

Na caixa de pesquisa na parte superior do portal, digite Proteção contra DDoS. Selecione Planos de proteção contra DDoS nos resultados da pesquisa e, em seguida, selecione + Criar.

Na guia Noções básicas da página Criar um plano de proteção contra DDoS, insira ou selecione as seguintes informações:

Definição Value Detalhes do projeto Subscrição Selecione a subscrição do Azure. Grupo de recursos Selecione Criar novo.

Insira myResourceGroupAG.

Selecione OK.Detalhes da instância Nome Digite myDDoSProtectionPlan. País/Região Selecione Central US. Selecione Rever + criar e, em seguida, selecione Criar para implementar o plano de proteção contra DDoS.

Criar um gateway de aplicação

Você criará o gateway de aplicativo usando as guias na página Criar gateway de aplicativo.

- No menu do portal do Azure ou a partir da Home Page, selecione Criar um recurso.

- Em Categorias, selecione Rede e, em seguida, selecione Gateway de Aplicativo na lista Serviços Populares do Azure .

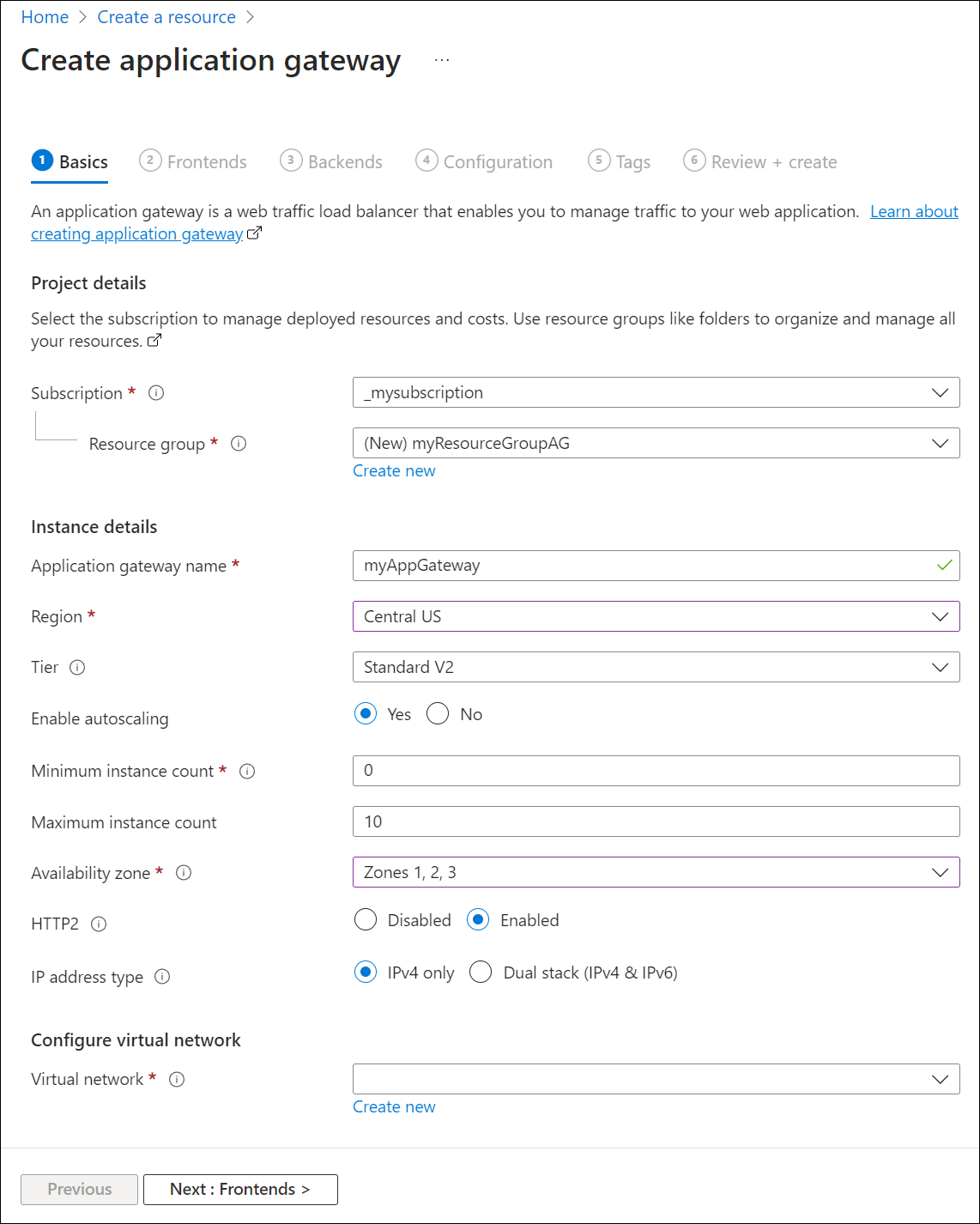

Separador Informações Básicas

Na guia Noções básicas, insira esses valores para as seguintes configurações de gateway de aplicativo:

Grupo de recursos: Selecione myResourceGroupAG para o grupo de recursos. Se ele não existir, selecione Criar novo para criá-lo.

Nome do gateway de aplicativo: digite myAppGateway para o nome do gateway de aplicativo.

Para que o Azure se comunique entre os recursos que você cria, é necessária uma rede virtual. Você pode criar uma nova rede virtual ou usar uma existente. Neste exemplo, você criará uma nova rede virtual ao mesmo tempo em que cria o gateway de aplicativo. As instâncias do Application Gateway são criadas em sub-redes separadas. Você cria duas sub-redes neste exemplo: uma para o gateway de aplicativo e outra para os servidores back-end.

Nota

Atualmente, não há suporte para políticas de ponto de extremidade de serviço de rede virtual em uma sub-rede do Application Gateway.

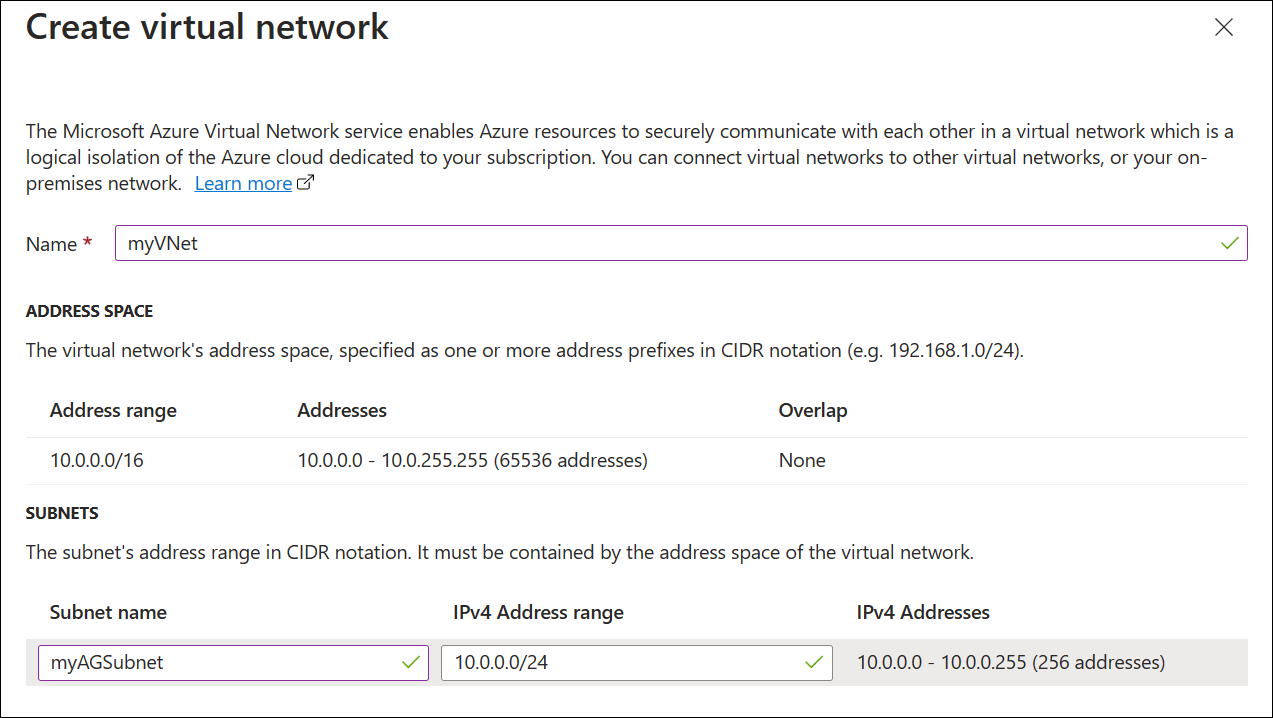

Em Configurar rede virtual, crie uma nova rede virtual selecionando Criar nova. Na janela Criar rede virtual que se abre, insira os seguintes valores para criar a rede virtual e duas sub-redes:

Nome: Digite myVNet para o nome da rede virtual.

Nome da sub-rede (sub-rede do Application Gateway): A grade Sub-redes mostrará uma sub-rede chamada padrão. Altere o nome desta sub-rede para myAGSubnet.

A sub-rede do gateway de aplicativo pode conter apenas gateways de aplicativo. Não são permitidos outros recursos.Nome da sub-rede (sub-rede do servidor back-end): Na segunda linha da grade Sub-redes, digite myBackendSubnet na coluna Nome da sub-rede.

Intervalo de endereços (sub-rede do servidor back-end): na segunda linha da Grade de Sub-redes , insira um intervalo de endereços que não se sobreponha ao intervalo de endereços de myAGSubnet. Por exemplo, se o intervalo de endereços de myAGSubnet for 10.0.0.0/24, digite 10.0.1.0/24 para o intervalo de endereços de myBackendSubnet.

Selecione OK para fechar a janela Criar rede virtual e salvar as configurações de rede virtual.

Na guia Noções básicas, aceite os valores padrão para as outras configurações e selecione Avançar: Front-ends.

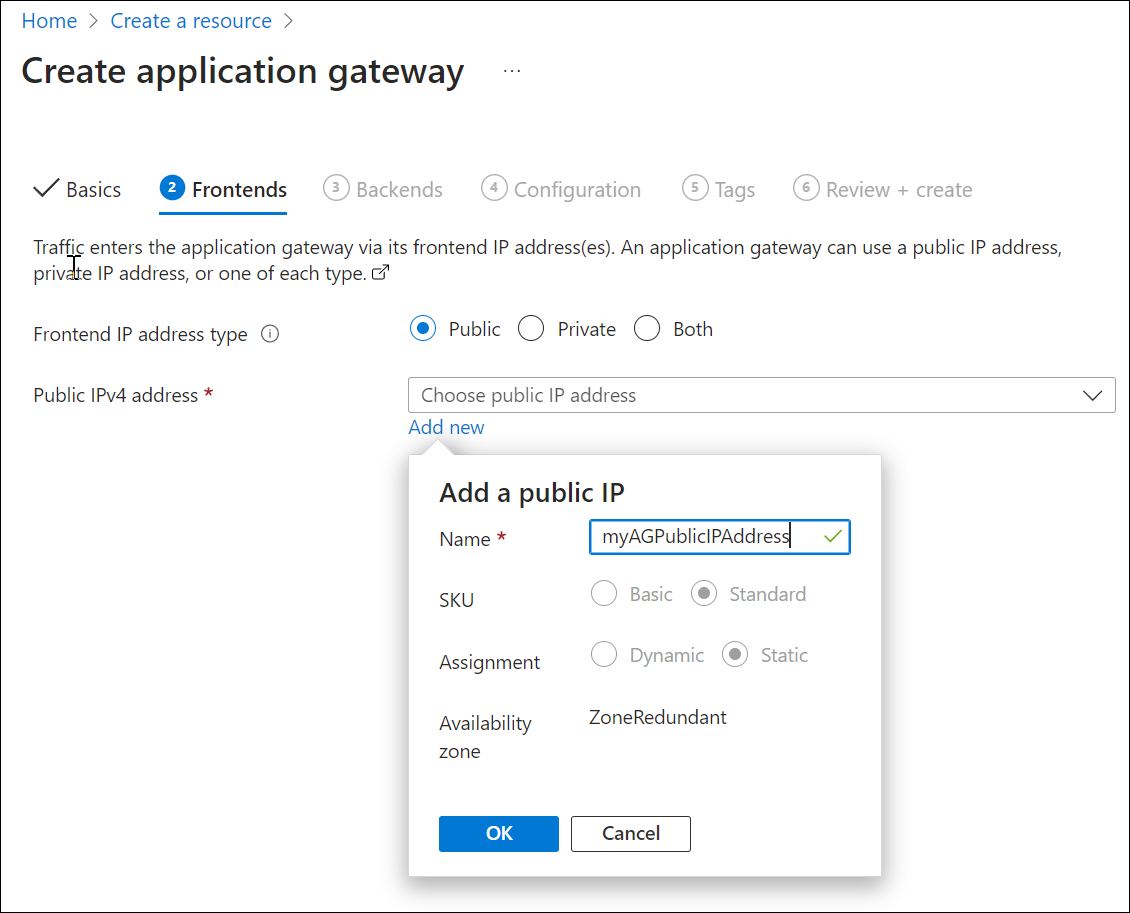

Guia Frontends

Na guia Frontends, verifique se o tipo de endereço IP Frontend está definido como Público.

Você pode configurar o IP do Frontend para ser Público ou Privado de acordo com seu caso de uso. Neste exemplo, você escolherá um IP de Frontend Público.Nota

Para a SKU do Application Gateway v2, deve haver uma configuração IP de front-end público . Você ainda pode ter uma configuração de IP de frontend Público e Privado, mas a configuração de IP de frontend somente Privado (somente modo ILB) não está habilitada para o SKU v2.

Selecione Adicionar novo para o endereço IP público e digite myAGPublicIPAddress para o nome do endereço IP público e, em seguida, selecione OK.

Selecione Next: Backends.

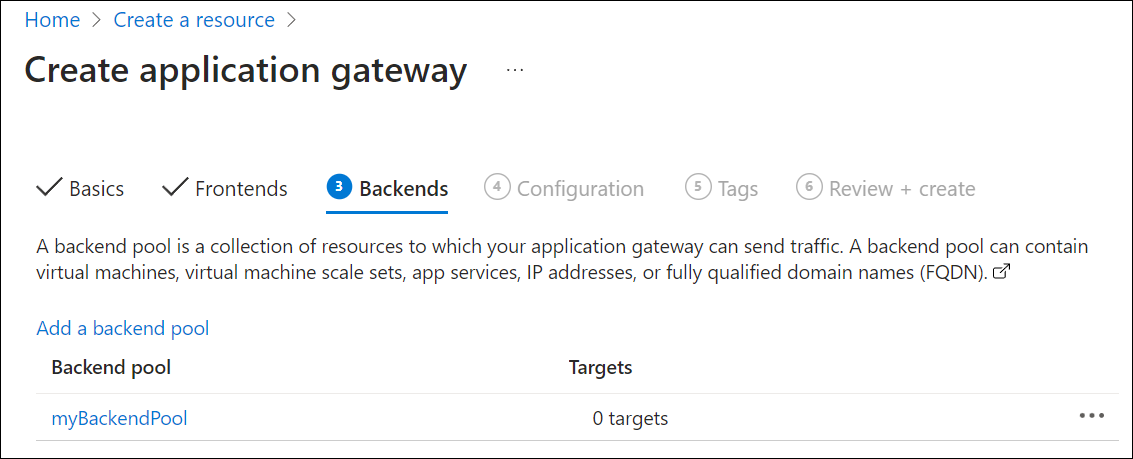

Guia Back-ends

O pool de back-end é usado para rotear solicitações para os servidores de back-end que atendem à solicitação. Os pools de back-end podem ser compostos por NICs, Conjuntos de Escala de Máquina Virtual, endereços IP públicos, endereços IP internos, FQDN (nomes de domínio totalmente qualificados) e back-ends multilocatário, como o Serviço de Aplicativo do Azure. Neste exemplo, você criará um pool de back-end vazio com seu gateway de aplicativo e, em seguida, adicionará destinos de back-end ao pool de back-end.

Na guia Back-ends, selecione Adicionar um pool de back-ends.

Na janela Adicionar um pool de back-end que se abre, insira os seguintes valores para criar um pool de back-end vazio:

- Nome: insira myBackendPool para o nome do pool de back-end.

- Adicionar pool de back-end sem destinos: selecione Sim para criar um pool de back-end sem destinos. Você adicionará destinos de back-end depois de criar o gateway de aplicativo.

Na janela Adicionar um pool de back-end, selecione Adicionar para salvar a configuração do pool de back-end e retornar à guia Back-ends.

Na guia Back-ends, selecione Next: Configuration.

Separador Configuração

Na guia Configuração, você conectará o pool de front-end e back-end criado usando uma regra de roteamento.

Selecione Adicionar uma regra de roteamento na coluna Regras de roteamento.

Na janela Adicionar uma regra de roteamento que se abre, insira os seguintes valores para Nome da regra e Prioridade:

- Nome da regra: insira myRoutingRule para o nome da regra.

- Prioridade: O valor de prioridade deve estar entre 1 e 20000 (onde 1 representa a prioridade mais alta e 20000 representa a prioridade mais baixa) - para fins deste início rápido, digite 100 para a prioridade.

Uma regra de roteamento requer um ouvinte. Na guia Ouvinte na janela Adicionar uma regra de roteamento, insira os seguintes valores para o ouvinte:

Nome do ouvinte: digite myListener para o nome do ouvinte.

IP Frontend: Selecione Público para escolher o IP público que você criou para o frontend.

Aceite os valores padrão para as outras configurações na guia Ouvinte e selecione a guia Destinos de back-end para configurar o restante da regra de roteamento.

Na guia Destinos de back-end , selecione myBackendPool para o destino de back-end.

Para a configuração Back-end, selecione Adicionar novo para adicionar uma nova configuração de Back-end. A configuração Back-end determinará o comportamento da regra de roteamento. Na janela Adicionar configuração de back-end que se abre, digite myBackendSetting para o nome das configurações de back-end e 80 para a porta de back-end. Aceite os valores padrão para as outras configurações na janela de configuração Adicionar back-end e selecione Adicionar para retornar à janela Adicionar uma regra de roteamento.

Na janela Adicionar uma regra de roteamento, selecione Adicionar para salvar a regra de roteamento e retornar à guia Configuração.

Selecione Seguinte: Etiquetas e, em seguida, Seguinte: Rever + criar.

Separador Rever + criar

Revise as configurações na guia Revisar + criar e selecione Criar para criar a rede virtual, o endereço IP público e o gateway de aplicativo. Pode levar vários minutos para o Azure criar o gateway de aplicativo. Aguarde até que a implantação seja concluída com êxito antes de passar para a próxima seção.

Ativar proteção contra DDoS

A Proteção de Rede DDoS do Azure está habilitada na rede virtual onde reside o recurso que você deseja proteger.

Na caixa de pesquisa na parte superior do portal, digite Rede virtual. Selecione Redes virtuais nos resultados da pesquisa.

Selecione myVNet.

Selecione Proteção contra DDoS em Configurações.

Selecione Ativar.

Na caixa suspensa no plano de proteção contra DDoS, selecione myDDoSProtectionPlan.

Selecione Guardar.

Adicionar destinos de back-end

Neste exemplo, você usará máquinas virtuais como back-end de destino. Você pode usar máquinas virtuais existentes ou criar novas. Você criará duas máquinas virtuais como servidores back-end para o gateway de aplicativo.

Para fazer isso, você:

- Crie duas novas VMs, myVM e myVM2, para serem usadas como servidores back-end.

- Instale o IIS nas máquinas virtuais para verificar se o gateway de aplicativo foi criado com êxito.

- Adicione os servidores back-end ao pool de back-end.

Criar uma máquina virtual

No menu do portal do Azure ou a partir da Home Page, selecione Criar um recurso. A janela Novo é exibida.

Selecione Windows Server 2016 Datacenter na lista Popular . A página Criar uma máquina virtual é exibida.

O Application Gateway pode rotear o tráfego para qualquer tipo de máquina virtual usada em seu pool de back-end. Neste exemplo, você usa uma máquina virtual do Windows Server 2016 Datacenter.Insira esses valores na guia Noções básicas para as seguintes configurações de máquina virtual:

- Grupo de recursos: Selecione myResourceGroupAG para o nome do grupo de recursos.

- Nome da máquina virtual: insira myVM para o nome da máquina virtual.

- Região: selecione a mesma região onde você criou o gateway de aplicativo.

- Nome de usuário: digite um nome para o nome de usuário do administrador.

- Senha: digite uma senha.

- Portas de entrada públicas: Nenhuma.

Aceite os outros padrões e selecione Avançar: Discos.

Aceite os padrões da guia Discos e selecione Avançar: Rede.

Na guia Rede, verifique se myVNet está selecionado para a rede virtual e se a Sub-rede está definida como myBackendSubnet. Aceite os outros padrões e selecione Avançar: Gerenciamento.

O Application Gateway pode se comunicar com instâncias fora da rede virtual em que está, mas você precisa garantir que haja conectividade IP.Na guia Gerenciamento, defina Diagnóstico de inicialização como Desabilitar. Aceite os outros padrões e selecione Revisar + criar.

No separador Rever + criar, reveja as definições, corrija quaisquer erros de validação e, em seguida, selecione Criar.

Aguarde a conclusão da criação da máquina virtual antes de continuar.

Instalar o IIS para teste

Neste exemplo, você instala o IIS nas máquinas virtuais para verificar se o Azure criou o gateway de aplicativo com êxito.

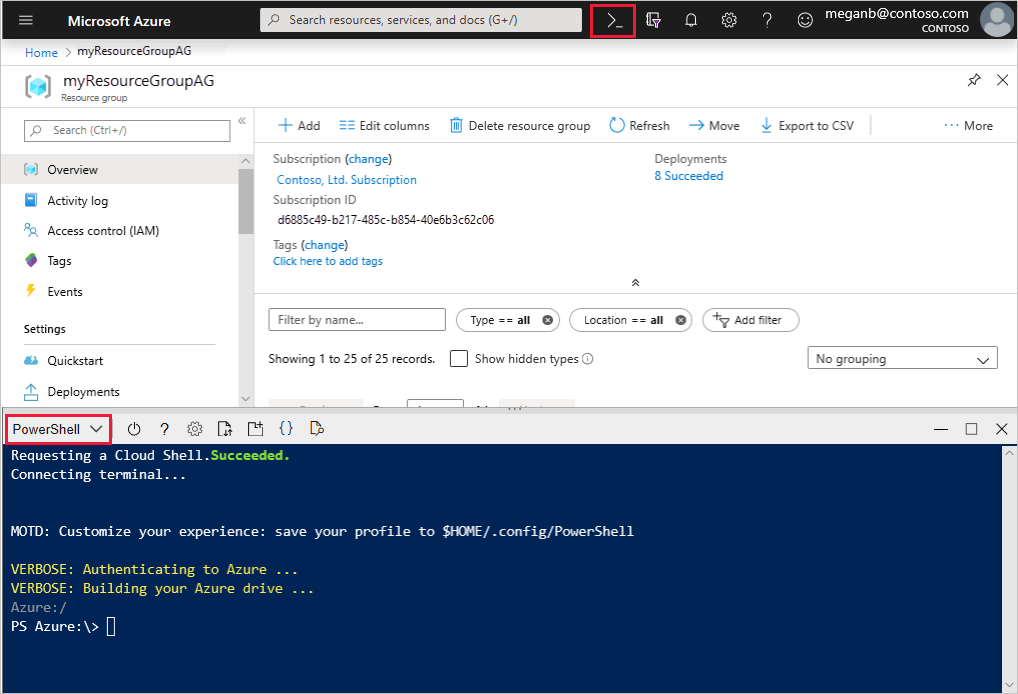

Abra o Azure PowerShell.

Selecione Cloud Shell na barra de navegação superior do portal do Azure e, em seguida, selecione PowerShell na lista suspensa.

Execute o seguinte comando para instalar o IIS na máquina virtual. Altere o parâmetro Location se necessário:

Set-AzVMExtension ` -ResourceGroupName myResourceGroupAG ` -ExtensionName IIS ` -VMName myVM ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUSCrie uma segunda máquina virtual e instale o IIS usando as etapas concluídas anteriormente. Use myVM2 para o nome da máquina virtual e para a configuração VMName do cmdlet Set-AzVMExtension .

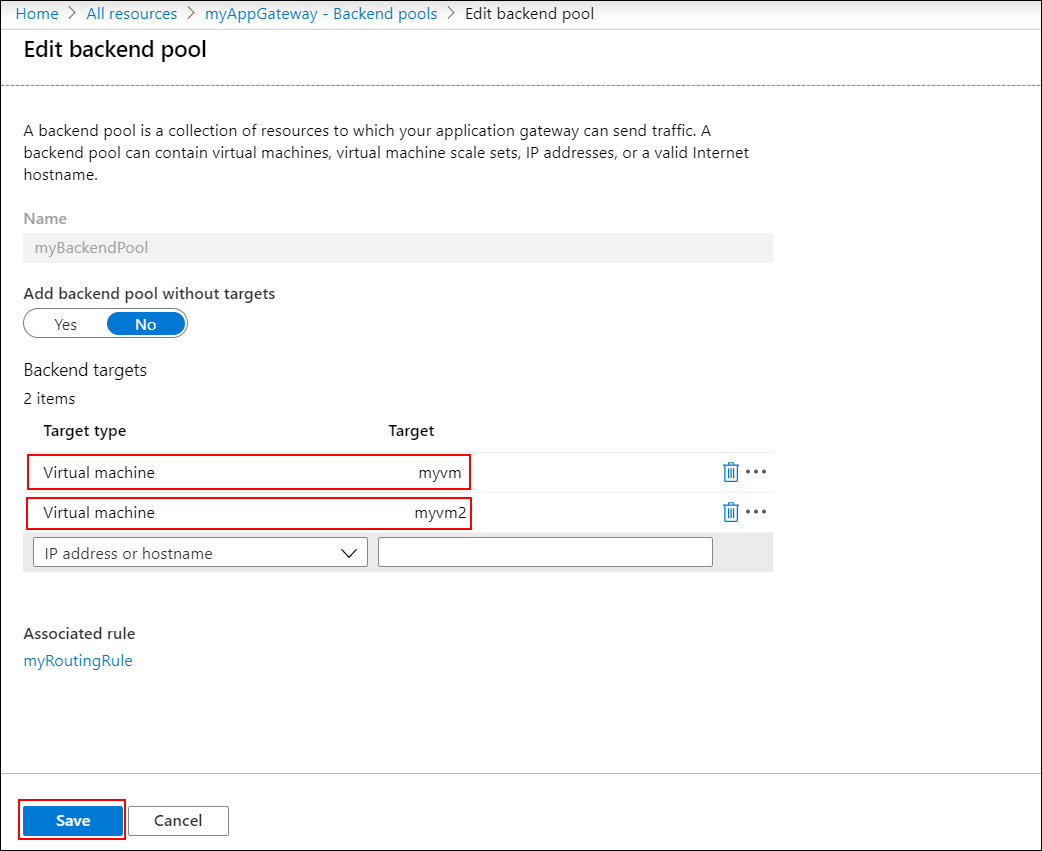

Adicionar servidores de back-end ao pool de back-end

No menu do portal do Azure, selecione Todos os recursos ou procure e selecione Todos os recursos. Em seguida, selecione myAppGateway.

Selecione Pools de back-end no menu à esquerda.

Selecione myBackendPool.

Em Destinos de back-end, Tipo de destino, selecione Máquina virtual na lista suspensa.

Em Destino, selecione as máquinas virtuais myVM e myVM2 e suas interfaces de rede associadas nas listas suspensas.

Selecione Guardar.

Aguarde a conclusão da implantação antes de prosseguir para a próxima etapa.

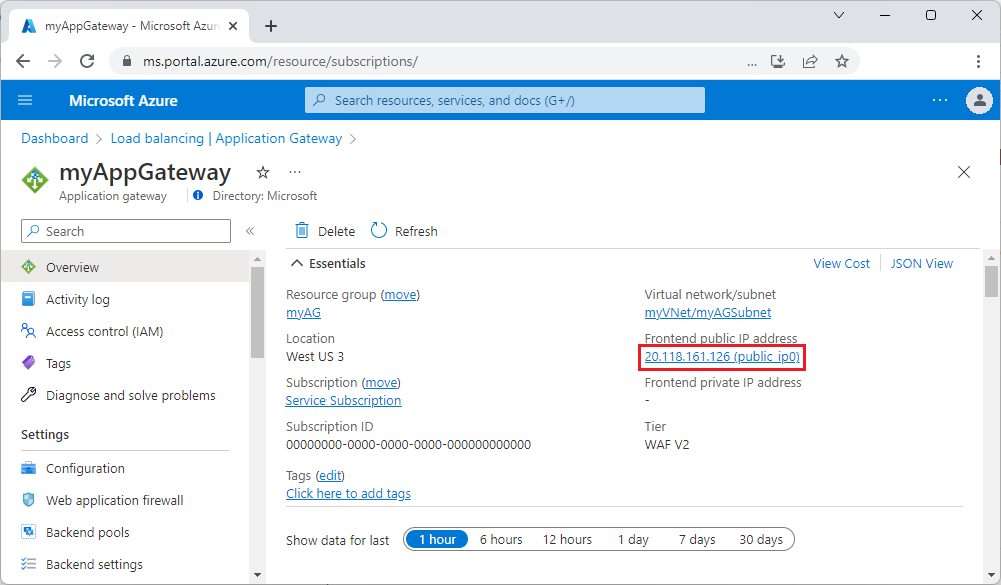

Testar o gateway de aplicação

Embora o IIS não seja necessário para criar o gateway de aplicativo, você o instalou neste início rápido para verificar se o Azure criou com êxito o gateway de aplicativo.

Use o IIS para testar o gateway de aplicativo:

Encontre o endereço IP público do gateway de aplicativo em sua página Visão geral .

Em alternativa, pode selecionar Todos os recursos, introduzir myAGPublicIPAddress na caixa de pesquisa e, em seguida, selecioná-lo nos resultados da pesquisa. O Azure exibe o endereço IP público na página Visão geral .

Em alternativa, pode selecionar Todos os recursos, introduzir myAGPublicIPAddress na caixa de pesquisa e, em seguida, selecioná-lo nos resultados da pesquisa. O Azure exibe o endereço IP público na página Visão geral .Copie o endereço IP público e, em seguida, cole-o na barra de endereços do seu navegador para procurar esse endereço IP.

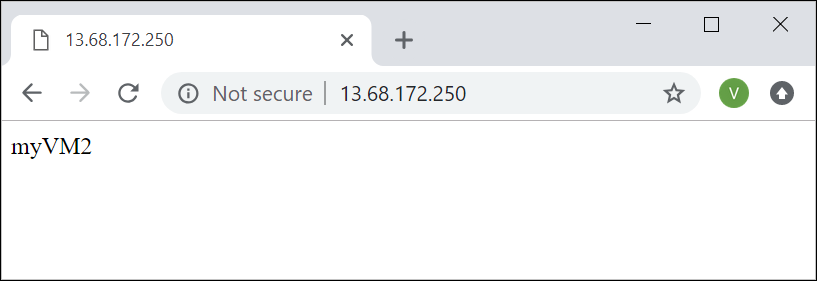

Confira a resposta. Uma resposta válida verifica se o gateway de aplicativo foi criado com êxito e pode se conectar com êxito ao back-end.

Atualize o navegador várias vezes e você verá conexões com myVM e myVM2.

Clean up resources (Limpar recursos)

Quando não precisar mais dos recursos criados com o gateway de aplicativo, exclua o grupo de recursos. Ao excluir o grupo de recursos, você também remove o gateway de aplicativo e todos os recursos relacionados.

Para eliminar o grupo de recursos:

- No menu do portal do Azure, selecione Grupos de recursos ou procure e selecione Grupos de recursos.

- Na página Grupos de recursos, procure myResourceGroupAG na lista e selecione-a.

- Na página Grupo de recursos, selecione Excluir grupo de recursos.

- Digite myResourceGroupAG em DIGITE O NOME DO GRUPO DE RECURSOS e selecione Excluir

Próximos passos

Avance para o próximo artigo para saber como: