Identidades gerenciadas para Document Intelligence

Este conteúdo aplica-se a:![]() v4.0 (preview)v3.1 (GA)v3.0 (GA)v2.1 (GA)

v4.0 (preview)v3.1 (GA)v3.0 (GA)v2.1 (GA)![]()

![]()

![]()

As identidades gerenciadas para recursos do Azure são entidades de serviço que criam uma identidade do Microsoft Entra e permissões específicas para recursos gerenciados do Azure:

Você pode usar identidades gerenciadas para conceder acesso a qualquer recurso que ofereça suporte à autenticação do Microsoft Entra, incluindo seus próprios aplicativos. Ao contrário das chaves de segurança e dos tokens de autenticação, as identidades gerenciadas eliminam a necessidade de os desenvolvedores gerenciarem as credenciais.

Para conceder acesso a um recurso do Azure, atribua uma função do Azure a uma identidade gerenciada usando o controle de acesso baseado em função do Azure (Azure RBAC).

Não há custo adicional para usar identidades gerenciadas no Azure.

Importante

As identidades gerenciadas eliminam a necessidade de gerenciar credenciais, incluindo tokens SAS (Assinatura de Acesso Compartilhado).

As identidades gerenciadas são uma maneira mais segura de conceder acesso aos dados sem ter credenciais em seu código.

Acesso à conta de armazenamento privado

O acesso à conta de armazenamento privada do Azure e a autenticação dão suporte a identidades gerenciadas para recursos do Azure. Se você tiver uma conta de armazenamento do Azure, protegida por uma Rede Virtual (VNet) ou firewall, o Document Intelligence não poderá acessar diretamente os dados da sua conta de armazenamento. No entanto, quando uma identidade gerenciada é habilitada, o Document Intelligence pode acessar sua conta de armazenamento usando uma credencial de identidade gerenciada atribuída.

Nota

Se você pretende analisar seus dados de armazenamento com a ferramenta de etiquetagem de amostra de inteligência de documentos (FOTT), você deve implantar a ferramenta por trás de sua rede virtual ou firewall.

As APIs Analisar recibo, cartão de visita, fatura, documento de identificação e formulário personalizado podem extrair dados de um único documento lançando solicitações como conteúdo binário bruto. Nesses cenários, não há nenhum requisito para uma credencial de identidade gerenciada.

Pré-requisitos

Para começar, precisa do seguinte:

Uma conta ativa do Azure — se não tiver uma, pode criar uma conta gratuita.

Um recurso de serviços de Inteligência Documental ou IA do Azure no portal do Azure. Para obter etapas detalhadas, consulteCriar um recurso multisserviço.

Uma conta de armazenamento de blob do Azure na mesma região que seu recurso de Document Intelligence. Você também precisa criar contêineres para armazenar e organizar seus dados de blob em sua conta de armazenamento.

Se sua conta de armazenamento estiver protegida por um firewall, você deverá habilitar a seguinte configuração:

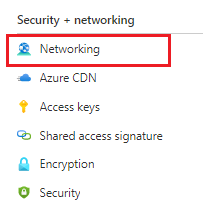

Na página da sua conta de armazenamento, selecione Segurança + rede → Rede no menu à esquerda.

Na janela principal, selecione Permitir acesso a partir de redes selecionadas.

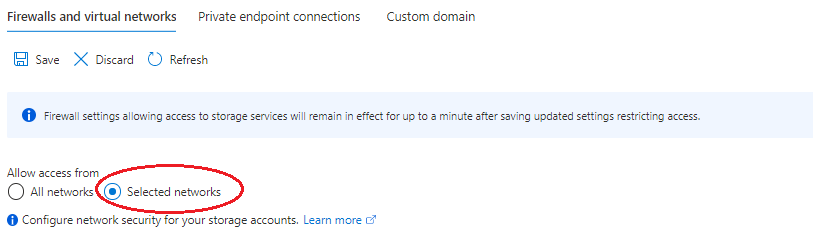

Na página de redes selecionadas, navegue até a categoria Exceções e verifique se a caixa de seleção Permitir que os serviços do Azure na lista de serviços confiáveis acessem essa conta de armazenamento está habilitada.

Uma breve compreensão do controle de acesso baseado em função do Azure (Azure RBAC) usando o portal do Azure.

Atribuições de identidade gerenciadas

Existem dois tipos de identidade gerenciada: atribuída pelo sistema e atribuída pelo usuário. Atualmente, o Document Intelligence suporta apenas a identidade gerenciada atribuída ao sistema:

Uma identidade gerenciada atribuída ao sistema é habilitada diretamente em uma instância de serviço. Ele não está habilitado por padrão; Você deve ir para o seu recurso e atualizar a configuração de identidade.

A identidade gerenciada atribuída ao sistema está vinculada ao seu recurso durante todo o seu ciclo de vida. Se você excluir seu recurso, a identidade gerenciada também será excluída.

Nas etapas a seguir, habilitamos uma identidade gerenciada atribuída pelo sistema e concedemos à Document Intelligence acesso limitado à sua conta de armazenamento de blob do Azure.

Habilitar uma identidade gerenciada atribuída ao sistema

Importante

Para habilitar uma identidade gerenciada atribuída ao sistema, você precisa de permissões Microsoft.Authorization/roleAssignments/write, como Proprietário ou Administrador de Acesso de Usuário. Você pode especificar um escopo em quatro níveis: grupo de gerenciamento, assinatura, grupo de recursos ou recurso.

Entre no portal do Azure usando uma conta associada à sua assinatura do Azure.

Navegue até a página de recursos do Document Intelligence no portal do Azure.

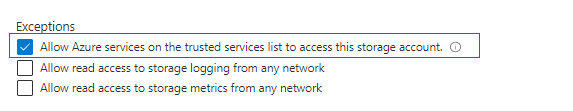

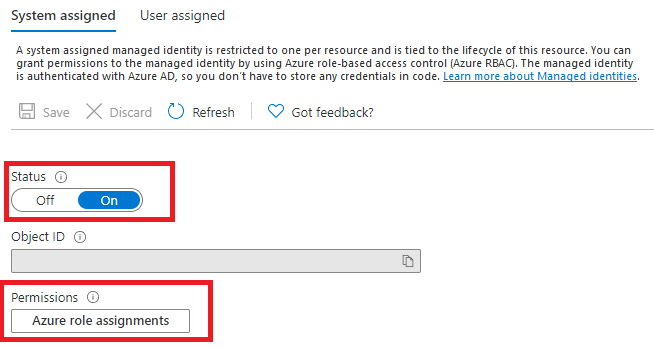

No trilho esquerdo, selecione Identidade na lista Gerenciamento de Recursos:

Na janela principal, alterne a guia Status atribuído ao sistema para Ativado.

Conceder acesso à sua conta de armazenamento

Você precisa conceder acesso à Document Intelligence à sua conta de armazenamento antes que ela possa ler blobs. Agora que você habilitou a Inteligência Documental com uma identidade gerenciada atribuída ao sistema, você pode usar o controle de acesso baseado em função do Azure (Azure RBAC) para conceder acesso à Inteligência Documental ao armazenamento do Azure. A função Leitor de Dados de Blob de Armazenamento fornece à Inteligência de Documentos (representada pela identidade gerenciada atribuída pelo sistema) acesso de leitura e lista ao contêiner e aos dados de blob.

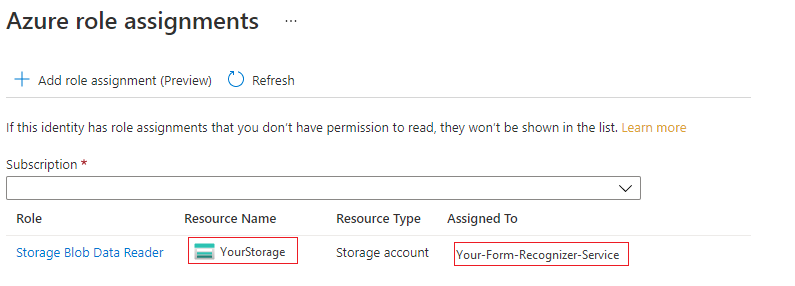

Em Permissões , selecione Atribuições de função do Azure:

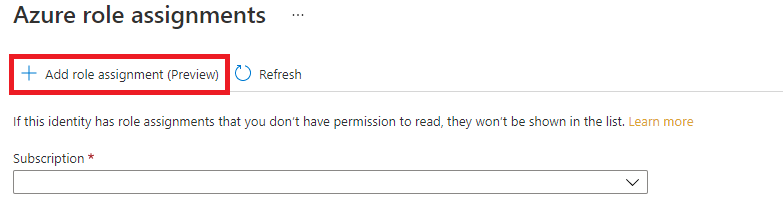

Na página Atribuições de função do Azure que é aberta, escolha sua assinatura no menu suspenso e selecione + Adicionar atribuição de função.

Nota

Se você não conseguir atribuir uma função no portal do Azure porque a opção Adicionar > atribuição de função está desabilitada ou você receber o erro de permissões, "você não tem permissões para adicionar atribuição de função neste escopo", verifique se você está atualmente conectado como um usuário com uma função atribuída que tenha permissões Microsoft.Authorization/roleAssignments/write, como Proprietário ou Administrador de Acesso de Usuário no escopo de armazenamento do recurso de armazenamento.

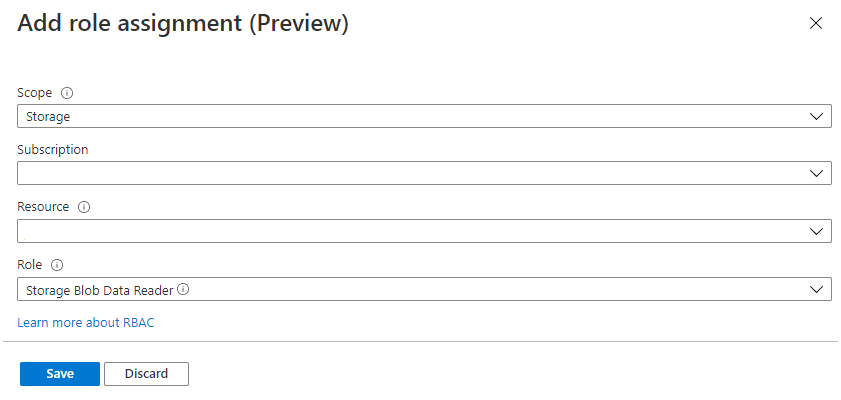

Em seguida, você atribuirá uma função de Leitor de Dados de Blob de Armazenamento ao seu recurso de serviço de Inteligência de Documentos . Na janela pop-up Adicionar atribuição de função, preencha os campos da seguinte forma e selecione Guardar:

Campo Valor Scope Armazenamento Subscrição A subscrição associada ao seu recurso de armazenamento. Recurso O nome do recurso de armazenamento Função Leitor de Dados de Blob de Armazenamento — permite acesso de leitura a contêineres e dados de blob de Armazenamento do Azure.

Depois de receber a mensagem de confirmação de atribuição de função adicionada, atualize a página para ver a atribuição de função adicionada.

Se você não vir a alteração imediatamente, aguarde e tente atualizar a página mais uma vez. Quando você atribui ou remove atribuições de função, pode levar até 30 minutos para que as alterações entrem em vigor.

Está feito! Você concluiu as etapas para habilitar uma identidade gerenciada atribuída ao sistema. Com a identidade gerenciada e o RBAC do Azure, você concedeu direitos de acesso específicos do Document Intelligence ao seu recurso de armazenamento sem precisar gerenciar credenciais, como tokens SAS.

Atribuição de função adicional para o Document Intelligence Studio

Se você vai usar o Document Intelligence Studio e sua conta de armazenamento está configurada com restrição de rede, como firewall ou rede virtual, uma função adicional, Colaborador de Dados de Blob de Armazenamento, precisa ser atribuída ao seu serviço de Inteligência de Documentos. O Document Intelligence Studio requer essa função para gravar blobs em sua conta de armazenamento quando você executa Etiqueta automática, atualização de OCR, Human in the loop ou operações de compartilhamento de projeto.