Locais personalizados com o Kubernetes habilitado para Azure Arc

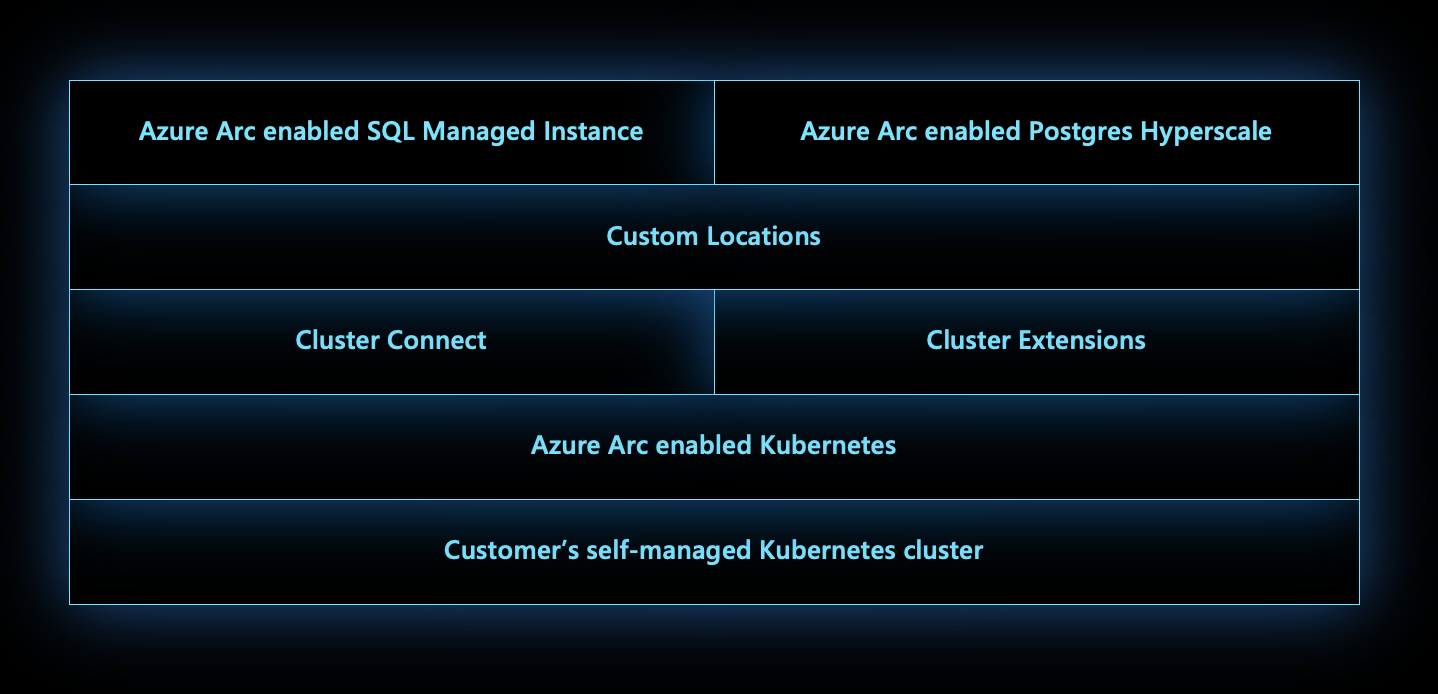

Como uma extensão da construção de local do Azure, o recurso de locais personalizados fornece uma maneira para os administradores de locatários usarem seus clusters Kubernetes habilitados para Azure Arc como locais de destino para implantar instâncias de serviços do Azure. Exemplos de ofertas do Azure que podem ser implantadas em locais personalizados incluem bancos de dados, como a Instância Gerenciada do SQL habilitada pelo Azure Arc e o servidor PostgreSQL habilitado para Azure Arc.

Semelhante aos locais do Azure, os usuários finais dentro do locatário que têm acesso a Locais Personalizados podem implantar recursos lá usando a computação privada de sua empresa.

Você pode visualizar locais personalizados como uma camada de abstração sobre clusters Kubernetes habilitados para Azure Arc, conexão de cluster e extensões de cluster. Os locais personalizados criam os RoleBindings granulares e ClusterRoleBindings necessários para que outros serviços do Azure acessem o cluster. Esses outros serviços do Azure exigem acesso ao cluster para gerenciar recursos implantados.

Arquitetura

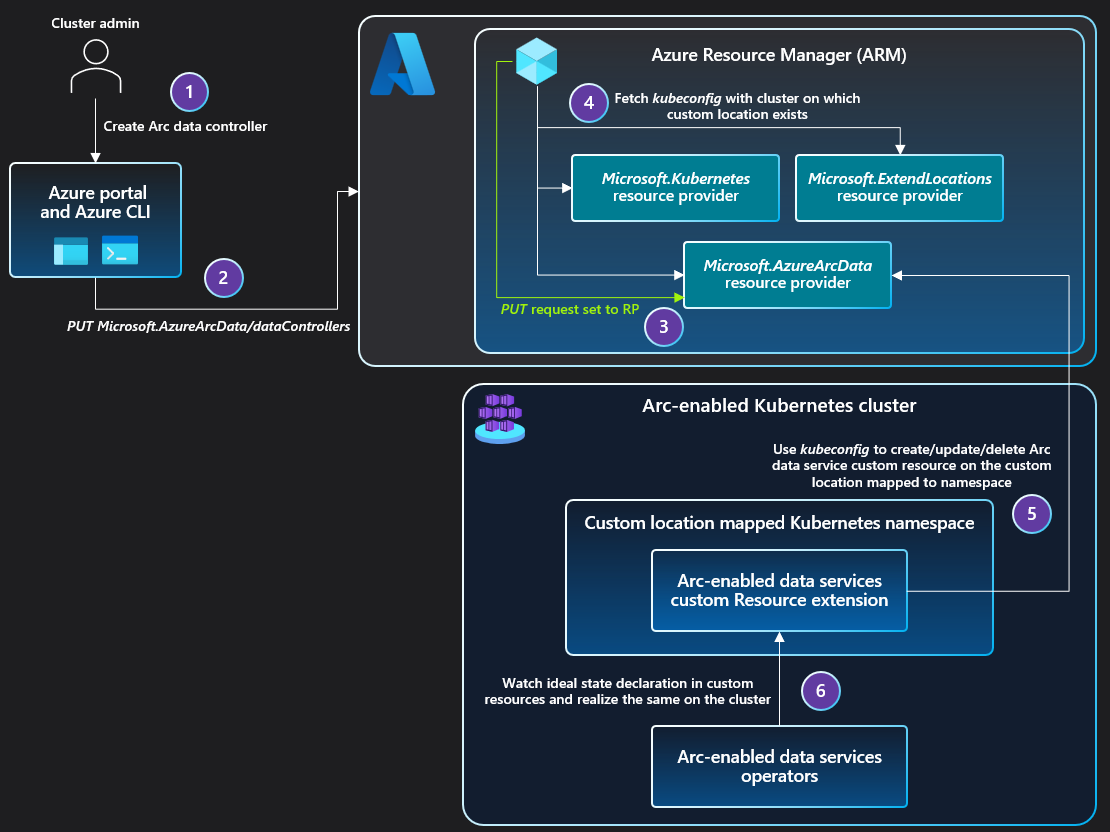

Quando o administrador habilita o recurso de locais personalizados no cluster, um ClusterRoleBinding é criado no cluster, autorizando o aplicativo Microsoft Entra usado pelo provedor de recursos de locais personalizados. Uma vez autorizado, o provedor de recursos de locais personalizados pode criar ClusterRoleBinding objetos que RoleBinding são necessários para outros provedores de recursos do Azure para criar recursos personalizados nesse cluster. As extensões de cluster instaladas no cluster determinam a lista de provedores de recursos a serem autorizados.

Quando o usuário cria uma instância de serviço de dados no cluster:

- A solicitação PUT é enviada para o Gerenciador de Recursos do Azure.

- A solicitação PUT é encaminhada para o provedor de recursos de serviços de dados habilitado para Arco do Azure.

- O RP busca o

kubeconfigarquivo associado ao cluster Kubernetes habilitado para Azure Arc no qual o local personalizado existe.- O local personalizado é referenciado como

extendedLocationna solicitação PUT original.

- O local personalizado é referenciado como

- O provedor de recursos de serviços de dados habilitado para Arco do Azure usa o

kubeconfigpara se comunicar com o cluster para criar um recurso personalizado do tipo de serviços de dados habilitado para Arco do Azure no namespace mapeado para o local personalizado.- O operador de serviços de dados habilitado para Arco do Azure foi implantado por meio da criação de extensão de cluster antes que o local personalizado existisse.

- O operador de serviços de dados habilitado para Arco do Azure lê o novo recurso personalizado criado no cluster e cria o controlador de dados, traduzindo-se na realização do estado desejado no cluster.

A sequência de etapas para criar a instância gerenciada SQL e a instância PostgreSQL são idênticas à sequência de etapas descrita acima.

Próximos passos

- Use nosso início rápido para conectar um cluster do Kubernetes ao Azure Arc.

- Crie um local personalizado em seu cluster Kubernetes habilitado para Azure Arc.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários