Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Você pode usar a Política do Azure para instalar automaticamente o Agente do Azure Monitor em máquinas virtuais novas e existentes e ter regras de coleta de dados (DCRs) relevantes associadas automaticamente a elas. Este artigo descreve as políticas e iniciativas internas que você pode usar para essa funcionalidade e os recursos do Azure Monitor que podem ajudá-lo a gerenciá-los.

Use as seguintes políticas e iniciativas de política para instalar automaticamente o agente e associá-lo a um DCR sempre que criar uma máquina virtual, um conjunto de dimensionamento de máquina virtual ou um servidor habilitado para Azure Arc.

Nota

Azure Monitor tem uma experiência DCR de prévia que simplifica a criação de atribuições para políticas e iniciativas que usam DCRs. A experiência inclui iniciativas que instalam o Azure Monitor Agent. Você pode optar por usar essa experiência para criar atribuições para as iniciativas descritas neste artigo. Para obter mais informações, consulte Gerenciar associações de regras de coleta de dados no Azure Monitor.

Pré-requisitos

Antes de começar, revise os pré-requisitos para a instalação do agente.

Nota

De acordo com as práticas recomendadas da plataforma de identidade da Microsoft, as políticas para instalar o Agente do Azure Monitor em máquinas virtuais e conjuntos de dimensionamento de máquinas virtuais dependem de uma identidade gerenciada atribuída pelo usuário. Essa opção é a identidade gerenciada mais escalável e resiliente para esses recursos.

Para servidores habilitados para Azure Arc, as políticas dependem de uma identidade gerenciada atribuída ao sistema como atualmente a única opção com suporte.

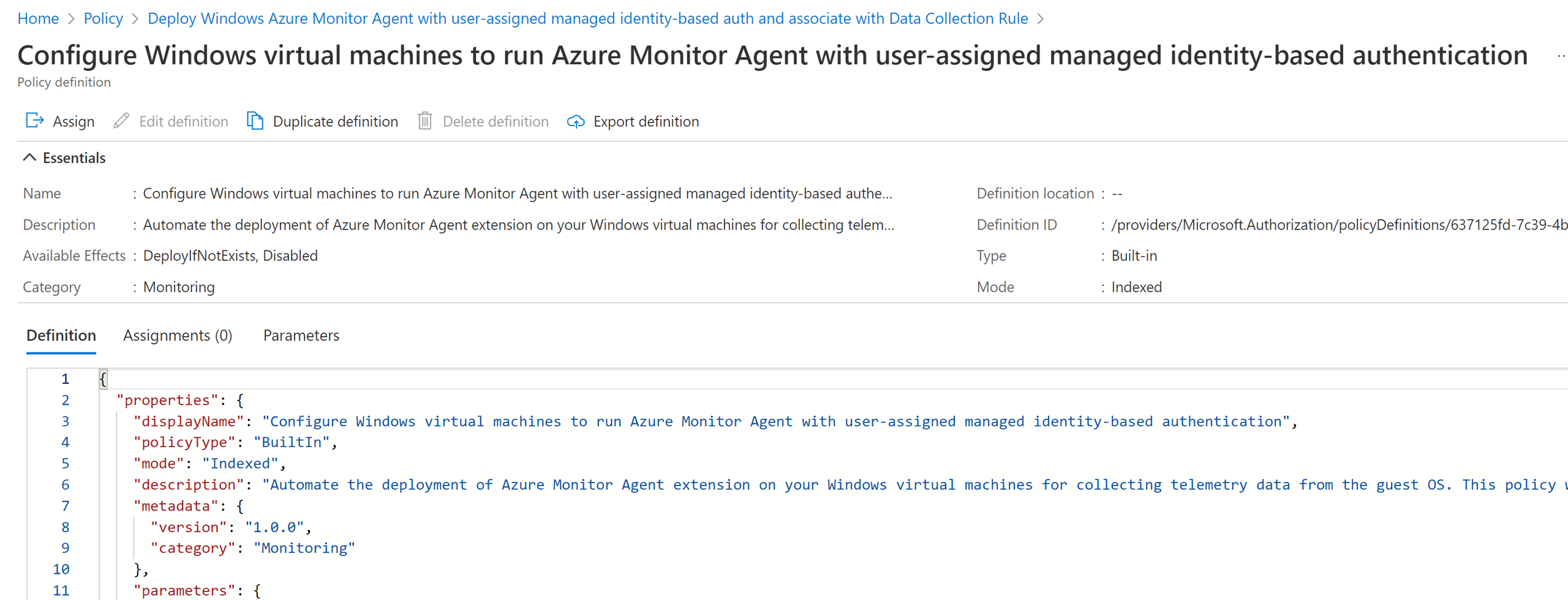

Políticas incorporadas

Você pode optar por usar as políticas individuais das iniciativas de política descritas na próxima seção para executar uma única ação em escala. Por exemplo, se você quiser instalar automaticamente apenas o agente, use a segunda política de instalação do agente na iniciativa.

Iniciativas políticas incorporadas

As iniciativas de política internas para máquinas virtuais Windows e Linux e conjuntos de dimensionamento fornecem integração ponta a ponta e em larga escala usando o Azure Monitor Agent:

- Implante o Azure Monitor Agent para máquinas cliente Windows usando a autenticação baseada em identidade gerenciada atribuída pelo usuário e associe-a a um DCR

- Implante o Azure Monitor Agent para máquinas cliente Linux usando a autenticação baseada em identidade gerenciada atribuída pelo usuário e associe-a a um DCR

Nota

As definições de política incluem apenas a lista de versões do Windows e Linux suportadas pela Microsoft. Para adicionar uma imagem personalizada, use o parâmetro Imagens Adicionais de Máquinas Virtuais.

Estas iniciativas incluem políticas específicas que:

(Opcional) Crie e atribua uma identidade gerida integrada atribuída pelo utilizador por subscrição e por região. Mais informações.

Traga sua própria identidade atribuída pelo usuário:

- Se definido como false, ele cria a identidade gerenciada interna atribuída pelo usuário no grupo de recursos predefinido e a atribui a todas as máquinas às quais a política é aplicada. A localização do grupo de recursos pode ser configurada no parâmetro Built-In-Identity-RG Location.

- Se definido como true, você pode, em vez disso, usar uma identidade atribuída ao usuário existente que é atribuída automaticamente a todas as máquinas às quais a política é aplicada.

Instale a extensão do Azure Monitor Agent no computador e configure-a para usar a identidade atribuída pelo usuário, conforme especificado pelos seguintes parâmetros:

Traga sua própria identidade atribuída pelo usuário:

- Se definido como false, ele configura o agente para usar a identidade gerenciada interna atribuída pelo usuário criada pela política anterior.

- Se definido como true, ele configura o agente para usar uma identidade atribuída pelo usuário existente.

Nome de identidade gerenciado atribuído pelo usuário: se você usar sua própria identidade (true está selecionado), especifique o nome da identidade atribuída às máquinas.

Grupo de Recursos de Identidade Gerenciada Atribuída pelo Usuário: Se você usar sua própria identidade (true está selecionado), especifique o grupo de recursos onde a identidade existe.

Imagens de máquina virtual adicionais: passe nomes de imagem de máquina virtual adicionais aos quais você deseja aplicar a política, se ainda não estiverem incluídos.

Localização do Built-In-Identity-RG: Se utilizar uma identidade gerida interna atribuída pelo utilizador, especifique a localização para criar a identidade e o grupo de recursos. Esse parâmetro é usado somente quando o parâmetro Bring Your Own User-Assigned Managed Identity está definido como false.

Crie e implante a associação para vincular a máquina ao DCR especificado.

Problemas conhecidos

- Comportamento padrão de identidade gerenciada. Mais informações.

- Possível condição de competição ao usar uma política interna de criação de identidade atribuída a utilizador. Mais informações.

- Atribuição de política a grupos de recursos. Se o escopo de atribuição da política for um grupo de recursos e não uma assinatura, a identidade usada pela atribuição de política (que é diferente da identidade atribuída pelo usuário usada pelo agente) deverá receber manualmente funções específicas antes da atribuição ou correção. O não cumprimento desta etapa resulta em falhas de implantação.

- Outras limitações de identidade gerenciada.

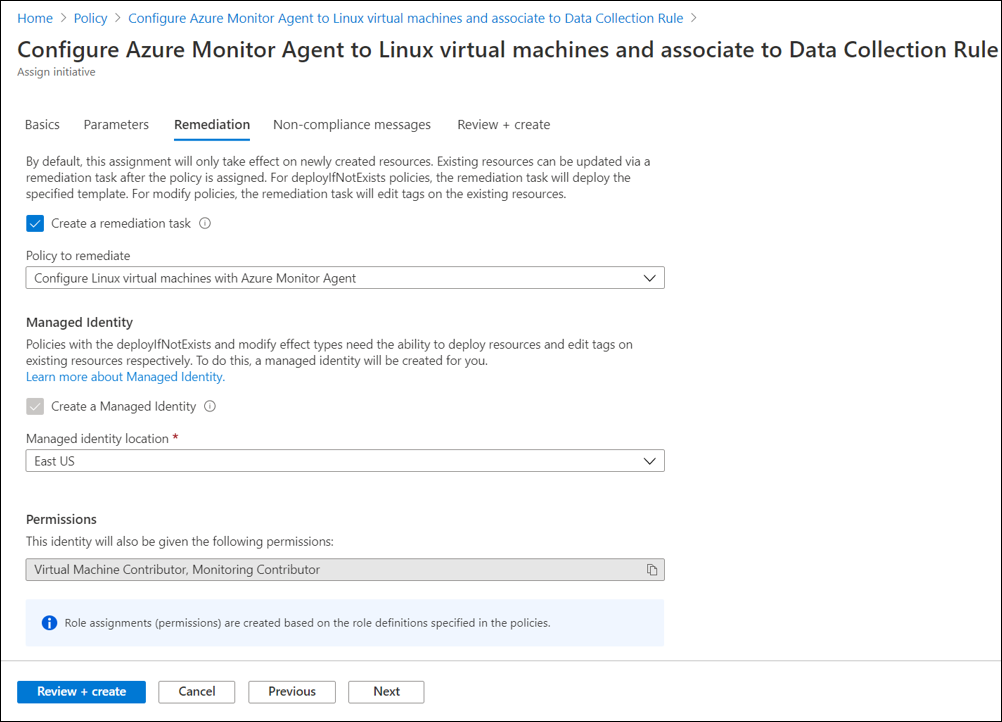

Remediação

As iniciativas ou políticas aplicam-se a cada máquina virtual à medida que é criada. Uma tarefa de remediação implementa as definições de política na iniciativa em recursos existentes. Você pode configurar o Agente do Azure Monitor para quaisquer recursos que já foram criados.

Ao criar a atribuição usando o portal do Azure, você tem a opção de criar uma tarefa de correção ao mesmo tempo. Para obter informações sobre a correção, consulte Corrigir recursos não compatíveis usando a Política do Azure.

Conteúdos relacionados

Crie um DCR para coletar dados do agente e enviá-los para o Azure Monitor.