Conceitos de identidade da Solução VMware do Azure

As nuvens privadas da Solução VMware do Azure são provisionadas com um vCenter Server e NSX Manager. Você usa o vCenter Server para gerenciar cargas de trabalho de máquina virtual (VM) e o NSX Manager para gerenciar e estender a nuvem privada. A função CloudAdmin é usada para o vCenter Server e a função CloudAdmin (com permissões restritas) é usada para o NSX Manager.

Acesso e identidade do vCenter Server

No Azure VMware Solution, o VMware vCenter Server tem uma conta de usuário local interna chamada CloudAdmin à qual é atribuída a função CloudAdmin. Você pode configurar usuários e grupos no Ative Directory do Windows Server com a função CloudAdmin para sua nuvem privada. Em geral, a função CloudAdmin cria e gerencia cargas de trabalho em sua nuvem privada. Mas no Azure VMware Solution, a função CloudAdmin tem privilégios de vCenter Server que são diferentes de outras soluções de nuvem VMware e implantações locais.

Importante

A conta de usuário local do CloudAdmin deve ser usada como uma conta de acesso de emergência para cenários de "quebra de vidro" em sua nuvem privada. Não se destina a ser usado para atividades administrativas diárias ou para integração com outros serviços.

Em uma implantação local do vCenter Server e ESXi, o administrador tem acesso à conta do vCenter Server administrator@vsphere.local e à conta raiz ESXi. O administrador também pode ser atribuído a mais usuários e grupos do Ative Directory do Windows Server.

Em uma implantação da Solução VMware do Azure, o administrador não tem acesso à conta de usuário Administrador ou à conta raiz ESXi. Mas o administrador pode atribuir aos usuários do Ative Directory do Windows Server e agrupa a função CloudAdmin no vCenter Server. A função CloudAdmin não tem permissões para adicionar uma fonte de identidade como um servidor LDAP (Lightweight Directory Access Protocol) ou LDAP seguro (LDAPS) local ao vCenter Server. No entanto, você pode usar os comandos Executar para adicionar uma fonte de identidade e atribuir a função CloudAdmin a usuários e grupos.

Uma conta de usuário em uma nuvem privada não pode acessar ou gerenciar componentes de gerenciamento específicos que a Microsoft oferece suporte e gerencia. Os exemplos incluem clusters, hosts, datastores e comutadores virtuais distribuídos.

Nota

Na Solução VMware do Azure, o domínio de logon único (SSO) vsphere.local é fornecido como um recurso gerenciado para dar suporte a operações de plataforma. Você não pode usá-lo para criar ou gerenciar grupos e usuários locais, exceto aqueles que são fornecidos por padrão com sua nuvem privada.

Importante

A Solução VMware do Azure oferece funções personalizadas no vCenter Server, mas atualmente não as oferece no portal da Solução VMware do Azure. Para obter mais informações, consulte a seção Criar funções personalizadas no vCenter Server mais adiante neste artigo.

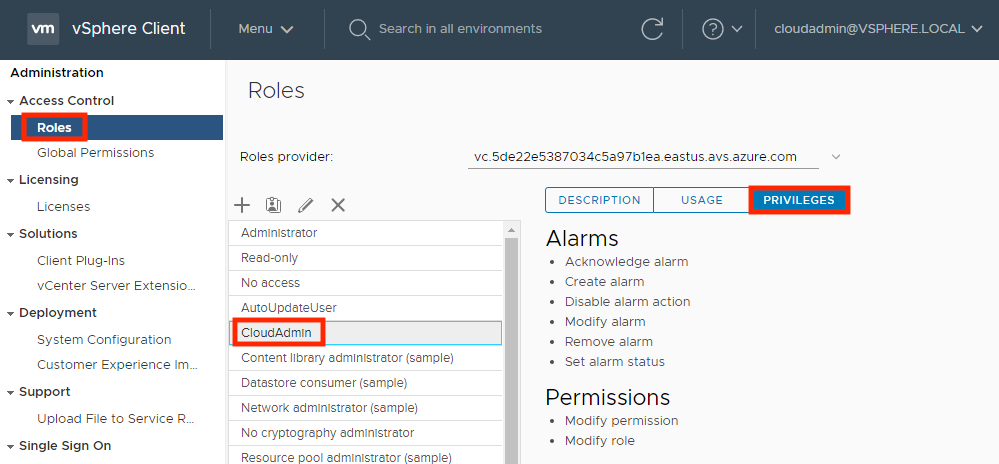

Exibir os privilégios do vCenter Server

Use as etapas a seguir para exibir os privilégios concedidos à função Azure VMware Solution CloudAdmin em seu vCenter de nuvem privada do Azure VMware Solution.

Entre no vSphere Client e vá para Menu>Administration.

Em Controle de acesso, selecione Funções.

Na lista de funções, selecione CloudAdmin e, em seguida, selecione Privilégios.

A função CloudAdmin no Azure VMware Solution tem os seguintes privilégios no vCenter Server. Para obter mais informações, consulte a documentação do produto VMware.

| Privilégio | Description |

|---|---|

| Alarmes | Alarme de reconhecimento Criar alarme Desativar ação de alarme Modificar alarme Remover alarme Definir o estado do alarme |

| Biblioteca de conteúdos | Adicionar item de biblioteca Adicionar certificado raiz ao armazenamento confiável Fazer check-in de um modelo Confira um modelo Criar uma subscrição para uma biblioteca publicada Criar biblioteca local Criar ou excluir um registro Harbor Criar biblioteca inscrita Criar, excluir ou limpar um projeto de registro Harbor Excluir item de biblioteca Excluir biblioteca local Excluir certificado raiz do armazenamento confiável Excluir biblioteca inscrita Excluir assinatura de uma biblioteca publicada Transferir ficheiros Despejar itens da biblioteca Biblioteca subscrita Evict Armazenamento de importação Gerenciar recursos do Registro Harbor no recurso de computação especificado Informações de subscrição da sonda Publicar um item de biblioteca para seus assinantes Publicar uma biblioteca para seus assinantes Armazenamento de leitura Item de biblioteca de sincronização Sincronizar biblioteca inscrita Tipo introspeção Atualizar definições de configuração Atualizar ficheiros Atualizar biblioteca Atualizar item de biblioteca Atualizar biblioteca local Atualizar biblioteca inscrita Atualizar assinatura de uma biblioteca publicada Ver definições de configuração |

| Operações criptográficas | Acesso direto |

| Armazenamento de dados | Alocar espaço Procurar armazenamento de dados Configurar armazenamento de dados Operações de arquivo de baixo nível Remover ficheiros Atualizar metadados da máquina virtual |

| Pasta | Criar pasta Eliminar pasta Mover pasta Mudar nome da pasta |

| A nível mundial | Cancelar tarefa Tag global Saúde Registrar evento Gerenciar atributos personalizados Gestores de serviço Definir atributo personalizado Tag do sistema |

| Anfitrião | Replicação do vSphere Gerir a replicação |

| Rede | Atribuir rede |

| Permissões | Modificar permissões Modificar função |

| Armazenamento controlado por perfil | Visualização de armazenamento orientada por perfil |

| Recurso | Aplicar recomendação Atribuir vApp ao pool de recursos Atribuir máquina virtual ao pool de recursos Criar pool de recursos Migrar máquina virtual desligada Migrar com tecnologia de máquina virtual Modificar pool de recursos Mover pool de recursos Consulta vMotion Remover pool de recursos Renomear pool de recursos |

| Tarefa agendada | Criar tarefa Modificar tarefa Remover tarefa Executar tarefa |

| Sessões | Mensagem Validar sessão |

| Visualização de armazenamento | Vista |

| vApp | Adicionar máquina virtual Atribuir pool de recursos Atribuir vApp Clone Criar Eliminar Exportar Importar Mover Desligamento Ligar Mudar o nome Suspender Anular o Registo Ver ambiente OVF Configuração do aplicativo vApp Configuração da instância do vApp vApp gerenciadoPor configuração Configuração de recursos vApp |

| Máquina virtual | Alterar configuração Adquirir locação de disco Adicionar disco existente Adicionar novo disco Adicionar ou remover dispositivo Configuração avançada Alterar a contagem de CPU Alterar memória Alterar configurações Alterar o posicionamento do arquivo de permuta Alterar recurso Configurar dispositivo USB host Configurar dispositivo bruto Configurar managedBy Exibir configurações de conexão Estender disco virtual Modificar as configurações do dispositivo Compatibilidade de tolerância a falhas de consulta Consultar arquivos sem propriedade Recarregar a partir de caminhos Remover disco Mudar o nome Redefinir informações do hóspede Definir anotação Alternar o controle de alterações de disco Alternar pai de garfo Atualizar a compatibilidade da máquina virtual Editar inventário Criar a partir do existente Criar nova Mover Registar Remover Anular o Registo Operações com hóspedes Modificação do alias de operação do convidado Consulta de alias de operação de convidado Modificações na operação do convidado Execução do programa de operação convidado Consultas de operação de convidado Interação Pergunta de resposta Operação de backup na máquina virtual Configurar mídia de CD Configurar mídia de disquete Ligar dispositivos Interação com o console Criar captura de ecrã Desfragmentar todos os discos Arrastar e largar Gerenciamento de sistema operacional convidado pela API VIX Injetar códigos de verificação USB HID Instalar ferramentas VMware Pausar ou Cancelar pausa Operações de limpeza ou redução Desligamento Ligar Gravar sessão na máquina virtual Repetir sessão na máquina virtual Reset Retomar a tolerância a falhas Suspender Suspender a tolerância a falhas Ativação pós-falha de teste Testar VM secundária de reinicialização Desativar a tolerância a falhas Ativar a tolerância a falhas Aprovisionamento Permitir acesso ao disco Permitir acesso a ficheiros Permitir acesso somente leitura ao disco Permitir download de máquina virtual Modelo de clonagem Clonar máquina virtual Criar modelo a partir da máquina virtual Personalizar convidado Implementar o modelo Marcar como modelo Modificar a especificação de personalização Promover discos Leia as especificações de personalização Configuração do serviço Permitir notificações Permitir sondagem de notificações de eventos globais Gerenciar a configuração do serviço Modificar a configuração do serviço Configurações do serviço de consulta Ler configuração do serviço Gerenciamento de snapshots Criar instantâneo Remover instantâneo Renomear instantâneo Reverter instantâneo Replicação do vSphere Configurar a replicação Gerir a replicação Monitorizar a replicação |

| vServiço | Criar dependência Destrua a dependência Reconfigurar a configuração de dependência Atualizar dependência |

| Marcação vSphere | Atribuir e cancelar a atribuição da tag vSphere Criar tag vSphere Criar categoria de tag vSphere Excluir tag vSphere Excluir categoria de tag vSphere Editar tag vSphere Editar categoria de tag vSphere Modificar campo UsedBy para a categoria Modificar campo UsedBy para tag |

Criar funções personalizadas no vCenter Server

A Solução VMware do Azure suporta o uso de funções personalizadas com privilégios iguais ou menores do que a função CloudAdmin. Use a função CloudAdmin para criar, modificar ou excluir funções personalizadas com privilégios menores ou iguais à função atual.

Nota

Você pode criar funções com privilégios maiores que o CloudAdmin. No entanto, não é possível atribuir a função a nenhum usuário ou grupo ou excluí-la. Não há suporte para funções com privilégios maiores que os do CloudAdmin.

Para evitar a criação de funções que não podem ser atribuídas ou excluídas, clone a função CloudAdmin como base para a criação de novas funções personalizadas.

Criar uma função personalizada

Faça login no vCenter Server com cloudadmin@vsphere.local ou com um usuário com a função CloudAdmin.

Navegue até a seção Configuração de funções e selecione Funções de controle de> acesso de administração>de menu.>

Selecione a função CloudAdmin e selecione o ícone de ação Clonar função.

Nota

Não clone a função de Administrador porque você não pode usá-la. Além disso, a função personalizada criada não pode ser excluída pelo cloudadmin@vsphere.local.

Forneça o nome desejado para a função clonada.

Remova os privilégios da função e selecione OK. A função clonada é visível na lista Funções .

Aplicar uma função personalizada

Navegue até o objeto que requer a permissão adicionada. Por exemplo, para aplicar permissão a uma pasta, navegue até VMs de menu>e Nome da pasta de modelos.>

Clique com o botão direito do mouse no objeto e selecione Adicionar permissão.

Selecione a Origem da identidade na lista suspensa Usuário onde o grupo ou usuário pode ser encontrado.

Procure o usuário ou grupo depois de selecionar a Fonte de identidade na seção Usuário .

Selecione a função que você deseja aplicar ao usuário ou grupo.

Nota

A tentativa de aplicar um usuário ou grupo a uma função que tenha privilégios maiores do que os do CloudAdmin resultará em erros.

Marque a opção Propagar para crianças, se necessário, e selecione OK. A permissão adicionada é exibida na seção Permissões .

Acesso e identidade do VMware NSX Manager

Quando uma nuvem privada é provisionada usando o portal do Azure, os componentes de gerenciamento de data center definido por software (SDDC), como o vCenter Server e o VMware NSX Manager, são provisionados para os clientes.

A Microsoft é responsável pelo gerenciamento do ciclo de vida de dispositivos NSX, como VMware NSX Manager e VMware NSX Edge. Eles são responsáveis por inicializar a configuração da rede, como a criação do gateway Tier-0.

Você é responsável pela configuração de rede definida por software (SDN) VMware NSX, por exemplo:

- Segmentos de rede

- Outros gateways de nível 1

- Regras de firewall distribuídas

- Serviços com monitoração de estado, como firewall de gateway

- Balanceador de carga em gateways de nível 1

Você pode acessar o VMware NSX Manager usando o usuário local integrado "cloudadmin" atribuído a uma função personalizada que concede privilégios limitados a um usuário para gerenciar o VMware NSX. Embora a Microsoft gerencie o ciclo de vida do VMware NSX, determinadas operações não são permitidas por um usuário. As operações não permitidas incluem a edição da configuração dos nós de transporte de host e de borda ou o início de uma atualização. Para novos usuários, a Solução VMware do Azure os implanta com um conjunto específico de permissões necessárias para esse usuário. O objetivo é fornecer uma separação clara de controle entre a configuração do plano de controle da Solução VMware do Azure e o usuário da nuvem privada da Solução VMware do Azure.

Para novas implantações de nuvem privada, o acesso ao VMware NSX é fornecido com um usuário local integrado cloudadmin atribuído à função cloudadmin com um conjunto específico de permissões para usar a funcionalidade VMware NSX para cargas de trabalho.

Permissões de usuário do VMware NSX cloudadmin

As permissões a seguir são atribuídas ao usuário cloudadmin no Azure VMware Solution NSX.

Nota

O usuário cloudadmin do VMware NSX no Azure VMware Solution não é o mesmo que o usuário cloudadmin mencionado na documentação do produto VMware. As permissões a seguir se aplicam à API de política do VMware NSX. A funcionalidade da API do Manager pode ser limitada.

| Categoria | Type | Operação | Permissão |

|---|---|---|---|

| Rede | Conectividade | Gateways de nível 0 Gateways de nível 1 Segmentos |

Só de leitura Acesso Total Acesso Total |

| Rede | Serviços de Rede | VPN NAT Balanceamento de Carga Política de encaminhamento Estatísticas |

Acesso Total Acesso Total Acesso Total Só de leitura Acesso Total |

| Rede | Gestão de IP | DNS DHCP Pools de endereços IP |

Acesso Total Acesso Total Acesso Total |

| Rede | Perfis | Acesso Total | |

| Segurança | Segurança Este-Oeste | Firewall distribuído IDS e IPS distribuídos Firewall de identidade |

Acesso Total Acesso Total Acesso Total |

| Segurança | Segurança Norte-Sul | Gateway Firewall Análise de URL |

Acesso Total Acesso Total |

| Segurança | Introspeção de rede | Só de leitura | |

| Segurança | Endpoint Protection | Só de leitura | |

| Segurança | Definições | Acesso Total | |

| Inventário | Acesso Total | ||

| Resolução de Problemas | IPFIX | Acesso Total | |

| Resolução de Problemas | Espelhamento de Porta | Acesso Total | |

| Resolução de Problemas | Traceflow | Acesso Total | |

| Sistema | Configuração Definições Definições Definições |

Firewall de identidade Usuários e funções Gerenciamento de Certificados (somente Certificado de Serviço) Configurações da interface do usuário |

Acesso Total Acesso Total Acesso Total Acesso Total |

| Sistema | Todos os outros | Só de leitura |

Você pode exibir as permissões concedidas à função de administrador de nuvem da Solução VMware do Azure em sua nuvem privada VMware NSX da Solução VMware do Azure.

- Faça login no NSX Manager.

- Navegue até Sistemas e localize Usuários e Funções.

- Selecione e expanda a função cloudadmin, encontrada em Funções.

- Selecione uma categoria como, Rede ou Segurança, para visualizar as permissões específicas.

Nota

As nuvens privadas criadas antes de junho de 2022 mudarão da função de administrador para a função de administrador da nuvem. Você receberá uma notificação por meio da Integridade do Serviço do Azure que inclui a linha do tempo dessa alteração para que possa alterar as credenciais NSX usadas para outras integrações.

Integração LDAP NSX para controle de acesso baseado em função (RBAC)

Em uma implantação do Azure VMware Solution, o VMware NSX pode ser integrado ao serviço de diretório LDAP externo para adicionar usuários ou grupos de diretórios remotos e atribuir-lhes uma função RBAC do VMware NSX, como a implantação local. Para obter mais informações sobre como habilitar a integração LDAP do VMware NSX, consulte a documentação do produto VMware.

Ao contrário da implantação local, nem todas as funções RBAC NSX predefinidas são suportadas com a solução VMware do Azure para manter o gerenciamento de configuração do plano de controle IaaS da solução VMware do Azure separado da rede do locatário e da configuração de segurança. Para obter mais informações, consulte a próxima seção, Funções RBAC NSX suportadas.

Nota

A integração LDAP do VMware NSX é suportada apenas com SDDCs com o usuário "cloudadmin" do VMware NSX.

Funções RBAC do NSX suportadas e não suportadas

Em uma implantação do Azure VMware Solution, as seguintes funções RBAC predefinidas do VMware NSX são suportadas com a integração LDAP:

- Auditor

- Cloudadmin

- Administrador LB

- Operador LB

- Administrador de VPN

- Operador de Rede

Em uma implantação do Azure VMware Solution, as seguintes funções RBAC predefinidas do VMware NSX não são suportadas com a integração LDAP:

- Administrador da Empresa

- Administrador de rede

- Administrador de Segurança

- Administrador de Parceiro NetX

- Administrador de Parceiros GI

Você pode criar funções personalizadas no NSX com permissões menores ou iguais à função CloudAdmin criada pela Microsoft. Seguem-se exemplos de como criar uma função "Administrador de Rede" e "Administrador de Segurança" suportada.

Nota

A criação de funções personalizadas falhará se você atribuir uma permissão não permitida pela função CloudAdmin.

Criar a função "Administrador de rede AVS"

Use as etapas a seguir para criar essa função personalizada.

Navegue até Usuários do Sistema>e Funções de Funções.>

Clone Network Admin e forneça o nome, AVS Network Admin.

Modifique as seguintes permissões para "Somente leitura" ou "Nenhuma ", conforme visto na coluna Permissão na tabela a seguir.

Categoria Subcategoria Caraterística Permissão Rede Conectividade

Serviços de RedeGateways de nível 0

Gateways > de nível 0 OSPF

Política de encaminhamentoSó de leitura

Nenhuma

NenhumaAplique as alterações e Salve a função.

Criar função "administrador de segurança AVS"

Use as etapas a seguir para criar essa função personalizada.

Navegue até Usuários do Sistema>e Funções de Funções.>

Clone Security Admin e forneça o nome, "AVS Security Admin".

Modifique as seguintes permissões para "Somente leitura" ou "Nenhuma ", conforme visto na coluna Permissão na tabela a seguir.

| Categoria | Subcategoria | Caraterística | Permissão |

|---|---|---|---|

| Rede | Serviços de Rede | Política de encaminhamento | Nenhuma |

| Segurança |

Introspeção de rede Endpoint Protection Definições |

Perfis de serviço |

Nenhuma None Nenhuma |

- Aplique as alterações e Salve a função.

Nota

A opção de configuração do VMware NSX System>Identity Firewall AD não é suportada pela função personalizada do NSX. A recomendação é atribuir a função de Operador de Segurança ao usuário com a função personalizada para permitir o gerenciamento do recurso IDFW (Identity Firewall) para esse usuário.

Nota

O recurso VMware NSX Traceflow não é suportado pela função personalizada do VMware NSX. A recomendação é atribuir a função Auditor ao usuário junto com a função personalizada para habilitar o recurso Traceflow para esse usuário.

Nota

A integração do VMware Aria Operations Automation com o componente NSX da Solução VMware do Azure requer que a função "auditor" seja adicionada ao usuário com a função cloudadmin do NSX Manager.

Próximos passos

Agora que você já abordou os conceitos de acesso e identidade da Solução VMware do Azure, convém saber mais sobre: