Integre o Microsoft Defender for Cloud com a solução VMware do Azure

O Microsoft Defender for Cloud fornece proteção avançada contra ameaças em sua Solução VMware do Azure e máquinas virtuais (VMs) locais. Ele avalia a vulnerabilidade das VMs do Azure VMware Solution e gera alertas conforme necessário. Esses alertas de segurança podem ser encaminhados para o Azure Monitor para resolução. Você pode definir políticas de segurança no Microsoft Defender for Cloud. Para obter mais informações, consulte Trabalhando com diretivas de segurança.

O Microsoft Defender for Cloud oferece muitos recursos, incluindo:

- Monitorização da integridade do ficheiro

- Deteção de ataques sem arquivos

- Avaliação de patches do sistema operacional

- Avaliação de erros de configuração de segurança

- Avaliação da proteção de pontos finais

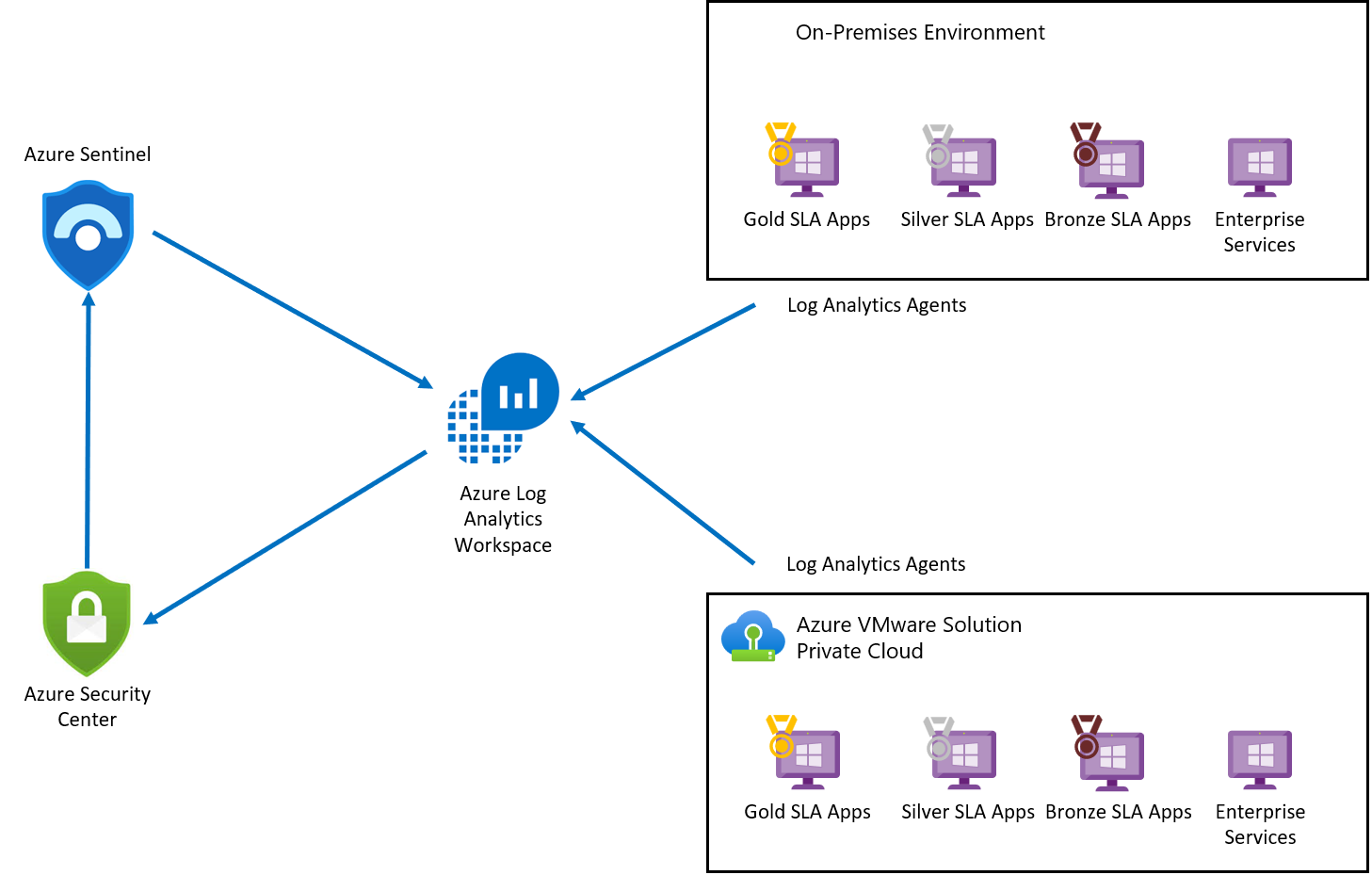

O diagrama mostra a arquitetura de monitoramento integrada de segurança integrada para VMs de solução VMware do Azure.

O agente do Log Analytics coleta dados de log do Azure, da Solução VMware do Azure e de VMs locais. Os dados de log são enviados para os Logs do Azure Monitor e armazenados em um Espaço de Trabalho do Log Analytics. Cada espaço de trabalho tem seu próprio repositório de dados e configuração para armazenar dados. Depois que os logs são coletados, o Microsoft Defender for Cloud avalia o status de vulnerabilidade das VMs do Azure VMware Solution e emite um alerta para qualquer vulnerabilidade crítica. Uma vez avaliado, o Microsoft Defender for Cloud encaminha o status da vulnerabilidade para o Microsoft Sentinel para criar um incidente e mapear com outras ameaças. O Microsoft Defender for Cloud está conectado ao Microsoft Sentinel usando o Microsoft Defender for Cloud Connector.

Pré-requisitos

Crie um espaço de trabalho do Log Analytics para coletar dados de várias fontes.

Habilite o Microsoft Defender for Cloud em sua assinatura.

Nota

O Microsoft Defender for Cloud é uma ferramenta pré-configurada que não requer implantação, mas você precisará habilitá-la.

Adicionar VMs da solução VMware do Azure ao Defender for Cloud

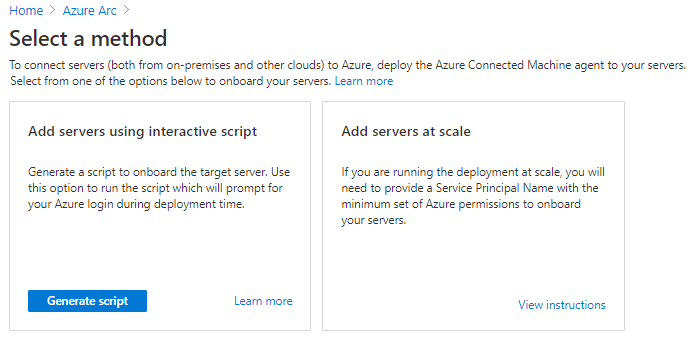

No portal do Azure, pesquise no Azure Arc e selecione-o.

Em Recursos, selecione Servidores e, em seguida, +Adicionar.

Selecione Gerar script.

Na guia Pré-requisitos, selecione Avançar.

Na guia Detalhes do recurso, preencha os seguintes detalhes e selecione Avançar. Etiquetas:

- Subscrição

- Grupo de recursos

- País/Região

- Sistema operativo

- Detalhes do servidor proxy

No separador Etiquetas, selecione Seguinte.

Na guia Baixar e executar script, selecione Download.

Especifique seu sistema operacional e execute o script em sua VM do Azure VMware Solution.

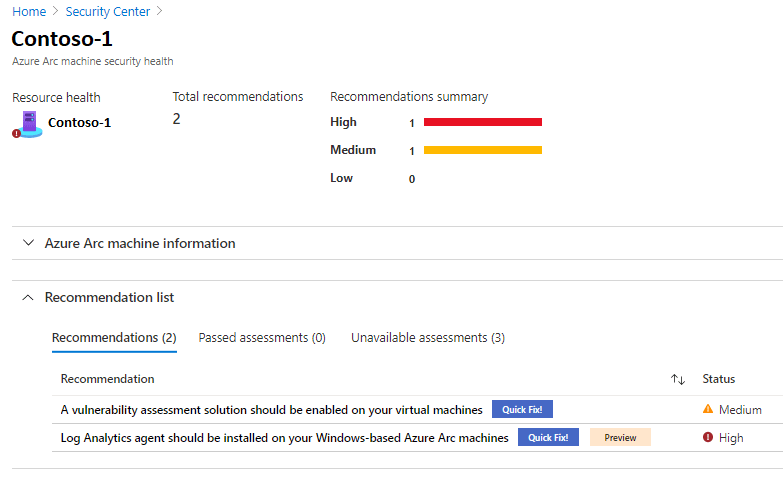

Ver recomendações e avaliações aprovadas

As recomendações e avaliações fornecem os detalhes de integridade de segurança do seu recurso.

No Microsoft Defender for Cloud, selecione Inventário no painel esquerdo.

Para Tipo de recurso, selecione Servidores - Azure Arc.

Selecione o nome do seu recurso. Uma página é aberta mostrando os detalhes de integridade de segurança do seu recurso.

Em Lista de recomendações, selecione as guias Recomendações, Avaliações aprovadas e Avaliações indisponíveis para exibir esses detalhes.

Implantar um espaço de trabalho do Microsoft Sentinel

O Microsoft Sentinel fornece análise de segurança, deteção de alertas e resposta automatizada a ameaças em um ambiente. É uma solução de gerenciamento de eventos de segurança (SIEM) nativa da nuvem, construída sobre um espaço de trabalho do Log Analytics.

Como o Microsoft Sentinel é criado sobre um espaço de trabalho do Log Analytics, você só precisa selecionar o espaço de trabalho que deseja usar.

No portal do Azure, procure o Microsoft Sentinel e selecione-o.

Na página de espaços de trabalho do Microsoft Sentinel, selecione +Adicionar.

Selecione o espaço de trabalho do Log Analytics e selecione Adicionar.

Habilitar o coletor de dados para eventos de segurança

Na página Espaços de trabalho do Microsoft Sentinel, selecione o espaço de trabalho configurado.

Em Configuração, selecione Conectores de dados.

Na coluna Nome do conector, selecione Eventos de segurança na lista e, em seguida, selecione Abrir página do conector.

Na página do conector, selecione os eventos que deseja transmitir e, em seguida, selecione Aplicar alterações.

Conecte o Microsoft Sentinel ao Microsoft Defender for Cloud

Na página do espaço de trabalho Microsoft Sentinel, selecione o espaço de trabalho configurado.

Em Configuração, selecione Conectores de dados.

Selecione Microsoft Defender for Cloud na lista e, em seguida, selecione Abrir página do conector.

Selecione Conectar para conectar o Microsoft Defender for Cloud ao Microsoft Sentinel.

Habilite Criar incidente para gerar um incidente para o Microsoft Defender for Cloud.

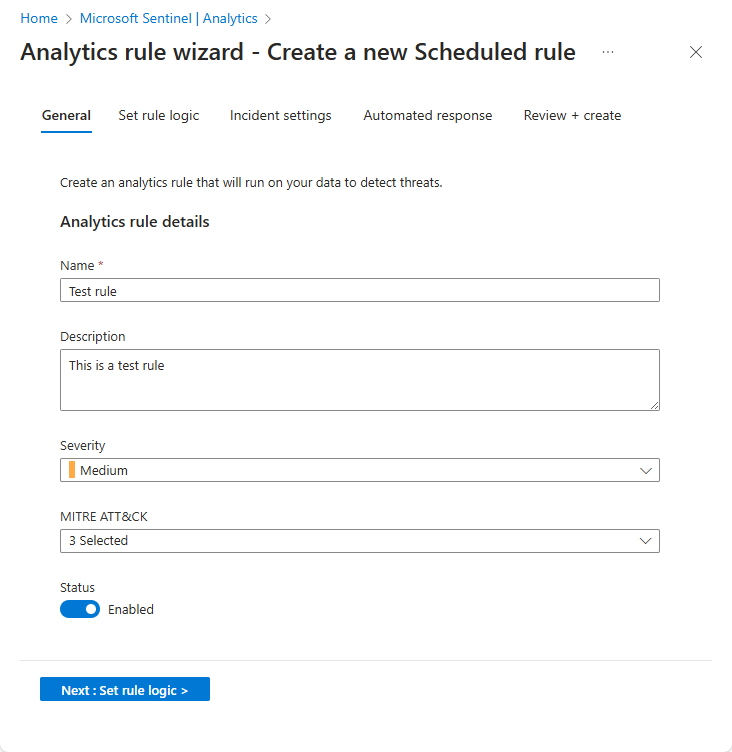

Criar regras para identificar ameaças à segurança

Depois de conectar fontes de dados ao Microsoft Sentinel, você pode criar regras para gerar alertas para ameaças detetadas. No exemplo a seguir, criamos uma regra para tentativas de entrar no servidor Windows com a senha errada.

Na página de visão geral do Microsoft Sentinel, em Configurações, selecione Análise.

Em Configurações, selecione Análise.

Selecione +Criar e, na lista suspensa, selecione Regra de consulta agendada.

Na guia Geral, insira as informações necessárias e selecione Avançar: Definir lógica da regra.

- Nome

- Descrição

- Táticas

- Gravidade

- Status

Na guia Definir lógica da regra, insira as informações necessárias e selecione Avançar.

Consulta de regra (aqui mostrando nossa consulta de exemplo)

SecurityEvent |where Activity startswith '4625' |summarize count () by IpAddress,Computer |where count_ > 3Entidades do mapa

Agendamento de consultas

Limiar de alerta

Agrupamento de eventos

Supressão

Na guia Configurações de incidentes , habilite Criar incidentes a partir de alertas acionados por esta regra de análise e selecione Avançar: resposta automatizada.

Selecione Next: Review.

No separador Rever e criar, reveja as informações e selecione Criar.

Gorjeta

Após a terceira tentativa falhada de entrar no servidor Windows, a regra criada dispara um incidente para cada tentativa malsucedida.

Ver alertas

Você pode exibir os incidentes gerados com o Microsoft Sentinel. Também pode atribuir incidentes e fechá-los assim que forem resolvidos, tudo a partir do Microsoft Sentinel.

Vá para a página de visão geral do Microsoft Sentinel.

Em Gerenciamento de ameaças, selecione Incidentes.

Selecione um incidente e, em seguida, atribua-o a uma equipa para resolução.

Gorjeta

Depois de resolver o problema, você pode fechá-lo.

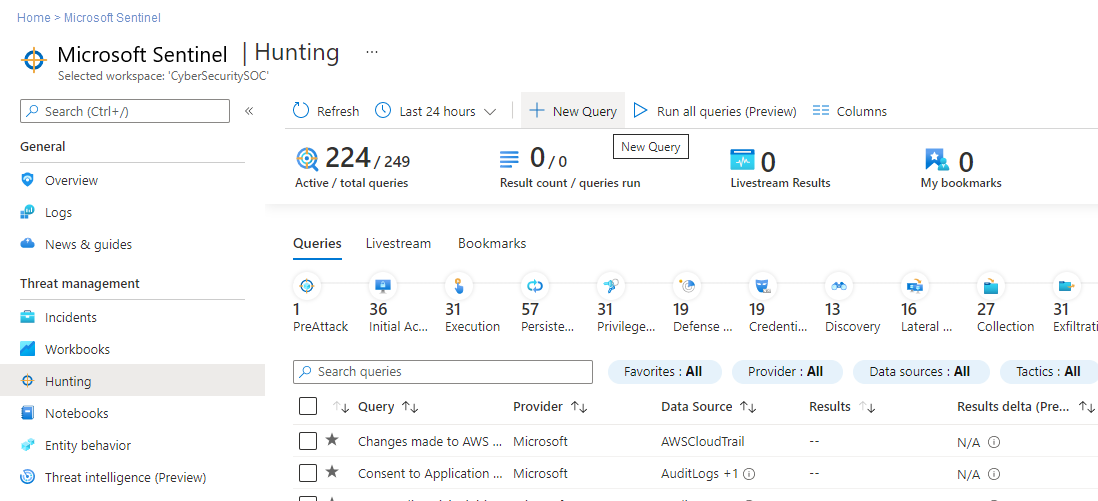

Procure ameaças à segurança com consultas

Você pode criar consultas ou usar a consulta predefinida disponível no Microsoft Sentinel para identificar ameaças em seu ambiente. As etapas a seguir executam uma consulta predefinida.

Na página de visão geral do Microsoft Sentinel, em Gerenciamento de ameaças, selecione Caça. Uma lista de consultas predefinidas é exibida.

Gorjeta

Você também pode criar uma nova consulta selecionando Nova consulta.

Selecione uma consulta e, em seguida, selecione Executar consulta.

Selecione Visualizar resultados para verificar os resultados.

Próximos passos

Agora que você abordou como proteger suas VMs do Azure VMware Solution, você pode saber mais sobre: