Configurar um encaminhador DNS no portal do Azure

Importante

Para nuvens privadas da Solução VMware do Azure criadas em ou após 1º de julho de 2021, agora você tem a capacidade de configurar a resolução DNS privada. Para nuvens privadas criadas antes de 1º de julho de 2021 que precisam de resolução de DNS privado, abra uma solicitação de suporte e solicite a configuração de DNS privado.

Por padrão, os componentes de gerenciamento da Solução VMware do Azure, como o vCenter Server, só podem resolver registros de nomes disponíveis por meio do DNS Público. No entanto, alguns casos de uso híbridos exigem que os componentes de gerenciamento da Solução VMware do Azure resolvam registros de nomes do DNS hospedado em particular para funcionar corretamente, incluindo sistemas gerenciados pelo cliente, como o vCenter Server e o Ative Directory.

Os componentes de gerenciamento da Solução VMware de DNS Privado para Azure permitem definir regras de encaminhamento condicional para o nome de domínio desejado para um conjunto selecionado de servidores DNS privados por meio do Serviço DNS do Data Center NSX-T.

Esse recurso usa o Serviço de Encaminhador DNS no Data Center NSX-T. Um serviço DNS e uma zona DNS padrão são fornecidos como parte da sua nuvem privada. Para permitir que os componentes de gerenciamento da Solução VMware do Azure resolvam registros de seus sistemas DNS privados, você deve definir uma zona FQDN e aplicá-la ao Serviço DNS do Data Center NSX-T. O Serviço DNS encaminha condicionalmente consultas DNS para cada zona com base nos servidores DNS externos definidos nessa zona.

Nota

O Serviço DNS está associado a até cinco zonas FQDN. Cada zona FQDN está associada a até três servidores DNS.

Gorjeta

Se desejar, você também pode usar as regras de encaminhamento condicional para segmentos de carga de trabalho configurando máquinas virtuais nesses segmentos para usar o endereço IP do Serviço DNS do Data Center NSX-T como seu servidor DNS.

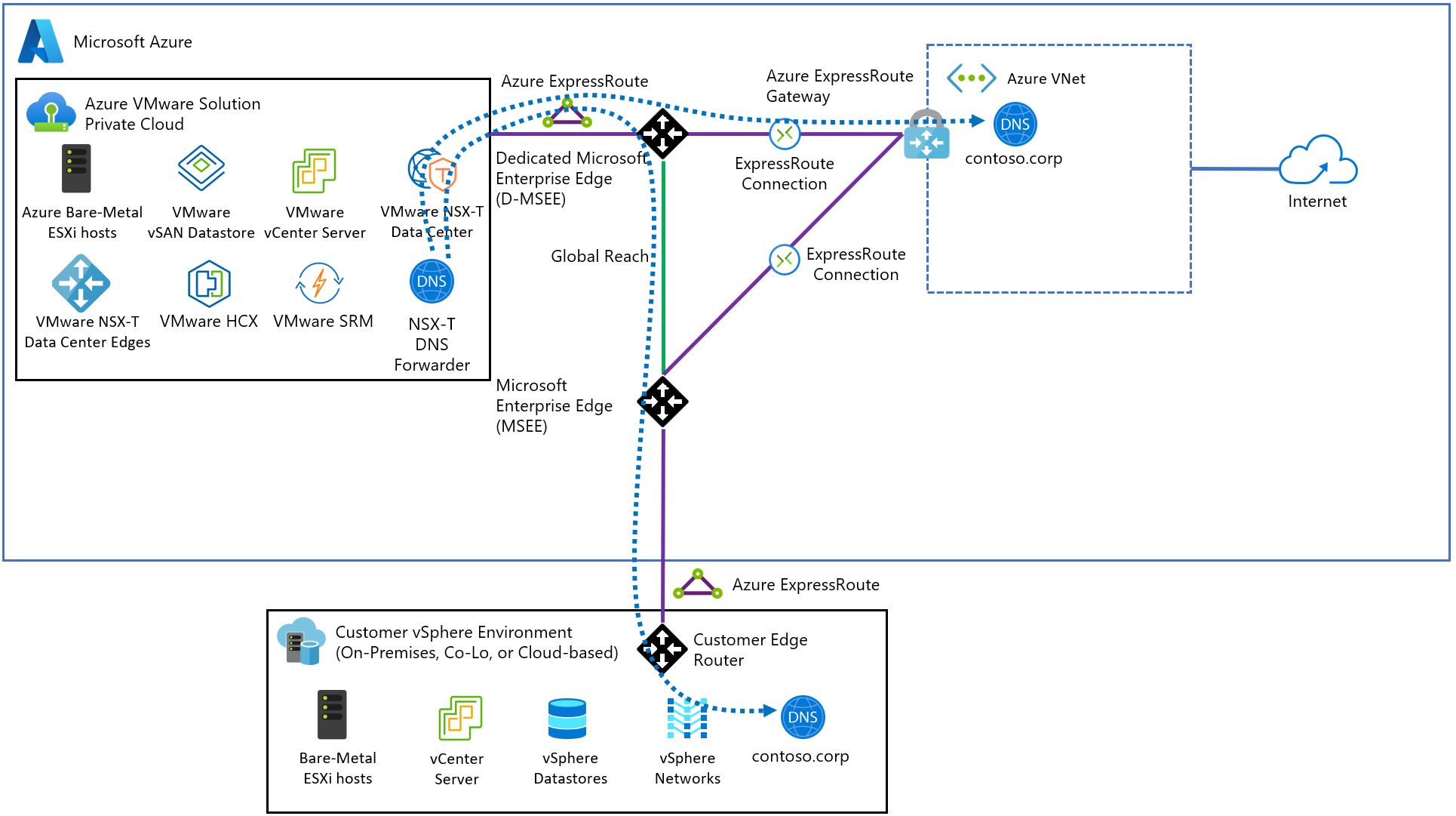

Arquitetura

O diagrama mostra que o Serviço DNS do Data Center NSX-T pode encaminhar consultas DNS para sistemas DNS hospedados no Azure e em ambientes locais.

Configurar o encaminhador DNS

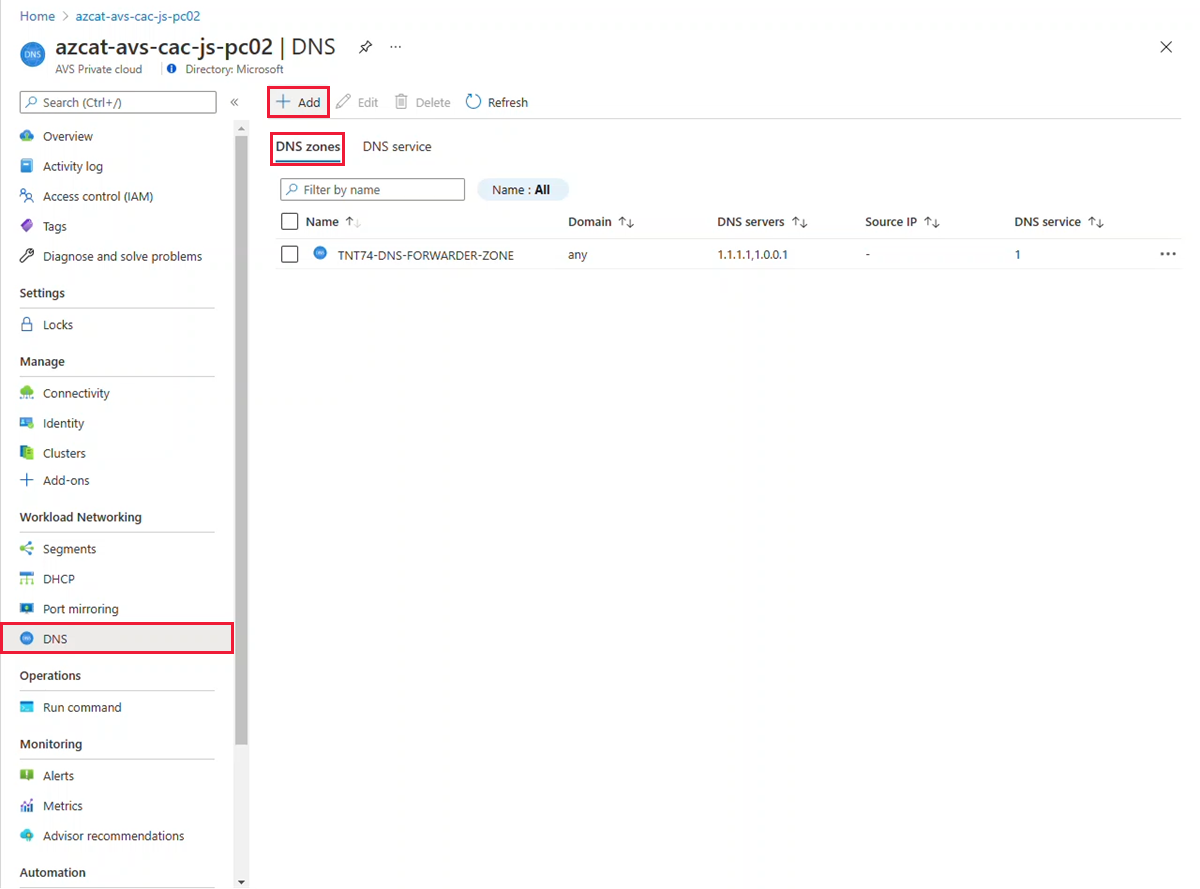

Na nuvem privada da Solução VMware do Azure, em Rede de carga de trabalho, selecione >Zonas DNS DNS. Em seguida, selecione Adicionar.

Nota

Para nuvens privadas criadas em ou após 1º de julho de 2021, a zona DNS padrão é criada para você durante a criação da nuvem privada.

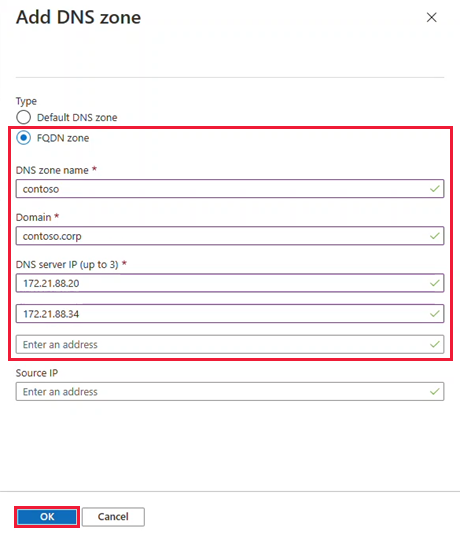

Selecione a zona FQDN, forneça um nome e até três endereços IP do servidor DNS no formato 10.0.0.53. Em seguida, selecione OK.

Importante

Enquanto o NSX-T Data Center permite espaços e outros caracteres não alfanuméricos em um nome de zona DNS, determinados recursos do Data Center NSX-T, como uma Zona DNS, são mapeados para um recurso do Azure cujos nomes não permitem determinados caracteres.

Como resultado, os nomes de zona DNS que seriam válidos no Data Center NSX-T podem precisar de ajuste para aderir às convenções de nomenclatura de recursos do Azure.

Leva vários minutos para concluir, você pode acompanhar o progresso de Notificações. Você verá uma mensagem nas Notificações quando a zona DNS for criada.

Ignore a mensagem sobre uma zona DNS padrão porque uma é criada para você como parte da sua nuvem privada.

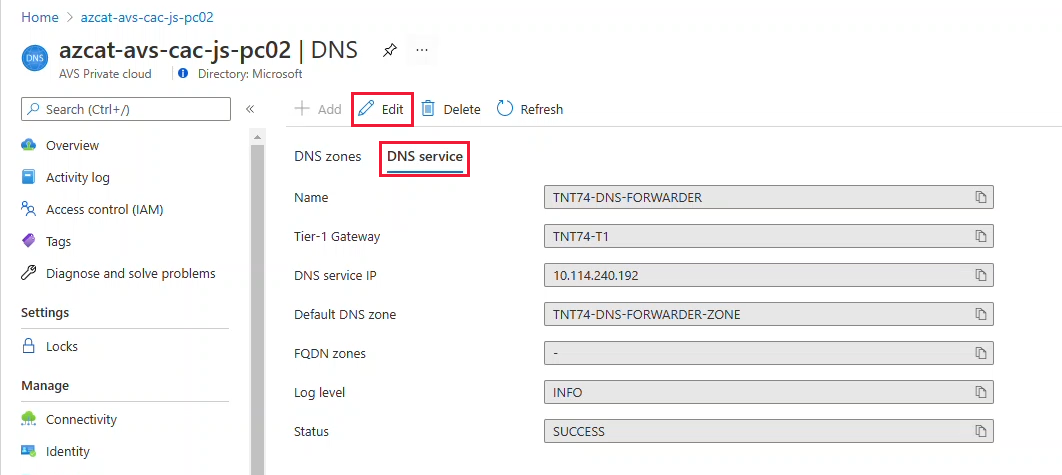

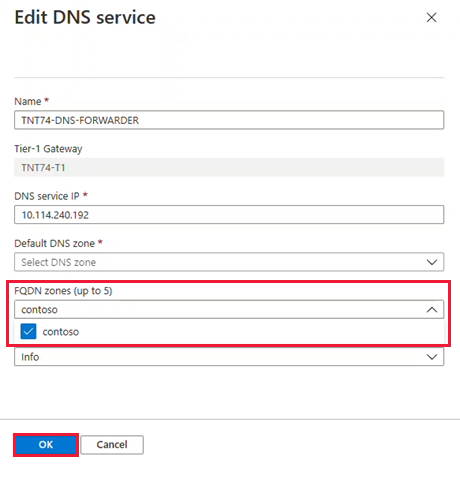

Selecione a guia Serviço DNS e, em seguida, selecione Editar.

Gorjeta

Para nuvens privadas criadas em ou após 1º de julho de 2021, você pode ignorar a mensagem sobre uma zona DNS padrão à medida que uma é criada para você durante a criação da nuvem privada.

Importante

Embora determinadas operações em sua nuvem privada possam ser executadas a partir do NSX-T Manager, para nuvens privadas criadas em ou após 1º de julho de 2021, você deve editar o serviço DNS da experiência de Rede Simplificada no portal do Azure para quaisquer alterações de configuração feitas no Gateway de Nível 1 padrão.

Na lista suspensa de zonas FQDN, selecione o FQDN recém-criado e selecione OK.

Leva vários minutos para ser concluído e, uma vez concluído, você verá a mensagem Concluído em Notificações. Neste ponto, os componentes de gerenciamento em sua nuvem privada devem ser capazes de resolver entradas DNS da zona FQDN fornecida ao Serviço DNS do Data Center NSX-T.

Repita as etapas acima para outras zonas FQDN, incluindo quaisquer zonas de pesquisa inversa aplicáveis.

Alterar a zona de encaminhador DNS T1 padrão

- Na nuvem privada da Solução VMware do Azure, em Rede de carga de trabalho, selecione Zonas> DNS>DNS Verifique TNT##-DNS-FORWARDER-ZONE. Em seguida, selecione Editar.

- Altere as entradas do servidor DNS para endereços IP acessíveis válidos. Em seguida, selecione OK

Importante

Um ponto de extremidade DNS inacessível pelo servidor DNS NSX-T resultará em um alarme NSX-T informando que o ponto de extremidade está inacessível. Nos casos da configuração padrão fornecida com a Solução VMware do Azure, isso se deve à Internet que está desabilitada por padrão. O alarme pode ser reconhecido e ignorado, ou a configuração padrão pode ser alterada para um ponto de extremidade válido.

Verificar operações de resolução de nomes

Depois de configurar o encaminhador DNS, você tem algumas opções disponíveis para verificar as operações de resolução de nomes.

Gerenciador VMware NSX-T

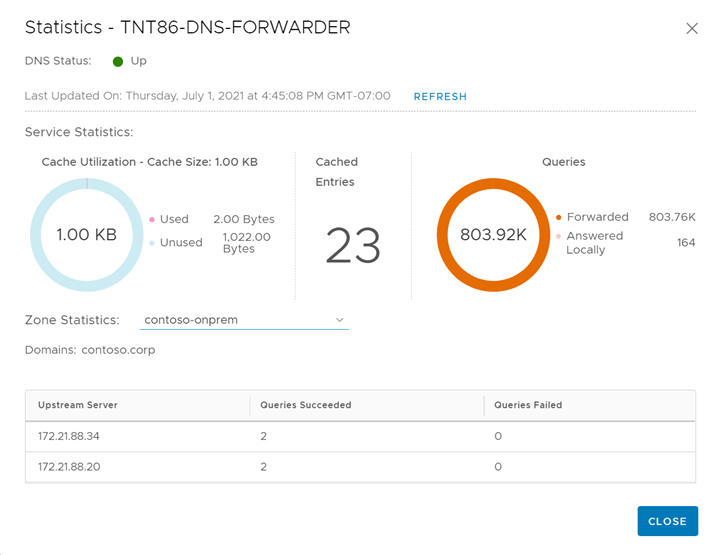

O NSX-T Manager fornece as estatísticas do DNS Forwarder Service no nível de serviço global e por zona.

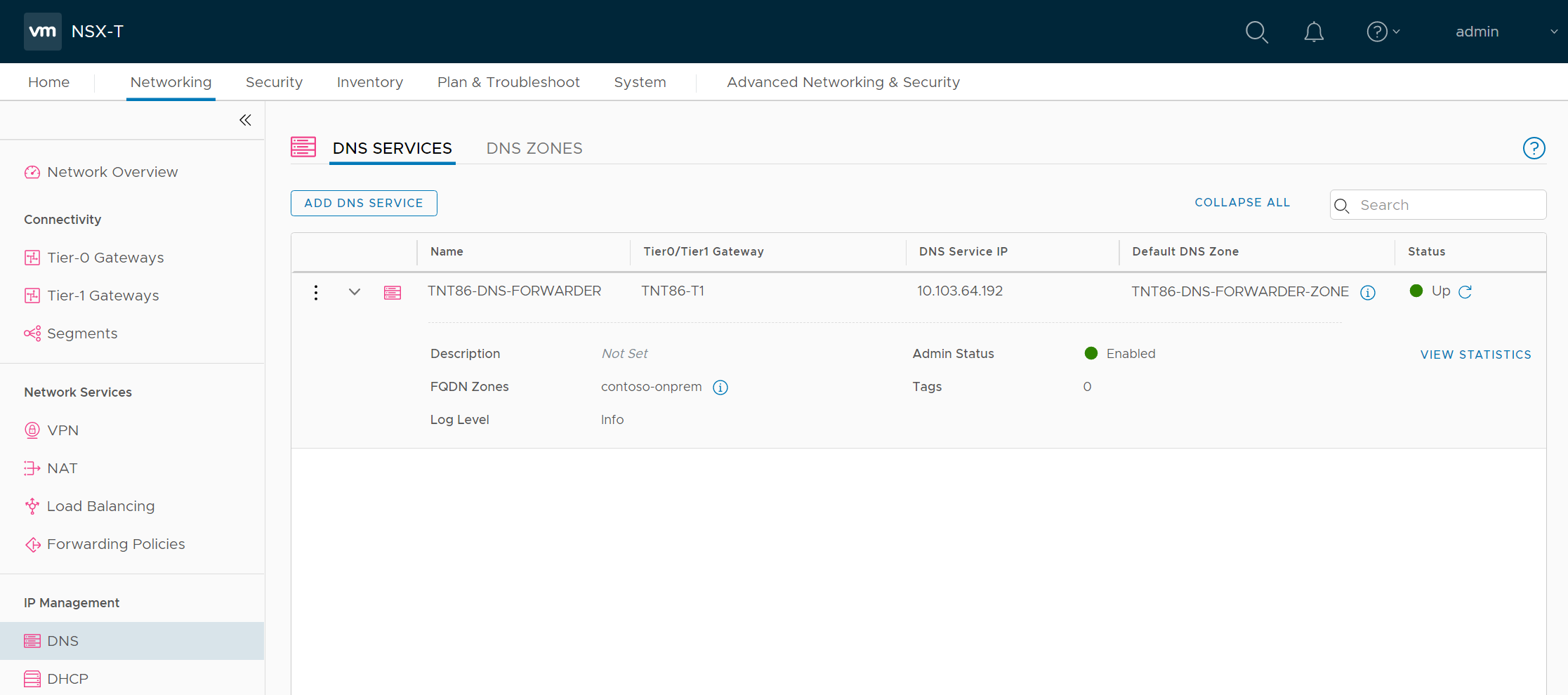

No NSX-T Manager, selecione DNS de rede>e expanda o serviço de encaminhador DNS.

Selecione Exibir Estatísticas e, na lista suspensa Estatísticas de Zona, selecione sua Zona FQDN.

A metade superior mostra as estatísticas de todo o serviço e a metade inferior mostra as estatísticas da zona especificada. Neste exemplo, você pode ver as consultas encaminhadas para os serviços DNS especificados durante a configuração da zona FQDN.

PowerCLI

A API NSX-T Policy permite executar comandos nslookup a partir do NSX-T Data Center DNS Forwarder Service. Os cmdlets necessários fazem parte do VMware.VimAutomation.Nsxt módulo no PowerCLI. O exemplo a seguir demonstra a saída da versão 12.3.0 desse módulo.

Conecte-se ao cluster do NSX-T Manager.

Gorjeta

Você pode obter o endereço IP do cluster do NSX-T Manager no portal do Azure em Gerenciar>identidade.

Connect-NsxtServer -Server 10.103.64.3Obtenha um proxy para o serviço nslookup do Encaminhador DNS.

$nslookup = Get-NsxtPolicyService -Name com.vmware.nsx_policy.infra.tier_1s.dns_forwarder.nslookupExecute pesquisas a partir do Serviço de Encaminhador DNS.

$response = $nslookup.get('TNT86-T1', 'vc01.contoso.corp')

O primeiro parâmetro no comando é a ID do gateway T1 da sua nuvem privada, que você pode obter na guia Serviço DNS no portal do Azure.

Obtenha uma resposta bruta da pesquisa usando as seguintes propriedades da resposta.

$response.dns_answer_per_enforcement_point.raw_answer; (()) DiG 9.10.3-P4-Ubuntu (()) @10.103.64.192 -b 10.103.64.192 vc01.contoso.corp +timeout=5 +tries=3 +nosearch ; (1 server found) ;; global options: +cmd ;; Got answer: ;; -))HEADER((- opcode: QUERY, status: NOERROR, id: 10684 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 4096 ;; QUESTION SECTION: ;vc01.contoso.corp. IN A ;; ANSWER SECTION: vc01.contoso.corp. 3046 IN A 172.21.90.2 ;; Query time: 0 msec ;; SERVER: 10.103.64.192:53(10.103.64.192) ;; WHEN: Thu Jul 01 23:44:36 UTC 2021 ;; MSG SIZE rcvd: 62Neste exemplo, você pode ver uma resposta para a consulta de vc01.contoso.corp mostrando um registro A com o endereço 172.21.90.2. Além disso, este exemplo mostra uma resposta em cache do Serviço de Encaminhador DNS, portanto, sua saída pode variar um pouco.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários