Configurar Bastion para conexões de cliente nativas

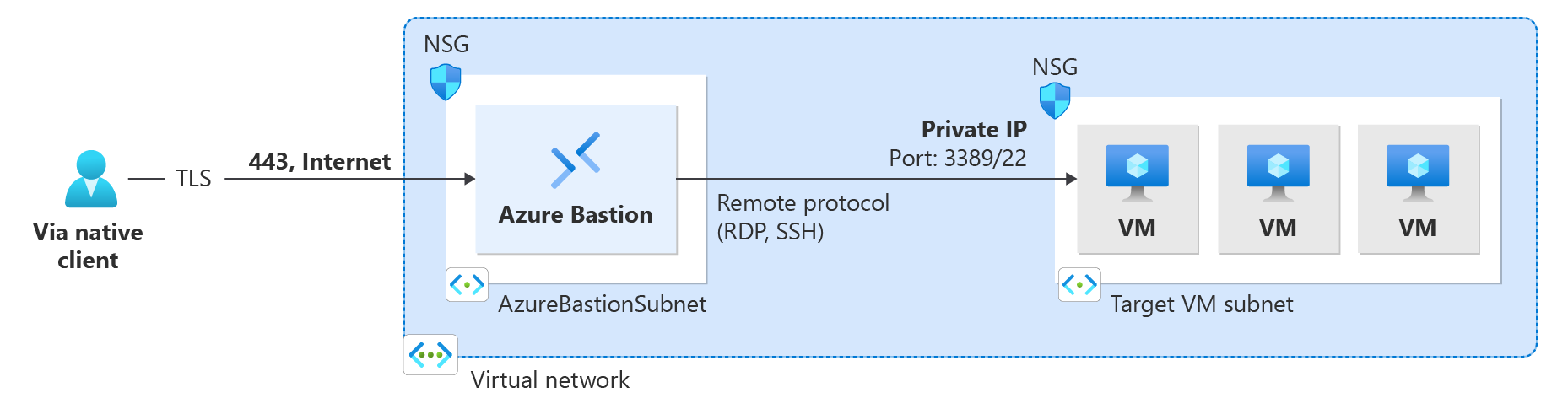

Este artigo ajuda você a configurar sua implantação Bastion para aceitar conexões do cliente nativo (SSH ou RDP) em seu computador local para VMs localizadas na VNet. O recurso de cliente nativo permite que você se conecte às VMs de destino via Bastion usando a CLI do Azure e expande suas opções de entrada para incluir o par de chaves SSH local e a ID do Microsoft Entra. Além disso, você também pode carregar ou baixar arquivos, dependendo do tipo de conexão e do cliente.

Você pode configurar esse recurso modificando uma implantação existente do Bastion ou pode implantar o Bastion com a configuração do recurso já especificada. Seus recursos na VM ao se conectar via cliente nativo dependem do que está habilitado no cliente nativo.

Nota

O preço por hora começa a partir do momento em que o Bastion é implantado, independentemente do uso de dados de saída. Para obter mais informações, consulte Preços e SKUs. Se você estiver implantando o Bastion como parte de um tutorial ou teste, recomendamos excluir esse recurso depois de terminar de usá-lo.

Implantar Bastion com o recurso de cliente nativo

Se você ainda não implantou o Bastion em sua rede virtual, pode implantar com o recurso de cliente nativo especificado implantando o Bastion usando configurações manuais. Para conhecer as etapas, consulte Tutorial - Implantar bastião com configurações manuais. Ao implantar o Bastion, especifique as seguintes configurações:

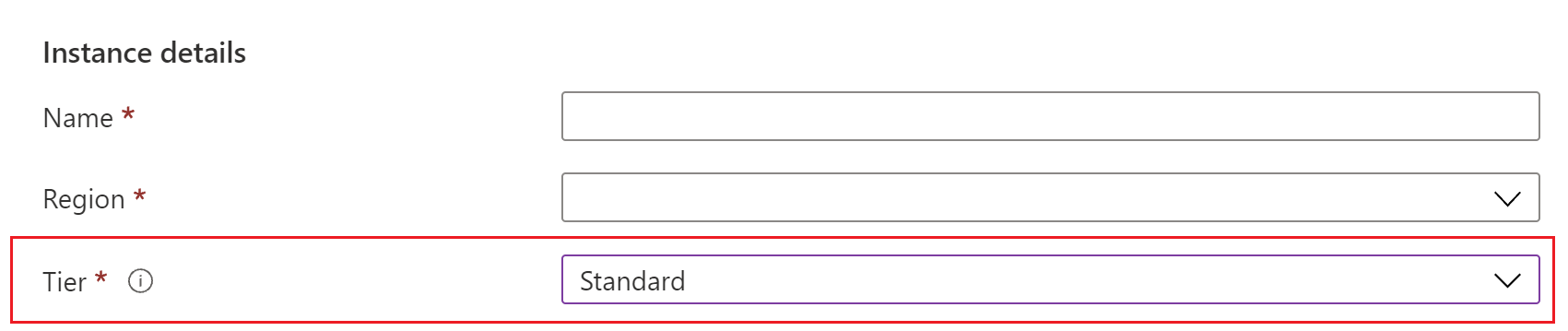

Na guia Noções básicas, para Detalhes da instância -> Camada, selecione Padrão. O suporte ao cliente nativo requer o SKU padrão.

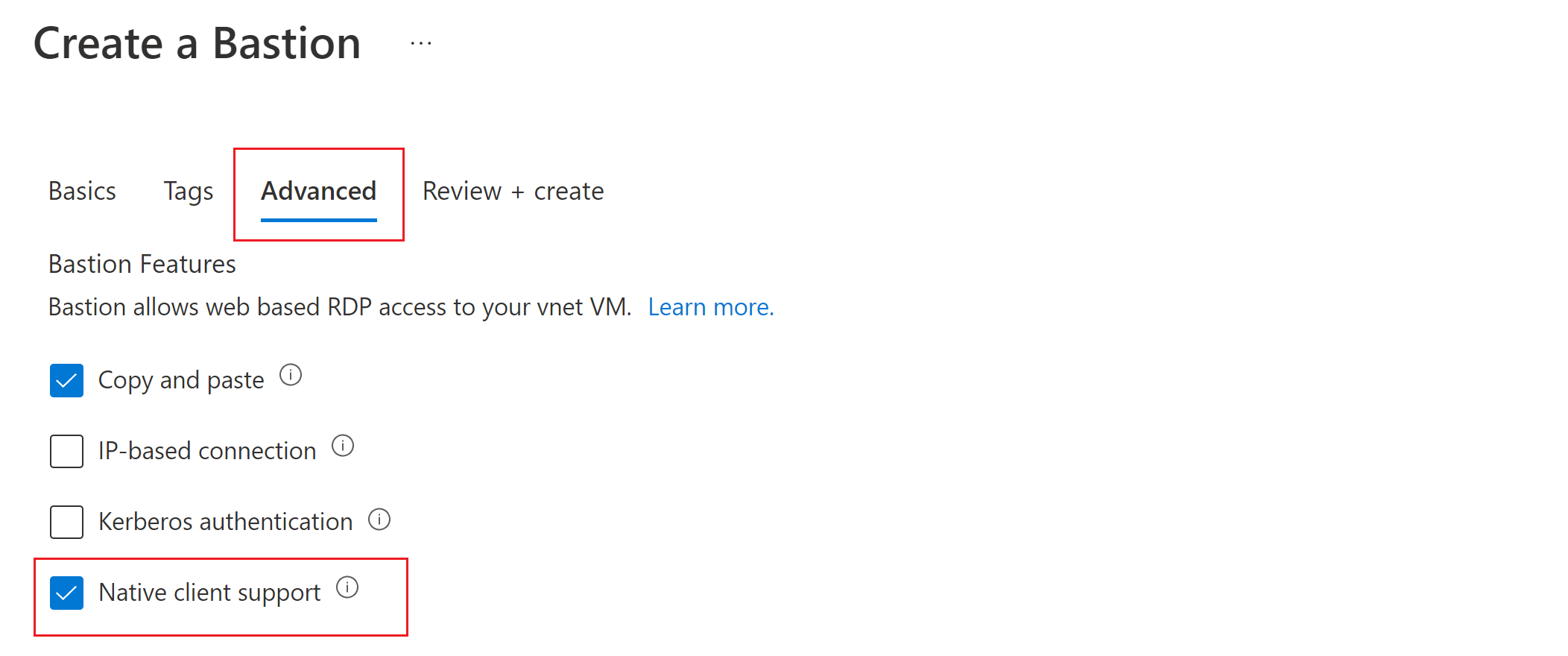

Antes de criar o host bastion, vá para a guia Avançado e marque a caixa para Suporte ao Cliente Nativo, juntamente com as caixas de seleção para quaisquer outros recursos que você deseja implantar.

Selecione Rever + criar para validar e, em seguida, selecione Criar para implementar o anfitrião Bastion.

Modificar uma implantação de bastião existente

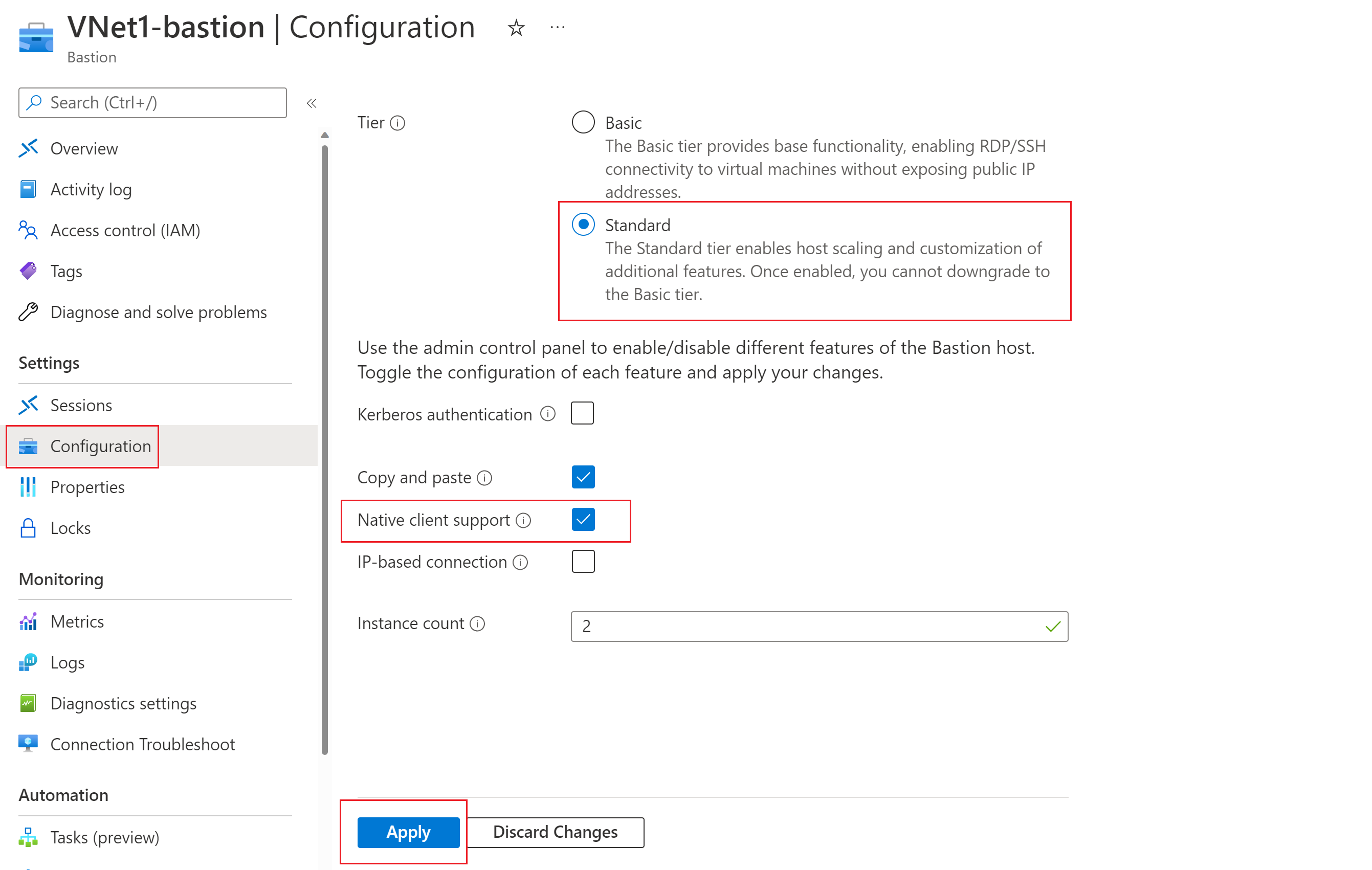

Se você já implantou o Bastion em sua rede virtual, modifique as seguintes definições de configuração:

Navegue até a página Configuração do recurso Bastion. Verifique se a camada de SKU é padrão. Se não estiver, selecione Padrão.

Selecione a caixa para Suporte ao cliente nativo e, em seguida, aplique as alterações.

Proteja sua conexão de cliente nativo

Se quiser proteger ainda mais sua conexão de cliente nativo, você pode limitar o acesso à porta fornecendo acesso apenas à porta 22/3389. Para restringir o acesso à porta, você deve implantar as seguintes regras NSG em seu AzureBastionSubnet para permitir o acesso a portas selecionadas e negar o acesso de quaisquer outras portas.

Conectando-se a VMs

Depois de implantar esse recurso, há instruções de conexão diferentes, dependendo do computador host do qual você está se conectando e da VM cliente à qual você está se conectando.

Use a tabela a seguir para entender como se conectar a partir de clientes nativos. Observe que diferentes combinações suportadas de VMs de cliente nativo e de destino permitem recursos diferentes e exigem comandos específicos.

| Cliente | VM de destino | Método | Autenticação do Microsoft Entra | Transferência de ficheiros | Sessões simultâneas de VM | Porta personalizada |

|---|---|---|---|---|---|---|

| Cliente nativo do Windows | VM do Windows | PDR | Sim | Carregar/Descarregar | Sim | Sim |

| VM do Linux | CHS | Sim | No | Sim | Sim | |

| Qualquer VM | Túnel bastião da rede AZ | Não | Carregar | No | Não | |

| Cliente nativo do Linux | VM do Linux | CHS | Sim | No | Sim | Sim |

| Windows ou qualquer VM | Túnel bastião da rede AZ | Não | Carregar | No | Não | |

| Outro cliente nativo (putty) | Qualquer VM | Túnel bastião da rede AZ | Não | Carregar | No | Não |

Limitações:

- Não há suporte para entrar usando uma chave privada SSH armazenada no Cofre de Chaves do Azure com esse recurso. Antes de entrar em uma VM Linux usando um par de chaves SSH, baixe sua chave privada para um arquivo em sua máquina local.

- A conexão usando um cliente nativo não é suportada no Cloud Shell.