Tutorial: Configurar o HTTPS num domínio personalizado da CDN do Azure

Este tutorial mostra como habilitar o protocolo HTTPS para um domínio personalizado associado a um ponto de extremidade CDN do Azure.

O protocolo HTTPS em seu domínio personalizado (por exemplo, https://www.contoso.com), garante que seus dados confidenciais sejam entregues com segurança via TLS/SSL. Quando seu navegador da Web está conectado via HTTPS, o navegador valida o certificado do site. O navegador verifica se foi emitido por uma autoridade de certificação legítima. Este processo oferece segurança e protege as suas aplicações Web de ataques.

A CDN do Azure suporta o HTTPS num nome de anfitrião do ponto final da CDN, por predefinição. Por exemplo, se você criar um ponto de extremidade CDN (como https://contoso.azureedge.net), HTTPS será habilitado automaticamente.

Alguns dos principais atributos da funcionalidade HTTPS personalizada são:

Sem custo extra: Não há custos para aquisição ou renovação de certificados e nenhum custo extra para o tráfego HTTPS. Só paga pelos GB de saída da CDN.

Ativação simples: está disponível no portal do Azure o aprovisionamento de um clique. Também pode utilizar a API REST ou outras ferramentas de programador para ativar a funcionalidade.

O gerenciamento completo de certificados está disponível:

- Toda a aquisição e gestão de certificados é tratada por si.

- Os certificados são automaticamente provisionados e renovados antes da expiração.

Neste tutorial, irá aprender a:

- Ativar o protocolo HTTPS no domínio personalizado.

- Utilizar um certificado gerido pela CDN

- Utilize o seu próprio certificado

- Validar o domínio

- Desativar o protocolo HTTPS no domínio personalizado.

Pré-requisitos

Nota

Recomendamos que utilize o módulo do Azure Az PowerShell para interagir com o Azure. Veja Instalar o Azure PowerShell para começar. Para saber como migrar para o módulo do Az PowerShell, veja Migrar o Azure PowerShell do AzureRM para o Az.

Antes de concluir as etapas neste tutorial, crie um perfil CDN e pelo menos um ponto de extremidade CDN. Para obter mais informações, veja Início Rápido: Criar um perfil e um ponto final da CDN do Azure.

Associe um domínio personalizado da CDN do Azure ao seu ponto de extremidade da CDN. Para obter mais informações, consulte Tutorial: Adicionar um domínio personalizado ao seu ponto de extremidade CDN do Azure.

Importante

Os certificados gerenciados pela CDN não estão disponíveis para domínios raiz ou apex. Se seu domínio personalizado da CDN do Azure for um domínio raiz ou apex, você deverá usar o recurso Traga seu próprio certificado.

Certificados TLS/SSL

Para habilitar HTTPS em um domínio personalizado da CDN do Azure, use um certificado TLS/SSL. Você escolhe usar um certificado gerenciado pela CDN do Azure ou usar seu certificado.

- Opção 1 (predefinição): ativar HTTPS com um certificado gerido pela CDN

- Opção 2: ativar a funcionalidade HTTPS com o seu próprio certificado

A CDN do Azure lida com tarefas de gerenciamento de certificados, como aquisição e renovação. Depois de ativar a funcionalidade, o processo é iniciado imediatamente.

Se o domínio personalizado já estiver mapeado para o ponto de extremidade CDN, nenhuma ação adicional será necessária. A CDN do Azure processa as etapas e conclui sua solicitação automaticamente.

Se o seu domínio personalizado estiver mapeado em outro lugar, use o e-mail para validar a propriedade do domínio.

Para ativar o HTTPS num domínio personalizado, siga estes passos:

Vá para o portal do Azure para encontrar um certificado gerenciado pela sua CDN do Azure. Procure e selecione perfis CDN.

Escolha o seu perfil:

- Azure CDN Standard da Microsoft

- Azure CDN Standard de Edgio

- Azure CDN Premium de Edgio

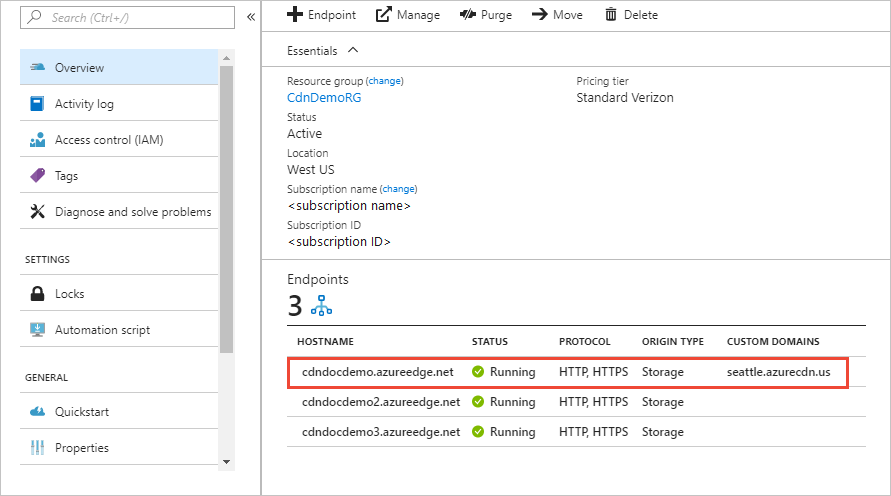

Na lista de pontos finais da CDN, selecione o ponto final que contém o seu domínio personalizado.

É apresentada a página Ponto final.

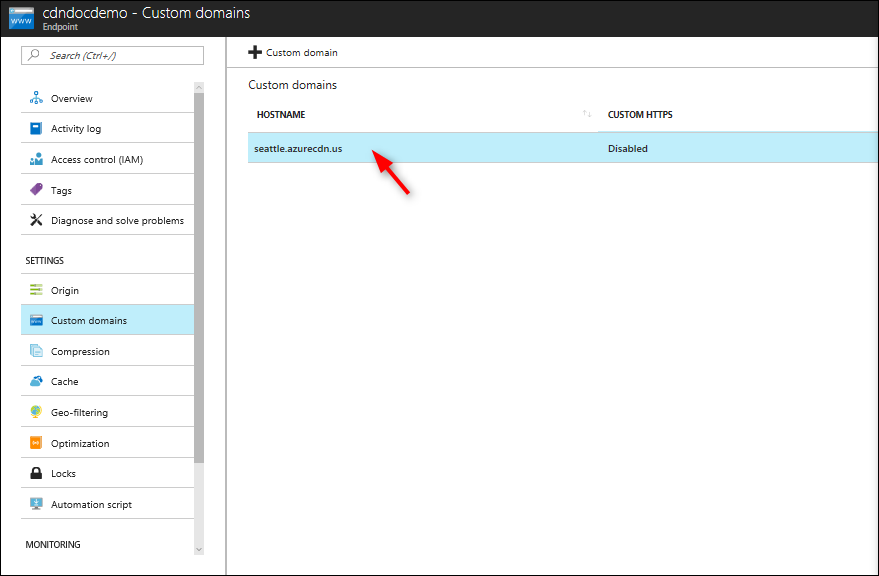

Na lista de domínios personalizados, selecione o domínio personalizado no qual pretende ativar o HTTPS.

É apresentada a página Domínio personalizado.

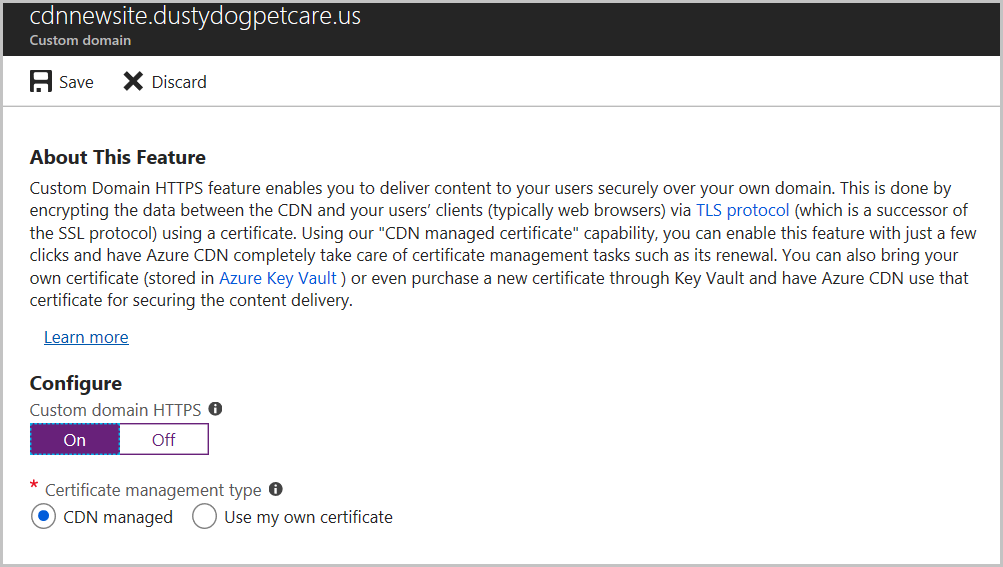

Em Tipo de gestão de certificado, selecione CDN gerida.

Selecione Ativar para ativar o HTTPS.

Continue a Validar o domínio.

Validar o domínio

Se você tiver um domínio personalizado em uso mapeado para seu ponto de extremidade personalizado com um registro CNAME ou estiver usando seu próprio certificado, continue para Domínio personalizado mapeado para seu ponto de extremidade da Rede de Distribuição de Conteúdo.

Caso contrário, se a entrada de registro CNAME para seu ponto de extremidade não existir mais ou contiver o subdomínio cdnverify, continue para Domínio personalizado não mapeado para seu ponto de extremidade CDN.

O domínio personalizado está mapeado para o ponto final da CDN por um registo CNAME

Ao adicionar um domínio personalizado ao seu ponto de extremidade, você criou um registro CNAME no registrador de domínio DNS mapeado para seu nome de host de ponto de extremidade CDN.

Se esse registro CNAME ainda existir e não contiver o subdomínio cdnverify, a autoridade de certificação DigiCert o usará para validar automaticamente a propriedade do seu domínio personalizado.

Se você estiver usando seu próprio certificado, a validação de domínio não será necessária.

Seu registro CNAME deve estar no seguinte formato:

- Nome é o seu nome de domínio personalizado.

- Valor é o nome do host do ponto de extremidade da rede de entrega de conteúdo.

| Nome | Tipo | valor |

|---|---|---|

| <www.contoso.com> | CNAME | contoso.azureedge.net |

Para obter mais informações sobre os registos CNAME, veja Criar o registo DNS CNAME.

Se o seu registo CNAME estiver no formato correto, o DigiCert verifica automaticamente o seu nome de domínio personalizado e cria um certificado para o seu domínio. A DigitCert não envia um e-mail de verificação e você não precisa aprovar sua solicitação. O certificado é válido por um ano e será renovado automaticamente antes de expirar. Avance para Aguardar pela propagação.

A validação automática normalmente leva algumas horas. Se você não vir seu domínio validado em 24 horas, abra um tíquete de suporte.

Nota

Se você tiver um registro de Autorização de Autoridade de Certificação (CAA) com seu provedor de DNS, ele deverá incluir as CAs apropriadas para autorização. DigiCert é a CA para Microsoft e Edgio perfis. Para obter informações sobre como gerir registos CAA, veja Manage CAA records (Gerir registos CAA). Para obter uma ferramenta de registo CAA, veja CAA Record Helper (Ajuda para Registos CAA).

O domínio personalizado não está mapeado para o ponto de extremidade CDN

Se a entrada de registro CNAME contiver o subdomínio cdnverify, siga o restante das instruções nesta etapa.

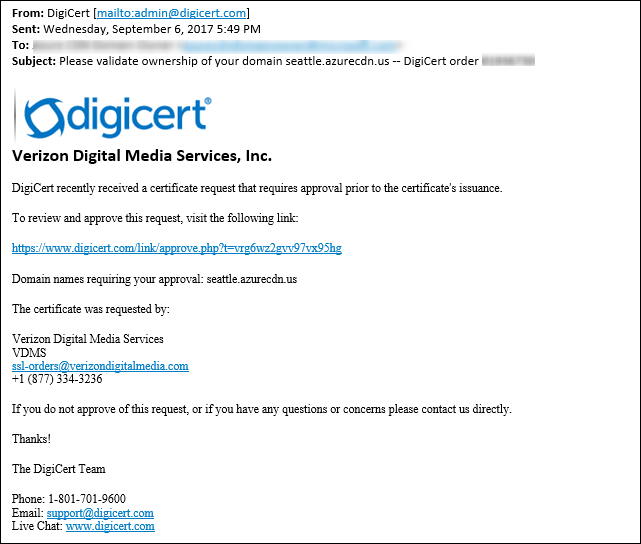

A DigiCert envia um e-mail de verificação para os seguintes endereços de e-mail. Verifique se você pode aprovar diretamente de um dos seguintes endereços:

- admin@your-domain-name.com

- administrator@your-domain-name.com

- webmaster@your-domain-name.com

- hostmaster@your-domain-name.com

- postmaster@your-domain-name.com

Você deve receber um e-mail em poucos minutos para que você aprove a solicitação. Caso esteja a utilizar um filtro de spam, adicione verification@digicert.com à respetiva lista de permissões. Se não receber um e-mail passadas 24 horas, contacte o suporte da Microsoft.

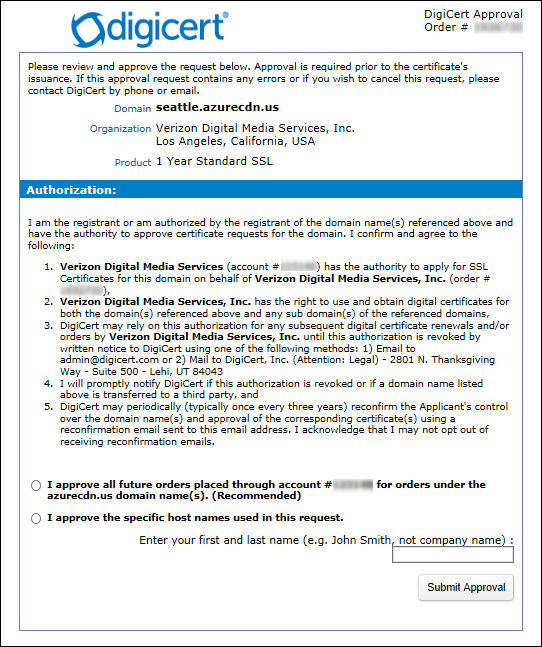

Ao selecionar o link de aprovação, você será direcionado para o seguinte formulário de aprovação online:

Siga as instruções do formulário; tem duas opções de verificação:

Pode aprovar todas as encomendas futuras feitas através da mesma conta para o mesmo domínio de raiz; por exemplo, contoso.com. Essa abordagem é recomendada se você planeja adicionar outros domínios personalizados para o mesmo domínio raiz.

Pode aprovar apenas o nome de anfitrião específico utilizado neste pedido. É necessária outra aprovação para pedidos posteriores.

Após a aprovação, a DigiCert conclui a criação do certificado para o seu nome de domínio personalizado. O certificado é válido por um ano e será renovado automaticamente antes de expirar.

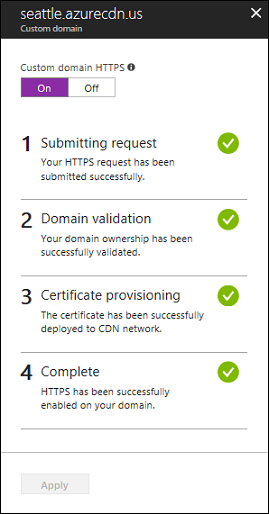

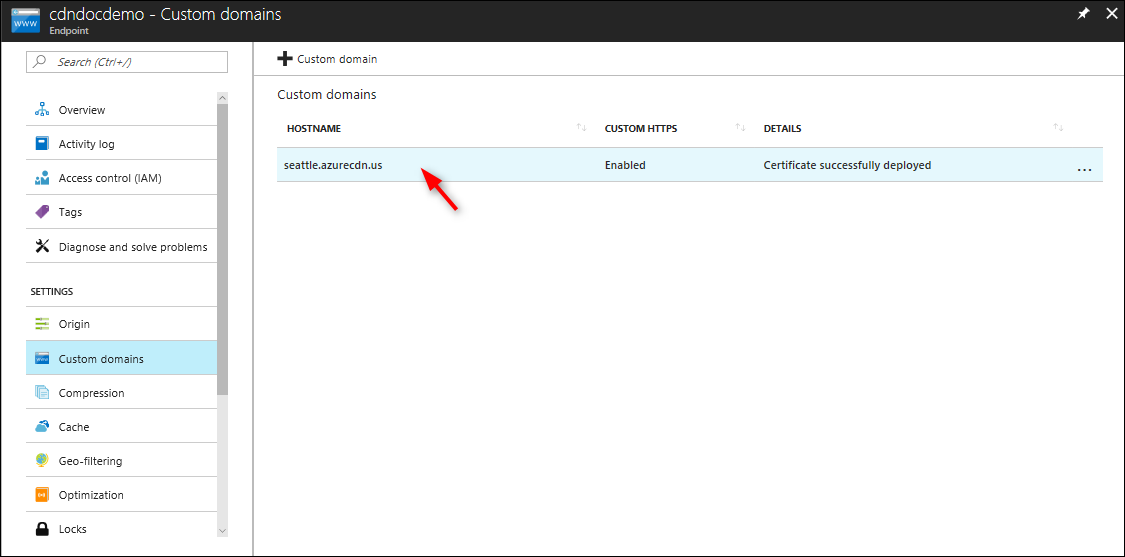

Aguardar pela propagação

Após a validação do nome de domínio, a ativação da funcionalidade HTTPS no domínio personalizado pode demorar entre 6 a 8 horas. Quando o processo for concluído, o status HTTPS personalizado no portal do Azure será alterado para Habilitado. As quatro etapas de operação na caixa de diálogo de domínio personalizado são marcadas como concluídas. O seu domínio personalizado está agora pronto para utilizar o HTTPS.

Progresso da operação

A tabela seguinte mostra o progresso da operação que ocorre quando ativa o HTTPS. Depois de ativar o HTTPS, aparecem quatro passos da operação na caixa de diálogo do domínio personalizado. À medida que cada etapa se torna ativa, outros detalhes da subetapa aparecem sob a etapa à medida que ela progride. Nem todas essas subetapas ocorrem. Depois da conclusão bem-sucedida de um passo, aparece uma marca de verificação verde junto ao mesmo.

| Passo da operação | Detalhes do subpasso da operação |

|---|---|

| 1 Submeter o pedido | Submeter o pedido |

| O seu pedido HTTPS está a ser submetido. | |

| O seu pedido HTTPS foi submetido com êxito. | |

| 2 Validação do domínio | O domínio é validado automaticamente se for CNAME mapeado para o ponto de extremidade CDN. Caso contrário, é enviado um pedido de verificação para o e-mail listado no registo do seu domínio (registante WHOIS). |

| A propriedade do domínio foi validada com êxito. | |

| O pedido de validação da propriedade do domínio expirou (é provável que o cliente não tenha respondido em seis dias). HTTPS não será ativado no seu domínio. * | |

| O cliente rejeitou o pedido de validação da propriedade do domínio. HTTPS não será ativado no seu domínio. * | |

| 3 Aprovisionamento do certificado | A autoridade de certificação está a emitir o certificado necessário para ativar o HTTPS no seu domínio. |

| O certificado foi emitido e está a ser implementado na rede CDN. Este processo poderá demorar até seis horas. | |

| O certificado foi implementado com êxito na rede CDN. | |

| 4 Concluído | O HTTPS foi ativado com êxito no seu domínio. |

* Esta mensagem não aparece a menos que tenha ocorrido um erro.

Se ocorrer um erro antes de o pedido ser submetido, será apresentada a seguinte mensagem de erro:

We encountered an unexpected error while processing your HTTPS request. Please try again and contact support if the issue persists.

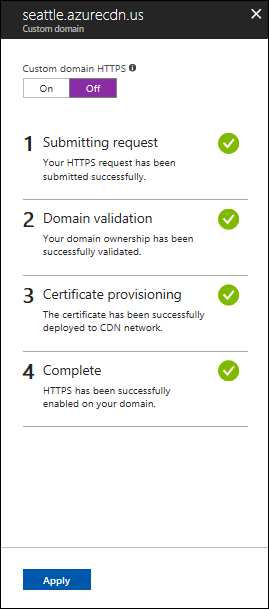

Limpar recursos - desativar HTTPS

Nesta seção, você aprenderá a desabilitar o HTTPS para seu domínio personalizado.

Desativar a funcionalidade HTTPS

No portal do Azure, procure e selecione perfis CDN.

Escolha sua CDN Standard do Azure da Microsoft, CDN Standard do Azure do Edgio ou CDN Premium do perfil do Edgio .

Na lista de pontos de extremidade, escolha o ponto de extremidade que contém seu domínio personalizado.

Escolha o domínio personalizado para o qual você deseja desabilitar o HTTPS.

Escolha Desativado para desativar o HTTPS e, em seguida, selecione Aplicar.

Aguardar pela propagação

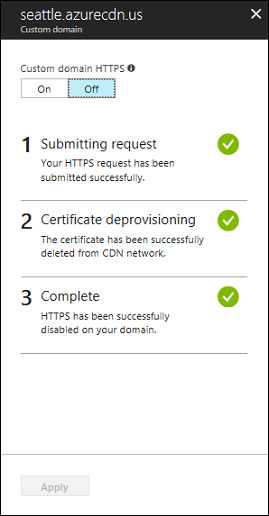

A desativação da funcionalidade HTTPS no domínio personalizado pode demorar entre 6 a 8 horas a ter efeito. Quando o processo estiver concluído, o status HTTPS personalizado no portal do Azure será alterado para Desabilitado. As três etapas de operação na caixa de diálogo de domínio personalizado são marcadas como concluídas. O domínio personalizado já não pode utilizar o HTTPS.

Progresso da operação

A tabela seguinte mostra o progresso da operação que ocorre quando desativa o HTTPS. Depois de desativar o HTTPS, três etapas de operação aparecem na caixa de diálogo de domínio personalizado. Quando uma etapa se torna ativa, os detalhes aparecem abaixo da etapa. Depois da conclusão bem-sucedida de um passo, aparece uma marca de verificação verde junto ao mesmo.

| Progresso da operação | Detalhes da operação |

|---|---|

| 1 Submeter o pedido | Submeter o pedido |

| 2 Desaprovisionamento do certificado | Eliminar o certificado |

| 3 Concluído | Certificado eliminado |

Rotação automática de certificados com a CDN do Azure da Edgio

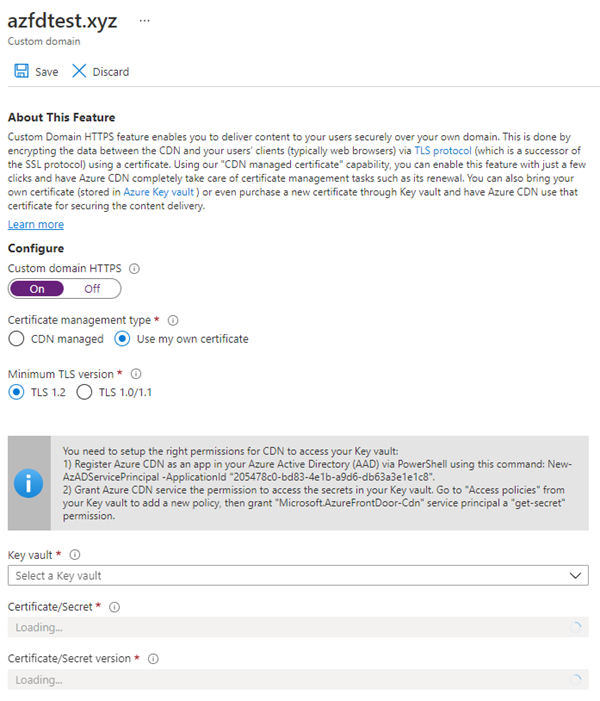

Os certificados gerenciados do Azure Key Vault podem utilizar o recurso de rotação automática de certificados, permitindo que a CDN do Azure do Edgio recupere automaticamente certificados atualizados e os propague para a plataforma CDN do Edgio. Para ativar esta caraterística:

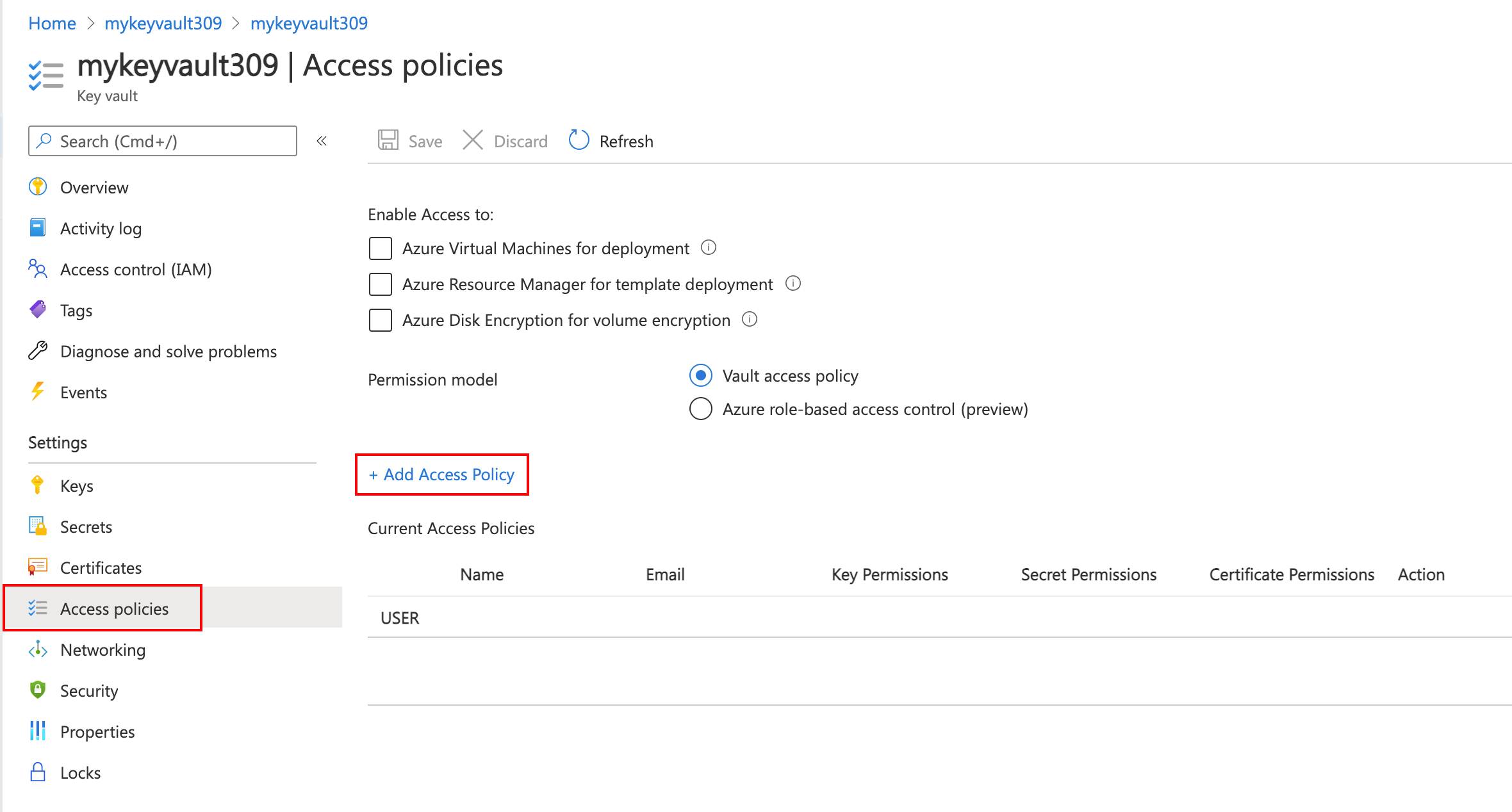

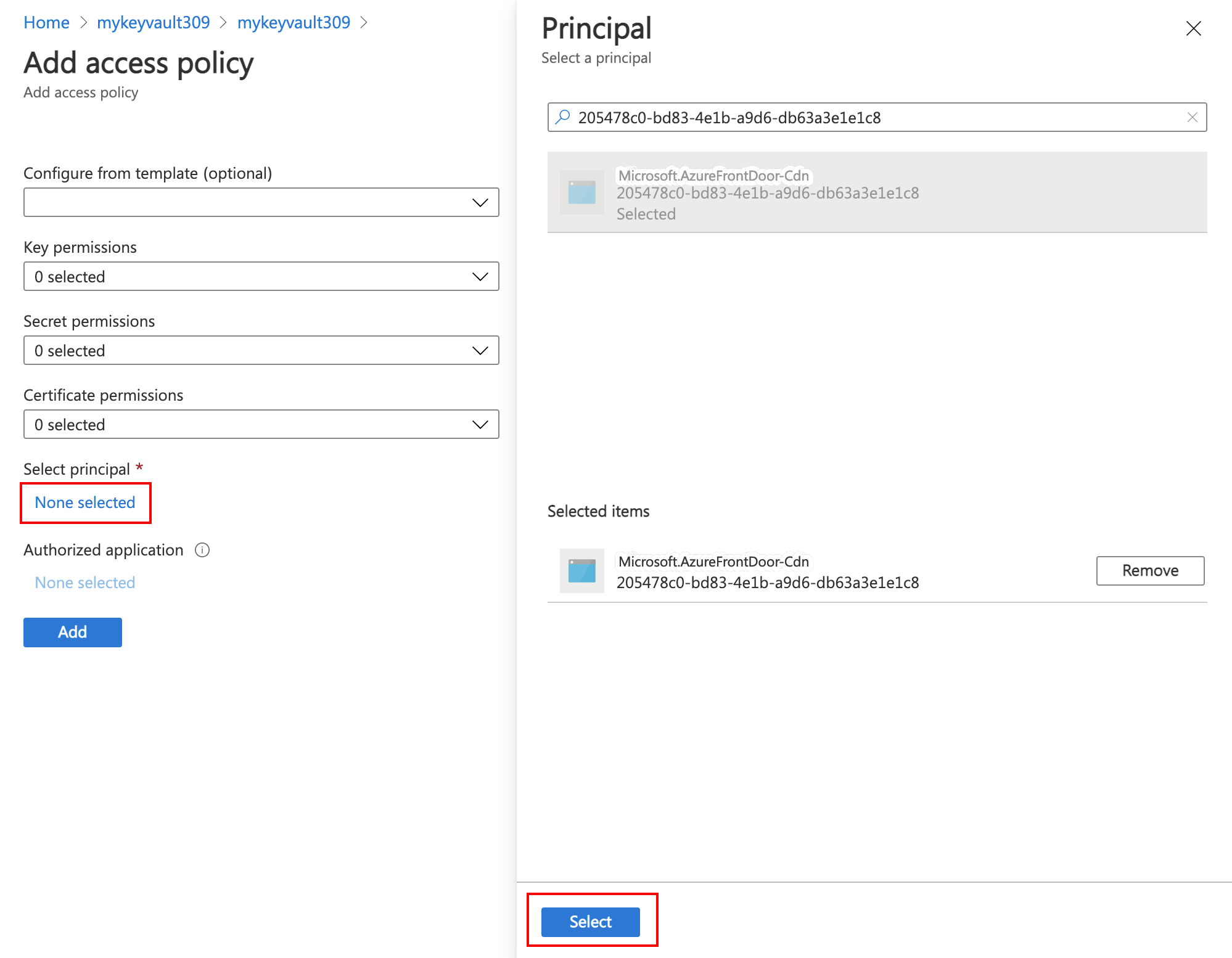

Registre a CDN do Azure como um aplicativo em sua ID do Microsoft Entra.

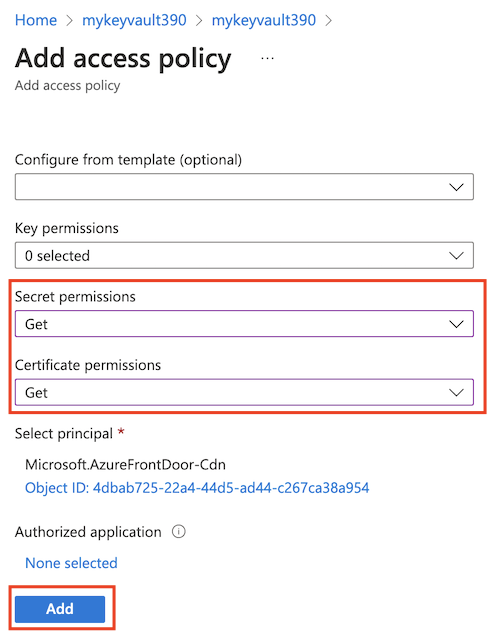

Autorize o serviço CDN do Azure a aceder aos segredos no Cofre da Chave. Navegue até "Políticas de acesso" no Cofre da Chave para adicionar uma nova política e, em seguida, conceda à entidade de serviço Microsoft.AzureFrontDoor-Cdn uma permissão Obter segredos .

Defina a versão do certificado como Mais recente no tipo de gerenciamento de certificados no menu Domínio personalizado. Se uma versão específica do certificado for selecionada, atualizações manuais serão necessárias.

Nota

- Lembre-se de que pode levar até 24 horas para que o certificado gire automaticamente para concluir totalmente a propagação do novo certificado.

- Se um certificado for utilizado para cobrir vários domínios personalizados, é imperativo habilitar a rotação automática do certificado em todos os domínios personalizados que compartilham esse certificado para garantir a operação correta. Se isso não for feito, a plataforma Edgio fornecerá uma versão incorreta do certificado para o domínio personalizado que não tem esse recurso habilitado."

Perguntas mais frequentes

Quem é o fornecedor do certificado e que tipo de certificado é utilizado?

Um certificado dedicado fornecido pela Digicert é usado para o seu domínio personalizado para:

- Rede de Entrega de Conteúdo do Azure da Edgio

- Azure Content Delivery Network da Microsoft

Você usa TLS/SSL baseado em IP ou Indicação de Nome de Servidor (SNI)?

Tanto a CDN do Azure do Edgio quanto a CDN Standard do Azure da Microsoft usam SNI TLS/SSL.

E se não receber o e-mail de verificação do domínio da DigiCert?

Se você não estiver usando o subdomínio cdnverify e sua entrada CNAME for para seu nome de host do ponto final, você não receberá um e-mail de verificação de domínio.

A validação ocorre automaticamente. Caso contrário, se não tiver uma entrada CNAME e não tiver recebido um e-mail passadas 24 horas, contacte o suporte da Microsoft.

A utilização de um certificado SAN é mais insegura do que um certificado dedicado?

Os certificados SAN seguem as mesmas normas de encriptação e segurança dos certificados dedicados. Todos os certificados TLS/SSL emitidos usam SHA-256 para maior segurança do servidor.

Preciso de um registo Autorização de Autoridade de Certificação junto do meu fornecedor de DNS?

Atualmente, o registro de Autorização da Autoridade de Certificação não é necessário. No entanto, se tiver um, o mesmo tem de incluir a DigiCert como AC válida.

Em 20 de junho de 2018, a CDN do Azure da Edgio começou a usar um certificado dedicado com SNI TLS/SSL por padrão. O que acontece aos meus domínios personalizados existentes que utilizam o certificado de Nomes Alternativos do Requerente (SAN) e TLS/SSL baseado em IP?

Seus domínios existentes serão migrados gradualmente para um certificado único nos próximos meses se a Microsoft analisar que apenas solicitações de cliente SNI são feitas para seu aplicativo.

Se clientes não-SNI forem detetados, seus domínios permanecerão no certificado SAN com TLS/SSL baseado em IP. As solicitações ao seu serviço ou clientes que não são SNI, não são afetadas.

Como funcionam as renovações de certificados com o Bring Your Own Certificate?

Para garantir que um certificado mais recente seja implantado na infraestrutura POP, carregue seu novo certificado no Cofre da Chave do Azure. Em suas configurações de TLS na Rede de Entrega de Conteúdo do Azure, escolha a versão mais recente do certificado e selecione salvar. A Rede de Entrega de Conteúdo do Azure propagará seu novo certificado atualizado.

Para a CDN do Azure a partir de perfis Edgio , se você usar o mesmo certificado do Cofre da Chave do Azure em vários domínios personalizados (como um certificado curinga), certifique-se de atualizar todos os seus domínios personalizados que usam esse mesmo certificado para a versão mais recente do certificado.

Próximos passos

Neste tutorial, ficou a saber como:

- Ativar o protocolo HTTPS no domínio personalizado.

- Utilizar um certificado gerido pela CDN

- Utilize o seu próprio certificado

- Valide o domínio

- Desativar o protocolo HTTPS no domínio personalizado.

Avance para o próximo tutorial para saber como configurar a colocação em cache no seu ponto final da CDN.