Design de arquitetura de identidade

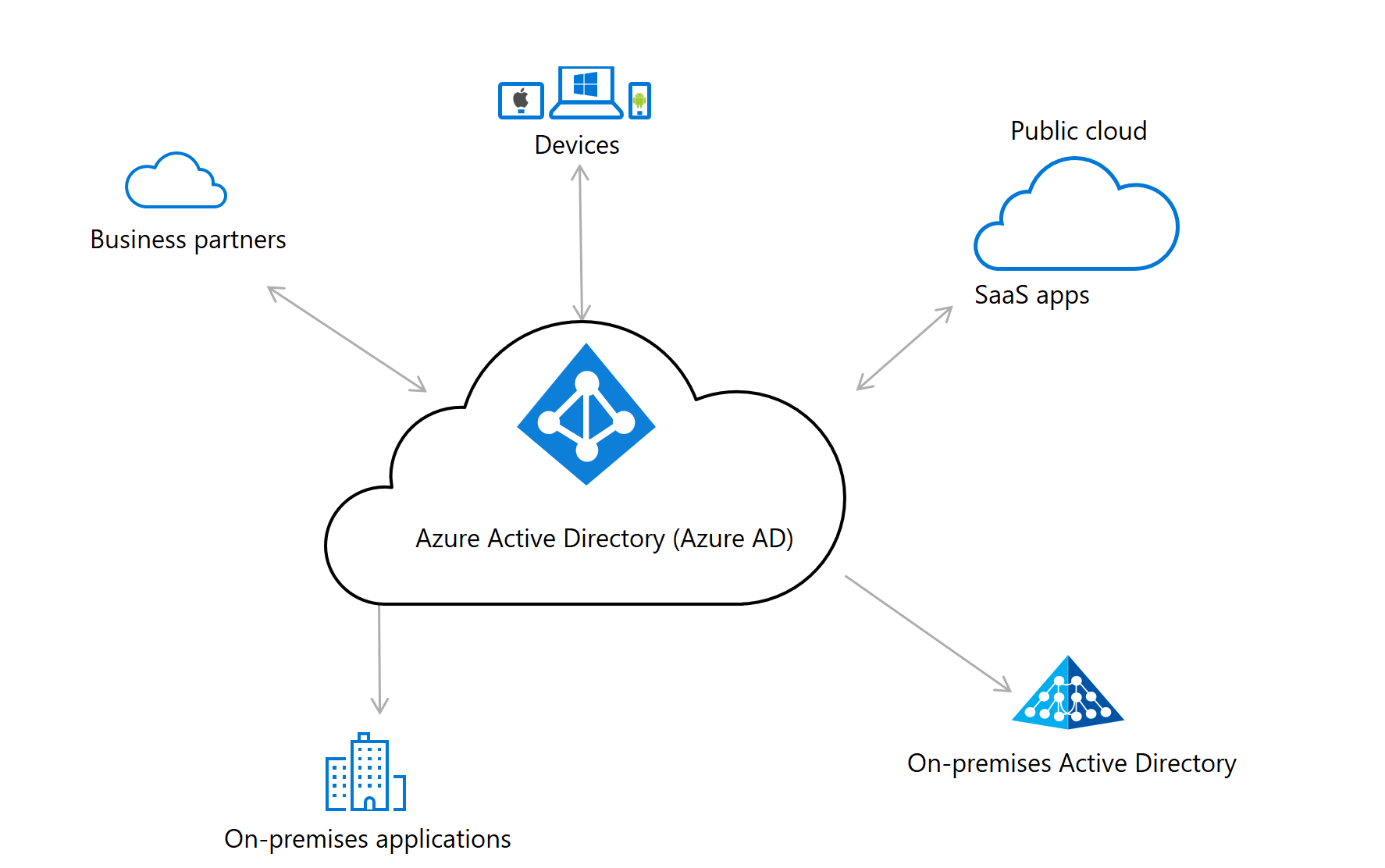

As arquiteturas de gerenciamento de identidade e acesso (IAM) fornecem estruturas para proteger dados e recursos. As redes internas estabelecem limites de segurança em sistemas locais. Em ambientes de nuvem, redes de perímetro e firewalls não são suficientes para gerenciar o acesso a aplicativos e dados. Em vez disso, os sistemas de nuvem pública dependem de soluções de identidade para segurança de limites.

Uma solução de identidade controla o acesso aos aplicativos e dados de uma organização. Usuários, dispositivos e aplicativos têm identidades. Os componentes do IAM suportam a autenticação e a autorização dessas e de outras identidades. O processo de autenticação controla quem ou o que usa uma conta. A autorização controla o que esse usuário pode fazer em aplicativos.

Quer esteja apenas a começar a avaliar soluções de identidade ou a procurar expandir a sua implementação atual, o Azure oferece muitas opções. Um exemplo é o Microsoft Entra ID, um serviço de nuvem que fornece recursos de gerenciamento de identidade e controle de acesso. Para decidir sobre uma solução, comece aprendendo sobre este serviço e outros componentes, ferramentas e arquiteturas de referência do Azure.

Introdução à identidade no Azure

Se você é novo no IAM, o melhor lugar para começar é o Microsoft Learn. Esta plataforma on-line gratuita oferece vídeos, tutoriais e treinamento prático para vários produtos e serviços.

Os recursos a seguir podem ajudá-lo a aprender os principais conceitos do IAM.

Caminhos de aprendizagem

- Fundamentos de segurança, conformidade e identidade da Microsoft: descreva os recursos das soluções de gerenciamento de identidade e acesso da Microsoft

- Implementar identidade Microsoft – Associar

- SC-300: Implementar uma solução de gerenciamento de identidade

- MS-500 parte 1 - Implementar e gerenciar identidade e acesso

Módulos

Caminho para a produção

Depois de abordar os fundamentos do gerenciamento de identidade, a próxima etapa é desenvolver sua solução.

Estruturar

Para explorar opções de soluções de identidade, consulte estes recursos:

Para obter uma comparação de três serviços que fornecem acesso a uma identidade central, consulte Comparar Serviços de Domínio Ative Directory autogerenciados, ID do Microsoft Entra e Serviços de Domínio Microsoft Entra gerenciados.

Para obter informações sobre como associar ofertas de cobrança a um locatário do Microsoft Entra, consulte Ofertas de cobrança do Azure e locatários do Ative Directory.

Para avaliar opções para uma base de identidade e acesso, consulte a área de design de gerenciamento de identidade e acesso do Azure.

Para explorar maneiras de organizar os recursos que você implanta na nuvem, consulte Organização de recursos.

Para obter uma comparação de várias opções de autenticação, consulte Escolher o método de autenticação certo para sua solução de identidade híbrida do Microsoft Entra.

Para obter uma solução abrangente de identidade híbrida, consulte Como o Microsoft Entra ID oferece gerenciamento controlado pela nuvem para cargas de trabalho locais.

Para saber como o Microsoft Entra Connect integra diretórios locais com o Microsoft Entra ID, consulte O que é o Microsoft Entra Connect?.

Implementação

Quando você decide por uma abordagem, a implementação vem em seguida. Para obter recomendações de implantação, consulte estes recursos:

Para obter uma série de artigos e exemplos de código para uma solução multilocatário, consulte Gerenciamento de identidades em aplicativos multilocatário.

Para obter informações sobre como implantar o Microsoft Entra ID, consulte estes recursos:

Para saber como usar o Microsoft Entra ID para proteger um aplicativo de página única, consulte os tutoriais em Registrar um aplicativo de página única com a plataforma de identidade da Microsoft.

Melhores práticas

Com recursos como automação, autoatendimento e logon único, o Microsoft Entra ID pode aumentar a produtividade. Para obter informações gerais sobre como se beneficiar desse serviço, consulte Quatro etapas para uma base de identidade forte com o Microsoft Entra ID.

Para verificar se sua implementação do Microsoft Entra está alinhada com o Azure Security Benchmark versão 2.0, consulte Linha de base de segurança do Azure para Microsoft Entra ID.

Algumas soluções usam pontos de extremidade privados em locatários para se conectar aos serviços do Azure. Para ver diretrizes para problemas de segurança relacionados a pontos de extremidade privados, consulte Limitar conexões de ponto de extremidade privado entre locatários no Azure.

Para obter recomendações para os seguintes cenários, consulte Integrar domínios do AD locais com o Microsoft Entra ID:

- Dar aos utilizadores remotos da sua organização acesso às suas aplicações Web do Azure

- Implementando recursos de autoatendimento para usuários finais

- Usando uma rede local e uma rede virtual que não estão conectadas por um túnel de rede virtual privada (VPN) ou circuito de Rota Expressa

Para obter informações gerais e diretrizes sobre como migrar aplicativos para o Microsoft Entra ID, consulte estes artigos:

Conjunto de implementações de linha de base

Essas arquiteturas de referência fornecem implementações de linha de base para vários cenários:

- Criar uma floresta de recursos do AD DS no Azure

- Implantar o AD DS em uma rede virtual do Azure

- Estender o AD FS local para o Azure

Mantenha-se atualizado com a identidade

O Microsoft Entra ID recebe melhorias continuamente.

- Para ficar por dentro dos desenvolvimentos recentes, consulte O que há de novo no Microsoft Entra ID?.

- Para obter um roteiro mostrando novos recursos e serviços importantes, consulte Atualizações do Azure.

Recursos adicionais

Os recursos a seguir fornecem recomendações práticas e informações para cenários específicos.

Microsoft Entra ID em ambientes educacionais

- Introdução aos locatários do Microsoft Entra

- Projetar uma arquitetura de vários diretórios para grandes instituições

- Projetar configuração de locatário

- Projetar estratégias de autenticação e credencial

- Projetar uma estratégia de conta

- Projetar governança de identidade

- Diretrizes atualizadas para a implantação do Microsoft 365 EDU durante o COVID-19