Conectar servidores habilitados para Azure Arc ao Microsoft Sentinel

Este artigo fornece orientação sobre como integrar servidores habilitados para Azure Arc ao Microsoft Sentinel. Isso permite que você comece a coletar eventos relacionados à segurança e comece a correlacioná-los com outras fontes de dados.

Os procedimentos a seguir habilitarão e configurarão o Microsoft Sentinel em sua assinatura do Azure. Este processo inclui:

- Configurar um espaço de trabalho do Log Analytics onde os logs e eventos são agregados para análise e correlação.

- Habilitando o Microsoft Sentinel no espaço de trabalho.

- Integração de servidores habilitados para Azure Arc ao Microsoft Sentinel usando o recurso de gerenciamento de extensões e a Política do Azure.

Importante

Os procedimentos neste artigo pressupõem que você já implantou VMs, ou servidores que estão sendo executados no local ou em outras nuvens, e os conectou ao Azure Arc. Se ainda não o fez, as seguintes informações podem ajudá-lo a automatizar isso.

- Instância do GCP Ubuntu

- Instância do Windows do GCP

- Instância do AWS Ubuntu EC2

- Instância do AWS Amazon Linux 2 EC2

- VMware vSphere Ubuntu VM

- VMware vSphere Windows Server VM

- Vagrant Ubuntu caixa

- Caixa Vagrant Windows

Pré-requisitos

Clone o repositório do Azure Arc Jumpstart.

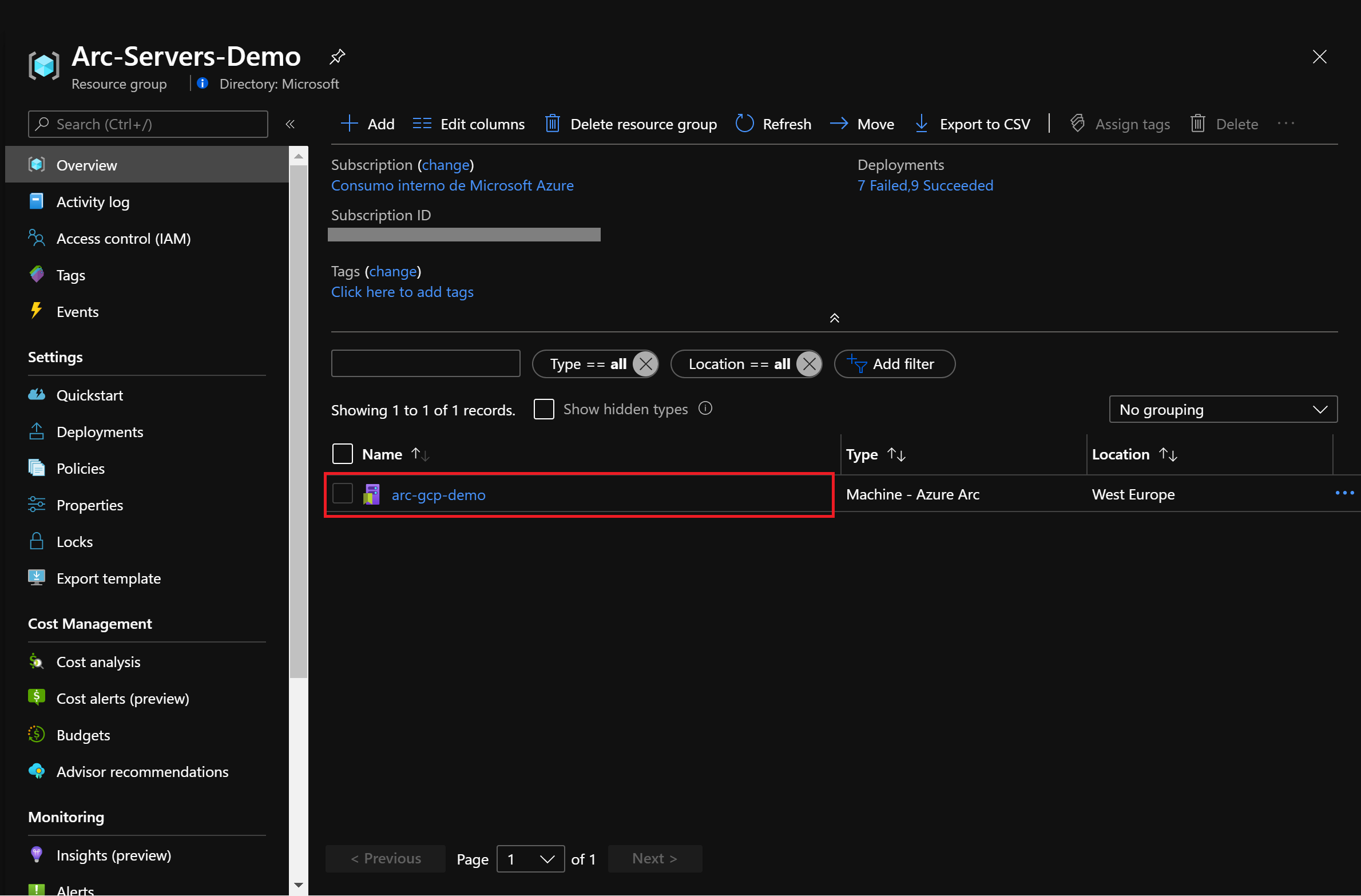

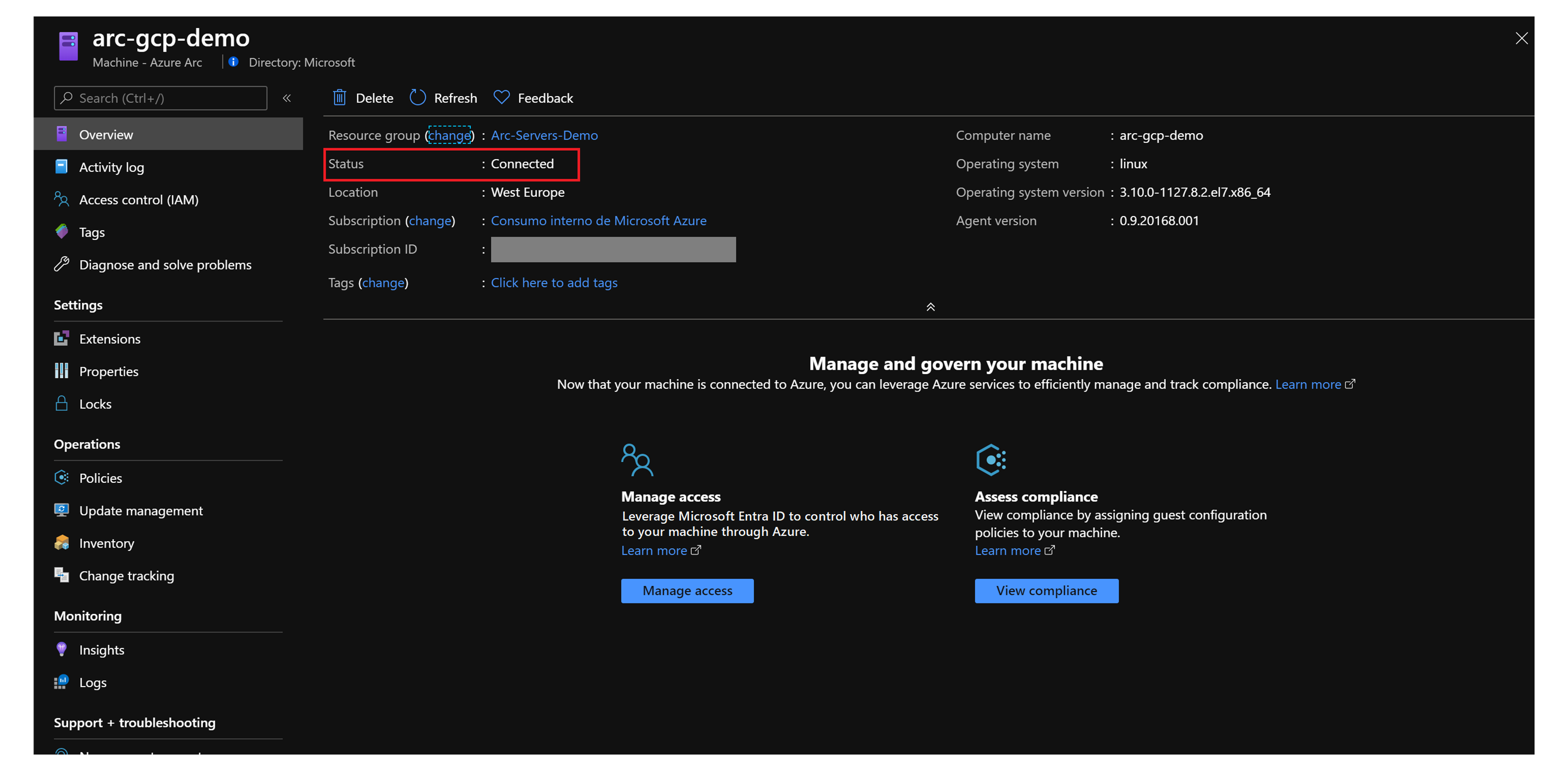

git clone https://github.com/microsoft/azure_arcComo mencionado, este guia começa no ponto em que você já implantou e conectou VMs ou servidores bare-metal ao Azure Arc. Para esse cenário, usamos uma instância do Google Cloud Platform (GCP) que já foi conectada ao Azure Arc e está visível como um recurso no Azure. Como mostrado nas seguintes capturas de tela:

Instale ou atualize a CLI do Azure. A CLI do Azure deve estar executando a versão 2.7 ou posterior. Use

az --versionpara verificar sua versão instalada atual.Crie uma entidade de serviço do Azure.

Para conectar uma VM ou um servidor bare-metal ao Azure Arc, a entidade de serviço do Azure atribuída com a função de Colaborador é necessária. Para criá-lo, entre em sua conta do Azure e execute o seguinte comando. Como alternativa, isso também pode ser feito no Azure Cloud Shell.

az login az account set -s <Your Subscription ID> az ad sp create-for-rbac -n "<Unique SP Name>" --role contributor --scopes "/subscriptions/<Your Subscription ID>"Por exemplo:

az ad sp create-for-rbac -n "http://AzureArcServers" --role contributor --scopes "/subscriptions/00000000-0000-0000-0000-000000000000"A saída deverá ter o seguinte aspeto:

{ "appId": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "displayName": "http://AzureArcServers", "password": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "tenant": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX" }

Nota

É altamente recomendável que você defina o escopo da entidade de serviço para uma assinatura específica do Azure e um grupo de recursos.

Integrado ao Microsoft Sentinel

O Microsoft Sentinel usa o agente do Log Analytics para coletar arquivos de log para servidores Windows e Linux e encaminhá-los para o Microsoft Sentinel. Os dados coletados são armazenados em um espaço de trabalho do Log Analytics. Como não é possível usar o espaço de trabalho padrão criado pelo Microsoft Defender for Cloud, é necessário um espaço personalizado. Você pode ter eventos brutos e alertas para o Defender for Cloud no mesmo espaço de trabalho personalizado do Microsoft Sentinel.

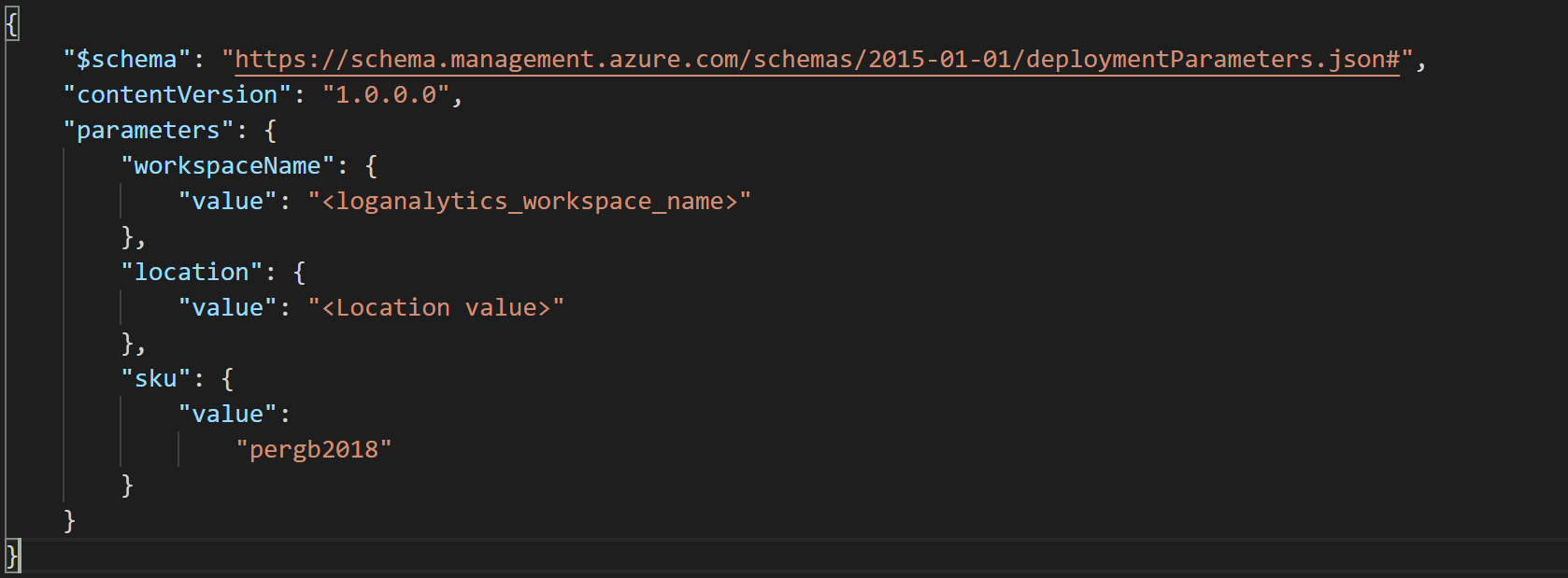

Crie um espaço de trabalho dedicado do Log Analytics e habilite a solução Microsoft Sentinel na parte superior. Use este modelo do Azure Resource Manager (modelo ARM) para criar um novo espaço de trabalho do Log Analytics, definir a solução Microsoft Sentinel e habilitá-la para o espaço de trabalho. Para automatizar a implantação, você pode editar o arquivo de parâmetros de modelo ARM, fornecer um nome e um local para seu espaço de trabalho.

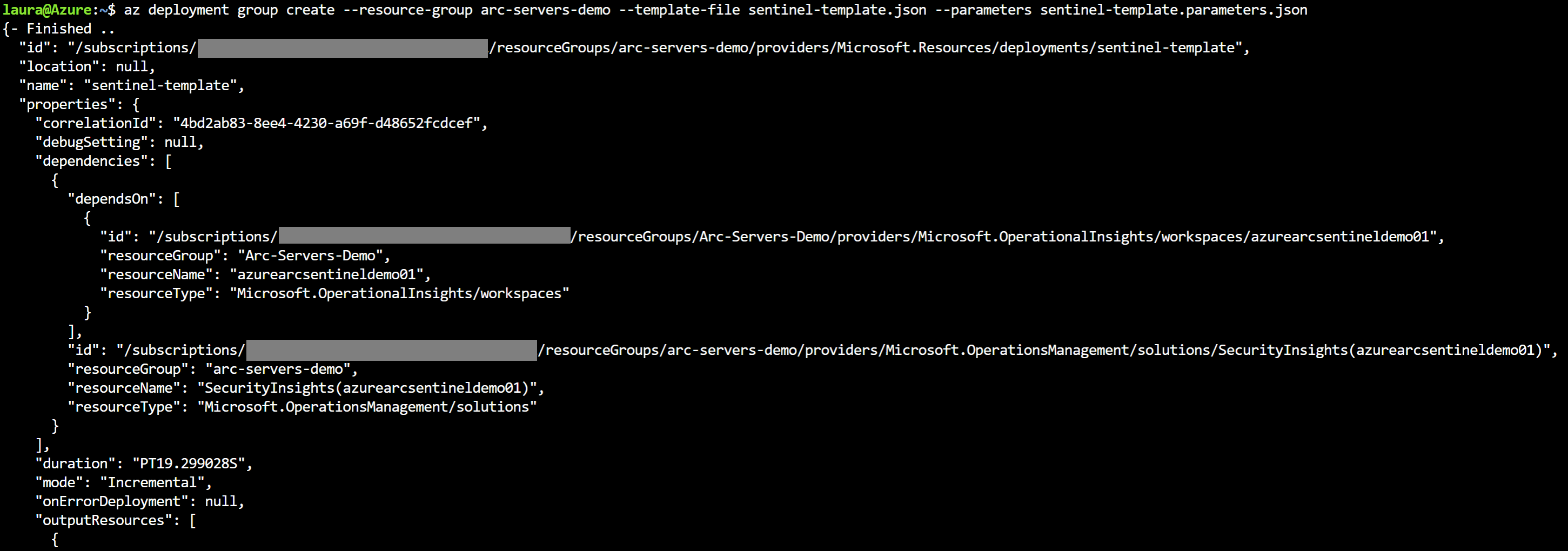

Implemente o modelo do Resource Manager. Navegue até a pasta de implantação e execute o seguinte comando.

az deployment group create --resource-group <Name of the Azure resource group> \

--template-file <The `sentinel-template.json` template file location> \

--parameters <The `sentinel-template.parameters.json` template file location>

Por exemplo:

Integre VMs habilitadas para Azure Arc ao Microsoft Sentinel

Depois de implantar o Microsoft Sentinel em seu espaço de trabalho do Log Analytics, você precisa conectar fontes de dados a ele.

Existem conectores para serviços Microsoft e soluções de terceiros do ecossistema de produtos de segurança. Você também pode usar o Common Event Format (CEF), syslog ou API REST para conectar suas fontes de dados ao Microsoft Sentinel.

Para servidores e VMs, você pode instalar o agente do Log Analytics (MMA) ou o agente do Microsoft Sentinel que coleta os logs e os envia para o Microsoft Sentinel. Você pode implantar o agente de várias maneiras com o Azure Arc:

Gerenciamento de extensões: esse recurso dos servidores habilitados para Azure Arc permite implantar as extensões de VM do agente MMA em VMs Windows ou Linux que não sejam do Azure. Você pode usar o portal do Azure, a CLI do Azure, um modelo ARM e o script do PowerShell para gerenciar a implantação de extensão em servidores habilitados para Azure Arc.

Política do Azure: você pode atribuir uma política para auditoria se o servidor habilitado para Arco do Azure tiver o agente MMA instalado. Se o agente não estiver instalado, você poderá usar o recurso de extensões para implantá-lo automaticamente na VM usando uma tarefa de correção, uma experiência de registro que se compara às VMs do Azure.

Limpe o seu ambiente

Conclua as etapas a seguir para limpar seu ambiente.

Remova as máquinas virtuais de cada ambiente usando as instruções de desmontagem de cada um dos guias a seguir.

Remova o espaço de trabalho do Log Analytics executando o seguinte script na CLI do Azure. Forneça o nome do espaço de trabalho usado ao criar o espaço de trabalho do Log Analytics.

az monitor log-analytics workspace delete --resource-group <Name of the Azure resource group> --workspace-name <Log Analytics Workspace Name> --yes

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários